SteelFox 恶意软件通过伪造激活工具、窃取信用卡数据和部署加密矿工来打击软件盗版者。了解影响全球用户的这一新威胁,以及如何保护自己免受这一复杂网络犯罪活动的侵害。

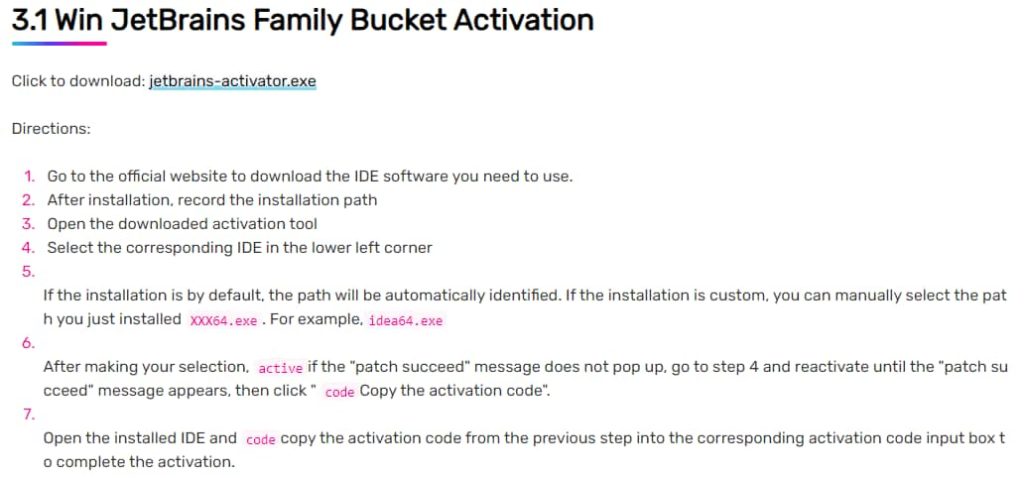

Securelist 的网络安全研究人员发现了一种新型恶意软件,这种恶意软件通过在线论坛、torrent 跟踪器和博客传播,冒充福昕 PDF 编辑器、AutoCAD 和 JetBrains 等合法软件。

研究人员称其为 “SteelFox”,该恶意软件的主要目标是那些参与下载盗版软件和虚假软件激活工具(破解版)的Microsft Windows用户。

该活动始于 2023 年 2 月,通过伪造软件激活工具将加密货币挖掘和数据窃取功能结合在一起。到目前为止,该恶意软件已经感染了全球 11,000 多名用户。

根据 Securelist 在发布前与 Hackread.com 分享的博文,SteelFox 是一个全功能的 “犯罪软件包”,可以从受感染的设备中提取敏感数据,包括信用卡信息、浏览历史和登录凭证。它还会收集系统信息,如安装的软件、运行的服务和网络配置。

恶意软件的初始攻击载体是虚假的软件激活程序,这些程序在在线论坛和洪流跟踪器上被宣传为可以免费激活合法软件。安装后,恶意软件会创建一个服务,即使在重启后也会留在系统中,并使用易受攻击的驱动程序来提高其权限。

该恶意软件通过多阶段攻击链运行,首先是一个需要管理员权限的驱动程序。执行后,它会将自己安装为 Windows 服务,并使用 AES-128 加密来隐藏其组件。该恶意软件通过利用易受攻击的驱动程序实现系统级访问,并通过 SSL pinning 实现 TLS 1.3,以便与其命令服务器进行安全通信。

“SteelFox “高度复杂地使用了现代C++语言和外部库,这赋予了该恶意软件强大的威力。TLSv1.3 和 SSL pinning 的使用确保了安全通信和敏感数据的采集。

安全列表

全球影响

SteelFox似乎并不针对特定的个人或组织,而是在更大范围内感染尽可能多的用户。该恶意软件已经感染了 10 多个国家的用户,其中包括以下国家:

- 阿联酋

- 印度

- 巴西

- 中国

- 俄罗斯

- 埃及

- 阿尔及利亚

- 墨西哥

- 越南

- 斯里兰卡

KnowBe4 的安全意识倡导者 James McQuiggan 强调了企业谨慎对待软件下载来源的重要性。他还强调了通过网络安全意识计划培训员工的必要性。

“SteelFox下载器的双重功能–同时提供软件 “破解 ”和恶意软件–表明了网络犯罪分子使用的复杂工具,并使用过时的驱动程序进行权限升级,这凸显了企业确保实施补丁的迫切需要。”

詹姆斯解释说:“企业必须确保验证软件来源,保持最少的用户权限访问控制,并利用端点保护来检测可疑的安装行为。”

“此外,更重要的是,确保向用户提供网络安全意识计划,让他们了解未经验证的软件(如开源软件或这些常见的应用程序)的危险性。允许 IT 管理软件解决方案安装和监控所有应用程序,”他建议说。

防范SteelFox

为避免成为SteelFox的受害者,用户应只从官方渠道下载软件,并使用可靠的安全解决方案,以检测和防止受感染软件的安装。此外,用户在点击不明来源的链接或下载附件时应谨慎,因为这些链接或附件往往会被用来传播恶意软件。

发表评论

您还未登录,请先登录。

登录