Red Canary 公布了自 2025 年初以来一直在跟踪的新对手集群:Mocha Manakin。该组织以其奇特的行为和独特的工具命名,因其使用高度欺骗性的“粘贴和运行”技术来破坏用户系统并部署基于 NodeJS 的自定义远程访问木马(称为 NodeInitRAT)而臭名昭著。

Mocha Manakin 利用了一种日益增长的社会工程趋势,用户被诱骗从声称“验证”其访问或解决问题的网站或弹出窗口中复制和粘贴混淆的 PowerShell 命令。

此技术有两种主要类型:

- 修复访问:系统会提示用户“修复”其打开文档或安装软件的功能。

- 假 CAPTCHA:受害者被要求“证明他们是人类”,引导他们完成虚假的验证步骤。

“一旦用户与修复或验证按钮交互……PowerShell 命令就会被复制到剪贴板,并指示用户粘贴并运行它,”报告解释说。

此复制的命令会联系攻击者基础设施并下载初始负载。

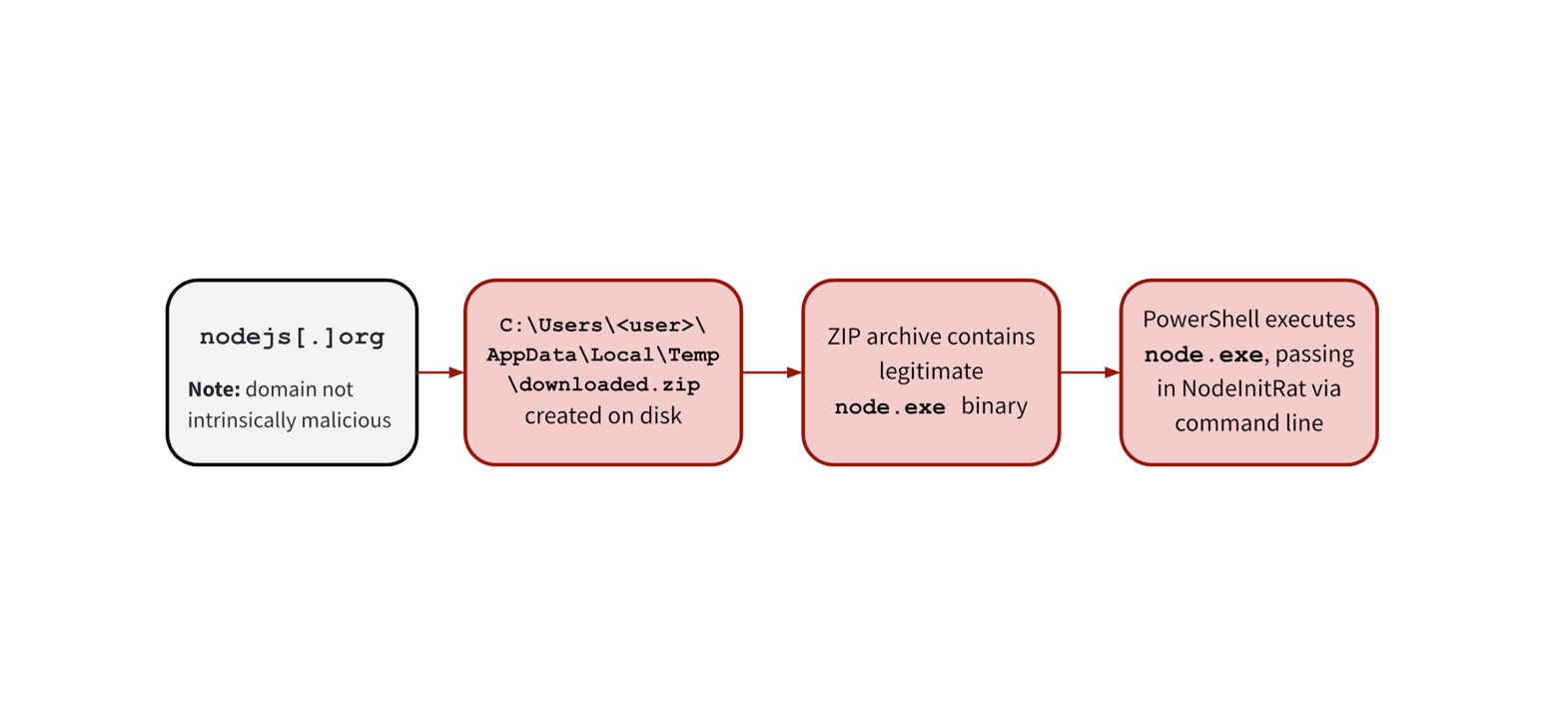

与商品信息窃取程序不同,Mocha Manakin 使用巧妙的加载器提供自定义的 NodeJS RAT:

- PowerShell 命令下载包含合法 node.exe 二进制文件的 ZIP 存档

- 然后,它通过命令行将恶意 JS 直接注入 node.exe 进程来执行 NodeInitRAT

进入系统后,NodeInitRAT:

- 使用伪装成“ChromeUpdater”的注册表项建立持久性

- 使用 nltest、net.exe 和 arp.exe 等工具进行侦查

- 使用 HTTP POST 请求通过 Cloudflare 隧道向 /init1234 等端点通信

- 使用 XOR 编码和 GZIP 压缩来混淆流量并降低可见性

“通信通过 HTTP POST 请求进行……通常使用 Cloudflare 隧道作为中介基础设施。

Red Canary 指出,对 Mocha Manakin 活动可能会演变成完整的勒索软件部署的信心不大。据 Sekoia.io 报道,该组织与 Interlock 勒索软件运营商共享基础设施和技术:

- 共享使用 paste-and-run 进行初始访问

- 重用 NodeInitRAT 有效负载

- 类似的基础设施域(例如,trycloudflare[.]com)

“我们以中等可信度评估,未缓解的 Mocha Manakin 活动可能会导致勒索软件。”

发表评论

您还未登录,请先登录。

登录