流行的开源 LoRa 网状网络项目 Meshtastic 背后的开发人员发布了一份重要的安全公告,披露了一个加密漏洞,该漏洞可能允许攻击者解密私人消息并获得对远程节点的未经授权的控制。该漏洞被跟踪为 CVE-2025-52464 (CVSSv4 9.5),源于密钥生成过程中的密钥重复和随机性不足,影响多个硬件平台,并可能对依赖 Meshtastic 在远程或离线环境中进行安全、去中心化通信的用户产生严重影响。

“发现几家硬件供应商的刷写程序导致公钥/私钥重复,”公告称。

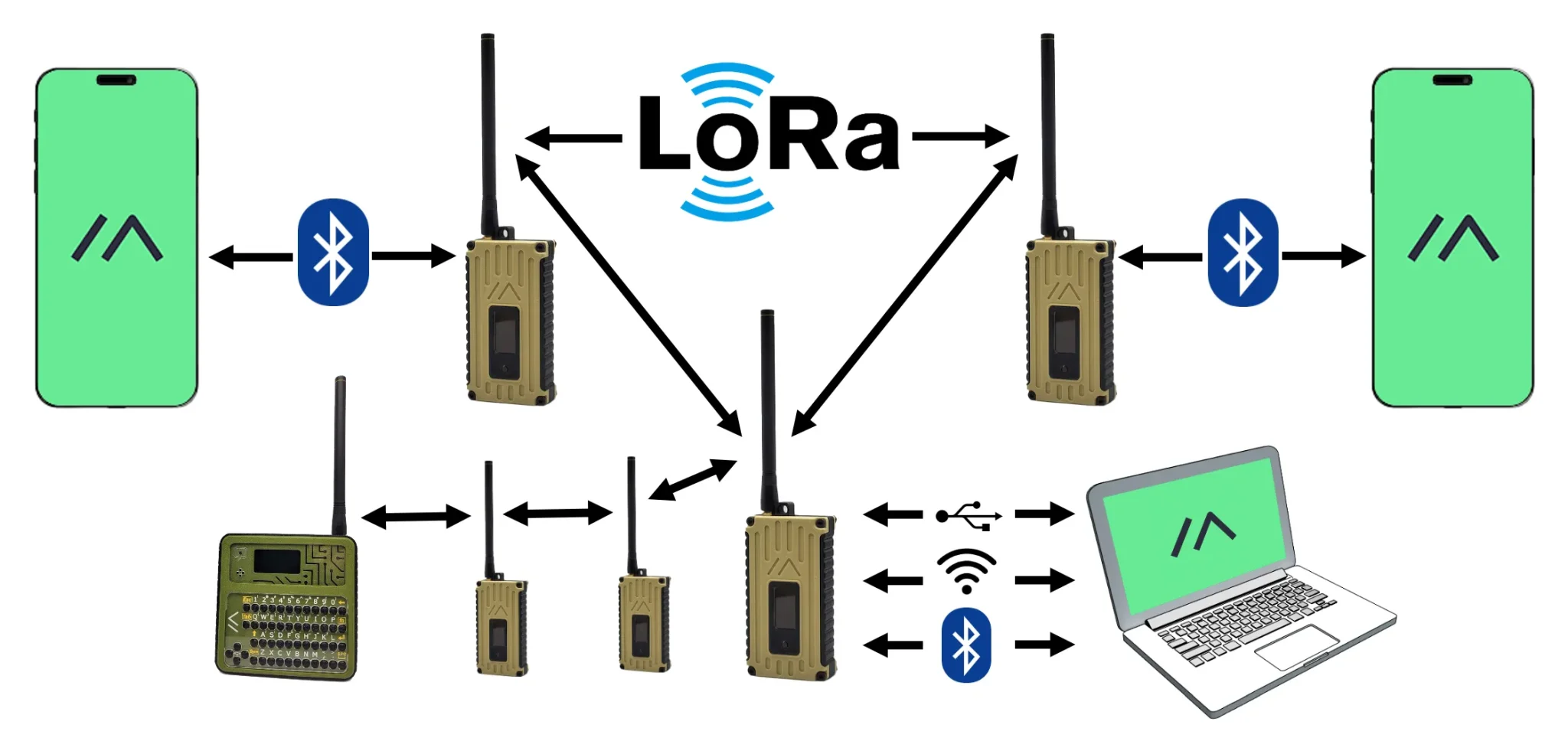

Meshtastic 可实现长距离、低功耗、分散式通信,而无需互联网或蜂窝基础设施。它专为 ESP32、nRF52、RP2040 和基于 Linux 的设备而设计,支持以下功能:

- 短信

- GPS 位置共享

- 传感器遥测

- 远程节点管理

其应用涵盖应急响应、离网探险和准备社区,因此安全性尤为重要。

由于在批量刷写期间进行克隆,一些硬件供应商似乎提供了具有相同密钥对的设备。这会损害网格中用户身份的唯一性。

“当拥有受影响密钥对的用户发送私信时,这些消息可能会被编制了泄露密钥列表的攻击者捕获和解密,”该公告解释说。

进一步的调查显示,Meshtastic 对 rweather/crypto 库的使用在某些平台上存在缺陷。具体来说,它未能初始化内部随机池,导致低熵密钥——这是加密安全性的致命弱点。

该漏洞还损害了远程管理,使攻击者能够在某些情况下劫持节点权限。

- 如果将泄露的密钥添加为管理员,则拥有该私钥的任何人都可以发出命令。

- 如果节点本身的密钥被盗用,则知道管理员公钥的攻击者可以获取共享密钥并冒充它们。

“攻击者必须确定授权管理员的公钥,并使用泄露的私钥来生成生成的shared_key,”该公告警告说。

Meshtastic 团队发布了 2.6.11 版本,其中引入了以下更改:

- 警告用户密钥被盗用。

- 将密钥生成延迟到首次设置 LoRa 区域,从而解决供应商克隆问题。

- 通过向 RNG 初始化过程添加多个随机性来源来增强熵。

后续版本 2.6.12 将在找到已知泄露的密钥时自动擦除。

发表评论

您还未登录,请先登录。

登录