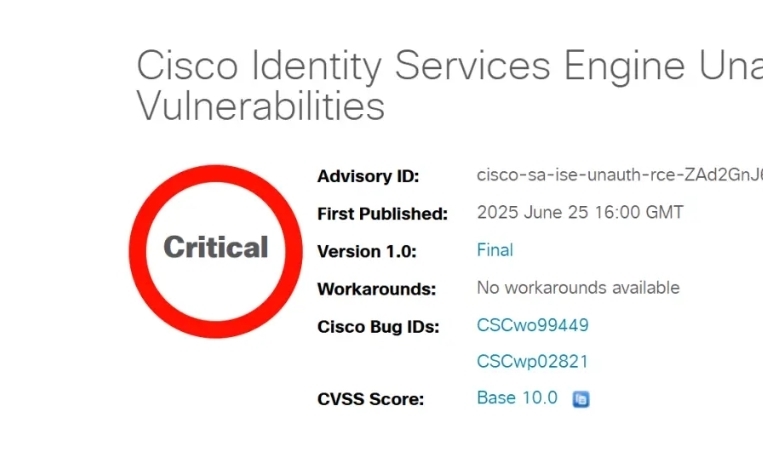

思科在其身份服务引擎 (ISE) 和被动身份连接器 (ISE-PIC) 中披露了两个关键漏洞,这些漏洞可能允许未经身份验证的远程攻击者以 root 权限执行任意命令。这些漏洞(CVE-2025-20281 和 CVE-2025-20282)的 CVSS 评分最高为 10.0,凸显了其严重性。

第一个漏洞 CVE-2025-20281 会影响思科 ISE 和 ISE-PIC 版本 3.3 及更高版本。它源于特定 API 终端中的输入验证不足。由于此漏洞,攻击者可以通过向受影响的系统提交构建的 API 请求来利用该漏洞。至关重要的是,攻击者不需要有效的凭证即可执行此作。

根据公告:

“思科 ISE 和思科 ISE-PIC 的特定 API 中存在一个漏洞,可能允许未经身份验证的远程攻击者以 root 身份在底层作系统上执行任意代码。”

成功利用此漏洞的结果是系统完全受损,从而允许以 root 用户身份执行任意命令。Cisco 已在 ISE 3.3 补丁 6 中解决了此问题,除了修补之外,没有缓解漏洞的解决方法。

第二个漏洞 CVE-2025-20282 是思科 ISE 和 ISE-PIC 版本 3.4 独有的漏洞。它驻留在内部 API 中,该 API 缺乏对上传文件的充分验证。这种疏忽允许攻击者将任意文件上传到系统上的特权目录,然后可以使用 root 权限执行这些文件。

Cisco 的咨询报告解释说:

“成功利用此漏洞可能允许攻击者在受影响的系统上存储恶意文件,然后执行任意代码或获得系统的 root 权限。”

与第一个漏洞一样,利用该漏洞不需要用户身份验证,除了应用 Cisco 的 Patch 2 for version 3.4 之外,没有其他解决方法。CVE-2025-20281 和 CVE-2025-20282 的补丁均可通过 Cisco 的支持渠道和软件存储库获得。

截至发布时,Cisco 的产品安全事件响应团队 (PSIRT) 尚未观察到任何公开的漏洞利用。

尽管如此,鉴于这些缺陷的未经身份验证的性质和根级影响,未来被利用的风险很高。强烈建议组织立即应用相关补丁。

发表评论

您还未登录,请先登录。

登录