攻击者正在滥用 Microsoft 365 的 Direct Send(直接发送)功能,伪造“内部邮件”对美国企业发起钓鱼攻击,利用虚假语音邮件通知与二维码,绕过安全过滤系统,精准窃取用户凭据。

Varonis 威胁实验室的安全研究人员披露了这一利用 Microsoft 365 较少被关注功能的新型钓鱼攻击活动。该攻击始于 2025 年 5 月,至今仍在活跃,已锁定超过 70 家机构,其中 95% 为美国企业。

研究人员在分享给 Hackread.com 的分析文章中指出,这一攻击的特别之处在于:攻击者无需入侵任何账户,即可伪造来自“内部用户”的邮件,大幅增加了绕过传统邮件安全系统的成功率。

滥用 Direct Send 功能

该攻击活动依赖于 Microsoft 365 的 Direct Send 功能。该功能原本是为打印机等设备设计,用于无需身份验证发送邮件。然而,攻击者正利用这一设计缺陷。

Varonis 威胁实验室的 Tom Barnea 指出:“该方式的关键在于——不需要登录或凭据。”攻击者只需掌握一些公开可得的信息,如企业域名、内部邮箱格式(通常容易猜测),就能构造邮件。

借助 Direct Send,攻击者可伪装成组织内部邮箱发送邮件,实则来源于外部。这类邮件往往被 Microsoft 自身或第三方安全产品误判为合法内部通信,从而顺利绕过检测。

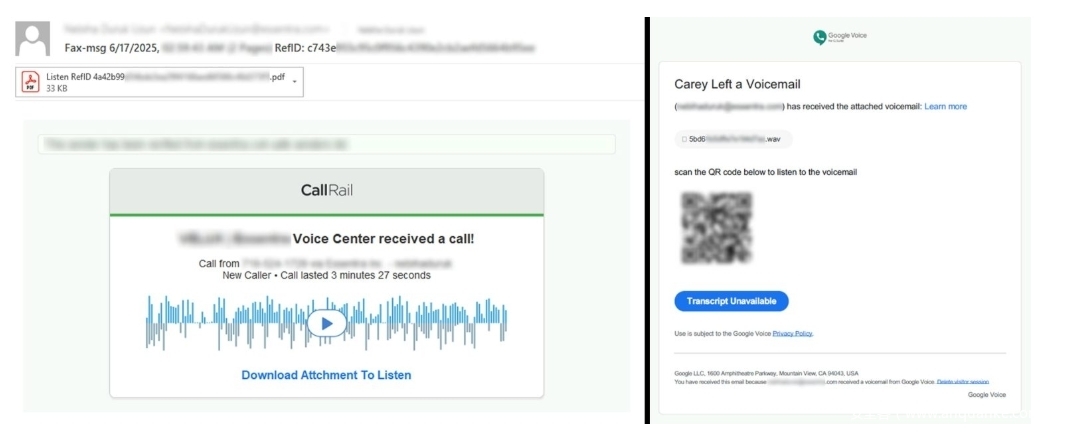

Varonis 还发现,这类伪造邮件通常伪装成“语音留言提醒”,并附带一份 PDF,其中嵌有二维码。受害者扫码后将被引导至一个伪造的 Microsoft 365 登录页面,进而窃取其凭据。

检测与防御建议

针对这一新型钓鱼方式,企业需保持警觉。Varonis 建议,从以下几个方向加强检测与防御:

-

检查邮件头部是否出现异常,如 来自外部 IP 地址但发送给 Microsoft 365 Smart Host(如 tenantname.mail.protection.outlook.com)。

-

对内部域名执行 SPF、DKIM、DMARC 时是否验证失败。

-

行为线索识别:如用户给自己发送邮件、来源地异常但无登录行为等。

为提升防御能力,Varonis 建议采取如下措施:

-

在 Exchange 管理中心启用“拒绝 Direct Send”设置。

-

配置严格的 DMARC 策略。

-

加强员工培训,重点警示关于二维码附件的 Quishing(二维码钓鱼)攻击风险。

-

为所有用户启用 多因素认证(MFA)。

-

部署 条件访问策略,即使凭据被盗也能降低风险。

该事件再次警示我们:攻击者正在深挖云办公系统中的灰色功能边界,以更隐蔽方式达成钓鱼目的。企业安全防护需及时跟进最新攻击技巧与邮件攻击面变化,全面提升邮件安全策略和用户意识防线。

发表评论

您还未登录,请先登录。

登录