一项新发现的服务器端模板注入(SSTI)漏洞已被分配为 CVE-2025-53833,并获得了 CVSS 满分 10.0 的评级,意味着该漏洞风险极高。该漏洞存在于广泛使用的 LaRecipe 文档工具中,可能导致远程代码执行(RCE),使攻击者能够完全控制运行受影响版本 LaRecipe 的服务器。

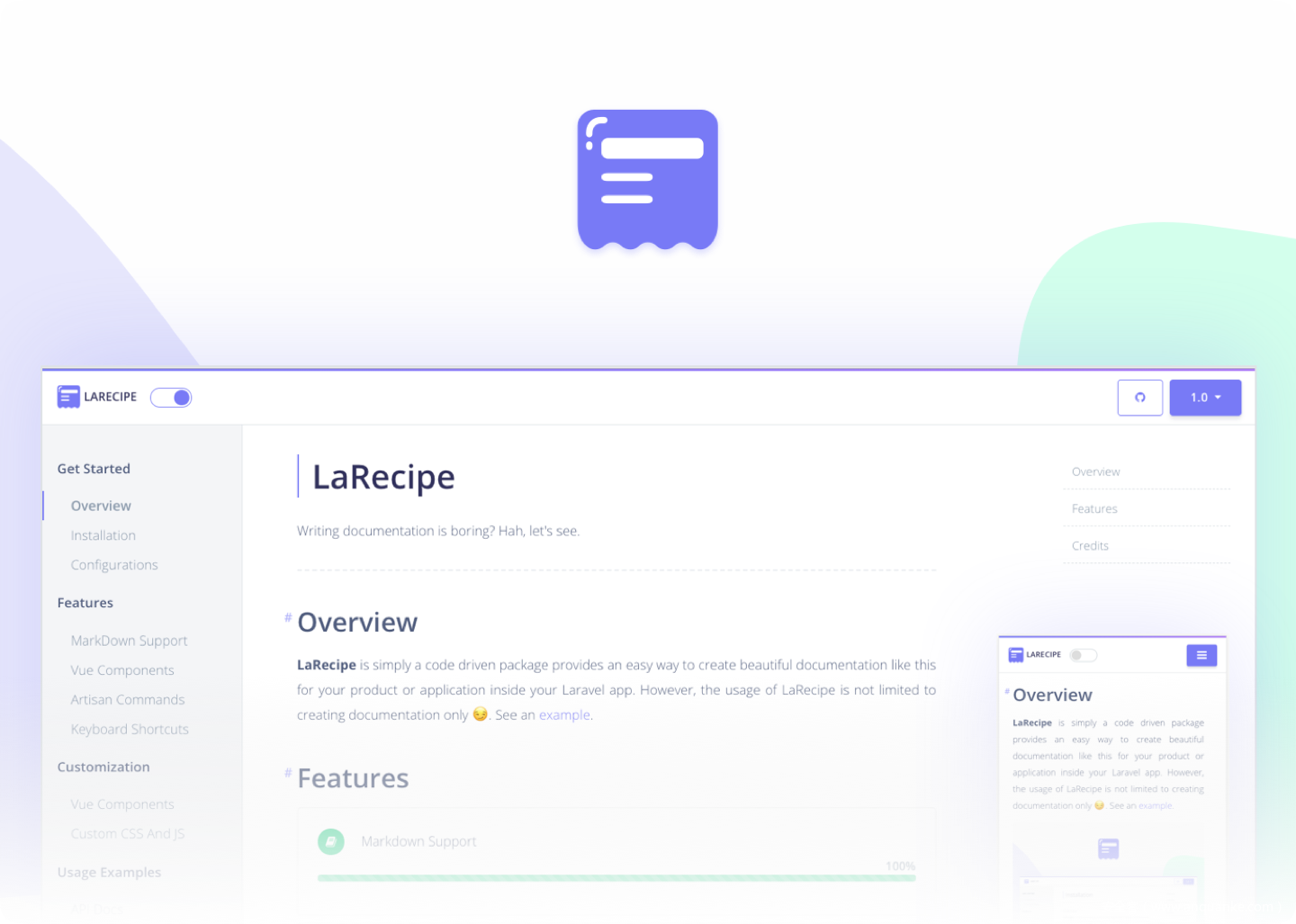

LaRecipe 是 Laravel 开发者首选的应用内文档构建工具,累计下载量超过 230 万次。然而,其广泛使用也使其成为攻击者重点关注的目标。

安全公告指出:“在 LaRecipe 中发现了一个严重漏洞,允许攻击者发起服务器端模板注入(SSTI),在特定配置下可能导致远程代码执行(RCE)。”

LaRecipe 是一个基于代码的 Laravel 扩展包,开发者可以利用它直接在应用中构建和管理结构化、版本化且可自定义主题的 Markdown 文档。它与 Laravel 框架深度集成,支持多版本切换和灵活的样式配置。

但正因其需要动态处理用户输入,如果缺乏适当的过滤机制,其渲染引擎就可能遭到利用。

CVE-2025-53833 的核心问题在于攻击者可通过 SSTI 注入恶意代码至 LaRecipe 的服务端模板中。一旦模板被渲染,代码将以应用权限被执行。

在目标服务器的具体配置条件下,攻击者可能:

-

执行任意系统命令

-

访问包含数据库凭据和 API 密钥的敏感

.env配置文件 -

实现权限提升,进一步获取管理员或 root 访问权限

如果 LaRecipe 被部署在生产环境中,且对外开放或集成在客户可访问的系统中,这一漏洞将带来极高的风险。

安全专家强烈建议开发与运维团队立即升级至 LaRecipe v2.8.1 或更新版本,以修复该关键 SSTI 漏洞。

发表评论

您还未登录,请先登录。

登录