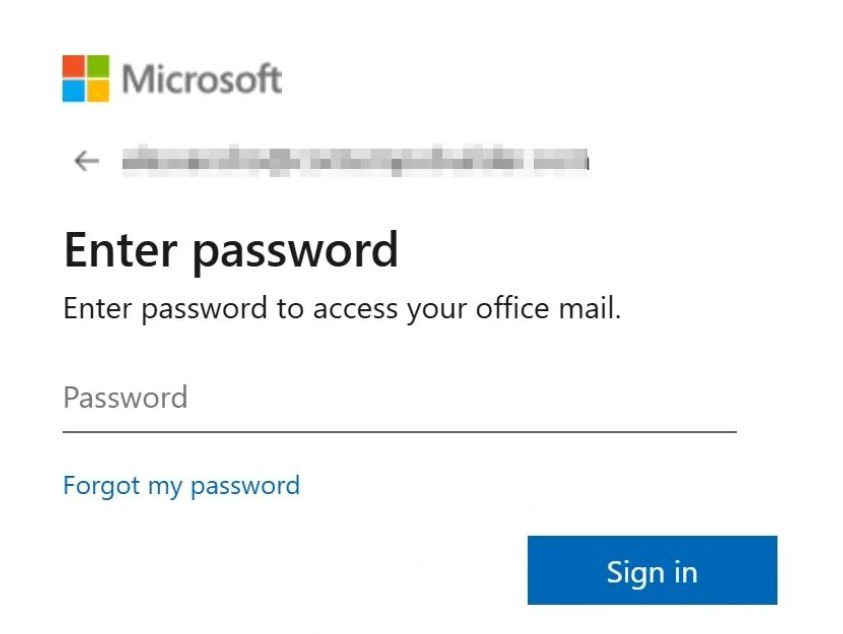

Office 365 登录门户 | 图片来源:赛博安全研究与情报实验室(Cyble Research and Intelligence Labs,CRIL)

赛博安全研究与情报实验室(CRIL)发现,一场正在进行的全球钓鱼活动利用 QR 码绕过传统安全边界,针对高价值行业实施攻击。这场名为 “Scanception” 的活动融合心理操纵与技术手段,大规模窃取用户凭据。

CRIL 在报告中警告:“该活动利用基于 QR 码的分发机制,传播用于窃取凭据的 URL。”

活动始于一封看似正常的邮件。邮件不含恶意链接,而是附带一个看似来自人力资源部、财务部或其他内部部门的 PDF 附件。附件内是设计专业的文档,常以《员工手册》等为名,包含企业标识、目录和公司 logo。

文档最后一页诱导收件人扫描二维码以获取更多信息。而其中的关键在于:这种从 “点击” 到 “扫描” 的微妙转变,将攻击面转移至个人移动设备 —— 这类设备通常不受企业安全工具的管理和监控。

报告指出:“此技术通过将攻击面转移至未受管理的个人移动设备,有效绕过传统邮件安全和终端防护控制。”

CRIL 的调查显示,“Scanception” 活动针对性强且范围广泛。仅三个月内,研究人员就发现 600 余个模拟真实企业流程的钓鱼 PDF,其中近 80% 在分析时未被 VirusTotal 检测出恶意特征。

报告披露:“‘Scanception’活动波及大量受害者…… 攻击者根据行业领域、地理区域和用户角色进行精准选择。”

主要攻击目标包括科技、医疗健康、制造业和金融服务等行业。地理分析显示,活动刻意聚焦北美、欧洲中东非洲(EMEA)和亚太(APAC)地区,表明这是一场全球协同行动。

“Scanception” 的幕后攻击者深谙信任之道。他们巧妙利用用户信任,滥用 YouTube、谷歌、必应、思科、Medium 乃至邮件安全平台等合法服务,实现对受害者的跳转引导。

报告解释:“‘Scanception’借助合法云托管平台和开放式重定向服务…… 托管或中转恶意内容。”

这些可信域名成为重定向 URL 的 “伪装外衣”,帮助攻击者避开基于信誉的过滤机制,利用用户对熟悉平台的固有信任实施攻击。

受害者扫描 QR 码后,会被引导至仿冒微软 Office 365 等合法登录门户的钓鱼页面。但这并非普通的凭据窃取 ——“Scanception” 采用了中间人(AITM)攻击技术。

这些钓鱼页面内置多种规避功能:

1. 检测 Selenium 或 Burp Suite 等自动化工具,一旦发现即终止运行;

2. 禁用右键点击,监控调试行为,若检测到可疑操作则随机跳转。

报告解释:“若识别出上述任何工具或操作,网站会立即将用户重定向至‘about:blank’,有效中断攻击链。”

受害者提交凭据后,钓鱼基础设施会通过实时通道捕获二次验证代码(2FA)、一次性密码(OTP)等辅助认证信息,从而绕过多因素认证(MFA)保护。

窃取凭据后,“Scanception” 会将受害者重定向至合法网站,使整个交互过程事后看似无异常。

CRIL 发现,“Scanception” 已在 50 多个国家、70 多个行业出现,其诱饵文档根据场景定制,涵盖人力资源公告、合规通知等多种类型。

报告强调,“Scanception” 的攻击手法与已知钓鱼平台(如 ONNX Store)及 Unit 42 识别的趋势高度相似。这表明钓鱼技术正趋于整合,QR 码载荷、多阶段重定向链等手段逐渐成为行业 “标准操作”。

发表评论

您还未登录,请先登录。

登录