网络安全研究人员近期发现,一场精心策划的恶意软件攻击活动正在利用韩国常用的 Hangul Word Processor(.hwp)文档,传播臭名昭著的 RokRAT 恶意程序。

这一攻击手法标志着 RokRAT 分发方式的重大变化。以往该恶意软件主要通过伪装的快捷方式(.lnk 文件)进行传播,而如今的攻击则转向了更具欺骗性的文档诱导方式,展现出高级持续性威胁(APT)组织在战术上的演变。

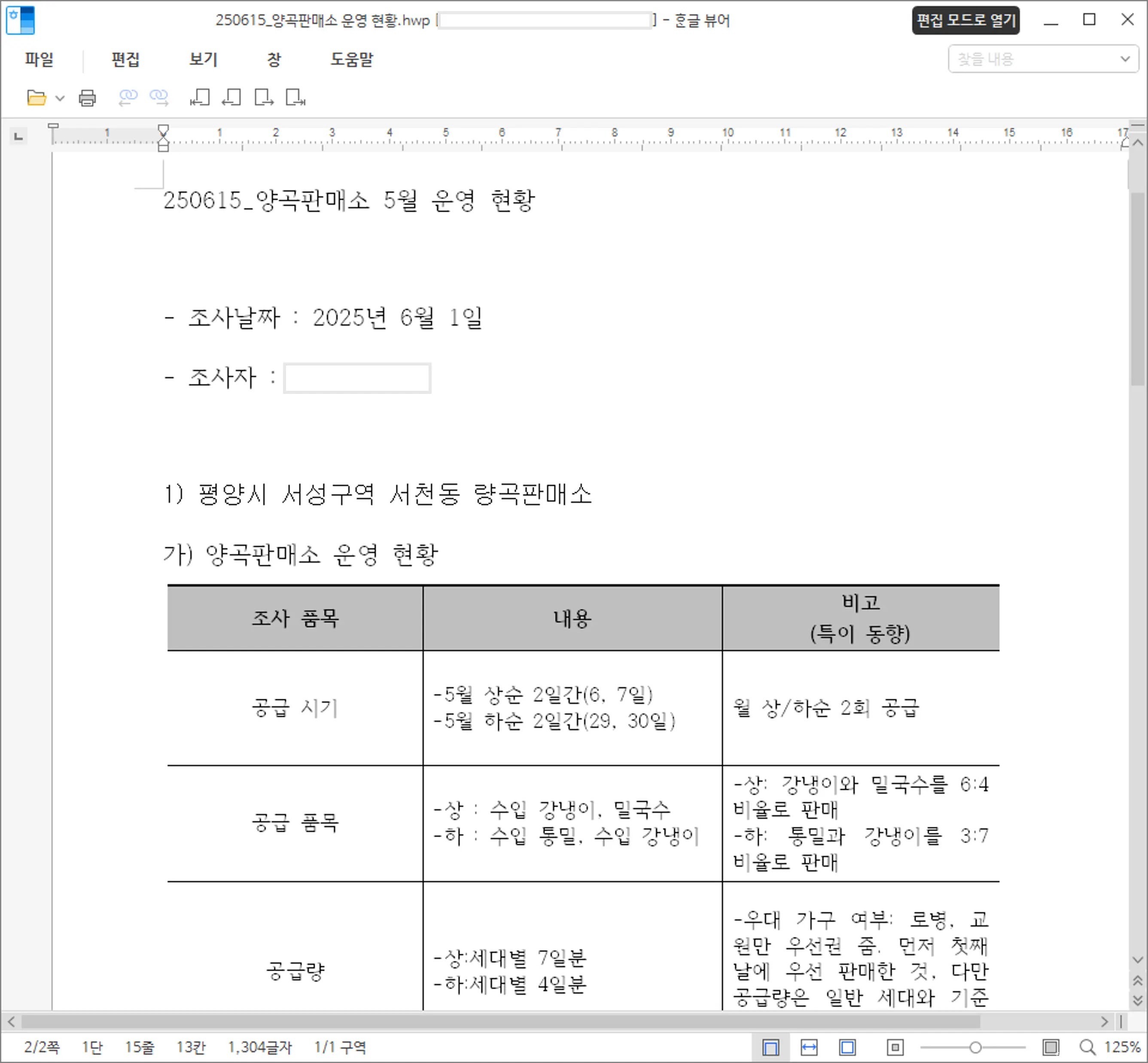

此次攻击活动采用了高度拟真的社会工程诱饵,诱导受害者打开携带恶意代码的文档附件。例如,文档名称包括“250615_粮食储备运营状况.hwp”和“【通知】第一季度增值税申报截止时间(最终版)”等,具备较强的迷惑性。

文档内容(来源 ——ASEC)

文档表面上内容与“朝鲜粮食配送点”相关,看似真实且具有一定专业性,从而增强对目标用户的说服力,掩盖其真正的攻击意图。

ASEC(AhnLab 安全应急响应中心)分析发现,这些 .hwp 文件内嵌了复杂的 OLE(对象链接与嵌入)对象。当用户打开包含这些嵌入对象的页面时,Hangul 进程会在系统临时目录(%TEMP%路径)中自动生成包括 ShellRunas.exe 和 credui.dll 在内的恶意文件。

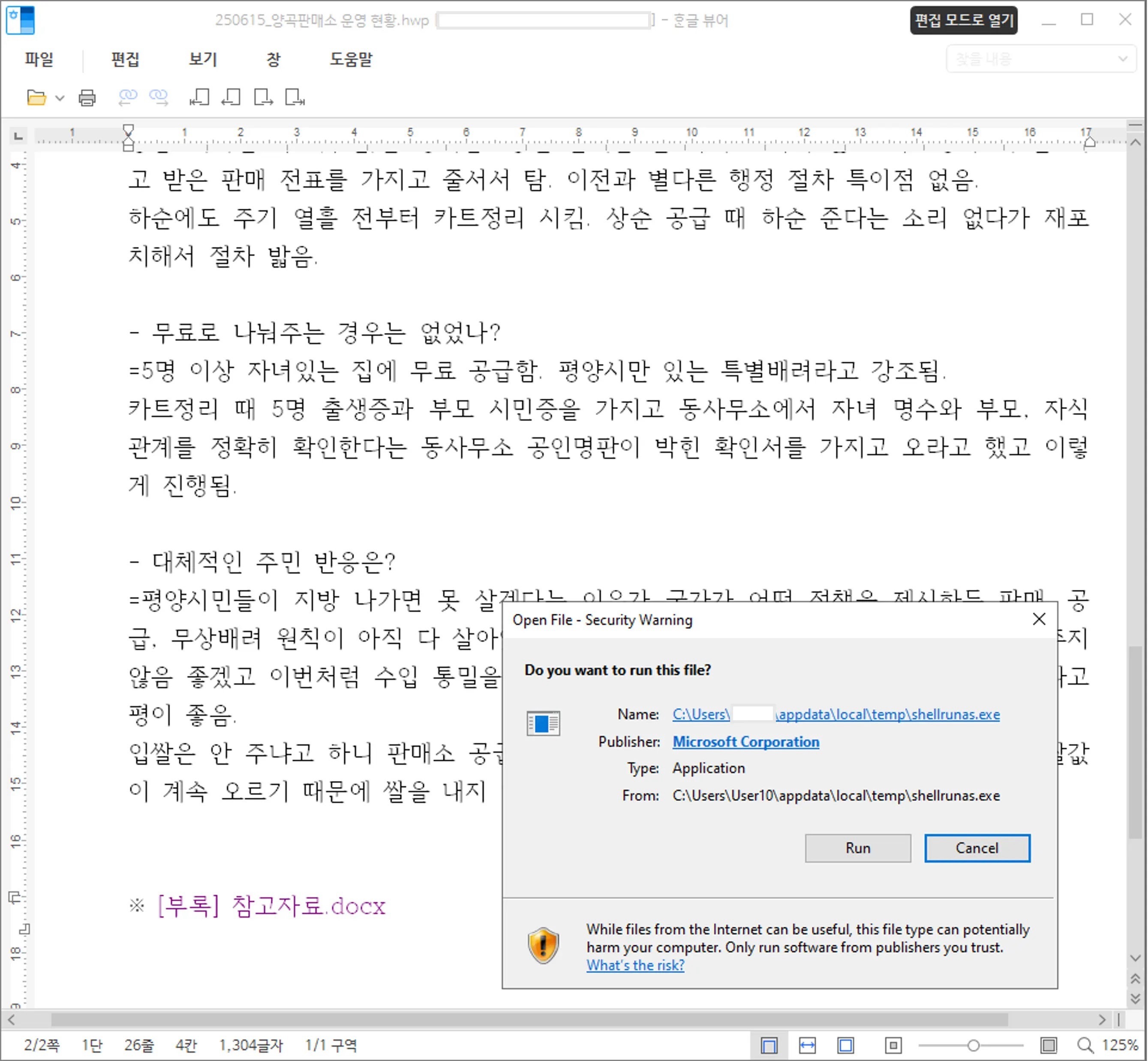

执行 ShallRunas.exe 的超链接(来源 ——ASEC)

整个攻击链的最后一步是诱导受害者点击文末的一个超链接“【附录】参考资料.docx”。一旦点击,系统会弹出安全提示窗口,引导用户执行嵌入的恶意组件,从而完成恶意程序的部署。

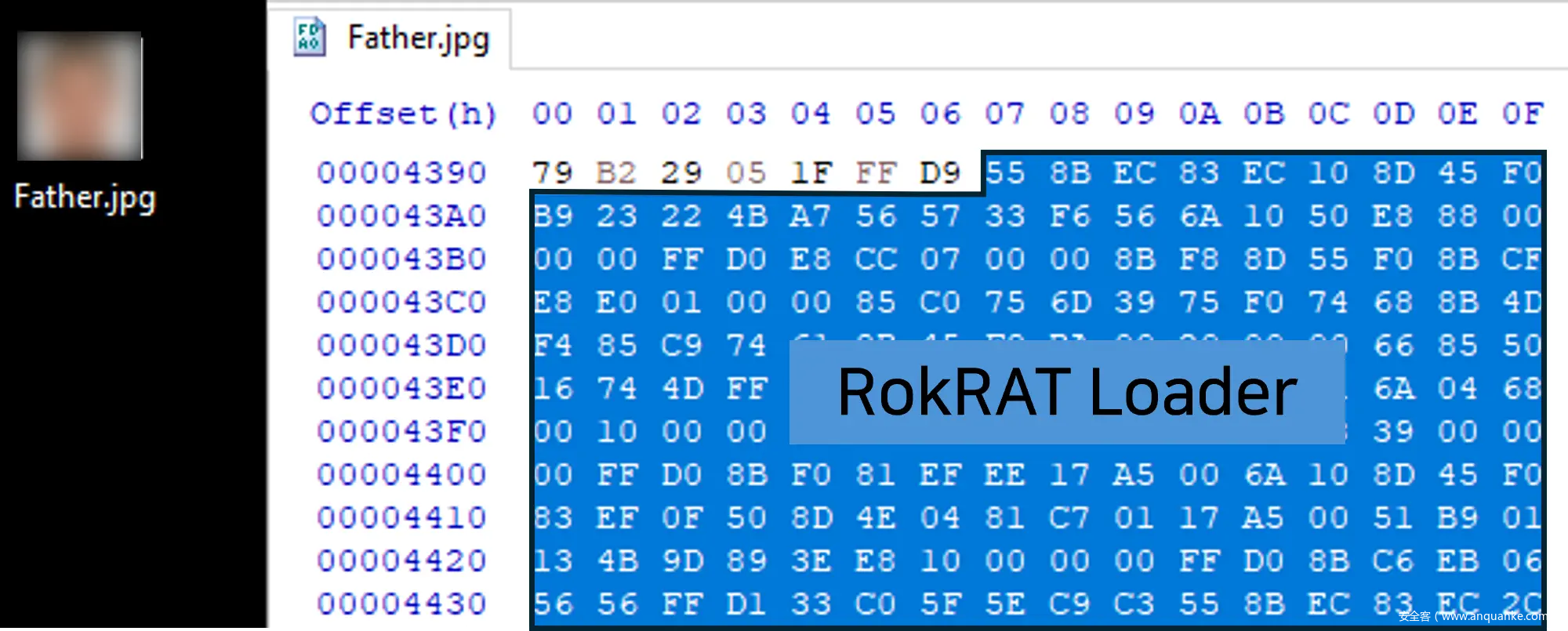

利用 DLL 旁加载机制进行攻击

该恶意软件利用了 DLL 旁加载(DLL Side-Loading)技术,巧妙绕过了系统的安全防护机制。

攻击主流程如下:

•合法程序:ShellRunas.exe(微软签名的 Windows 工具)

•恶意组件:credui.dll(通过 DLL 旁加载方式被执行)

•最终阶段:从远程下载名为 Father.jpg 的图像文件,该文件内嵌 RokRAT 的 shellcode

通过这种方式,攻击者能够在表面上看似调用系统中受信任的合法程序,实则在后台执行恶意代码,大幅增加了被发现的难度。同时,也为 RokRAT 在受害系统上实施更深入的数据窃取提供了便利。

发表评论

您还未登录,请先登录。

登录