Akira 勒索软件正在滥用英特尔官方发布的 CPU 调优驱动程序,以在目标系统中关闭 Microsoft Defender,规避安全工具和终端检测与响应(EDR)系统的防护。

攻击者滥用的驱动程序名为 rwdrv.sys,该驱动原本由 ThrottleStop 工具使用,主要用于调整处理器性能。Akira 攻击者将其注册为系统服务,从而获取内核级访问权限。

据研究人员分析,攻击者使用该驱动加载了第二个恶意驱动程序 hlpdrv.sys,该工具专门用于操控 Windows Defender,通过修改其注册表配置实现关闭防护功能。

这一攻击属于典型的“自带漏洞驱动程序”(BYOVD,Bring Your Own Vulnerable Driver)技术,攻击者借助已签名但存在安全缺陷的合法驱动程序,提升权限后进一步加载恶意组件。在本次事件中,rwdrv.sys 驱动被用于加载 hlpdrv.sys,后者负责关闭 Windows Defender。

研究人员指出:“第二个驱动程序 hlpdrv.sys 同样被注册为服务。当其执行时,会修改注册表路径 \REGISTRY\MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware 中的 DisableAntiSpyware 项,关闭 Windows Defender 的反间谍软件保护功能。”

恶意软件通过执行 regedit.exe 实现上述注册表修改操作。

据 GuidePoint Security 报告,自 2025 年 7 月 15 日以来,研究人员已多次在 Akira 勒索软件攻击中观察到对 rwdrv.sys 驱动的滥用行为。

“鉴于该行为在近期 Akira 勒索软件应急响应(IR)事件中的高频出现,我们特别对其进行标记。这一高可信度的行为特征可用于前瞻性检测与回溯性威胁狩猎。”报告进一步指出。

为帮助防御方及时检测并阻止此类攻击,GuidePoint Security 提供了针对 hlpdrv.sys 驱动的 YARA 规则,同时还披露了与两个驱动相关的完整攻击指标(IoCs),包括服务名称及文件投放路径。

Akira 勒索软件攻击 SonicWall SSLVPN

近期,Akira 勒索软件还被发现与一系列针对 SonicWall VPN 的攻击有关,攻击可能利用了某个未知漏洞。

GuidePoint Security 表示,目前尚无法确认或否认 Akira 攻击者是否利用了 SonicWall VPN 中的 0day 漏洞。但鉴于攻击活动有所升级,SonicWall 建议用户采取如下防护措施:禁用或限制 SSLVPN 功能、强制启用多因素认证(MFA)、启用僵尸网络/地理位置 IP 过滤,并删除所有未使用的账号。

与此同时,The DFIR Report 也发布了关于近期 Akira 勒索攻击链的分析,重点揭示了攻击者如何通过被植入恶意载荷的 MSI 安装程序投放 Bumblebee 恶意软件。

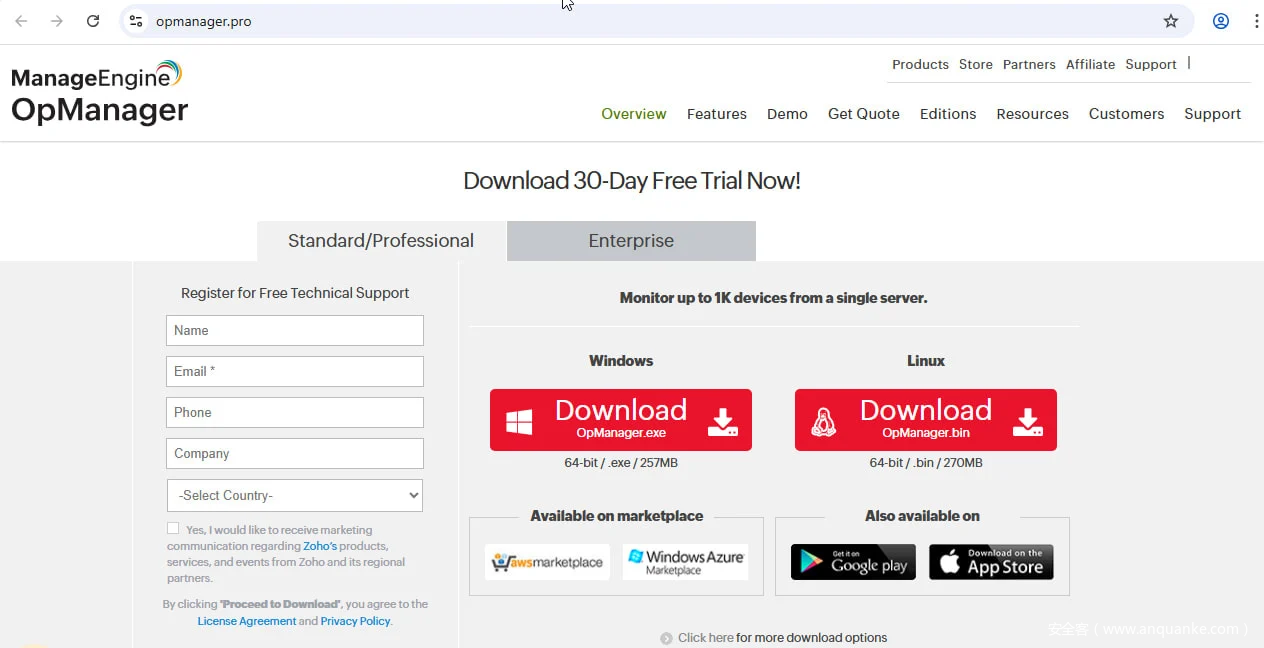

例如,攻击者通过搜索引擎优化(SEO)投毒,诱导用户在 Bing 上搜索 “ManageEngine OpManager” 时跳转至钓鱼站点 opmanager[.]pro,从而实施攻击。

Bumblebee 恶意软件通过 DLL 侧加载方式启动,一旦建立与命令与控制(C2)服务器的通信,就会投放 AdaptixC2,以实现持久化访问。

随后,攻击者会在目标网络中进行内部侦察、创建高权限账户,并通过 FileZilla 工具外传敏感数据,同时利用 RustDesk 和 SSH 隧道维持远程访问。

大约 44 小时后,攻击者部署主勒索载荷 locker.exe,在整个域环境中加密系统数据。

在 SonicWall VPN 漏洞情况未完全明确之前,建议系统管理员密切监测与 Akira 相关的可疑活动,并根据安全研究机构发布的攻击指标配置防御策略与拦截规则。

同时,强烈建议用户仅从官方网站或可信镜像站点下载软件,避免因访问钓鱼网站而误装恶意软件,成为攻击链的一环。

发表评论

您还未登录,请先登录。

登录