一种名为“幽灵通话”(Ghost Calls)的新型后渗透阶段指挥与控制(C2)规避手法被披露。该技术滥用了 Zoom、Microsoft Teams 等会议应用所使用的 TURN 服务器,通过可信基础设施实现 C2 通信流量的隧道化。

Ghost Calls 技术依赖合法凭据、WebRTC 协议以及定制工具,在无需利用漏洞的情况下,绕过大多数现有防御机制和反滥用措施。

该技术由 Praetorian 安全研究员 Adam Crosser 在 Black Hat USA 大会上首次公布,演讲中指出,该技术可被红队在渗透测试模拟中使用,以提升攻击隐蔽性。

Crosser 在演讲资料中表示:“我们利用的是网页会议协议,这类协议专为实时、低延迟通信设计,通常通过全球分布的媒体服务器运行,这些服务器本身就具备天然的流量中继功能,这种方法允许攻击者将交互式 C2 会话伪装为企业网络中的正常通信流量,外观上与临时加入的一场在线会议并无二致。”

“幽灵通话”(Ghost Calls)技术的运作机制如下:

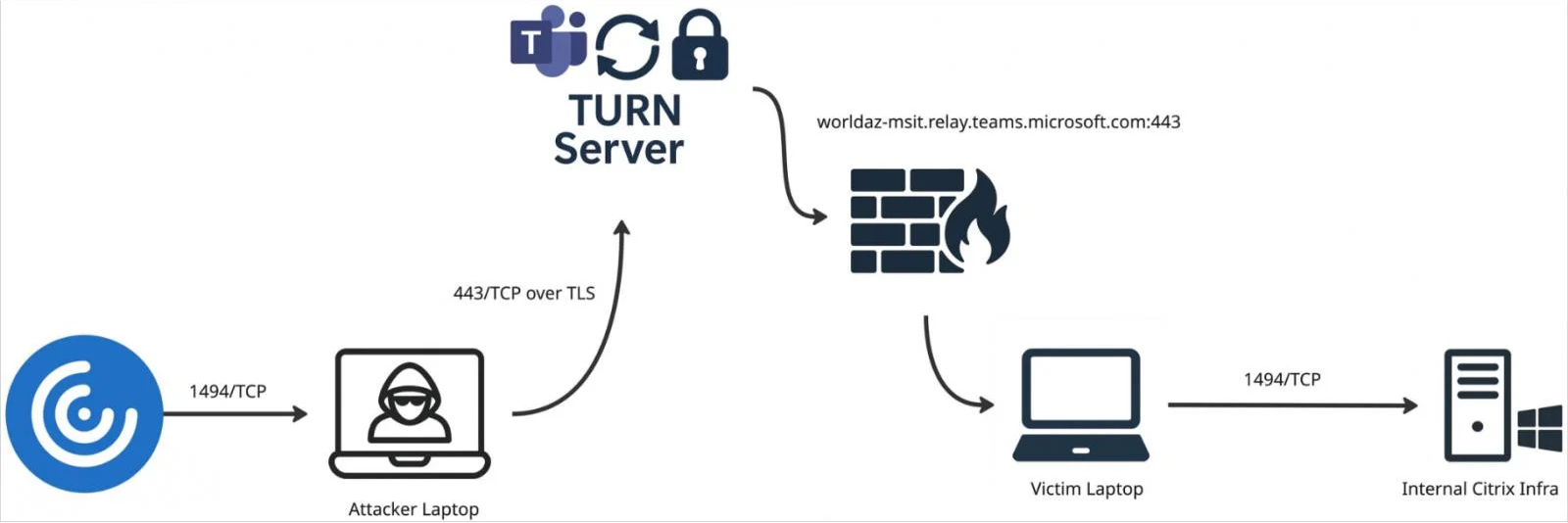

TURN(Traversal Using Relays around NAT)是一种常用于视频通话、VoIP 和 WebRTC 服务的网络协议,旨在帮助处于 NAT 防火墙后的设备在无法建立直接连接时实现通信。

在 Zoom 或 Microsoft Teams 客户端加入会议时,客户端会接收临时的 TURN 凭据。Ghost Calls 技术可劫持这些凭据,在攻击者与受害者之间建立基于 TURN 的 WebRTC 隧道连接。

一旦隧道建立,攻击者即可通过该通道代理任意数据流,或将指挥控制(C2)通信伪装为常规视频会议流量,从而利用 Zoom 或 Teams 的可信基础设施隐藏恶意行为。

由于这些通信流量通过 Zoom 或 Teams 的合法域名和 IP 地址路由,这些地址广泛存在于企业环境中,因此可绕过传统防火墙、代理服务器及 TLS 流量检测机制。此外,WebRTC 通信本身即为加密流量,进一步增强了隐蔽性。

通过滥用上述工具,攻击者既无需暴露其自身域名和基础设施,又能获得高性能、稳定的连接,并灵活使用 UDP 和 TCP(均通过 443 端口)进行通信。

相比之下,传统的 C2 通信方式通常速度较慢、容易暴露,且往往缺乏执行远程桌面控制(如 VNC)所需的实时交互能力。

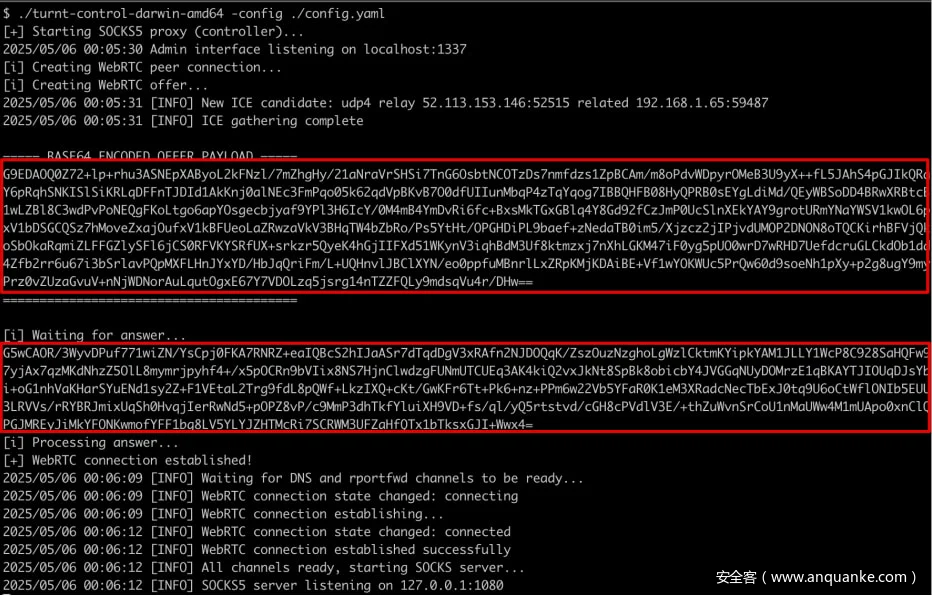

Crosser 的研究成果最终促成了一款名为 “TURNt” 的开源工具的开发(现已在 GitHub 上发布),该工具可通过 Zoom 和 Microsoft Teams 提供的 WebRTC TURN 服务器对 C2(指挥与控制)流量进行隧道传输。

Crosser 的研究最终开发出一个名为 “TURNt” 的开源实用工具(已在 GitHub 上发布),可用于通过 Zoom 和 Teams 提供的 WebRTC TURN 服务器对 C2 流量进行隧道传输。

TURNt 包含两个组件,分别是运行在攻击者一侧的 Controller 和部署在被入侵主机上的 Relay。

Controller 运行一个 SOCKS 代理服务器,用于接收通过 TURN 隧道传输的连接。Relay 使用 TURN 凭据连接回 Controller,并通过提供商的 TURN 服务器建立 WebRTC 数据通道。

TURNt 可执行 SOCKS 代理转发、本地或远程端口转发、数据外泄,以及隐藏的 VNC(虚拟网络计算)流量隧道传输。

发表评论

您还未登录,请先登录。

登录