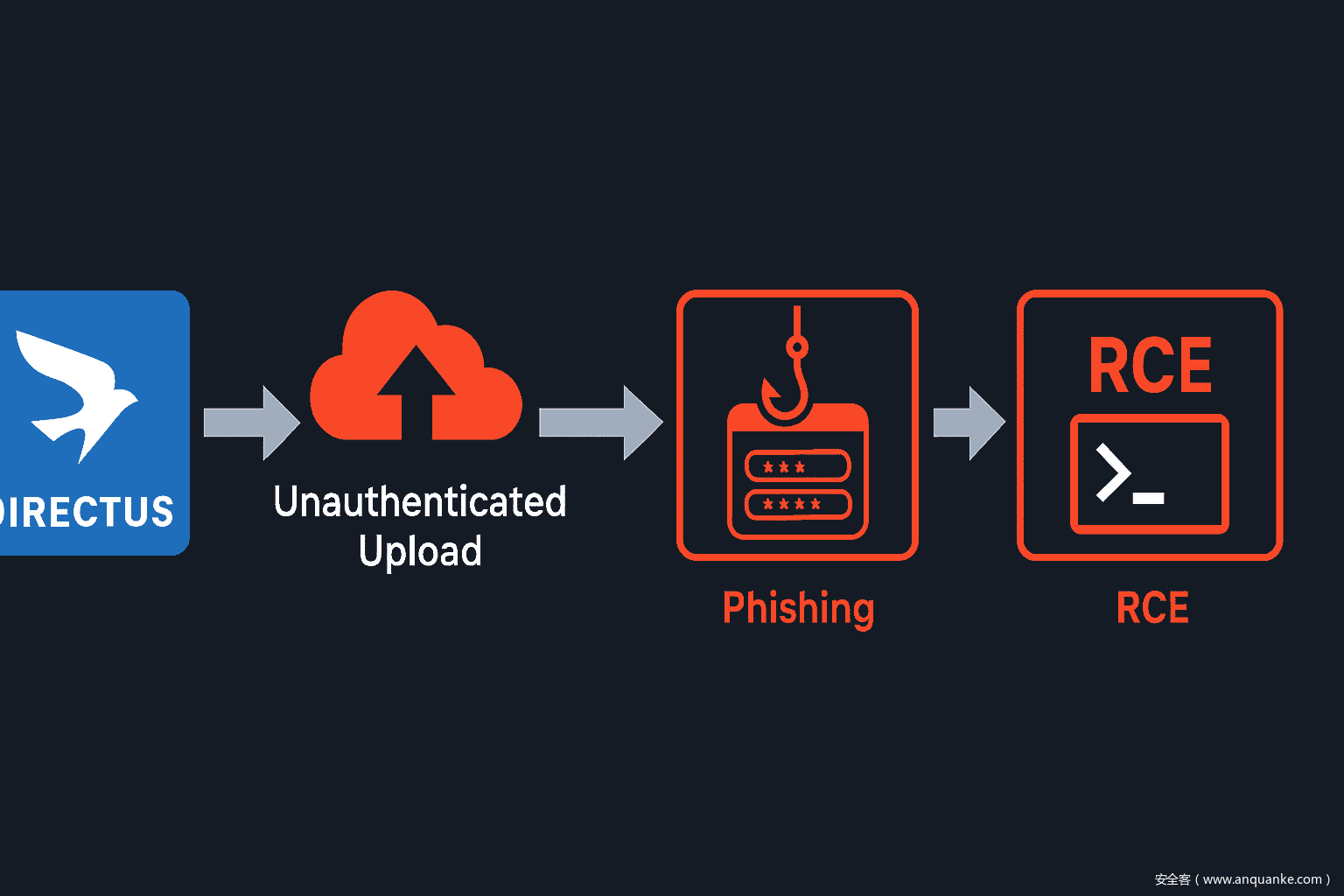

Directus项目近日披露一个关键漏洞(CVE-2025-55746,CVSS评分9.3),未认证攻击者可通过该漏洞在受影响服务器上上传或修改文件。这款用于管理SQL数据库内容的开源实时API与仪表盘平台已在11.9.3版本中修复该漏洞,但早期版本仍面临风险。

据安全公告指出:”文件更新机制中存在漏洞,允许未认证攻击者使用任意内容修改现有文件,和/或上传具有任意内容和扩展名的新文件,这些操作不会在Directus管理界面中显示。”

该漏洞源于文件处理路由/files的CRUD操作缺陷。由于filename_disk值未经过滤,攻击者可绕过安全防护机制。虽然在部分存储配置中完全任意文件写入会受到限制,但攻击者仍能将恶意文件上传至系统上传目录。

安全公告重点说明:

-

可通过指定现有文件UUID修改文件内容(元数据保持不变,故MIME类型不可修改)

-

修改操作将以静默方式完成,系统不会感知变更

-

可创建包含任意内容的新文件(仅能通过Shell访问等非界面方式查看)

-

必须为文件定义扩展名(虽可阻止上传无扩展名的可执行文件,但此类文件本身不可执行)

利用过程极为简单:攻击者只需网络可达存在漏洞的Directus实例并掌握至少一个有效文件UUID。安全警告强调:”一旦攻击者获得网络访问权限和文件UUID,仅需发送单个请求即可完成利用。”由于Directus通常使用可预测UUID提供图片或资源,攻击者通过浏览关联应用即可轻松获取。

该漏洞的影响因部署环境而异,但包含以下严重场景:

SVG文件钓鱼攻击

攻击者可上传嵌入恶意脚本的特制SVG文件。公告指出:”SVG可用于搭建高度仿真的钓鱼页面……浏览器自动填充登录表单功能将极大增强页面欺骗性。”

未认证远程代码执行

在通过Nginx等直接提供上传目录文件的配置中,攻击者可上传网页木马。报告警告:”任意文件写入可能允许攻击者上传网页木马至文件夹……从而实现服务器未认证代码执行。”

文件投毒与内部凭据窃取

攻击者可篡改托管文档(如入职PDF或内部手册),插入恶意链接收割凭据。”攻击者可轻易搭建伪冒服务接收内部服务凭据,随后立即重定向至原始内部服务。”

管理员应立即升级至11.9.3版本,并审查文件服务配置确保上传内容不可直接执行。对于无法立即升级的环境,应严格限制对/files端点的公共访问,并监控上传目录中的异常文件。

发表评论

您还未登录,请先登录。

登录