近期针对拉丁美洲的一场攻击活动显示,攻击者正利用包含嵌入式恶意载荷的超大SVG文件分发AsyncRAT——一种能够全面攻陷系统的强大远程访问木马。

该活动通过精心构造的钓鱼邮件启动,邮件冒充司法系统等合法机构,以虚构的法律程序或法院传票制造紧迫感。受害者收到声称涉及诉讼或官方文件需立即处理的消息,被迫在未充分检查的情况下打开附件中的SVG文件。

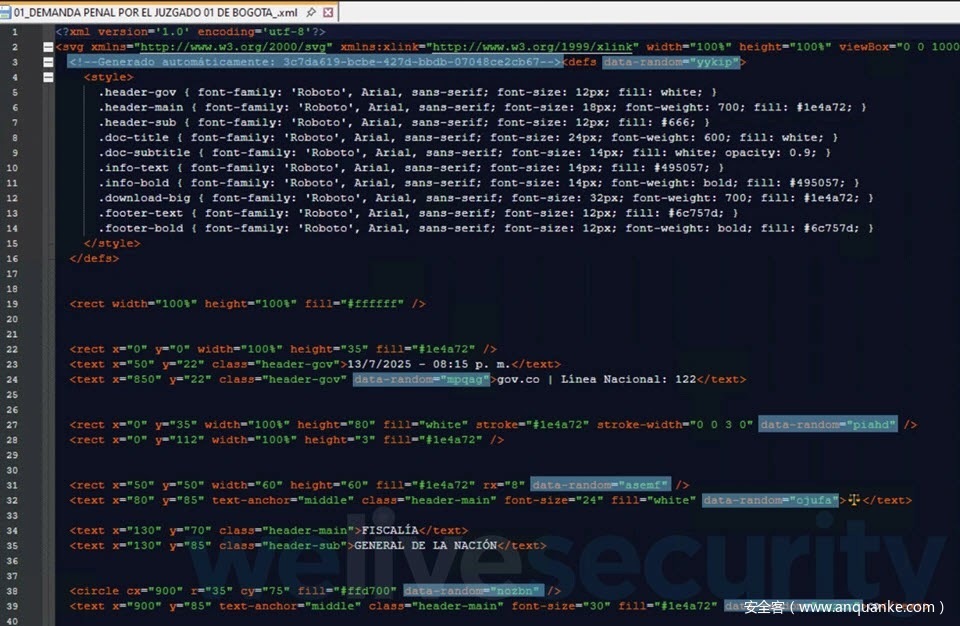

与需要外部命令控制基础设施的传统恶意软件活动不同,这些武器化SVG文件自身包含完整的恶意包。这种被称为“SVG走私”的技术,利用可缩放矢量图形(SVG)基于XML的特性,将脚本、交互元素和编码载荷直接嵌入看似无害的图像文件中。

Welivesecurity分析师指出,这些文件通常超过10 MB(远大于普通图形文件),在网页浏览器中打开时会立即渲染出伪造的政府门户网站。攻击者似乎利用人工智能工具为单个目标生成定制文件,每个受害者收到的SVG文件均填充随机数据,以规避基于特征的检测系统。

感染机制与载荷投递:多阶段欺骗与动态组装

感染过程通过精心设计的多阶段工作流展开,在维持受害者注意力的同时下载恶意组件。

当用户点击SVG附件时,默认网页浏览器会渲染一个模仿哥伦比亚司法系统的精致伪造门户,包含官方徽标、政府风格设计和动态进度指示器。

恶意SVG文件中嵌入的JavaScript模拟文件验证过程,显示逼真的进度条和状态消息(如“Verificando documentos oficiales”和“30% completado”)以增强真实性。

在这一“表演”期间,脚本会悄悄组装并部署包含最终AsyncRAT载荷的密码保护ZIP压缩包。嵌入的代码包含base64编码的二进制数据,这些数据会被实时解码和组装:

const payloadData = "UESDBBQACQgIAGxD+VpRqIWSufYYACn8GAAxAAAAMDFfREVNQU5EQSBQRU5BTCBQT1IgRUwgSlVaR0FETyAwMS...";

const binaryString = atob(payloadData);

const bytes = new Uint8Array(binaryString.length);该活动还采用DLL侧载技术,让合法应用程序加载恶意库,使最终的AsyncRAT载荷能与正常系统进程融合,从而逃避检测。

检测遥测数据显示,攻击呈现系统性部署模式,2025年8月的每周中段出现攻击高峰,主要针对哥伦比亚用户。

发表评论

您还未登录,请先登录。

登录