Sentire威胁响应团队(TRU)发现一场针对制造业客户的鱼叉式钓鱼活动,试图投递DarkCloud信息窃取恶意软件。诱饵以银行业务为主题,包含恶意ZIP归档文件,发送至公司Zendesk支持邮箱,伪装成合法财务 correspondence。

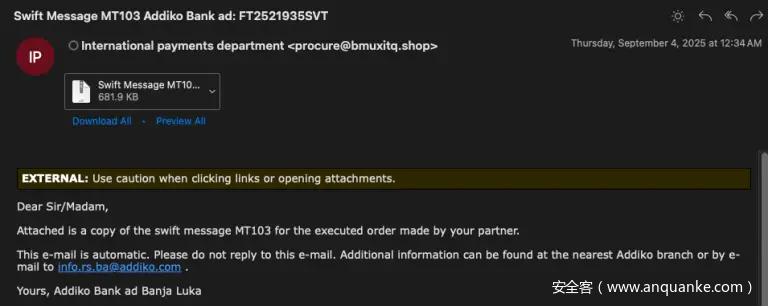

攻击者使用了极具说服力的社会工程学手段。TRU表示:“钓鱼诱饵由procure@bmuxitq[.]shop发送,主题为‘Swift Message MT103 Addiko Bank ad: FT2521935SVT’,邮件正文设计成看似合法的财务 correspondence。”附件中包含DarkCloud 3.2版本,伪装成Swift交易文件。

DarkCloud曾在现已关闭的XSS.is 论坛上售卖,此后经历了重大开发。报告指出:“DarkCloud最初基于.NET构建,现已多次更新,包括使用VB6完全重写加载器、字符串加密和规避技术升级。”

最新版本(4.2)采用VB6驱动的凯撒密码进行字符串加密,增加了分析难度。研究人员需从msvbvm60.dll 中逆向工程VB6的随机数生成器,才能解密存储的字符串。

DarkCloud旨在跨多个类别最大化窃取数据:

- 凭证与财务数据:浏览器存储的密码、Cookie、信用卡信息、FTP凭证和邮件客户端数据;

- 文件窃取:从桌面、文档、收藏夹等目录抓取.txt、.docx、.pdf、.xls[x]文件;

- 加密货币钱包:针对Electrum、Exodus、Zcash、Atomic、Guarda和MetaMask等钱包。报告强调:“已观察到DarkCloud针对Chrome和Edge中的MetaMask目录。”

- 系统侦察:通过WMI查询收集操作系统详情、用户名和硬件信息。

DarkCloud集成了广泛的沙箱和虚拟机(VM)检测。TRU详细说明:“如果运行的进程不超过50个,检测将失败……变体通过WMI查询系统型号,并与VMware、VirtualBox和微软虚拟环境进行比对。”它还会检查Wireshark、Procmon、IDA Pro、Joe Sandbox等分析工具的特征。

此外,恶意软件会检测其可执行文件名是否完全由十六进制字符组成——这是自动化沙箱测试的典型特征。

窃取的数据通过多种渠道渗出:

- SMTP:“DarkCloud将窃取的Cookie和其他数据以JSON格式作为multipart/mixed消息发送……最近已更新为支持SSL加密的SMTP。”

- Telegram:使用窃取的机器人令牌渗出凭证和文件;

- FTP:通过明文FTP上传浏览器Cookie和文件;

- Web面板:发送至攻击者使用的PHP控制面板。

eSentire捕获的PCAP文件显示,数据被渗出至攻击者控制的邮件服务器和Telegram端点。

目前,DarkCloud通过darkcloud.onlinewebshop[.]net 和Telegram账号@BluCoder进行销售。尽管被宣传为“密码恢复工具”,但网站列出的恶意功能包括击键记录、剪贴板窃取和加密货币剪贴劫持。

DarkCloud体现了信息窃取恶意软件的持续专业化。通过结合新型VB6混淆、多渠道渗出和反分析技术,它不断进化为持久威胁。鉴于钓鱼活动仍在活跃,防御者必须加强邮件安全、端点检测,并监控SMTP/Telegram出站流量,以尽早发现入侵。

发表评论

您还未登录,请先登录。

登录