一款专门针对物联网(IoT)设备的高级后门恶意软件——PolarEdge近期被发现。该恶意程序采用了先进的通信机制,以在受感染系统中维持持久访问,显示出攻击者在设计和执行层面上的高水平成熟度。

首次发现与攻击链条

PolarEdge最早于2025年1月被监测到,被认为是物联网威胁进化的重要标志。它利用了思科(Cisco)设备中的一个远程代码执行漏洞(CVE-2023-20118),攻击者通过该漏洞在目标路由器上部署Web Shell,从而建立初始访问点,为后续载荷植入铺平道路。

攻击流程中,攻击者通过FTP下载并执行名为 “q” 的Shell脚本,该脚本进一步拉取并启动PolarEdge后门程序。研究人员发现,该恶意软件的不同变种专门针对华硕(Asus)、威联通(QNAP)以及群晖(Synology)等品牌的网络存储与路由设备,显示出较强的适配与定制化能力。

复杂架构与攻击活动特征

Sekoia分析师在对样本进行逆向工程时,揭示了PolarEdge的复杂架构。该后门为一个1.6 MB的64位ELF可执行文件,具备多种运行模式。攻击活动源自多个国家的IP地址,但共同使用相同的User-Agent HTTP头部进行漏洞利用,表明这些攻击极有可能来自同一批次、协调组织的行动。

PolarEdge通过自建的TLS服务器监听外部指令,同时周期性地与C2(命令与控制)基础设施通信,执行每日指纹采集任务。这种“双通道”设计使其在维持隐蔽通信的同时,也能主动进行数据上报与状态同步。

自定义TLS实现与专属通信协议

PolarEdge最引人注目的特征在于:它使用 mbedTLS v2.8.0库 自行实现了一套完整的TLS服务器。与传统恶意软件常见的简单加密或伪装通信不同,这一实现提供了高度拟真的加密通道,使其网络流量在外观上几乎与合法通信无异。

其TLS配置包含多个证书(包括叶子证书与CA链),从而营造出“合法加密基础设施”的假象,进一步提升检测难度。

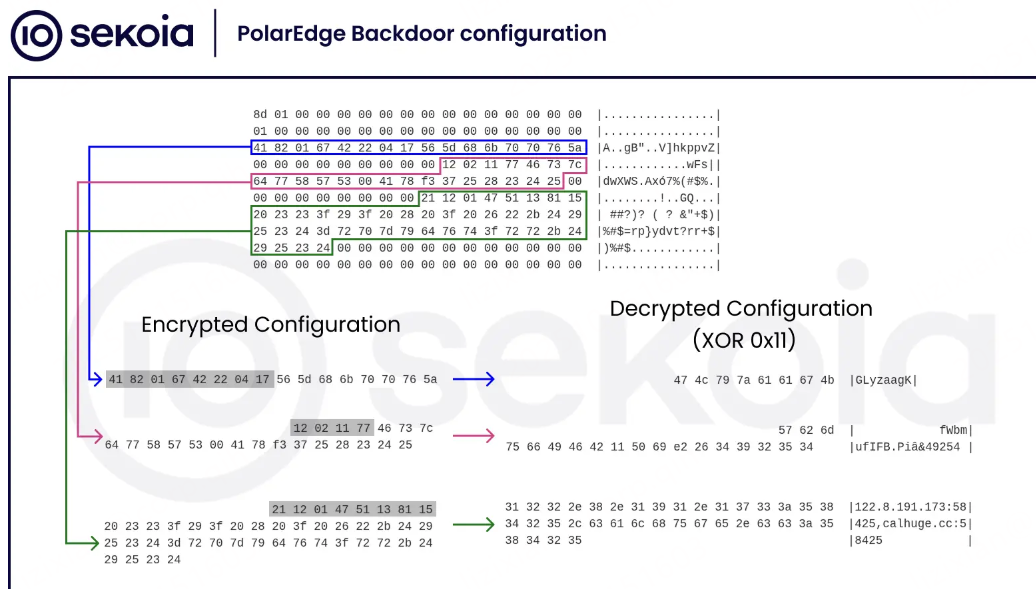

在TLS之上,PolarEdge运行着专属二进制通信协议。该协议依赖于嵌入可执行文件数据段中的硬编码令牌(tokens)进行请求验证,通信中还需匹配特定的magic值。若请求数据中HasCommand字段包含ASCII字符“1”,则代表指令执行请求,紧随其后的是两字节长度标识及命令字符串内容。

持续指纹采集与隐蔽数据回传

PolarEdge在独立线程中持续执行“指纹采集”任务,收集包括本地IP、MAC地址、进程ID及设备品牌信息等系统指标。随后,这些数据通过特定格式的HTTP GET请求发送至C2服务器。请求中使用了加密格式字符串构造参数,解密后可得出设备品牌、模块版本与系统识别码等关键字段。

多模式运行与灵活控制

除默认的服务器模式外,PolarEdge还支持多种操作模式:

在回连模式(Connect-back Mode)下,恶意程序可作为TLS客户端主动连接C2,用于文件下载等操作;

在调试模式(Debug Mode)中,则允许攻击者远程更新配置,包括修改C2服务器地址。

这种灵活的设计充分体现出攻击者对长期渗透、可维护性与隐蔽通信的深度考量。

结语

PolarEdge的出现标志着IoT恶意软件正向更高复杂度与更强隐蔽性演化。其自建TLS通信架构与定制协议使传统检测手段难以奏效,也预示着未来针对网络基础设施的攻击将更加“工程化”与“体系化”。

发表评论

您还未登录,请先登录。

登录