网络安全研究人员发现了一场复杂的钓鱼攻击活动,该活动结合了两种新兴攻击技术以绕过传统安全防御。

这种混合攻击方法将FileFix社会工程战术与缓存走私(cache smuggling) 相结合,在不触发基于网络的检测系统的情况下投放恶意软件 payload。

这一演变标志着威胁行为者规避端点检测与响应(EDR)解决方案的重大策略转变——通过消除恶意代码执行期间建立互联网连接的需求,实现隐蔽攻击。

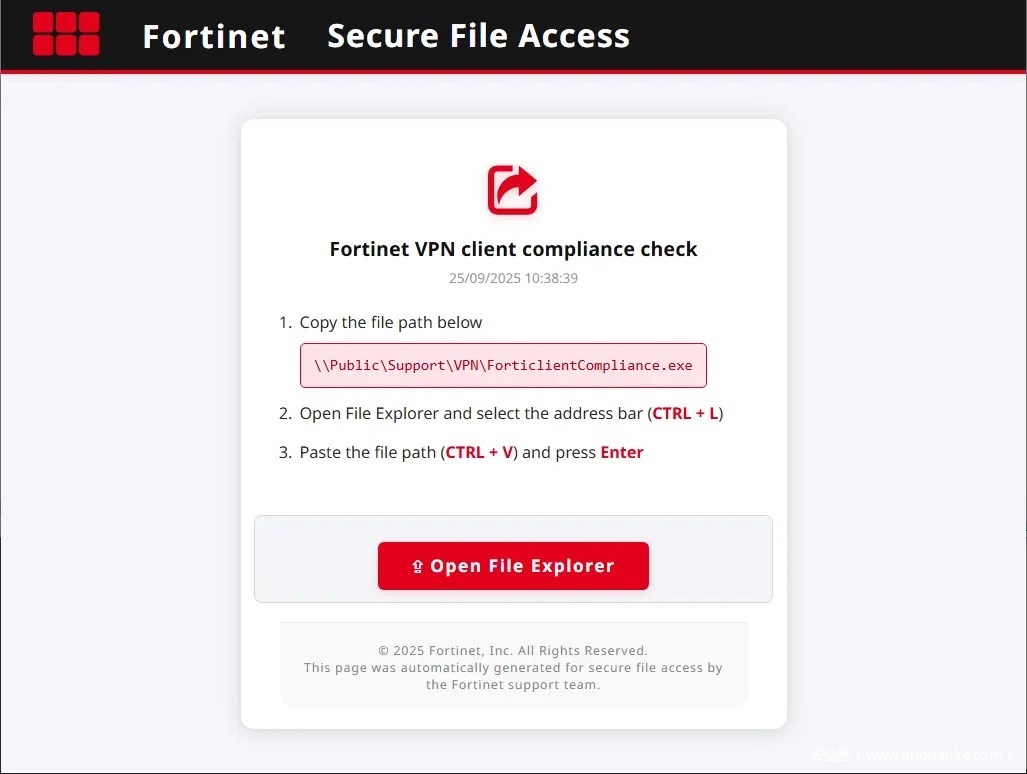

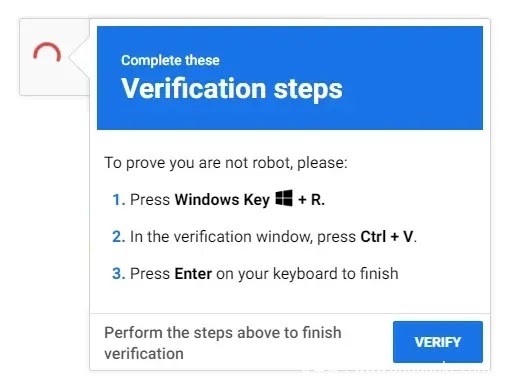

攻击始于一个伪装成合法FortiClient合规检查器界面的欺骗性钓鱼页面。

受害者被社会工程诱导,将剪贴板内容粘贴到Windows资源管理器地址栏中执行恶意命令。

该技术利用FileFix方法学,通过资源管理器地址栏的2048字符限制传递远大于传统ClickFix攻击(受限于Windows“运行”对话框的260字符)的payload。

攻击者通过在命令中填充空格进一步隐藏恶意内容:用户只能看到看似无害的文本,而恶意PowerShell脚本则隐藏在不可见部分。

此攻击活动与传统恶意软件分发方法的核心区别在于,它创新性地利用缓存走私在受害者系统上预放置payload。

不同于安全工具通常监控的常规Web请求下载恶意文件,该攻击利用浏览器缓存机制,将伪装成合法图像文件的嵌入式可执行文件存储在本地。

MalwareTech分析师在Expel Security的威胁情报调查中发现了这一技术:第一阶段加载器直接从浏览器缓存中提取第二阶段payload,不产生任何可疑网络流量。

技术实现细节如下:JavaScript代码使用fetch()函数检索伪造的JPG文件(实为包含恶意payload的ZIP归档)。

通过将HTTP Content-Type标头设置为image/jpeg,攻击者诱骗浏览器将可执行文件缓存为标准静态资源。

随后,嵌入式PowerShell脚本搜索浏览器缓存目录定位走私的ZIP文件,提取内容并执行恶意软件,全程不建立任何会触发网络监控系统的外部连接。

高级Exif走私技术

在基础缓存走私原理之上,安全研究人员开发了更复杂的变体——利用Exif元数据隐藏在合法图像文件中。

该技术利用可交换图像文件格式(Exif)规范,允许在JPG图像中存储高达64 KB的元数据。

通过将恶意payload嵌入超大Exif字段同时保持图像结构有效,攻击者可创建完全正常的照片,其中隐藏的可执行代码无法通过常规检查发现。

实现过程利用了Exif解析器处理ASCII字符串字段的特性:大多数软件将空字节视为字符串终止符,但Exif规范通过单独的长度字段定义实际数据大小。

研究人员演示了如何构造图像描述字段:先放置良性文本,后跟空字节,再用分隔符标记包裹payload数据。

当通过Windows资源管理器属性查看时,仅显示无害描述;而完整恶意payload仍嵌入文件结构中,可通过PowerShell正则表达式匹配特定字节模式程序化提取。

这种Exif走私方法解决了早期缓存走私实现的多个缺陷:

传统方法仅将可执行文件重命名为图像文件,会生成损坏的图像图标,并面临防火墙内容类型验证的检测风险。

新技术生成完全有效的JPG文件,可正常显示图像,同时包含无需专用Exif解析器即可提取的隐藏payload。

测试表明,此方法可通过多种攻击向量生效,包括Microsoft Outlook电子邮件附件——即使禁用预览功能,图像仍会被预先缓存,可能在用户打开邮件前提前投放payload。

发表评论

您还未登录,请先登录。

登录