![]()

一款新型高级恶意软件攻击活动出现,威胁行为者将 ValleyRAT 远控后门伪装成热门即时通讯应用 LINE 的正规安装程序进行传播。

此次定向攻击主要针对中文用户群体,通过恶意伪造的可执行文件入侵用户系统,窃取各类敏感的登录凭证。

该恶意软件采用包含壳代码执行、合法系统二进制文件调用的复杂加载链,在规避安全检测的同时,于受害主机中建立稳固的驻留权限,实现对用户的长期监控。

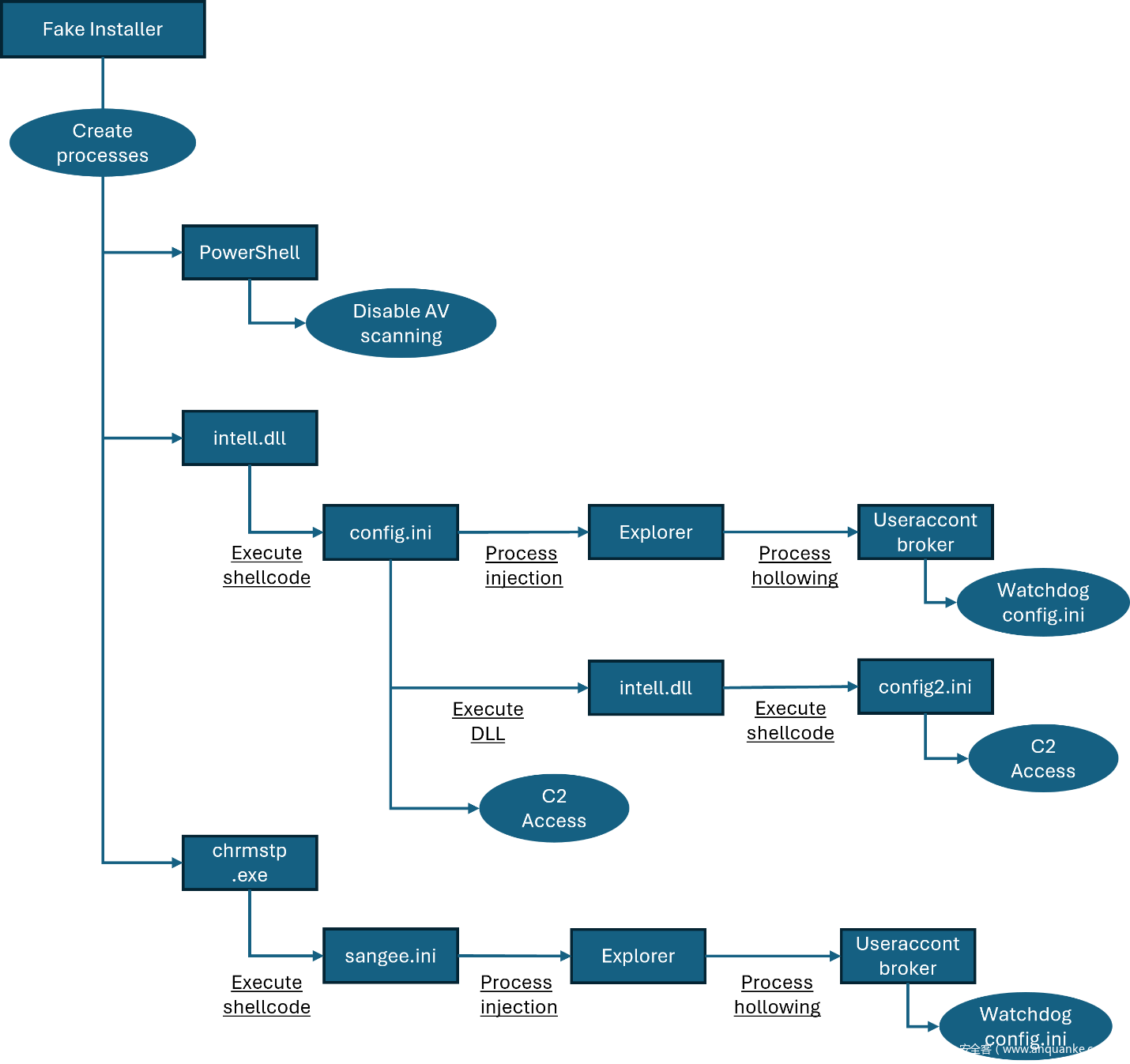

伪造安装程序被运行后,会触发多阶段的感染流程,专门用于绕过终端安全防护机制。

程序会立即通过 PowerShell 命令修改 Windows Defender 配置,将整个系统盘符排除在病毒扫描范围之外,直接禁用该杀毒软件的核心防护功能。

![]()

与此同时,恶意软件会释放一个名为 intel.dll 的恶意库文件,该文件会执行严格的环境检测操作,通过文件锁定、互斥体创建等方式,判断自身是否运行在沙箱检测环境中。

若判定当前运行环境安全,恶意软件便会释放其核心恶意载荷,受害设备将被完全攻陷,成为攻击者可远程操控的节点。

赛博瑞森的安全分析师发现了此次攻击活动,并指出该恶意软件采用了高级的 PoolParty Variant 7 注入技术。

这项技术能让攻击者将恶意行为隐藏在可信的系统进程中,大幅提升安全检测的难度。

恶意软件通过滥用 Windows 输入 / 输出完成端口,向合法系统进程注入恶意代码,既能够实现隐秘运行,又能窃取用户登录凭证,同时与命令控制服务器保持持久化的通信连接。

高级注入与持久化驻留机制

该 ValleyRAT 变种恶意软件的技术复杂性,在其检测规避和持久化驻留策略上体现得尤为明显。

恶意软件会向资源管理器进程(Explorer.exe)和用户账户代理进程(UserAccountBroker.exe)注入代码,并将后者作为监控守护进程,确保所有恶意组件始终处于活跃状态。

![]()

此次代码注入通过 ZwSetIoCompletion 等特定的 Windows 应用程序接口操纵系统句柄实现,让威胁行为者能够在可信进程的内存空间中执行恶意代码。

![]()

此外,恶意软件会主动扫描奇虎 360 等安全厂商的防护产品,并终止其网络连接,让本地安全防御体系彻底失效。

![]()

为实现持久化驻留,恶意软件通过远程过程调用协议创建计划任务,确保用户每次登录系统时,该恶意程序都会自动运行。

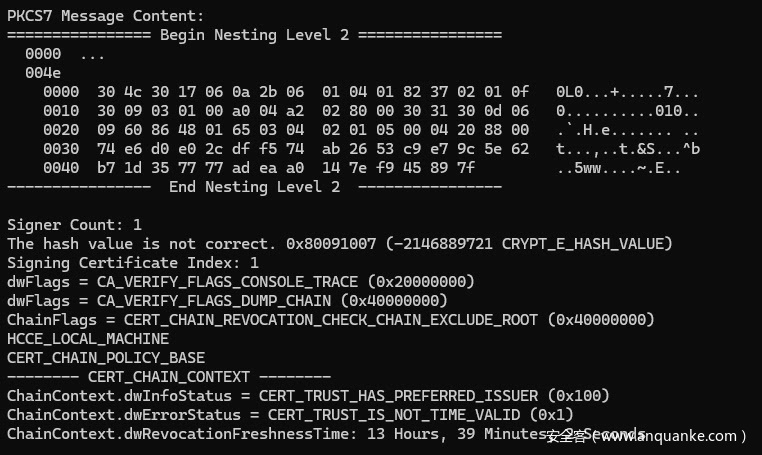

该恶意软件还使用了颁发给 “成都摩的蜂鸟网络科技有限公司” 的数字证书,以此伪装成正规程序,但其签名在密码学层面存在无效问题。

为防范此类感染,用户务必仅从官方渠道下载软件安装程序。

安全团队应配置相应检测规则,对无效数字证书进行告警;同时监控资源管理器进程(Explorer.exe)、用户账户代理进程(UserAccountBroker.exe)衍生的可疑子进程,此类异常现象往往预示着潜在的进程中空攻击行为。

发表评论

您还未登录,请先登录。

登录