defcon24所有打包的ppt,安全客镜像下载:

http://yunpan.cn/c6nRkvRaLDP5b(提取码:e81b)

defcon24议题的介绍原文出处:

https://www.defcon.org/html/defcon-24/dc-24-speakers.html

议题:

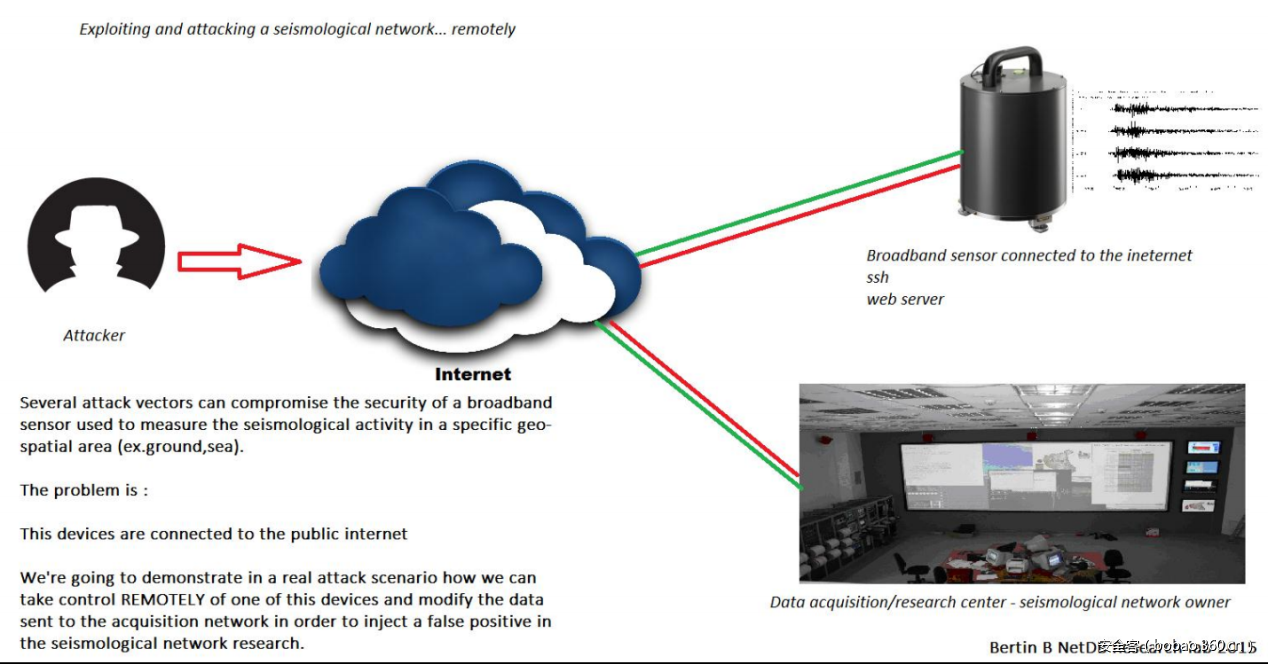

Exploiting and Attacking Seismological Networks… Remotely

远程利用和攻击地震网络

演讲者:

Bertin Bervis Bonilla :NETDB.IO公司的建立者

James Jara :NETDB.IO公司的建立者

演讲内容:

首先演讲者讲解了在互联网上搜索IOT设备,然后对不同的设备做指纹识别。演讲者通过全网找到了本不应对公网开放的陆地/海洋的地震探测设备。

并且通过这些设备开放的web端口,找到了设备的固件,本来这些固件是只有购买了该设备的客户才能从官网下载的,但是由于客户的安全意识薄弱和配置不当,导致固件被研究人员下载分析。该地震探测设备提供了基于数据的实时图像传输,研究人员通过分析发现这是一个敏感的设备,随后又对固件进行了深入的逆向分析。这种地震传感器可渗透的部分有3个攻击点,拨号调制解调器(用于接入wifi/卫星/GSM/COM),电池(可以维持1年的电量),web服务器(该web服务器采用Apollo服务器,可以远程直接连接)。随后研究人员通过对固件的二进制分析,发现了官方文档中没有提到的一个账号,还发现了一个脚本含有shellshock漏洞,并且该web服务器的SSL证书里含有很明显的原数据信息。随后演讲者demo演示了实际的攻击场景。

议题:

Malware Command and Control Channels: A journey into darkness

黑暗历险:恶意软件的CC通道

演讲者:

Brad Woodberg : Proofpoint公司的产品经理

演讲内容:

现在的新闻媒体大部分都围绕漏洞的检测和漏洞利用进行报道,很少有关注企业被入侵后,攻击者的CC识别和阻断问题。当然也有人有不同的观点,认为漏洞检测技术才是重点,但是我们往往看到有许多企业被入侵,都是简单的鱼叉式钓鱼或者社会工程学攻击。CC通道,是攻击者在已经获取你网络权限后,后利用阶段,攻击者用于指挥和控制的平台。

攻击者不断提升,发展自己的技术,试图隐藏自己的踪迹,维护已有的权限,并在数据提取方面展现了非同凡响的创造力。演讲者会探讨传统的防御对现在的CC控制的不足,以及今后防护要如何去做,当然最重要的还是如何在攻击者已经进入你的网络后,如何快速识别和破坏其的CC通道。

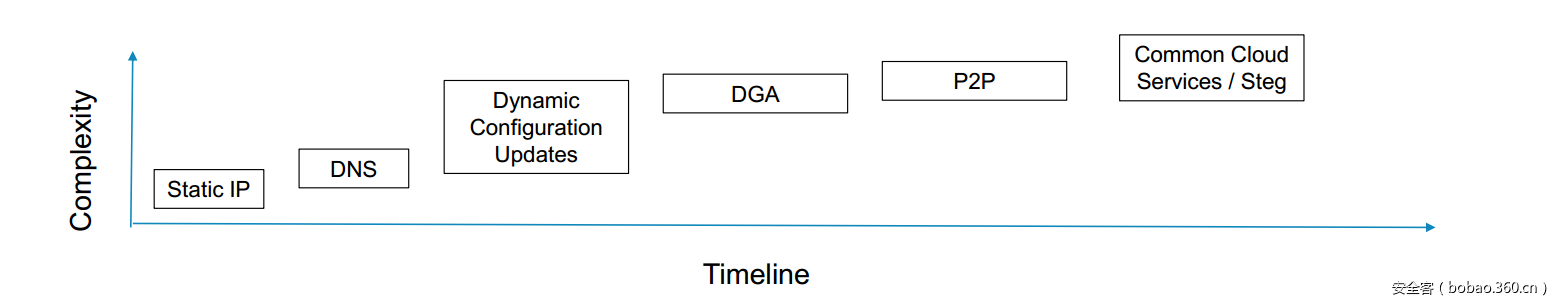

演讲者首先讲解了现在流行的CC采用的技术和演变过程

比如最早的采用静态IP,到使用DNS,然后到动态域名生成,最后是现在用的比较多的p2p和采用常见的云服务

然后分别对Gh0st/ PoisonIvy/ NanoLocker/ GameOver/Zeus/ Dridex/ AridViper木马的实例做了进一步讲解,最后演讲者推测以后的CC会越来越多的使用加密通信技术

以及实用隐写术隐藏自己

最后提供了预测CC和防护CC的解决思路。

议题:

Toxic Proxies – Bypassing HTTPS and VPNs to Pwn Your Online Identity

有毒代理 – 绕过 HTTPS和VPN获取你的在线隐私

演讲者:

Alex Chapman :Context信息安全公司的资深研究员

Paul Stone :Context信息安全公司的资深研究员

演讲内容:

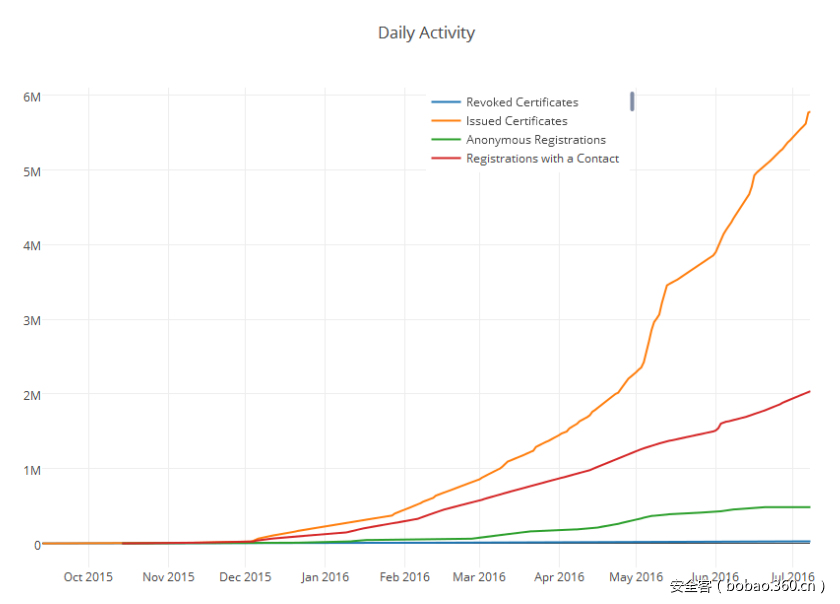

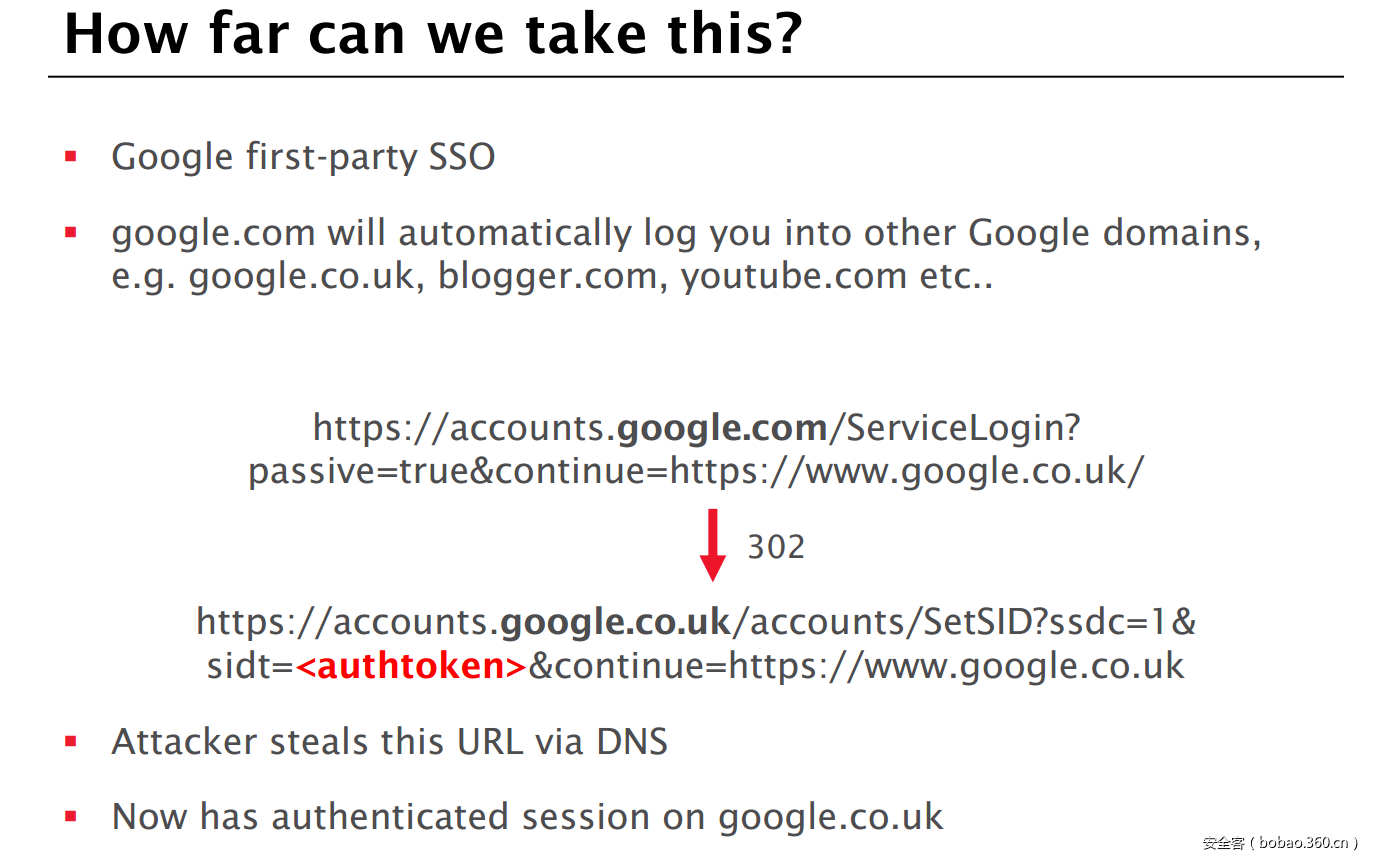

恶意WIFI访问点给攻击者提供了无限能力,但是现在是2016年了,隐私保护像HTTPS随处可见,免费的TLS和HSTS也快成为产业标准了,但是可以说本地咖啡馆的免费网络就安全了?回答是NO,即使你有安全意识在公共网络拨了VPN,这个议题。演讲者会讲解由于一个10年多的老协议的设计问题导致的安全问题,这个协议的安全设计问题导致了能让攻击者轻松获取你的HTTPS隐私。我们应该知道传统攻击HTTPS的方法,除了利用302跳转,还有比较知名的sslstrip工具,强制https降级到http,然后窃取敏感数据,但是随着HSTS的普及,这种攻击已经无效了。

演讲者首先对SSL, PAC, WPAD, sslstrip, HSTS的相关技术做了介绍,针对本地网络:可以攻击开放的wifi网络,攻击路由设备,演讲者演示通过构建一个WIFI网络的无线访问点,使用PAC攻击绕过HTTPS,窃取流量,偷账号。wpad是一个攻击因素,相应的成熟工具有Responder。配合http://findproxyforurl.com/pac-functions/

PAC文件中的dnsResolve和isResolvable函数,可以让攻击者通过javscript脚本看到每个HTTPS中的URL,或者通过DNS泄露数据给攻击者。URL信息里会包含查询字符串,路径,还可以通过<img标签注入URL,随后演讲者演示了针对GOOGLE DOC的攻击,通过泄露的到的docid,然后注入标签,嵌入docid,窃取文件。因为SSO机制,GOOGLE会自动让你登录GOOGLE的其他域名,比如Gogole.co.uk,blogger.com,youtube.com等,那么通过302跳转,攻击者就能偷盗你的认证token了

至于VPN的问题,许多vpn客户端不清除通过WPAD得到的代理配置,所以也会有这个安全问题。

议题:

Auditing 6LoWPAN Networks using Standard Penetration Testing Tools

使用标准渗透工具审核6LoWPAN网络

演讲者:

Arnaud Lebrun :AIRBUS Defence and Space公司的研究员

Adam Reziouk :AIRBUS Defence and Space公司的研究员

演讲内容:

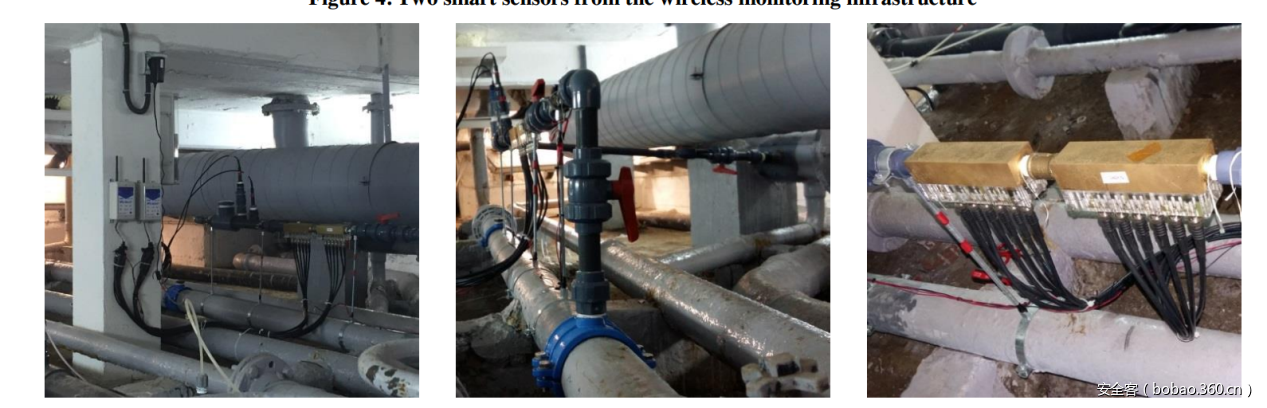

6LoWPAN顾名思义是符合IEEE 802.15.4标准的低功耗的无线网络,主要用于水厂的网络监视系统。

首先通过无线扫描技术识别IEEE 802.15.4基础设施,并了解他们的具体情况,包括在设计渗透测试中遇到的问题。其次,使用扫描器识别边界路由,因为他能够在以太网和6LoWPAN网络实现IPV6路由功能,并提供了基于python Scapy库的开源工具

议题:

All Your Solar Panels are Belong to Me

你的太阳能面板属于我

演讲者:

Fred Bret-Mounet: 独立黑客

演讲内容:

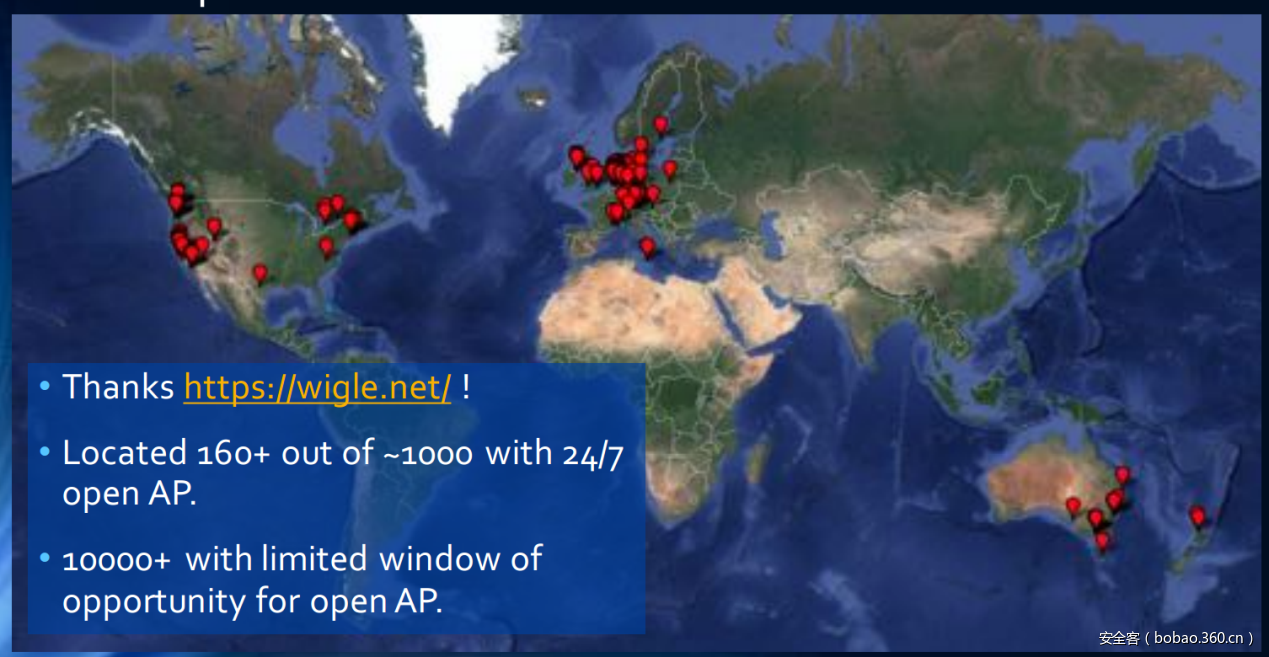

TigoEnergy ® Maximizer™ Management 管理单元通过蓝牙管理独立的太阳能面板,可以远程关闭独立的太阳能板块,然后把太阳能的性能报告传送到云端。

通过网络攻击点有WIFI访问点,HTTP/SSH/串口/DHCP,还有一个不知道的5200 udp端口,物理攻击的话可以通过uBoot/Console/Rs-489/应急按钮。通过shodan大概找到了160个设备

然后通过hydra -l admin –P rockyou.txt-v http://192.168.1.10:80/破解登录口令,登录进去后发现一个命令执行漏洞

http://192.168.1.2/cgi-bin/network?host=TIGO2; cp/etc/shadow /mnt/ffs/var/lmudcd.foreign_lmus,然后通过读取到的/etc/shadow中的哈希,没有破解出来密码。后来直接利用nc绑定一个shell,

技术是简单的,后面更多的是演讲者和厂商关于漏洞修补和沟通的狗血剧情。

发表评论

您还未登录,请先登录。

登录