目录

一、概述 2

二、孟加拉央行攻击事件回顾 4

1. 背景 4

2. 攻击流程 4

3. 篡改MT900报文 6

1) MT900借记证实 6

2) 具体篡改流程 7

4. liboradb.dll分析 8

三、相关攻击事件综合分析 9

1. SWIFT官方预警或申明 9

2. 战术:瞄准SWIFT系统 9

1) 针对银行系统的一系列攻击事件 9

2) 相似的攻击战术 11

3. 技术:恶意代码同源性分析 12

安全删除函数 12

四、总结 15

1.相关攻击由一个组织或多个组织协同发起 15

2.攻击组织极为熟悉目标银行作业流程 15

3.相关恶意代码与Lazarus组织(APT-C-26)有关联 15

4.银行等金融行业本身暴露出诸多安全问题 15

完整报告下载地址:https://yunpan.cn/cMqEAxMFT5P6h(提取码:fba8)

一、概述

2016年2月孟加拉国央行被黑客攻击导致8100万美元被窃取的事件被曝光后,如越南先锋银行、厄瓜多尔银行等,针对银行SWIFT系统的其他网络攻击事件逐一被公开。在相关事件曝光后,我们立即对相关攻击事件的展示溯源分析,就越南先锋银行相关攻击样本,我们形成了技术报告:《SWIFT之殇——针对越南先锋银行的黑客攻击技术初探》。

在分析孟加拉国央行和越南先锋银行攻击事件期间,我们发现近期曝光的这4起针对银行的攻击事件并非孤立的,而很有可能是由一个组织或多个组织协同发动的不同攻击行动。另外通过对恶意代码同源性分析,我们可以确定本次针对孟加拉国央行和越南先锋银行的相关恶意代码与Lazarus组织(APT-C-26)有关联,但我们不确定幕后的攻击组织是Lazarus组织(APT-C-26)。

另外攻击组织对目标银行作业流程极为熟悉,也就并非短期内所能达到的,我们推测在侦查跟踪环节,攻击者应该针对目标进行了长时间且非常专注的持续性分析。

在对相关攻击事件的分析和剖析过程中,也暴露出诸多银行等金融行业本身的安全问题。如这一系列攻击事件要想达到金钱窃取,前提就需要获得银行本身SWIFT操作权限,而要获得相关权限则首先需要将银行自身网络攻陷。

近年来,针对银行、证券等金融行业的APT攻击不断出现,尽管目前披露的还只是以境外银行业发生的安全事件为主,但是网络攻击本就是跨国界的,这对于国内银行业的安全防护也敲响了警钟。在过去的安全实践中,我们不止一次发现了国内金融行业曾遭受到了APT攻击,安全态势并不是天下太平;再结合之前安天移动发布的《针对移动银行和金融支付的持续黑产行动披露——DarkMobileBank跟踪分析报告》中所披露的地下黑产针对金融行业最终用户的攻击现状,我们确实有必要 重新审视国内金融行业所面临的安全风险,以及在过去的安全规划与建设基础上创新思路,以应对不断出现的新兴威胁。

二、孟加拉央行攻击事件回顾

1.背景

2016年2月5日,孟加拉国央行(Bangladesh Central Bank)被黑客攻击导致8100万美元被窃取,攻击者通过网络攻击或者其他方式获得了孟加拉国央行SWIFT系统操作权限,进一步攻击者向纽约联邦储备银行(Federal Reserve Bank of New York)发送虚假的SWIFT转账指令,孟加拉国央行在纽约联邦储备银行上设有代理帐户。纽约联邦储备银行总共收到35笔,总价值9.51亿美元的转账要求,其中30笔被拒绝,另外5笔总价值1.01亿美元的交易被通过。进一步其中2000万美元因为拼写错误(Foundation误写为fandation)被中间行发觉而被找回,而另外8100万美元则被成功转走盗取。

而我们捕获到的这次网络攻击中所使用的恶意代码,其功能是篡改SWIFT报文和删除相关数据信息以掩饰其非法转账的痕迹,其中攻击者通过修改SWIFT的Alliance Access客户端软件的数据有效性验证指令,绕过相关验证。

2.攻击流程

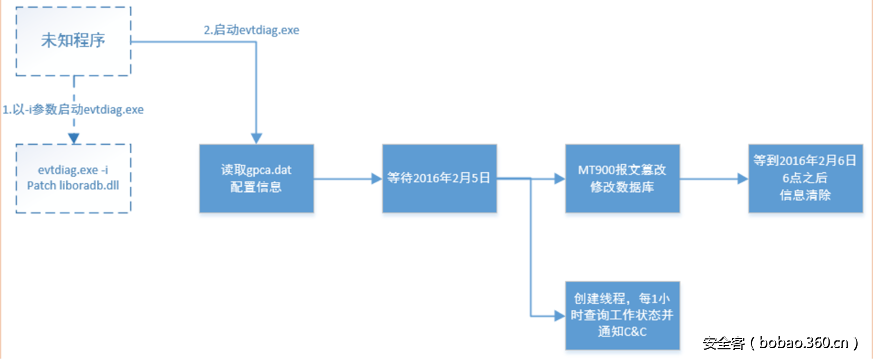

步骤1:恶意代码检测是否有进程加载了“liboradb.dll”模块,进一步修改数据有效性验证指令,绕过验证;

步骤2:读取“gpca.dat”配置文件,其中包括了transord、日期、C&C等攻击者预设的关键信息;

步骤3:“2016年2月5日”是样本在满足其他特定条件后,执行报文篡改操作的触发时间;

步骤4:MT900报文篡改,操作打印机,并选择性修改数据库;

步骤5:样本执行篡改报文操作时,查询被感染计算机的相关“登录/注销”状态,将相关信息回传C&C服务器;

步骤6:监控执行持续到2016年2月6日6:00,之后退出并删除自身的日志、数据以及注册的服务。

完整报告下载地址:https://yunpan.cn/cMqEAxMFT5P6h(提取码:fba8)

发表评论

您还未登录,请先登录。

登录