翻译:ResoLutiOn

预估稿费:200RMB(不服你也来投稿啊!)

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

近日,大量互联网用户发现:Google巴西官网(www.google.com.br)无法正常访问,该主页域名已失效。具体说来,当用户输入该域名后,浏览器会显示其他无关网页,而非Google巴西官网主页。因此,很多用户猜测Google巴西官网很可能遭到了黑客攻击。那么,事情的真相是怎样的?Google巴西官网是不是真的遭到攻击了呢?下文将会给出详细解答,让我们来一探究竟吧。

综述

两天前,我和我的团队成员接连看到了很多关于Google巴西官网域名失效的新闻报道,发现有很多用户都留言表示,他们均遇到了这一问题。起初,很多人(包括我在内)都对这则新闻的真实性表示怀疑;但随后,当一些大型的新闻门户网站都陆续报道此事时,我立即觉察到Google巴西官网应该是遭到了黑客攻击,情况应比我想象的还要严重。与此同时,我周围的朋友也和我说到,他们也遇到了这个问题(Google巴西官网无法访问),并向我求助,要我提供解决的办法。

随后,一家名为G1的巴西新闻门户网站也在其官网上,发布了一篇关于此事的即时报道[传送门],在其中介绍了关于此事的最新进展情况,同时也给出了Google公司对此事的官方声明:

“近期,对于一些巴西互联网用户所反映的问题,我们已进行了调查,并得出了调查结果:之所以Google巴西官网的域名会失效,是因为其DNS服务器中的路由配置信息遭到了黑客的恶意篡改,使服务器将域名解析为了错误的IP地址,而使得用户打开的是错误的网页。”

Google公司表示:“现在,事故原因已经查明,即:巴西当地DNS服务提供商没能妥善维护DNS服务器的安全,进而使得黑客能够控制DNS服务器,篡改路由配置信息。虽然此次事故不是Google公司的责任,但我们还是在第一时间便向当地DNS服务提供商通报了相关情况。他们在接到通报后的30分钟里,便完成了对服务器的修复工作。受到影响的用户在使用了一个新的DNS服务器之后,就能够正常访问Google巴西官网了。这是因为我们的主页是没有问题的。”

该声明分为两部分内容。在第一部分中,由于涉及到如何从负责解析“google.com.br”域名地址的DNS服务器的缓存中,获取有关IP信息的过程,我将会为大家介绍这其中所用到的技术;而在第二部分中,基于之前的技术分析,我将会给出关于此次事故的结论,同时会给广大的互联网用户提供一些预防性建议,以免再次受到此类事件的影响。

1. 技术环境分析

为了完成此次技术分析,我们所需的实验环境为一台受影响的用户PC,当再次访问www.google.com.br时,能够得到浏览器显示的错误信息。接下来便是此次技术分析的实验步骤。

1.1 目标地址解析:

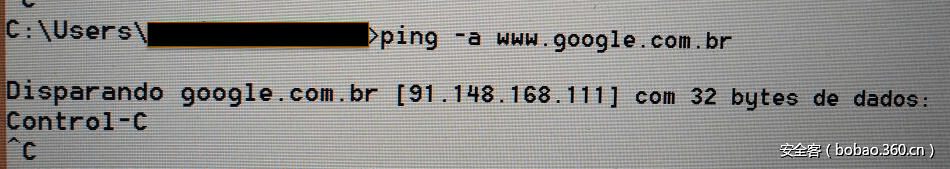

在测试PC中对www.google.com.br地址进行解析后,我们能够得到该域名的IP地址为91.148.168.111,如下图所示:

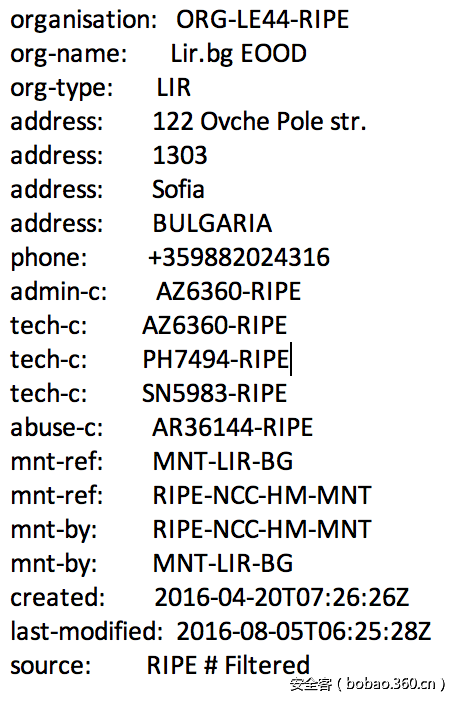

在使用whois工具(一款域名查询工具)对该IP地址进行查询后,我们会发现该IP并不属于Google公司,而是为一家保加利亚IT公司所有。

同时,根据该查询结果,我们还可得知www.google.com.br域名对应的Google网页的IP地址为216.58.202.3。如下图所示:

经过以上的分析,我们可以得出结论:对于非法网页是基于Google公司所使用的IP地址这一结论,我们无法进行验证;也即是说,Google公司所属网站提供的网页内容是正确的,与DNS服务器遭到攻击之前的一样。

到此,仍有一个问题需要我们去探究,即:为什么用户提交的请求会被重定向到错误的地址上?为了回答这一疑问,我们将继续进行分析。

1.2 DNS缓存分析:

首先,我们要对每个DNS服务器进行逐一查找,找出那些Cache中存有错误解析地址的DNS服务器。此步骤的目标是要找出哪个DNS服务器解析出的是错误IP。在找到满足要求的DNS服务器后,我们利用PowerShell命令语句Show-DnsServerCache,便能得到它的Cache信息。

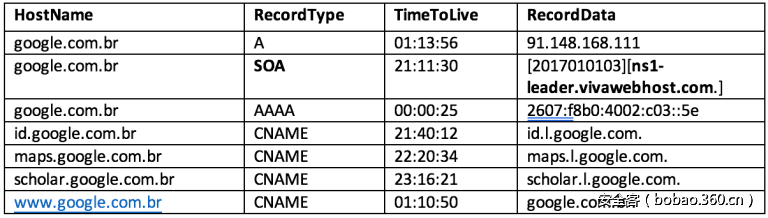

以下是从域名“google.com.br”解析出的缓存地址条目:

请大家注意记录类型为SOA(起始授权机构)的那条记录文件,它指明了负责该区域DNS解析的服务器的域名为:ns1-leader.vivawebhost.com。该域名解析后的IP为:91.148.168.6。在路由信息遭到篡改后,它还能解析出IP:91.148.168.111。

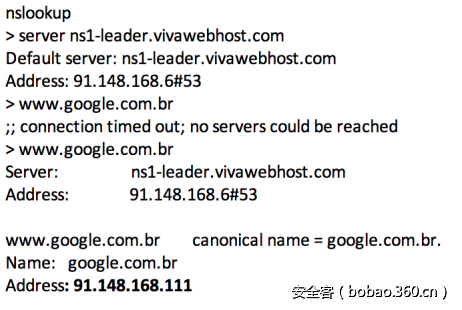

为了进一步证实我的判断,我们使用域名为ns1-leader.vivawebhost.com的DNS服务器(它被用于解析www.google.com.br的IP)做了一次DNS诊断测试。第一次尝试以失败告终,系统提示:超时重试。这应该是因为该服务器系统繁忙,无法处理我们提交的请求。第二次尝试就成功了,顺利地解析出了IP:91.148.168.111。实际上,在服务器遭到篡改后,拥有同一个IP地址的用户所提交的请求均会被实施重定向。

为了进一步确认所得到的Cache信息,我们又检查了带有ns1-leader.vivawebhost.com地址信息的SOA文件。

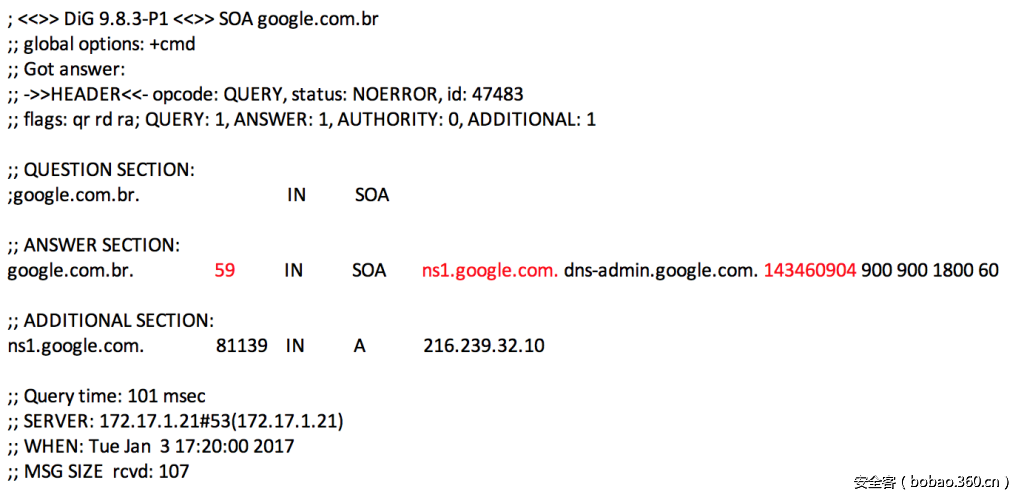

在合法的Google环境下,系统应返回如下图所示的查询结果:

之后,我们又对“google.com.br”的注册地及实体名的合法性进行了查询。结果显示,关于此域名的信息正在输入中;同时,DNS服务器所负责解析的域名为:ns1.google.com、ns2.google.com和ns3.google.com。与想象中的一样,没有任何一条测试记录与错误地址ns1-leader.vivawebhost.com相匹配。

值得注意的一点是,该域名上一次更新的时间为:2017年1月3日,也即是事故发生的时间。

2. 总结

以上的测试结果使我们坚信,这是一次有预谋的黑客攻击。在此例中,黑客事先对在巴西境内注册的公司域名进行过研究,之后选定了“google.com.br”作为攻击目标。通过修改其DNS服务器中的路由配置信息,将“google.com.br”解析后的地址进行重定向,改为与ns1-leader.vivawebhost.com和ns2-leader.vivawebhost.com解析后的相同地址。这种攻击被称为“域名劫持攻击”。

当DNS服务器中的某些参数值遭到篡改,那么用户原先发送的请求就会被自动执行重定向。在得知事故发生后,负责管理“google.com.br”域名解析的DNS服务器管理员,在第一时间便对错误参数进行了修正。

当攻击者将TTL值(域名解析在DNS服务器中留存的时间)设定为24小时时,DNS服务器便会在这个周期内,自动更新自己的Google地址信息,同时还会给用户传递错误的信息。为了尽快解决这一问题,以防其影响到企业自身,我建议负责提供该域名解析服务的DNS服务商,应尽快清空DNS缓存。而最简单的方法就是重置你的DNS服务。

域名劫持攻击不容小觑,特别是对那些拥有较多域名的大型企业,以及想要访问这些网站的广大互联网用户来说,更是具有巨大的潜在威胁,我们必须给予重视。下面是我们列出的一些关于域名劫持攻击的潜在威胁:

(1) 当用户的请求被强迫重定向到某些黑客设定好的链接上后,用户一旦进入那些网页,便会遭到恶意代码攻击。而黑客往往采用诱导用户下载软件虚假更新包的方式,将恶意代码植入其中,从而完成攻击;

(2) 攻击者还能劫持用户的邮件,并窃取其中的信息;

(3) 通过模拟架设一个SMTP(或IMAP、IMAPS)网络服务器,攻击者能在用户完成网络身份验证的过程中,窃取其身份凭证信息。

如果你已将网络域名管理交与第三方企业来完成,那么我们建议你需要与第三方企业说明,要求他们需按照域名注册及管理的规定严格执行管理,(例如:启用用户身份验证第二模块),以保证网络域名的安全性。

若想了解更多关于域名劫持攻击的信息,可阅读我去年写的文章。文章中介绍了很多关于域名劫持攻击的实际案例,相信一定会加深你对域名劫持攻击的理解。

发表评论

您还未登录,请先登录。

登录