活动简介

2012年,SyScan360国际前瞻信息安全会议首次在北京举行,2013、2014、2015、2016四年间,SyScan360分别在北京、上海、新加坡等多个城市举办,吸引了近2500位世界各地优秀互联网安全专家,分享最新信息安全研究成果,呈现满足亚洲信息安全需求的演讲课题,发布最新国际安全趋势及方向,在业内拥有良好的口碑和忠实的拥趸,会议发布的研究成果对亚太安全行业产生了重大影响。

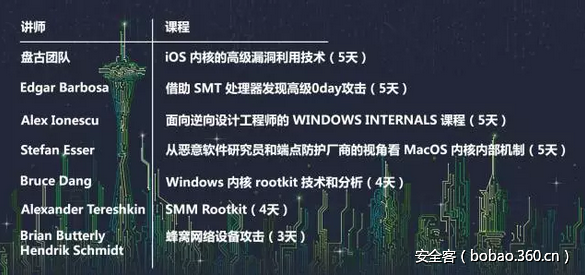

当然,作为一个国际性的前瞻信息安全会议,当然要在世界的每个城市都要留下身影。所以,第六届SyScan360国际前瞻信息安全会议将冲出亚洲,走进北美!除了地域性的改变,本次大会还将新添全新的安全技术特训营。5天?4天?3天?三类超长课时任你挑选,满足你对安全技术的所有想象。8位世界级安全大神汇聚西雅图,7场纯干货技术课程,面对面传授攻防秘籍,分分钟路人变大神,顶级干货,不容错过!

今天,中国地区正式开启售票,即日起-2017.4.30购票立减2000美金!!那可是立减13803.20RMB呀!( 以上为2017-04-11 15:57汇率数据)不仅如此,中国区还有限量定制的专属福利套装(嘘,不要告诉国外的小伙伴哟)

1. 2017中国互联网安全大会通票一张

2. 2017安全训练营任意课程一门

3. 定制大礼包1套

总价值超过20000RMB!!

课程简介

课程:蜂窝网络设备攻击描述

GPS 追踪器、家庭报警系统和小型工业控制系统有何共同之处?它们都可通过蜂窝网络上行链路进行远程控制。这同样适用于各种智能电表、摄像头、汽车组件及许多其他现代设备,因为其可用性与远程访问是核心要素。

移动/蜂窝网络为我们提供许多不同服务,例如语音、文本消息和互联网访问,嵌入式设备经常会使用这些服务。然而,即便在今天,蜂窝网络界许多人员仍对 RF 表示困惑不解。该研讨会旨在让您拨云见日,向您教授整套技能来设置蜂窝网络以在各种设备上进行渗透测试和自由研究。该设置将支持学员进行真实通话、发送文本消息和使用真实的互联网上行链路。除此之外,该设置还将揭露注入攻击和传统中间人攻击所使用的全部接口和通信方式。本课程将首先介绍传统 IP 网络上常见的基本攻击,然后再介绍蜂窝网络设备特定的攻击,例如文本消息/SMS 模糊和自定义 OTA 消息的创建。

本课程将围绕市场上几种常见的设备展开:GPS 追踪器、带防盗器的汽车追踪器、智能电表和小型工业控制系统。我们将在真实设备上进行演示,学员使用的蜂窝开发板可模仿在真实设备上识别的行为。为了能够使用真实的蜂窝通信基站,我们将提供定制 SIM 卡和基本虚拟机,并配合专门的线缆设置以规避潜在的法律问题。

该研讨会面向广大蜂窝网络设备极客和开发人员/技术人员。除了要求具备基本的 Linux 和网络知识以外,无其他特定要求。

讲师 1:Brian Butterly

Brian 是一名安全研究员、分析师兼黑客,就职于总部设在海德尔堡(德国)的 ERNW GmbH。他是电子工程专业出身,每当遇到新项目时,他总会尝试不同的方法。他目前致力于嵌入式、移动和电信三方面的安全研究,承担从评估应用与设备到分析传输网络和后端基础设施的任务和研究工作。得益于广泛的实践经验和天然的好奇心,他培养了多样技能并积累了丰富的知识。他喜欢破解黑匣子,探究其内部细节(细致到电子电路),以及创建工作所需的工具。他总是乐于分享自己的知识和发现。

讲师 2:Hendrik Schmidt

Hendrik Schmidt 是一位经验丰富的安全研究员,针对大型复杂企业网络拥有广泛的研究经验。他在总部设在德国的 ERNW GmbH 担任渗透测试人员,主攻电信网络。多年来,他已评估和检查了各种各样的网络协议与应用。他喜欢研究复杂的技术与网络,曾发现多个实施和设计缺陷。就这样,他学会了如何糊弄核心与回程网络,能够编写协议模糊器和欺骗软件以测试实施和安全架构。身为一名渗透测试人员、安全研究员兼顾问,他很乐意与听众分享自己的知识。

课程:SMM Rootkit

本课程面向想要深入了解 x86 处理器最高权限和最神秘操作模式 — 系统管理模式 — 的人员。您将学到它是什么、如何实现以及当代码在 SMM 中执行之后攻击者能够做些什么。SMM rootkit 是否在不断增多?创建这样的 rootkit 可行性如何?内核模式杀毒或者管理程序能阻止受到 SMM 的攻击吗?可以使用内存取证检测 SMM rootkit 吗?可以在 SMM 中安装终极杀毒软件对抗 SMM 和 内核模式 rootkit 吗?我们将详细探讨这些主题。

课程还包含很多实验练习,可帮助您更好地理解这些概念和技术。在学习完本课程之后,您将对 SMM 安全原则有充分的了解。您还将获得动手实践机会来实施和检测 SMM rootkit。

讲师: Alexander Tereshkin

Alex Tereshkin 是一位经验丰富的逆向设计工程师,是 UEFI 安全、Windows® 内核和硬件虚拟化领域的专家,擅长 rootkit 技术和内核开发。自 2008 年以来,他一直参与 BIOS 和 SMM 安全研究。他在基于虚拟化的恶意软件和 Windows® 内核安全领域颇有建树。他为多场大型安全会议参与编写过课程。Alex 拥有俄罗斯相当于应用数学硕士的学位,还拥有俄罗斯南联邦大学相当于信息安全博士的学位。

课程:Windows 内核 rootkit 技术和分析

本课程专为恶意软件分析师、系统开发人员、取证分析师、事件应急人员或者想要分析 Windows 内核 rootkit 或开发用于类似任务的软件的发烧友量身定制。它介绍了 Windows 架构以及各种内核组件如何在最底层协同工作。探讨了 rootkit 如何利用这些内核组件来实施恶意活动,如隐藏流程、文件、网络连接和其他共用物件。作为分析流程的一部分,我们将深入探究内核编程环境;实施一些内核模式实用程序来帮助我们理解。

讲师:Bruce Dang

Bruce Dang 是一位对低层系统感兴趣的信息安全研究员,目前供职于 Veramine 公司。之前,他曾是微软高级安全开发工程师主管;他团队的工作重点涵盖从硬件、操作系统到 web 服务所有与产品安全相关的领域。他擅长于逆向工程和 Windows 内核级安全项目。他率先公开探讨基于文件格式的漏洞的分析技术,并且在通用 shell 代码和漏洞检测领域拥有多项专利。他的公共研究包括 Office 漏洞分析、ROP 检测、shell 代码检测和内核驱动程序反编译技术;在恶意软件方面,他率先分析了 Stuxnet 蠕虫中的漏洞并因此而出名。他在全球各大安全会议上发表演讲,如 REcon (加拿大)、Blackhat (拉斯维加斯和东京)、混沌计算机俱乐部(德国)、计算机反病毒研究组织(匈牙利)等。除了在公共会议上分享知识以外,他还为政府机构提供私人培训和课程。他还编写了畅销的逆向工程教科书 Practical Reverse Engineering: x86, x64, Windows kernel, and obfuscation (由 John Wiley & Sons 出版)。

课程:面向逆向设计工程师的 WINDOWS INTERNALS 课程

了解 Windows NT 内核和系统架构(包括 Windows 10 和 Server 2016)的内部构件,学习 rootkit、PLA 植入、NSA 后门和其他内核模式的恶意软件如何利用各种系统功能、机制和数据结构进行不法行为。学习驱动程序如何运行以及用户模式调用者如何攻击它们以提升自己的权限。最后,学习 CPU 架构如何深度融入操作系统设计以及英特尔、ARM 和 AMD 的错误如何导致更多 pwnage。

讲师:Alex Ionescu

Alex Ionescu 目前是 CrowdStrike 公司 EDR 战略副总裁,大约六年前他加入该公司担任首席架构师。Alex 是一位世界级安全架构师和咨询专家,在底层系统软件、内核开发、安全培训和逆向工程方面颇有建树。他与 Mark Russinovich 和 David Solomon 合作编著了 Windows Internals 系列最近的三个版本。他的工作帮助修复了很多严重的内核漏洞以及几十个非安全漏洞。<br>之前,Alex 曾是从头开始编写的开源 Windows 克隆操作系统 ReactOS 的首席内核开发人员,为其编写了大多数基于 Windows NT 的子系统。在学习计算机科学期间,Alex 曾在苹果公司为 iPhone、iPad 和 AppleTV 提供基础技术的原始核心平台团队工作,负责 iOS 内核、引导加载程序和驱动程序方面的工作。Alex 还是 Winsider Seminars & Solutions 公司的创始人,这家公司专门为各种机构提供底层系统软件、逆向工程和安全培训。

课程:借助 SMT 求解器发现高级零日攻击

SMT 求解器具有革命性意义!本课程将理论阐述和实践练习相结合,旨在向有需要的逆向工程师和安全专业人员教授如何使用这一强大的工具进行程序分析和实现漏洞自动发现。

学员将在真实软件上学习 SMT LIB v2 语言、如何将 x86/64/ARM 汇编码转换为 SMT 格式、

面向求解器的 API、以及如何将 SMT 求解器和模糊测试工具相集成以发现漏洞。

讲师:Edgar Barbosa

课程:iOS 内核的高级漏洞利用技术

该培训旨在教授 64 位 iOS 内核的高级漏洞利用技术。借助七个真实的内核漏洞(大多可在容器沙盒内直接利用),学员将能够深入地分析 iOS 内核安全功能,了解如何在 iOS 9 和 iOS 10 上针对信息泄露、UAF (Usef-After-Free)、竞态条件和堆溢出等大多数常见的内核漏洞类别编写的漏洞利用程序。培训中讨论的一些漏洞已被苹果公司私下修复,未曾公开曝光。

讲师:盘古团队

课程:从恶意软件研究员和端点防护厂商的视角看 MacOS 内核内部机制

本课程将专注于 MacOS rootkit/恶意软件及免费提供的端点防护软件。学员将了解 MacOS 恶意软件内部运行所涉及的以及防护软件所使用的内核内部机制。培训期间,学员将在虚拟机内使用 MacOS 装置,并通过多个动手实践任务了解 MacOS 恶意软件的内部机制以及如何选择免费提供的防护软件。

讲师: Stefan Esser

Stefan Esser 是安全社区内知名的 PHP 安全专家。自 2002 年成为 PHP 核心开发人员以来,他将大量时间用在了 PHP 和 PHP 应用漏洞研究上。但早期他发布了大量有关 CVS、Samba、OpenBSD 或 Internet Explorer 等软件漏洞的报告。2003 年,他率先利用 XBOX 字体加载器的缓冲区溢出漏洞从原厂 XBOX 的硬盘直接引导 Linux 成功。2004 年,他成立了旨在开发更安全的 PHP 版本的 Hardened-PHP 项目,也称作 Hardened-PHP,2006 年该项目演变成 Suhosin PHP 安全系统。2007 年,他与人共同成立了德国 Web 应用公司 SektionEins GmbH 并担任研发主管。

活动发布、推广及现场报道请联系安全客 duping@360.cn

发表评论

您还未登录,请先登录。

登录