提交漏洞链接:https://security.dianrong.com/

关于点融

DSRC致力于与安全爱好者、白帽子建立友好关系,共同建立一个安全、可靠、值得信赖的P2P互联网金融平台。点融网作为领先的互联网金融公司,非常关注互联网金融平台的安全性,欢迎广大用户反馈点融的安全漏洞,以帮助我们提升产品和业务的安全性。

中秋送礼

接受一切***.dianrong.com漏洞&点融APP漏洞,高危严重漏洞双倍安全币,中危以上即送苏州长发鲜肉月饼礼盒。核心白帽中危以上送两份,一份寄给你,一份寄给咱爸妈。

点融SRC评分标准:https://security.dianrong.com/news/14/

活动时间

9月19日9:30-9月22日17:30

马上参与

提交漏洞链接:https://security.dianrong.com/

点融src漏洞评分标准

本评级标准适用于点融网旗下所有产品及业务。将漏洞评级分为五个等级:严重、高危、中危、低危、无。等级评分和范围详情如下:

一、严重:(分值:9-10分 )

1.直接获取核心系统权限的漏洞(服务器权限,APP客户端权限),包括但不限于远程命令执行,任意代码执行,上传获取webshell,SQL注入获取系统权限。

2.严重的敏感信息泄露,包括但不限于SQL注入(涉及资金交易,用户身份信息),可获取用户大量的身份信息,订单信息。

3.核心系统的严重的逻辑缺陷,包括但不限于任意密码重置,任意账号登陆,任意账号消费,批量修改账号密码及用户资料的漏洞。

二、高危:(分值:6-8分)

1.敏感信息泄露,包括但不限于sql注入,核心业务的源代码泄露。存储型xss。

2.业务逻辑缺陷,包括但不限于任意密码重置,任意账号登陆。越权修改其他用户重要信息、进行订单操作。

3.可获取敏感信息或者执行敏感操作的重要客户端产品的 XSS 漏洞

4.访问任意系统文件的漏洞,包括但不限于任意文件包含、任意文件读取。

5.包含敏感信息的非授权访问。包括但不仅限于绕过认证直接访问管理后台、后台弱密码、可直接获取大量内网敏感信息的 SSRF。

三、中危:(分值:3-5分)

1. 需要交互才能获取用户身份信息的漏洞,包括但不限于反射型XSS,普通站点的存储型XSS,重要敏感操作的CSRF。

2. 普通的信息泄露,包括但不限于客户端密码明文存储,包含敏感信息的源代码压缩包泄漏。

3. 客户端应用远程拒绝服务漏洞。

4. 普通的逻辑设计缺陷和流程缺陷。(例如绕过实名认证)

5. 普通越权操作。包括但不仅限于越权查看非核心系统的订单信息、记录等。影响业务运行的Broadcast 消息伪造等 Android 组件权限漏洞等。

四、低危:(分值:1-2分)

1. 只在特定非流行浏览器环境才能获取用户身份信息的漏洞。包括但不限于反射型XSS(包括反射型 DOM-XSS) 等。

2. 轻微信息泄漏漏洞。包括但不限于路径泄漏、 phpinfo、logcat敏感信息泄漏 ,移动客户端明文传输。

3. 移动客户端本地拒绝服务漏洞。包括但不限于组件权限导致的本地拒绝服务漏洞。

4. URL跳转漏洞 。

5. 难以利用但又可能存在安全隐患的问题。非重要的敏感操作CSRF以及需借助中间人攻击的远程代码执行漏洞并提供了有效 POC.

6. 无限制短信接口,可存在暴力破解的接口。

五、无效:(分值:0 )

1. 无法利用的漏洞,比如Self-XSS,无敏感操作的CSRF与无敏感信息泄露的JSON Hijacking,无安全意义的信息泄露,包括源码泄露内网IP地址泄露。无敏感 信息的logcat信息泄露,401基础认证钓鱼。

2. 无关安全的bug,包括但不限于功能无法使用,轻微的路径泄露。

3. 非点融网业务(dianrong.com)

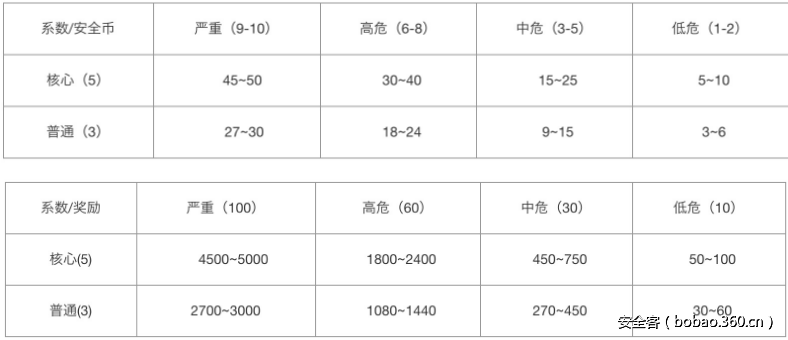

根据点融科技旗下各业务的重要程度可分为[核心业务]和[普通业务],不同业务不同等级安全情报的安全币和最终奖励如下:

评分标准通用原则:

1. 评分标准仅适用于点融网产品和业务。域名包括但不限于*.dianrong.com,服务器包括点融网运营的服务器,产品为点融网发布的客户端产品,业务评级最终解释权归点融网所有,与点融网完全无关的漏洞,不计贡献值。

2. 第三方产品的漏洞只给第一个提交者计贡献值,且不保证修复时长,包括但不限于点融网正在使用的Discuz,WordPress等服务端相关组件、OpenSSL、第三方SDK;不同版本的同一处漏洞视为相同漏洞。

3. 同一漏洞源产生的多个漏洞仅记为一个。

4. 拒绝服务类漏洞,如报告中给出Fuzz程序的正常给分,其他忽略。

5. 通用型漏洞,如Struts出现新漏洞,只给首位报告者正常积分,报告时间一周内其他该Struts引起的问题忽略处理,一周后仍存在问题则正常计分。

6. 报告网上已公开的漏洞以及漏洞未修复之前,被公开的漏洞不计贡献值。

7. 各等级漏洞的最终贡献值数量由漏洞利用难度及影响范围等综合因素决定,若漏洞触发条件非常苛刻,包括但不限于特定浏览器才可触发的XSS漏洞,则可跨等级调整贡献值数量。

8. 在漏洞测试过程中,须遵守渗透测试原则,严格遵守《网络安全法》的规定,对于恶意拖取数据等越界行为,漏洞均0分处理,且点融网有权利报案、举报、并配合刑事侦查机关提供相应证据。

9. 拒绝无实际危害证明的扫描器结果。

10.以安全测试为借口,利用情报信息进行损害用户利益、影响业务正常运作、修复前公开、盗取用户数据等行为的,将不会计分。同时点融保留采取进一步法律行动的权利。

额外现金奖励:

1.提交“严重”或“高危”等级漏洞较多的报告者

2.思路新颖,对点融安全做出突出贡献的报告者

3.提交对点融业务有较大影响的“严重”或“高危”等级漏洞的报告者

争议解决方案:

在漏洞处理过程中,如果报告者对处理流程、漏洞评定、漏洞评分等具有异议的,请通过邮箱:security@dianrong.com,或者微信群:进行反馈。点融安全应急响应中心将根据漏洞报告者利益优先的原则进行处理。

活动发布、推广及现场报道请联系安全客 duping@360.cn

发表评论

您还未登录,请先登录。

登录