关于国家互联网应急中心(CNCERT)

国家互联网应急中心是国家计算机网络应急技术处理协调中心的简称(英文简称为 CNCERT 或 CNCERT/CC),成立于 2002 年 9 月,为非政府非盈利的网络安全技术中心,是我国网络安全应急体系的核心协调机构。

2003 年,CNCERT 在全国 31 个省(直辖市、自治区)成立分中心。作为国家级应急中心,CNCERT 的主要职责是:按照“积极预防、及时发现、快速响应、力保恢复”的方针,开展互联网网络安全事件的预防、发现、预警和协调处置等工作,维护国家公共互联网安全,保障基础信息网络和重要信息系统的安全运行。

CNCERT 的业务能力如下:

事件发现——依托“公共互联网网络安全监测平台”,开展对基础信息网络、金融证券等重要信息系统、移动互联网服务提供商、增值电信企业等安全事件的自主监测。同时还通过与国内外合作伙伴进行数据和信息共享,以及通过热线电话、传真、电子邮件、网站等接收国内外用户的网络安全事件报告等多种渠道发现网络攻击威胁和网络安全事件。

预警通报——依托对丰富数据资源的综合分析和多渠道的信息获取,实现网络安全威胁的分析预警、网络安全事件的情况通报、宏观网络安全状况的态势分析等,为用户单位提供互联网网络安全态势信息通报、网络安全技术和资源信息共享等服务。应急处置——对于自主发现和接收到的危害较大的事件报告,CNCERT 及时响应

并积极协调处置,重点处置的事件包括:影响互联网运行安全的事件、波及较大范围互联网用户的事件、涉及重要政府部门和重要信息系统的事件、用户投诉造成较大影响的事件,以及境外国家级应急组织投诉的各类网络安全事件等。

测试评估——作为网络安全检测、评估的专业机构,按照“支撑监管,服务社会” 的原则,以科学的方法、规范的程序、公正的态度、独立的判断,按照相关标准为政府部门、企事业单位提供安全评测服务。CNCERT 还组织通信网络安全相关标准制定, 参与电信网和互联网安全防护系列标准的编制等。

同时, 作为中国非政府层面开展网络安全事件跨境处置协助的重要窗口, CNCERT 积极开展国际合作,致力于构建跨境网络安全事件的快速响应和协调处置机制。CNCERT 为国际著名网络安全合作组织 FIRST 正式成员以及亚太应急组织

APCERT 的发起人之一。截止 2016 年,CNCERT 与 69 个国家和地区的 185 个组织建立了“CNCERT 国际合作伙伴”关系。

版权及免责声明

《CNCERT 互联网安全威胁报告》(以下简称“报告”)为国家计算机网络应急技术处理协调中心(简称国家互联网应急中心,CNCERT 或 CNCERT/CC)的电子刊物,由

CNCERT 编制并拥有版权。报告中凡摘录或引用内容均已指明出处,其版权归相应单位所有。本报告所有权利及许可由 CNCERT 进行管理,未经 CNCERT 同意,任何单位或个人不得将本报告以及其中内容转发或用于其他用途。

CNCERT 力争保证本报告的准确性和可靠性,其中的信息、数据、图片等仅供参考, 不作为您个人或您企业实施安全决策的依据,CNCERT 不承担与此相关的一切法律责任。

本月网络安全基本态势分析

2017 年 10 月,互联网网络安全状况整体评价为良。我国基础网络运行总体平稳,互联网骨干网各项监测指标正常,未发生较大以上网络安全事件。在我国互联网网络安全环境方面,除木马或僵尸程序控制服务器IP 地址数量、仿冒境内网站的 IP 数量和网络安全事件报告总数较上月有所增长外,其他各类网络安全事件数量均有不同程度的下降。总体上,10 月公共互联网网络安全态势较上月有所好转,但评价指数在良的区间。

基础网络安全

2017 年 10 月,我国基础网络运行总体平稳,互联网骨干网各项监测指标正常,未出现省级行政区域以上的造成较大影响的基础网络运行故障,未发生较大以上网络安全事件,但存在一定数量的流量不大的针对互联网基础设施的拒绝服务攻击事件。

重要联网信息系统安全

政府网站和金融行业网站仍然是不法分子攻击的重点目标,安全漏洞是重要联网信息系统遭遇攻击的主要内因。本月,监测发现境内政府网站被篡改的数量为 114 个,与上月的 109 个相比增长 4.6%, 占境内被篡改网站的比例由 2.0%上升到 2.2%;境内政府网站被植入后门的数量为 105 个,与上月的 162 个相比下降 35.2%,占境内被植入后门网站的比例由 5.7%下降到 4.8%。;针对境内网站的仿冒页面数量为 1,219 个,较上月的 1,261 个下降 3.3%,这些仿冒页面绝大多数是仿冒我国金融机构和著名社会机构。

本月,国家信息安全漏洞共享平台(CNVD1)共协调处置了 1,540起涉及我国政府部门以及银行、民航等重要信息系统部门以及电信、传媒、公共卫生、教育等相关行业的漏洞事件。这些事件大多数是网站程序存在 SQL 注入、弱口令以及权限绕过等漏洞,也有部分是信息系统采用的应用软件存在漏洞,可能导致获取后台系统管理权限、信息泄露、恶意文件上传等危害,甚至会导致主机存在被不法分子远程控制的风险。

公共网络环境安全

2017 年 10 月,根据 CNCERT 的监测数据和通信行业报送数据,我国互联网网络安全环境主要指标情况如下:网络病毒2活动情况方面, 境内感染网络病毒的终端数为 113 万余个,较上月下降 23.5%;在捕获的新增网络病毒文件3中,按网络病毒名称4统计新增 3 个;按恶意代码家族5统计无新增;瑞星公司截获的病毒数量较上月下降 11.1%, 新增病毒数量较上月下降 9.5%;安天公司捕获的样本总数较上月增长 6.4%,新增病毒种类较上月下降 9.4%;猎豹移动报送的计算机病毒事件数量较上月下降 14.0%。网站安全方面,境内被篡改网站数量为 5,163 个,较上月下降 6.0%;境内被植入后门的网站数量为 2,180 个,较上月下降 22.8%;针对境内网站的仿冒页面有 1,219 个,较上月下降 3.3%;各安全企业报送的网页挂马情况中,奇虎 360 公司报送的网页挂马事件数量较上月下降 25.0%。安全漏洞方面,本月

CNVD 共收集整理信息系统安全漏洞 1,364 个,较上月下降 11.3%。其中高危漏洞 347 个,较上月下降 37.0%;可被利用来实施远程攻击的漏洞有 1,104 个,较上月下降 23.0%。事件受理方面,CNCERT 接收到网络安全事件报告 8,998 件,较上月增长了 0.1%,数量最多的分别是漏洞类事件 3,059 件、恶意程序类事件 2,266 件。事件处理方面,

CNCERT 处理了网络安全事件 8,995 件,数量最多的分别是漏洞类事件 3,072 件、恶意程序类事件 2,260 件。

本月重点网络安全信息

通报Bad Rabbit 勒索软件情况

近日,一款名为“Bad Rabbit”(坏兔子)的勒索软件在境外蔓延。

CNCERT 第一时间对该勒索软件进行分析,“Bad Rabbit”(坏兔子)勒索软件在境外蔓延,目前涉及的国家主要有俄罗斯、乌克兰、德国、土耳其等欧洲国家,受害者包括俄罗斯的国际文传电讯社、乌克兰敖德萨国际机场、乌克兰基辅地铁系统等欧洲多国基础设施。与之前的

“Wannacry”与“Petya”不同,“Bad Rabbit”并未使用漏洞进行传播。攻击者通过攻陷合法网站,在合法网站中植入恶意代码,伪装成Adobe Flash 升级更新弹窗,诱导用户主动点击下载并手动运行伪装成Adobe Flash 的“Bad Rabbit”勒索软件。此勒索软件会加密感染者电脑中的文件,并提示受害者支付 0.05 比特币的赎金;此外,该勒索软件会扫描内网 SMB 共享,使用弱密码和 Mimikatz 工具获取登录凭证等手段尝试登录和感染内网其它主机。目前,该勒索软件主要在境外蔓延。

根据CNCERT 监测,10 月 24 日至 10 月 25 日期间,境内仅发现极少量 IP 存在该勒索软件下载以及分发行为。疑似感染地区包括广东、河南、福建与北京。截止到此通报发布日期,我国境内尚未发现规模性感染。尽管此勒索软件并未利用漏洞进行大规模传播,但不排除后续出现利用漏洞进行传播的变种的可能。针对国内互联网用户,

CNCERT 的防护建议如下:1)检查系统中是否存在三个文件之一

(C:Windowsdispci.exe;C:Windowsinfpub.dat;C:Windowscscc.dat),若存在则说明已经感染该勒索软件,请立即清除;2)安装并及时更新杀毒软件产品;3)及时关闭计算机以及网络设备上的 445 和 139 端口;4)及时更新系统安全补丁;5)关闭不必要的网络共享;6) 使用强度较高的密码并定期更换,降低系统密码被破解的风险;7) 不要轻信网站弹窗,请从官方网站或可信渠道下载软件更新;8)定

期在不同的存储介质上备份计算机上的重要文件。

通报 DNSmasq 存在多个高危漏洞

近期, CNVD 收录了 DNSmasq 多个安全漏洞6。远程攻击者可在目标系统上执行任意代码、造成服务崩溃或窃取内存敏感信息,影响范围涉及服务器、终端(包括移动终端)操作系统发行版本及相关组件,且当前利用方法已经公开,有可能诱发大规模攻击。CNVD 对上述漏洞的综合评级为“高危”。DNSmasq 2.78 版本已修复了这些漏洞,用户可通过链接:http://www.thekelleys.org.uk/dnsmasq/自行更新。如未能更新,可以采用以下临时解决方案:必要情况下,请关闭影响

DNSmasq 安全的配置选项;使用白名单机制,这样可以使 DNSmasq

服务限制访问权限;使用可信的 DNS 服务。

通报Microsoft Windows SMB Server 存在远程代码执行漏洞

近日, CNVD 收录了Microsoft Windows SMB Server 远程代码执行漏洞7。远程攻击者成功利用漏洞可允许在目标系统上执行任意代码,如果利用失败将导致拒绝服务。CNVD 对上述漏洞综合评级为

“高危”。微软官方发布了升级补丁修复该漏洞,CNVD 建议用户尽快升级程序,打开 Windows Update 功能,然后点击“检查更新”按钮, 根据业务情况下载安装相关安全补丁,安装完毕后重启服务器,检查系统运行情况。

通报WPA2 无线网络组密钥重装漏洞

近日, CNVD 收录了WPA2 无线网络组密钥重装漏洞8。远程攻击者利用该漏洞可实现包括数据包解密和注入、TCP 连接劫持、HTTP 内容注入或单播和组寻址帧的重放攻击。CNVD 对该漏洞的综合评级为“中危”。 目前,已修复该漏洞的厂商如下,CNCERT 建议用户及时下载补丁进行更新。

本月网络安全主要数据

网络病毒监测数据分析

2017 年 10 月,境内感染网络病毒的终端数为 113 万余个。其中, 境内 84 万余个IP 地址对应的主机被木马或僵尸程序控制,与上月的

105 万余个相比下降 19.9%;境内 29 万余个主机IP 感染“飞客”蠕虫, 与 9 月的近 43 万个相比下降 32.2%。

木马僵尸网络监测数据分析

2017 年 10 月,境内 84 万余个 IP 地址对应的主机被木马或僵尸程序控制,按地区分布感染数量排名前三位的分别是浙江省、广东省、河南省。

木马或僵尸网络控制服务器 IP 总数为 9,146 个。其中,境内木马或僵尸程序控制服务器 IP 有 2,680 个,按地区分布数量排名前三位的分别为广东省、江苏省、北京市。境外木马或僵尸程序控制服务器 IP 有 6,466 个,主要分布于美国、德国、日本。其中,位于美国的控制服务器控制了境内 241,309 个主机 IP,控制境内主机 IP 数量居首位, 其次是位于俄罗斯和荷兰的 IP 地址,分别控制了境内 31,294 个和

30,179 个主机 IP。

飞客蠕虫监测数据分析

2017 年 10 月,CNCERT 监测到全球互联网 180 万余个主机 IP 地址感染飞客蠕虫,按国家或地区分布感染数量排名前三位的分别是中国大陆、俄罗斯、印度。

境内感染飞客蠕虫的主机 IP 为 29 万余个,按地区分布感染数量排名前三位的分别是广东省、江苏省、浙江省。

网络病毒捕获和传播情况

2017 年 10 月,CNCERT 捕获了大量新增网络病毒文件,其中按

网络病毒名称统计新增 3 个,网络病毒家族统计无新增。

网络病毒主要针对一些防护比较薄弱,特别是访问量较大的网站通过网页挂马的方式进行传播。当存在安全漏洞的用户主机访问了这些被黑客挂马的网站后,会经过多级跳转暗中连接黑客最终“放马” 的站点下载网络病毒。2017 年 10 月,CNCERT 监测发现排名前十的活跃放马站点域名和活跃放马站点 IP 如表 1 所示。

表 1: 2017 年 10 月活跃放马站点域名和 IP

网络病毒在传播过程中,往往需要利用黑客注册的大量域名。

2017 年 10 月,CNCERT 监测发现的放马站点中,通过域名访问的共涉及有 82 个域名,通过 IP 直接访问的共涉及有 104 个 IP。在 82 个放马站点域名中,于境内注册的域名数为 65 个(约占 73.9%),于境外注册的域名数为 17 个(约占 20.7%),未知注册商属地信息的有 1个(约占 1.2%)。放马站点域名所属顶级域名排名前 5 位的具体情况如表 2 所示。

表 2: 2017 年 10 月活跃恶意域名所属顶级域名

网站安全数据分析

境内网站被篡改情况

2017 年 10 月,境内被篡改网站的数量为 5,163 个,境内被篡改网站数量按地区分布排名前三位的分别是广东省、河南省、北京市。按网站类型统计,被篡改数量最多的是.COM 域名类网站,其多为商业类网站;值得注意的是,被篡改的.GOV 域名类网站有 114 个,占境内被篡改网站的比例为 2.2%。

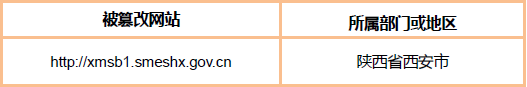

截 10 月 31 日仍未恢复的部分被篡改政府网站9如表 3 所示。

表 3: 截至 10 月 31 日仍未恢复的部分政府网站

境内网站被植入后门情况

2017 年 10 月,境内被植入后门的网站数量为 2,180 个,境内被植入后门的网站数量按地区分布排名前三位的分别是广东省、北京市、河南省。按网站类型统计,被植入后门数量最多的是.COM 域名类网站,其多为商业类网站;值得注意的是,被植入后门的.GOV 域名类网站有 105 个,占境内被植入后门网站的比例为 4.8%。

2017 年 10 月,境外 1,002 个 IP 地址通过植入后门对境内 2,180 个网站实施远程控制。其中,境外 IP 地址主要位于美国、英国和俄罗斯等国家或地区。从境外 IP 地址通过植入后门控制境内网站数量来看,来自俄罗斯的 IP 地址共向境内 330 个网站植入了后门程序, 入侵网站数量居首位;其次是来自乌克兰和美国的 IP 地址,分别向“.gov.cn”的情况。表格中仅列出了被篡改网站或被挂马网站的域名,而非具体被篡改或被挂马的页面URL。

境内 262 个和 222 个网站植入了后门程序。

境内网站被仿冒情况

2017 年 10 月,CNCERT 共监测到针对境内网站的仿冒页面有

1,219 个,涉及域名 1,101 个,IP 地址 444 个,平均每个IP 地址承载近 3 个仿冒页面。在这 444 个IP 中,97.7%位于境外,主要位于中国香港和美国。

漏洞数据分析

2017 年 10 月,CNVD 收集整理信息系统安全漏洞 1,364 个。其

中,高危漏洞 347 个,可被利用来实施远程攻击的漏洞有 1104 个。受影响的软硬件系统厂商包括 Adobe、Cisco、Drupal、Google、IBM、

Linux、Microsoft、Mozilla、WordPress 等。

根据漏洞影响对象的类型,漏洞可分为操作系统漏洞、应用程序漏洞、WEB 应用漏洞、数据库漏洞、网络设备漏洞(如路由器、交换机等)和安全产品漏洞(如防火墙、入侵检测系统等)。本月 CNVD 收集整理的漏洞中,按漏洞类型分布排名前三位的分别是应用程序漏洞、WEB 应用漏洞、操作系统漏洞。

网络安全事件接收与处理情况

事件接收情况

2017 年 10 月,CNCERT 收到国内外通过电子邮件、热线电话、

网站提交、传真等方式报告的网络安全事件 8,998 件(合并了通过不同方式报告的同一网络安全事件,且不包括扫描和垃圾邮件类事件),其中来自国外的事件报告有 19 件。

在 8,998 件事件报告中,排名前三位的安全事件分别是漏洞、恶意程序、网页仿冒。

事件处理情况

对国内外通过电子邮件、热线电话、传真等方式报告的网络安全事件,以及自主监测发现的网络安全事件,CNCERT 每日根据事件的影响范围和存活性、涉及用户的性质等因素,筛选重要事件进行协调处理。

2017 年 10 月,CNCERT 以及各省分中心共同协调处理了 8,995 件网络安全事件。各类事件处理数量中漏洞、恶意程序类事件处理数量较多。

附:术语解释

信息系统

信息系统是指由计算机硬件、软件、网络和通信设备等组成的以处理信息和数据为目的的系统。

漏洞

漏洞是指信息系统中的软件、硬件或通信协议中存在缺陷或不适当的配置, 从而可使攻击者在未授权的情况下访问或破坏系统,导致信息系统面临安全风险。

恶意程序

恶意程序是指在未经授权的情况下,在信息系统中安装、执行以达到不正当目的的程序。恶意程序分类说明如下:

特洛伊木马(Trojan Horse)

特洛伊木马(简称木马)是以盗取用户个人信息,甚至是远程控制用户计算机为主要目的的恶意代码。由于它像间谍一样潜入用户的电脑,与战争中的“木马”战术十分相似,因而得名木马。按照功能,木马程序可进一步分为:盗号木马10、网银木马11、窃密木马12、远程控制木马13、流量劫持木马14、下载者木马15和其它木马七类。

僵尸程序(Bot)

僵尸程序是用于构建大规模攻击平台的恶意代码。按照使用的通信协议,僵尸程序可进一步分为:IRC 僵尸程序、Http 僵尸程序、P2P 僵尸程序和其它僵尸程序四类。

蠕虫(Worm)

蠕虫是指能自我复制和广泛传播,以占用系统和网络资源为主要目的的恶意代码。按照传播途径,蠕虫可进一步分为:邮件蠕虫、即时消息蠕虫、U 盘蠕虫、漏洞利用蠕虫和其它蠕虫五类。

病毒(Virus)

病毒是通过感染计算机文件进行传播,以破坏或篡改用户数据,影响信息系统正常运行为主要目的恶意代码。

其它

上述分类未包含的其它恶意代码。

随着黑客地下产业链的发展,互联网上出现的一些恶意代码还具有上述分类中的多重功能属性和技术特点,并不断发展。对此,我们将按照恶意代码的主要用途参照上述定义进行归类。

僵尸网络

僵尸网络是被黑客集中控制的计算机群,其核心特点是黑客能够通过一对多的命令与控制信道操纵感染木马或僵尸程序的主机执行相同的恶意行为,如可同时对某目标网站进行分布式拒绝服务攻击,或发送大量的垃圾邮件等。

拒绝服务攻击

拒绝服务攻击是向某一目标信息系统发送密集的攻击包,或执行特定攻击操作,以期致使目标系统停止提供服务。

网页篡改

网页篡改是恶意破坏或更改网页内容,使网站无法正常工作或出现黑客插入的非正常网页内容。

网页仿冒

网页仿冒是通过构造与某一目标网站高度相似的页面(俗称钓鱼网站),并通常以垃圾邮件、即时聊天、手机短信或网页虚假广告等方式发送声称来自于被仿冒机构的欺骗性消息,诱骗用户访问钓鱼网站,以获取用户个人秘密信息(如银行帐号和帐户密码)。

网页挂马

网页挂马是通过在网页中嵌入恶意代码或链接,致使用户计算机在访问该页面时被植入恶意代码。

网站后门

网站后门事件是指黑客在网站的特定目录中上传远程控制页面从而能够通过该页面秘密远程控制网站服务器的攻击事件。

垃圾邮件

垃圾邮件是将不需要的消息(通常是未经请求的广告)发送给众多收件人。包括:(一)收件人事先没有提出要求或者同意接收的广告、电子刊物、各种形式的宣传品等宣传性的电子邮件;(二)收件人无法拒收的电子邮件;(三)隐藏发件人身份、地址、标题等信息的电子邮件;(四)含有虚假的信息源、发件人、路由等信息的电子邮件。

域名劫持

域名劫持是通过拦截域名解析请求或篡改域名服务器上的数据,使得用户在访问相关域名时返回虚假 IP 地址或使用户的请求失败。

非授权访问

非授权访问是没有访问权限的用户以非正当的手段访问数据信息。非授权访问事件一般发生在存在漏洞的信息系统中,黑客利用专门的漏洞利用程序

(Exploit)来获取信息系统访问权限。

移动互联网恶意程序

在用户不知情或未授权的情况下,在移动终端系统中安装、运行以达到不正当目的,或具有违反国家相关法律法规行为的可执行文件、程序模块或程序片段。

发表评论

您还未登录,请先登录。

登录