更多的供应链攻击

卡巴斯基实验室的全球研究和分析团队跟踪了100多个APT组织及其活动。这些组织发起的攻击活动异常复杂,令人难以置信,而且拥有丰富的武器资源,包括0day漏洞、fileless攻击工具等,攻击者还会结合传统的黑客攻击动用更复杂的人力资源来完成数据的窃取任务。在APT攻击活动的研究过程中,经常可以看到,高级威胁行为者为了尝试突破某一目标可以花费很长一段时间,即使屡屡失败也会继续变换方式或途径继续尝试突破,即使攻击目标的安全防护体系非常完善、员工受过良好的安全教育不易成为社会工程学的受害者,或者目标遵循诸如澳大利亚DSD TOP35之类的防御APT攻击的缓解策略。一般来说,一个能被称为APT攻击的组织的威胁行动者是不会轻易放弃的,他们会继续寻找防守的突破口,直至找到合适的入侵方法或途径。

当针对目标的所有尝试都失败时,攻击者可能会后退一步,重新评估形势。在重新评估的过程中,威胁行为者可能会认定利用供应链攻击比直接攻击目标更有效。即使目标使用了世界上最好的网络防御措施,也同样可能会使用第三方软件。那么攻击第三方可能是一种更为简易的途径,尤其是在原始目标采用了较完善的防护措施的情况下。

2017年,已经出现了几例供应链攻击的事件,包括但不限于:

- Shadowpad

- CCleaner

- Expetr / NotPetya

供应链攻击可能是极难识别或缓解的。例如,在Shadowpad的案例中,攻击者成功地将后门程序植入到NetSarang 的软件套件中,使用了合法的NetSarang凭据签署的恶意程式得以广泛地传播到世界各地,尤其是银行、大型企业和其他垂直行业。在此类攻击中,用户很难察觉到干净的程序包和携带恶意代码的程序包的差异。

根据安全社区的估计,在CCleaner的案例中,超过200万台计算机受到感染,堪称是2017年度最大的供应链攻击。分析CCleaner的恶意代码,关联到了另外的几个APT组织“Axiom umbrella”(即APT17)惯用的后门程序。CCleaner事件也充分证明了APT组织为了完成其目标,宁愿拉长战线。

综上所述,我们认为,目前供应链攻击的数量可能比我们察觉到的要多得多,只不过还没有被注意到或暴露出来。2018年,无论是从发现的关键点还是从实际的攻击点,预计将会看到更多的供应链攻击。专业化木马软件,进而对特定行业或垂直领域的目标进行攻击,将成为一种与水坑攻击类似的战略性选择。

更多的高端的移动端恶意软件

2016年8月, CitizenLab(加拿大多伦多大学蒙克全球事务学院下属的公民实验室)和Lookout(美国加州旧金山的一家移动安全公司)发表了他们对一个复杂的移动间谍平台Pegasus的研究报告,Pegasus是一款所谓的“合法的拦截”软件套件,专门被售卖给政府机构或其他实体,这款间谍软件与以色列的安全公司NSO Group(于2014年被美国私人股本公司Francisco Partners收购)有关,Pegasus结合了多个0day漏洞,能够远程绕过现代移动操作系统的安全防御,甚至能够攻破一向以安全著称的iOS系统。2017年4月,谷歌公布了其对Pegasus间谍软件的安卓版Chrysaor的分析报告。除了上述两款移动端间谍软件之外,还有许多其他的APT组都开发了自定义的移动端植入恶意软件。

由于iOS的封闭性,用户有较少的可能性会检查到他们的手机是否被感染了,因此,尽管Android平台更脆弱,但Android环境下对恶意软件的检测也更容易一些。

评估认为,在野的移动端恶意软件的总数可能高于目前已公布的数量,也由于监测的缺陷,使得这些移动端恶意软件更难以被发现和根除。可以预见在2018年,攻击量会继续增加,与此同时安全检测技术也会进一步得到改进,因此将有更高端的APT恶意软件会被发现。

更多的诸如BeEF之类的攻击套件

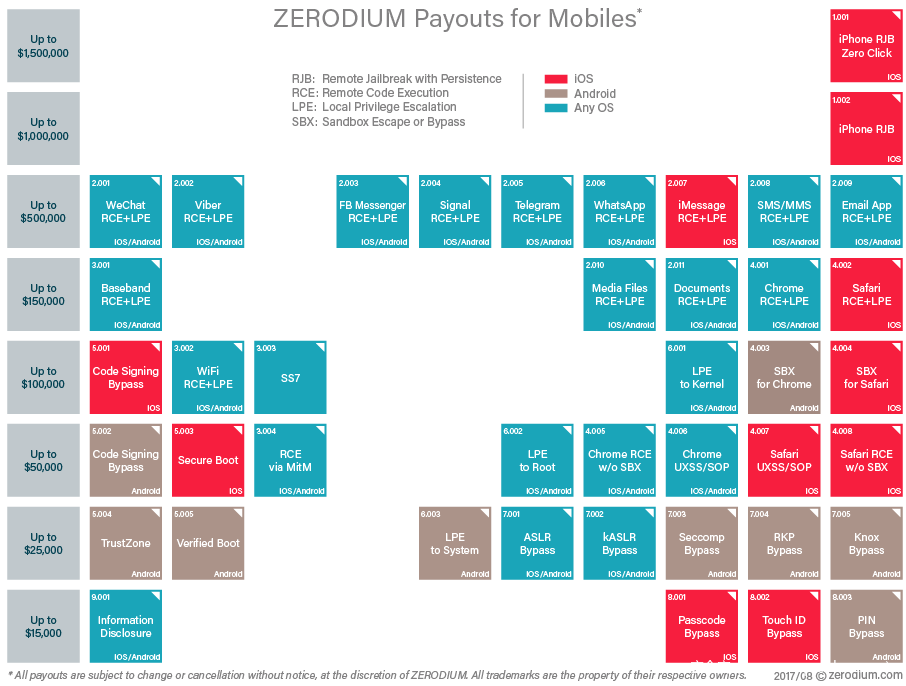

由于操作系统对安全性越来越关注,而且默认部署了很多防护措施,因此2016年至2017年这段时间内,0day漏洞的价格飙升。例如,世界著名漏洞军火商 Zerodium最近出价1,500,000美元购买一个完整的iPhone(iOS)可持续性攻击的远程越狱漏洞(即“在没有任何用户交互的情况下远程感染目标设备”)。

一些政府客户愿意支付惊人的价格购买这些漏洞,这也意味着人们越来越注意保护这些漏洞免受意外披露的影响,同时这也意味着攻击者交付实际的攻击组件之前,会更注重实现缜密的侦察工作。在侦察阶段,攻击者的重心是识别目标浏览器、操作系统、插件和其他第三方软件的精确版本。有了这些知识,攻击者就可以针对目标的特征微调他们的攻击工具,交付一个不那么敏感(或者说代价相对不较低的) “1day”或“nday”,而不是动用犹如“皇冠上的宝石”的“0day”。

类似于Turla 、Sofacy和Newsbeef这类APT组织,对这类检测分析技术的运用已经相当熟练了,其他的APT组织,如多产的Scanbox是以自定义检测框架而闻名的。考虑到这些框架的普遍性,以及0day漏洞的高昂代价,预计2018年,类似“BeEF”这样的分析工具的使用将有所增加,越来越多的黑客组织会采用公共框架或开发自己的工具。

先进的UEFI和BIOS攻击

统一可扩展固件接口(UEFI)是一种软件接口,由英特尔开发的一种在个人电脑系统中,替代BIOS的升级方案。可扩展固件接口负责上电自检(POST)、连接,EFI规范从2005年开始由UEFI论坛负责推广和发展。它提供了很多BIOS缺乏的高级功能:例如,安装并运行可执行文件的能力、网络能力、密码学、CPU独立架构和驱动程序等诸多很先进的功能。然而这些先进的能力,使得UEFI成为一个颇有吸引力的平台,对攻击者而言亦是如此,他们找到了许多在原始的、严格的BIOS平台并不存在的新漏洞。例如,运行定制的可执行模块的能力使得它可以创建恶意软件,且由UEFI直接执行从而绕过了任何反恶意软件解决方案。

事实上,商业级的UEFI恶意软件从2005年开始就已经存在了,但截止目前为止,针对这类恶意软件依然没有成熟的、可靠的检测方法。

估计2018年我们将会看到更多的基于UEFI的恶意软件。

破坏性攻击将继续

从2016年11月开始,卡巴斯基实验室观察到针对中东地区多个目标的新一波“雨刷”攻击,攻击者在新的攻击活动中使用了一种声名狼藉的Shamoon蠕虫的变种(Shamoon蠕虫曾经在2012年针对Saudi Aramco 和Rasgas的攻击活动中出现过)。沉睡了四年之久,历史上最神秘的“雨刷”工具之一重新出现在人们的视野中。Shamoon,也被称为Disttrack,是一个极具破坏性的恶意软件家族,能够有效将受害者的机器上的数据擦除。2012年攻击活动当天,一个自称“正义之剑”(“Cutting Sword of Justice”)的组织曾在Pastebin上发布了一份针对Saudi Aramco发起攻击的消息,因此这次攻击被认为是一次反抗沙特政体的活动。

2016年11月份发现了Shamoon2.0的攻击活动,目标具有针对性:沙特阿拉伯地区的多个关键部门和经济部门的组织。与以前的变种类似,Shamoon 2.0雨刮器对目标组织对内部系统具有大规模杀伤力。在调查Shamoon2.0攻击活动中,卡巴斯基实验室还发现了一个以前未知的、新型的雨刮器恶意软件,似乎也是针对沙特阿拉伯地区的组织的,这种新的雨刮器被称为StoneDrill,很可能与Newsbeef APT组织有关联。

除了Shamoon和Stonedrill,2017年还有很多影响广泛的破坏性攻击活动,例如ExPetr / NotPetya攻击,它最初被认为是勒索软件,后来发现原来是一个伪装得很巧妙的雨刷器。紧跟Expetr之后的是一些其他勒索软件发起的破坏性攻击,在这些所谓的“勒索攻击”中,受害者恢复他们的数据的机会微乎其微;这些勒索软件都是都经过巧妙地掩饰的雨刷器(“wipers as ransomware”)。一个鲜为人知的事实是,在2016年针对俄罗斯金融机构的CloudAtlas APT组织的攻击活动中,“wipers as ransomware”就已经被广泛使用了,

2018年,估计这类破坏性的袭击将继续上升,它是网络战中效果最显著的一种攻击类型。

更多的密码系统被颠覆

2017年3月,美国国家安全局(NSA)开发的物联网加密方案被质疑,再次被ISO驳回。

2016年8月,Juniper网络公司宣布他们的NetScreen防火墙存在两个神秘的后门,其中最有趣的NetScreen防火墙采用了Dual_EC算法来生成随机数,如果被一个内行的攻击者利用,就可以解密NetScreen设备上的VPN流量。Dual_EC算法是由NSA设计推动通过了NIST标准的,而早在2013年,一个路透社的报告就显示,美国国家安全局支付了1000万美元把Dual_EC这个脆弱的算法集成到了RSA的加密套件中。早在2007年,就已经在理论上确认了能够植入后门程序的可能性,几家公司(包括Juniper)继续使用该算法(使用不同的常数集,这将使得在理论上是安全的)。但是,对于APT攻击者而言,可不会轻易放弃入侵Juniper的机会,尽管使用不同的常数集可能使攻击变得更加困难,他们可能将常数集修改为他们可控制的内容,从而方便的解密VPN流量。

2017年9月,一组国际密码学专家迫使美国国家安全局放弃了两种新的加密算法,NSA原本准备将这两套加密算法标准化的。

2017年10月,新闻报道了英飞凌技术股份公司(Infineon Technologies)制作的加密智能卡、安全令牌和其他安全硬件芯片中采用的软件库中,其所使用的 RSA 密钥生成中发现了一个新的漏洞, 利用该漏洞,攻击者可以进行实际的因数分解攻击,进而计算出 RSA 密钥的私钥部分。虽然这个缺陷似乎是无意的,但它确实留下了一个问题:从智能卡、无线网络或加密的Web流量中,我们日常生活中使用的底层加密技术到底有多安全?

2018年,我们预测将有更严重的加密漏洞会被发现并且(希望)被修补,无论是加密算法标准本身还是特定的实践应用中。

电子商务行业的身份危机

在过去的几年里已经发生了太多的大规模的、灾难性的个人识别信息(PII)泄露事件。

2017年最新的、影响最广泛的当属Equifax公司的数据泄露事件(官方发布的数据是:1亿4550万美国用户、40 万英国客户、100,000 加拿大客户受到了影响)。无论是用户还是组织,似乎都对这类数据泄漏事件变得有些麻木了,但仍然需要明确PII信息泄露可能会引发的潜在威胁,尤其是在电子商务领域和政府重要职能机构而言,数据泄漏可能带来灾难性的损害。

当然,欺诈和身份盗用已经存在很长时间了,但是当基本的身份识别信息泄露如此泛滥,以致于无所依从时,人们对企业和组织的信任度会逐步丧失。对于商业和政府机构(特别是美国)而言,或许不得不采取措施,缩减互联网操作的舒适度或增加其他因素的认证或安全解决方案。也许到目前为止诸如ApplePay之类的弹性选择将作为事实上的保护身份和交易的解决方案,但与此同时,我们可能会看到,互联网在现代化繁琐的官僚程序和削减运营成本方面发挥关键作用的形势正在放缓。

更多的路由器和调制解调器攻击

另一个被广泛忽略的脆弱性领域是路由器和调制解调器。在家庭或企业网络环境下,这些硬件普遍存在,在人们日常操作中扮演着非常重要的角色,然而这些硬件上面运行的软件却往往无人维护(未打补丁或无人看管)。时至今日,这些小小的设备,却成为了攻击者获取到网络持久和隐蔽性访问权的关键点。此外,最新一些非常酷的研究表明,在某些情况下,攻击者甚至可以模拟不同的网络用户,从而将攻击者的踪迹转移到完全不同的网络连接地址。在攻击活动中,威胁实施者对误导和虚假标志的兴趣有所增加,这是一个重要的因素。对这些设备的深入检测必然会产生一些更为有趣的发现。

混乱的社交媒介

2017年,在信息战除了新发生的泄密事件和政治争斗之外,社交媒体本身在政治上所起到的重大影响力超乎了我们想象的极限。无论是政府当局的幕后操纵,或是南方公园的作家对Facebooke公司CEO的冷嘲热讽,在当下公众的目光已转向了不同社交媒体巨头,诉求它们对虚假用户和机器人进行一些真实性的检查和识别,以避免造成不公正的舆论导向。不过可悲的是,这些社交网络平台(其成功建立在一些可量化的指标上,如“日活量”)很少有动力真正的清除他们的机器人用户。即使这些机器人有明显的任务或偏向、也可以被独立的研究人员追踪到。可以预计,明显的滥用仍将继续,大型僵尸网络将成为更广泛的政治毒瘤,更大的反弹将指向社交媒体本身的真实用户。

结论:APT预测

2017年,时代宣告了入侵指标(IoCs)的死亡。2018年,我们将有希望看到先进的威胁行为者发挥他们的新优势、磨练他们的新工具,在上文中所描述的那些可怕视角更广泛的施展拳脚。每一年的主题和趋势都不应孤立的,它们相互依赖,无论是个人、企业还是政府,都可以从中清楚的看到面临的威胁正日益增长。

唯一能够在这场战役中采取的可持续性的缓解方案是高可用的威胁情报分享和知识应用。

发表评论

您还未登录,请先登录。

登录