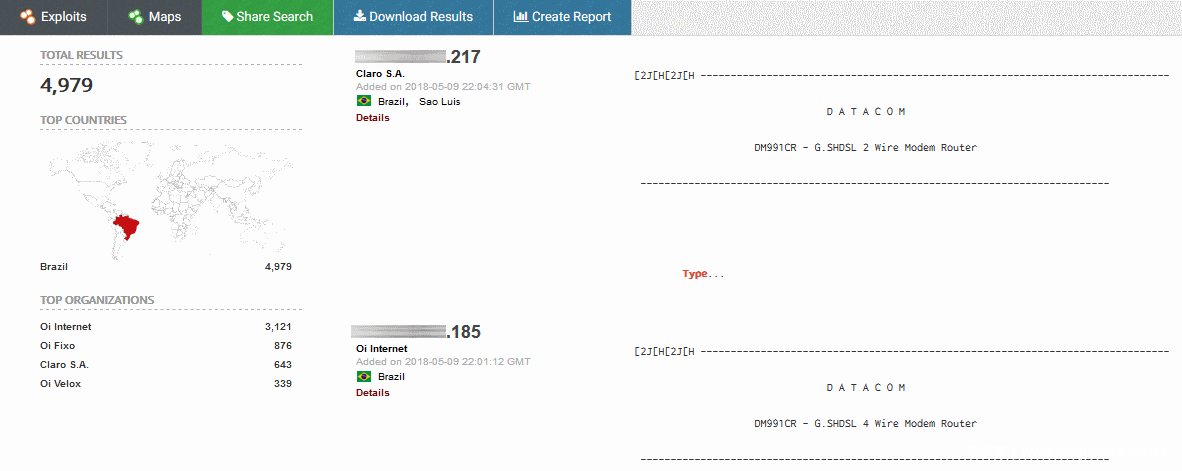

巴西的一家互联网服务提供商为近5000名用户部署了未设置 Telnet 密码的路由器,导致它们非常易受滥用。

物联网安全公司 NewSky Security 的首席研究员 Ankit Anubhav 发现了这些设备。所有遭暴露的设备都是由互联网服务提供商 Qi Internet 向用户提供的 Datacom 路由器。Anubhav 表示找到三种 Datacom 路由器易受影响:DM991CR、DM706CR 和 DM991CS。

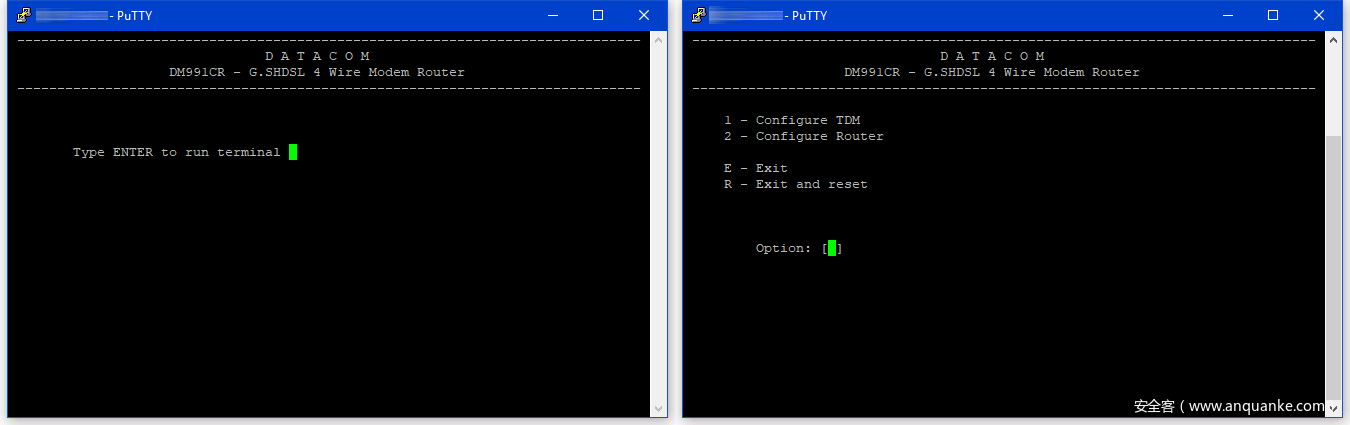

输入 “ENTER” 就能实施攻击

虽然某些设备上设置了 Telnet 密码,但多数设备可允许任何人连接至路由器并更改其配置。

Anubhav 表示,“这并非是设备架构问题,而是设备的 telnet 被暴露的配置问题。”他还指出,路由器的其中一个手册指出,这些设备默认并未设置 Telnet 密码,也就是说用户必须自己配置。

Qi Internet 公司目前尚未置评。研究人员表示已将问题告知巴西 CERT,要求巴西 CERT 将研究结果告知互联网服务提供商并给出保护被暴露设备的解决方案。

设备易遭接管

对于攻击者而言,接管这些路由器是小菜一碟,因为他们可写入自动脚本利用缺乏 Telnet 密码的现状将被暴露的路由器纳入僵尸网络中。

Anubhav 解释称,“物联网攻击可被简化为三个级别:0级(在未经认证的情况下攻击设备)、1级(猜测弱/默认密码)以及2级(使用物联网利用码获得访问权限)。”

他还指出,“虽然物联网攻击者随着时间的流逝变得越来越复杂,NewSky 安全公司发现2级攻击也在增加,但我们仍然观测到,最容易的攻击向量(在未经认证的情况下控制设备的0级攻击)仍然在2018年非常相关,因为设备所有人甚至在未设置密码的情况下就将设备暴露。”

Anubhav 还表示,“设置强密码并持续更新物联网设备限制了攻击者使用0day 或冗长暴力会话的能力,但对于多数攻击者而言,这两种方法均非非常具有诱惑力的选项,因此要确保设备的安全性。”

发表评论

您还未登录,请先登录。

登录