写在前面的话

最近ESET研究人员发现了一个新的AndroidRAT家族,在之前调查的IRRAT病毒和TeleRAT病毒的活跃程度时,我们发现了这个全新的恶意软件家族,这个家族至少从2017年8月开始就在传播。在2018年3月,它的源代码可以通过Telegram渠道免费获取,因此,数百个恶意软件变种已经在野外传播。其中一种变体与其他变体不同,它是在专门的Telegram频道上出售的,以HeroRat的名字营销。根据功能,它有三种定价模式,并附带一个支持视频频道。目前还不清楚这个变体是否由泄露的源代码创建的。

它如何运作?

攻击者通过第三方应用程序商店,社交媒体和消息应用程序,通过各种马甲,引诱受害者下载RAT。我们发现恶意软件主要分布在伊朗,目前该恶意软件尚未在Google Play上看到。

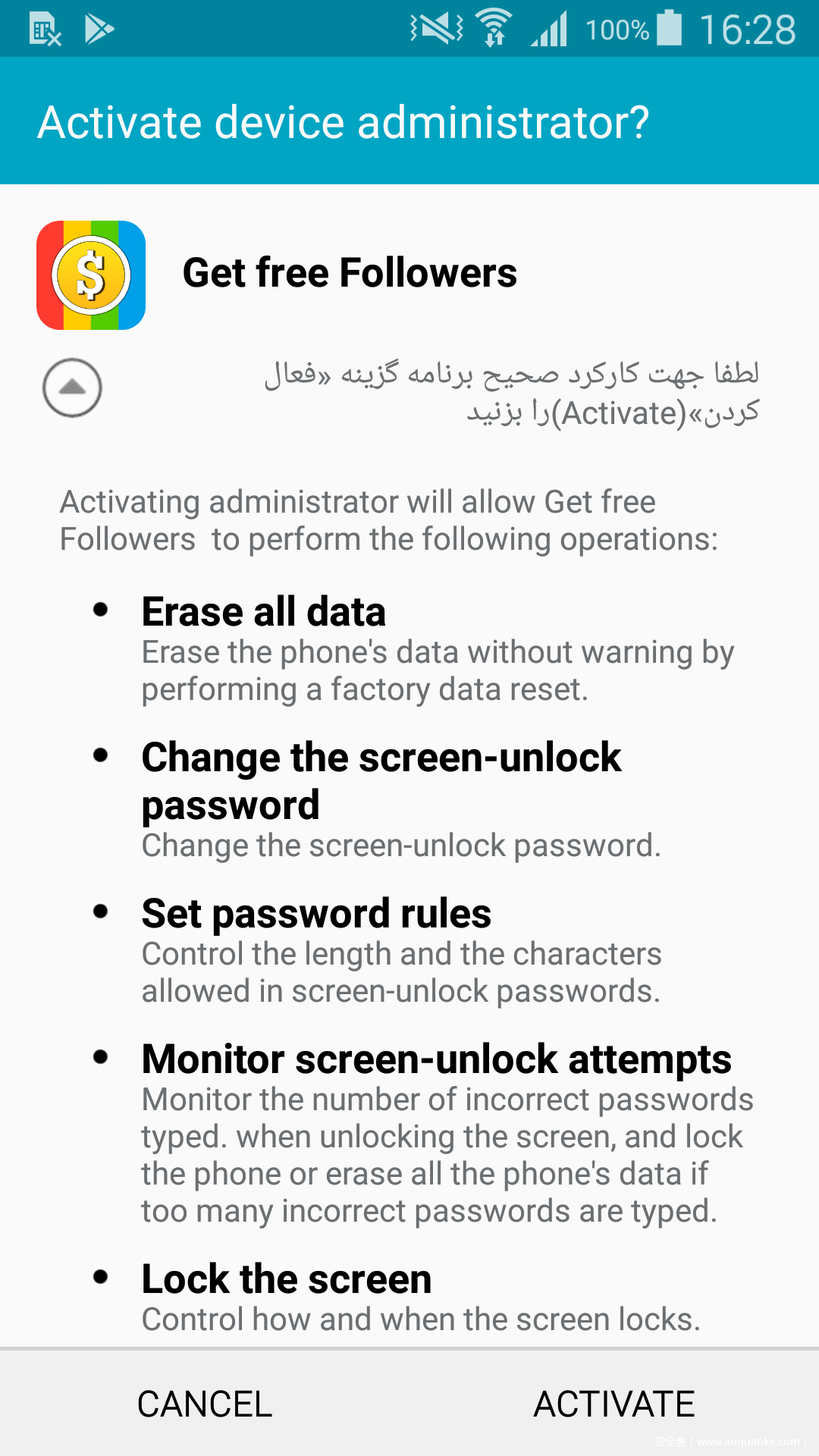

恶意软件可在所有Android版本上运行:但是用户需要同意应用程序所需的权限(有时包括以管理员身份激活应用程序),这是社会工程学发挥作用的地方。

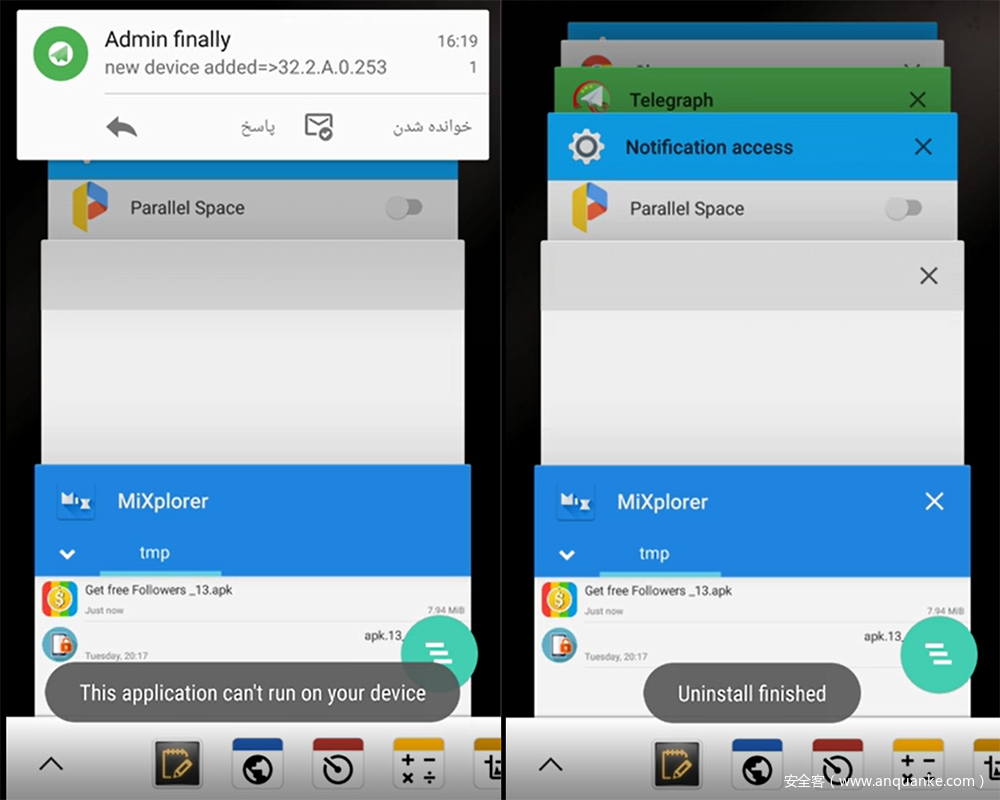

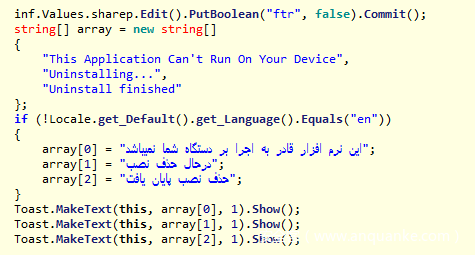

在受害者的设备上安装并启动恶意软件后,会出现一个小的弹出窗口,声称该应用程序无法在设备上运行,因此将被卸载。在我们分析的变体中,虚假的卸载消息取决于目标设备的语言设置来显示。

卸载看似完成后,应用程序的图标消失。然而,在攻击者方面,一个新的受害设备刚刚被注册。

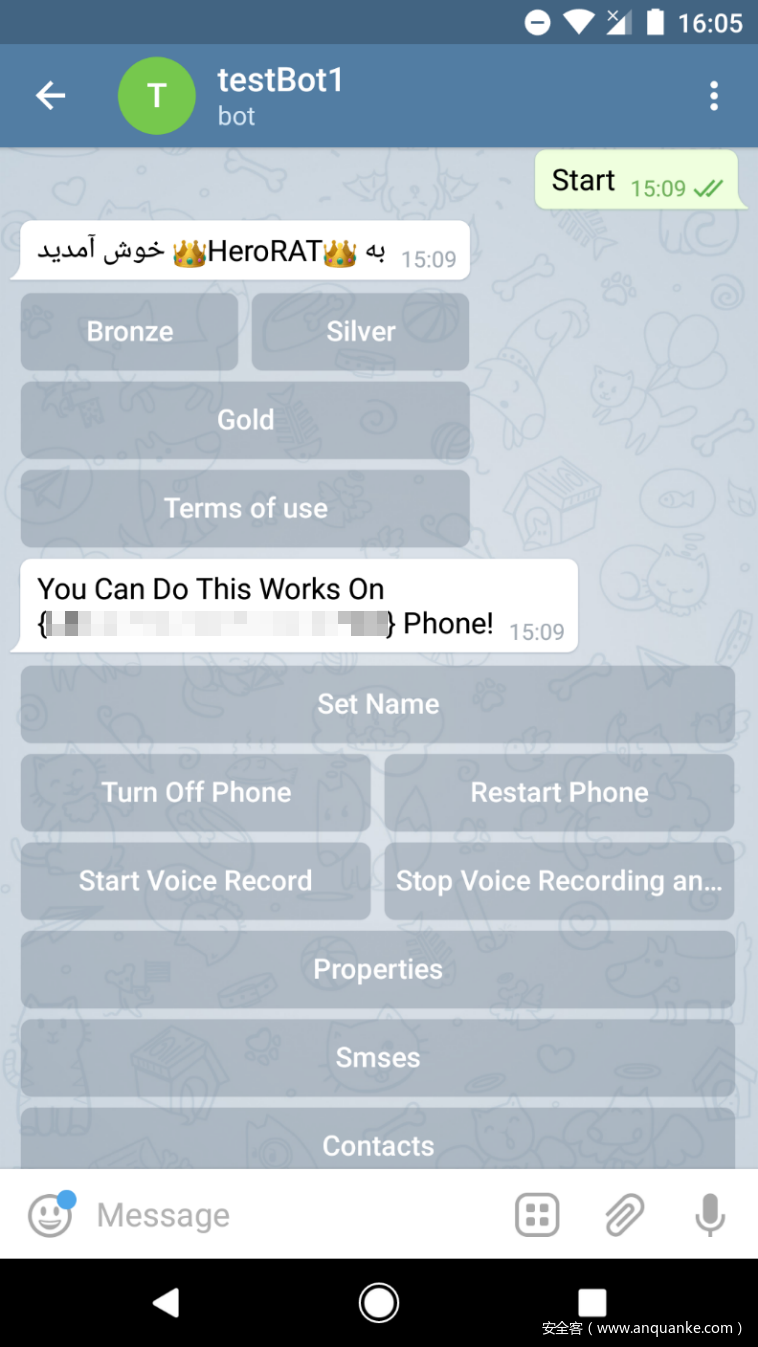

获得对受害者设备的访问权限后,攻击者利用Telegram的bot功能来控制新感染的设备。每个受感染的设备都是通过bot控制的,并由攻击者使用Telegram应用程序设置和操作。该恶意软件具有很多功能,包括短信拦截和读取联系人信息,发送短信和拨打电话,录制音频和屏幕,获取设备位置以及控制设备的设置。

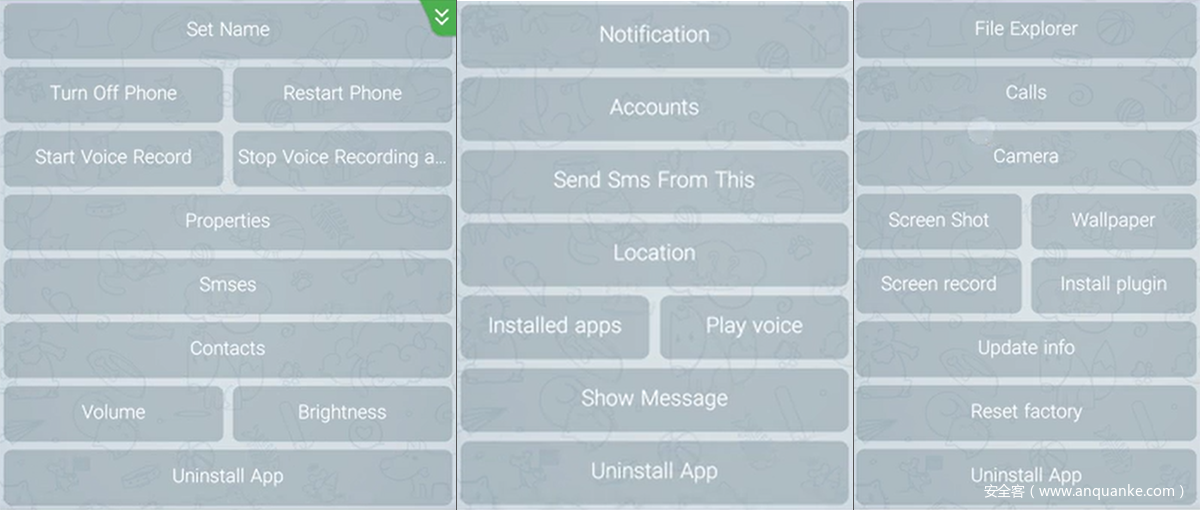

HeroRat的功能分为三个“bundles”版本——bronze, silver 和 gold panels,分别销售25,50,100美元。恶意软件的功能可以通过Telegram bot界面中的按钮的形式访问。攻击者只需点击正在运行的恶意软件版本中的按钮即可控制受害设备。

与以前分析的Android RAT不同,这是用标准的Android Java编写的,这个新发现的恶意软件家族是使用Xamarin框架开发的——这是一种罕见的Android恶意软件组合。恶意软件通过Telegram协议进行通信的方式,而不是以前描述的rat利用的Telegram Bot API,这个恶意软件家族还使用Telesharp,一个用c#创建Telegram Bot的库。

通过Telegram协议,通信命令和泄漏数据都完全覆盖了通信协议,这是一种旨在避免基于流量的检测,从而实现已知上传服务器的措施。

如何保持安全

因为恶意软件的源代码开源了,新的变种随时可以出现。为避免成为Android恶意软件的受害者,请在下载应用程序时坚持使用官方Google Play商店,确保在将任何内容下载到设备之前阅读用户评论,并注意安装前后授予应用程序的权限。

IoCs

| Package Name | Hash | Detection |

|---|---|---|

| System.OS | 896FFA6CB6D7789662ACEDC3F9C024A0 | Android/Agent.AQO |

| Andro.OS | E16349E8BB8F76DCFF973CB71E9EA59E | Android/Spy.Agent.AMS |

| FreeInterNet.OS | 0E6FDBDF1FB1E758D2352407D4DBF91E | Android/Agent.AQO |

审核人:yiwang 编辑:边边

发表评论

您还未登录,请先登录。

登录