在厄瓜多尔销售的 KIA 汽车中发现了一个重大安全漏洞,可能会影响数千辆汽车并使它们面临复杂的盗窃技术。

独立硬件安全研究员 Danilo Erazo 发现,厄瓜多尔使用的 KIA 品牌售后市场无钥匙进入系统采用了过时的技术,使车辆容易受到重放攻击和信号克隆。

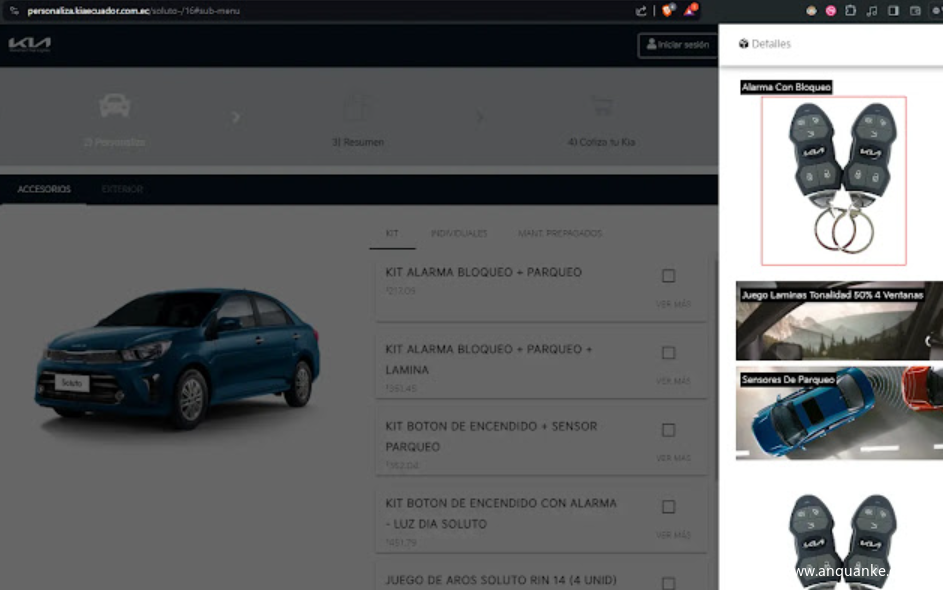

该漏洞被指定为 CVE-2025-6029,从 2022 年到 2025 年影响厄瓜多尔的起亚汽车,包括 Soluto、Río 和 Picanto 等流行车型。

核心问题源于 KIA Ecuador 使用学习代码技术,而不是自 1990 年代中期以来广泛采用的行业标准滚动代码系统。

2022 年和 2023 年初的起亚厄瓜多尔车辆使用 HS2240 芯片,而 2024 年和 2025 年车型采用 EV1527 芯片,两者都实现学习代码而不是安全滚动代码。

这种技术选择会产生多个攻击媒介,犯罪分子可以利用这些媒介来未经授权访问车辆。

演示的多种攻击方法

Erazo 的研究在著名的安全会议上发表,包括拉斯维加斯的 DEFCON32 和布宜诺斯艾利斯的 Ekoparty 2024,展示了几种令人担忧的攻击方法。

学习代码系统允许攻击者对大约 100 万个可能的固定代码进行暴力攻击,成功的可能性会增加,因为车辆最多可以同时存储四个学习代码。

更令人担忧的是,犯罪分子可以从合法的遥控钥匙中捕获射频信号并重放它们以解锁车辆,因为代码是静态的,不会随着每次使用而改变。

研究人员还发现,攻击者可以在车辆接收器上安装后门代码,本质上是对自己的密钥进行编程以与目标车辆一起使用。

为了演示这些漏洞,Erazo 开发了 AutoRFKiller,这是一种基于 Python 的工具,利用 GNURadio 模块和 HackRF 软件定义无线电设备。该工具可以使用学习代码密钥卡解锁任何车辆,并且还结合了对滚动代码系统的攻击。

其影响不仅限于个人车辆盗窃。该研究揭示了一个严重的碰撞问题,即一辆车的遥控钥匙可能会使用相同的学习代码技术打开另一辆车或车库门。

这种风险因可能的组合范围有限以及在不同制造商和应用中广泛使用类似芯片而被放大。

尽管在 2024 年 5 月向 KIA 厄瓜多尔报告了该漏洞,但尚未实施任何补救措施。该案例现在正在汽车安全研究小组 (ASRG) 的支持下进行管理,ASRG 是一个协助全球报告车辆漏洞的非营利组织。

研究人员强调,这个问题可能延伸到厄瓜多尔之外,估计其他拉丁美洲国家也可能正在实施类似的易受攻击的密钥卡系统。这凸显了一个更广泛的区域问题,即在本地组装的车辆可能没有对已安装的组件进行充分的安全分析。

发表评论

您还未登录,请先登录。

登录