一、前言

人们认为由某些攻击组织发起的攻击行动源自于朝鲜,这些组织包括Lazarus、Silent Chollima、Group 123、Hidden Cobra、DarkSeoul、Blockbuster、Operation Troy以及10 Days of Rain,但如何才能确认这一点?怎么才能知道从2009年7月4日起的DDoS以及磁盘数据擦除攻击活动与网络领域史上最大规模的WannaCry攻击活动存在何种联系?

从Mydoom变种Brambul到最近的Fallchill、WannaCry以及针对加密货币交易所的攻击活动中,我们可以清晰地看到朝鲜的攻击时间线,他们已经在世界舞台中扮演举足轻重的角色。

本文介绍了我们几个月的研究结果,主要介绍了我们对隶属于朝鲜的恶意样本的代码分析结果,说明这些样本之间存在一些关键的相似点、使用共享的网络基础设施,也介绍了隐藏在这些样本中的一些数据。将这些拼图结合起来后,我们可以看到与朝鲜有关的多次攻击活动之间存在关联性,也可以对其网络部队中各类团体的不同工具进行分类。

二、背景介绍

本文篇幅较短,无法深入分析近年来的所有历史、政治以及经济方面的变化。尽管如此,我们必须点出某些关键事件,将过去以及当前的网络事件考虑在内。

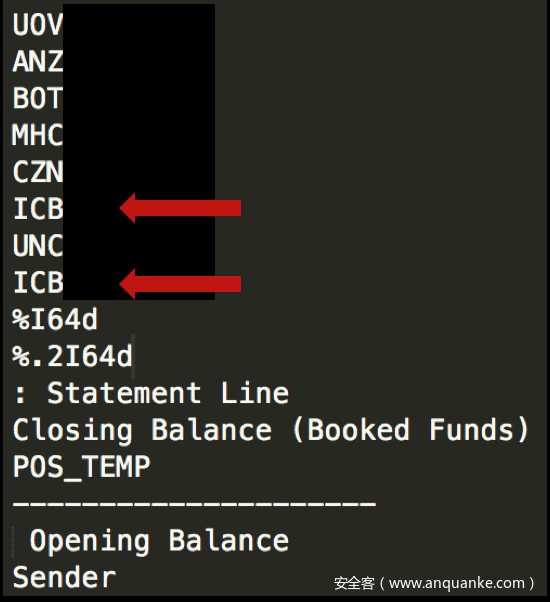

与其他任何国家一样,朝鲜(DPRK)希望尽可能实现自给自足。然而这个国家缺诸如石油、粮食以及外汇之类的资源,必须找到获取这些资源的方法。当合法的国际间交易渠道被阻断时,一个国家能做什么呢?为了生存,他们必须获取外汇才能继续交易,而最古老的一种方法就是进入博彩以及毒品领域。2005年,美国决定关闭涉嫌非法经营的朝鲜企业,他们调查了几家亚洲银行,这几家银行貌似与朝鲜有关联,充当其洗钱站点。在2015年针对越南境内某银行SWIFT金融系统的攻击活动中,澳门有家银行进入了人们的视野。在恶意软件代码中,这家澳门银行作为被盗资金的接收方总共出现了两次:

三、代码复用

复用恶意软件代码的原因有很多,这种情况在网络犯罪领域非常普遍。以勒索软件攻击活动为例,一旦攻击活动无法顺利展开,攻击者通常会改变一些基础结构,比如使用不同的加壳程序来绕过防御机制。在有针对性的攻击组织中,攻击者必须保持工具不被检测到,时间越长越好。通过识别复用的代码,我们可以获取关于已知攻击者以及其他攻击者之间的“衍生关系”,我们的研究内容主要集中在这些方面。

在调查网络威胁的这几年中,我们看到朝鲜实施了多起网络攻击行为。在朝鲜,黑客所掌握的技能决定了他们所处的网络攻击单位。目前我们知道朝鲜的攻击活动主要分为两类:一类侧重于收集资金,另一类侧重于国家主义方面事务。第一类单位为国家筹集资金,包括使用网络犯罪活动侵入金融机构、劫持博彩会话、出售盗版及破解软件等。Unit 180负责使用黑客技术非法获取外汇。第二类单位由国家主义驱动,收集来自其他国家的情报,并且会在某些情况下给竞争国家及军事目标造成破坏。这些攻击活动主要由Unit 121实施。

我们重点研究的是受国家主义驱动的大规模网络攻击行为,其中我们发现了多次代码复用情况。我们非常确信这些攻击活动得到了国家力量支持。

四、时间线

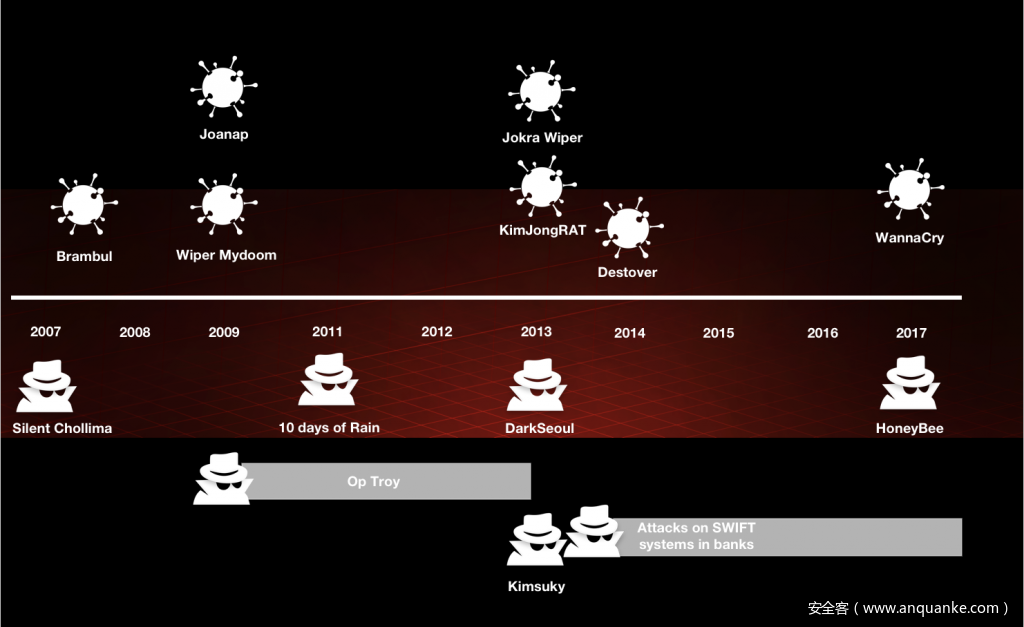

我们为本次研究中涉及到的恶意软件样本以及几次攻击活动创建了一条时间线。在时间线创建过程中,我们主要使用的是公开博客以及文章,并且以恶意软件作为我们研究的起点。

图2. 恶意软件及攻击活动时间线

五、分析及观察

相似性

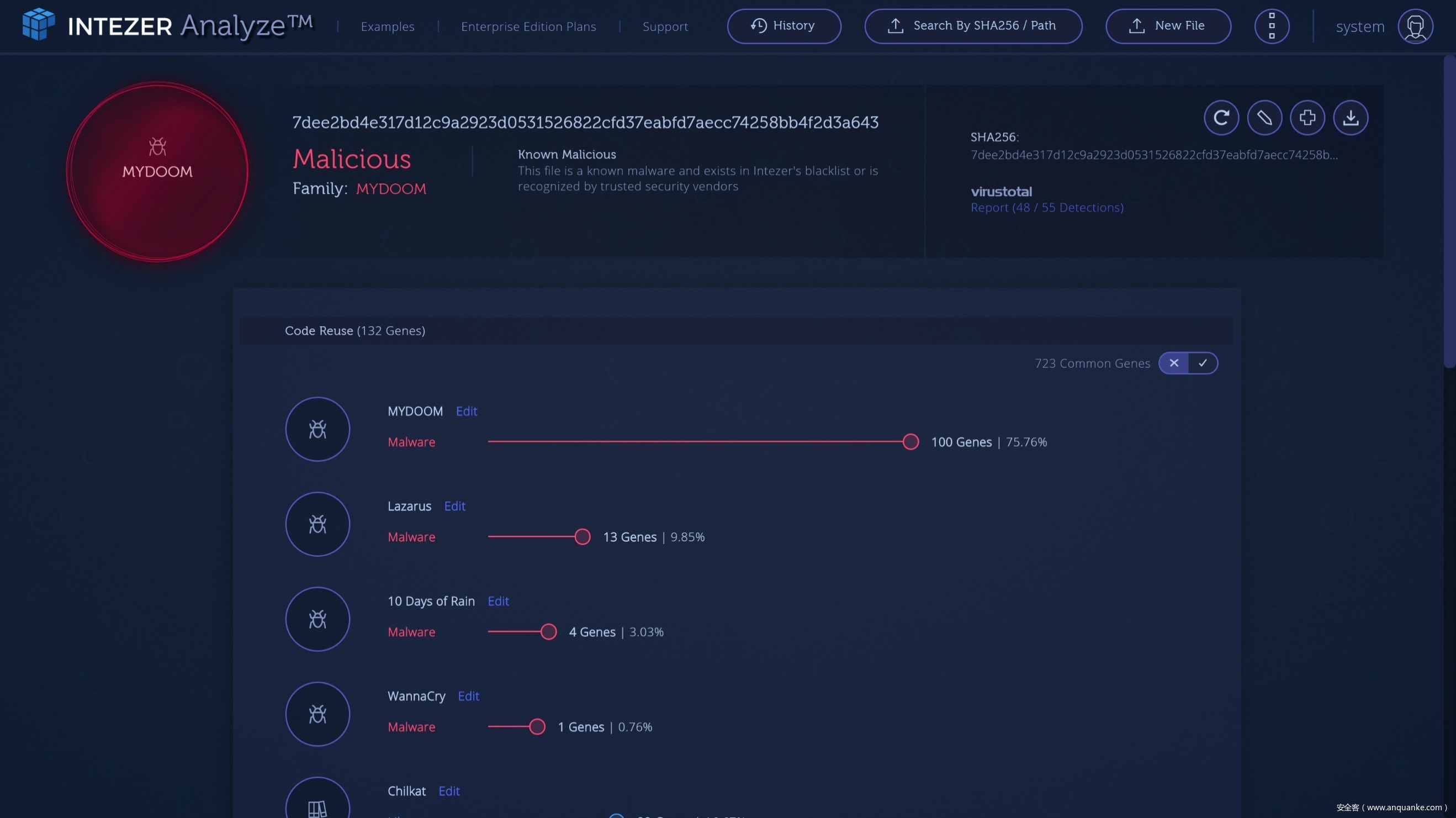

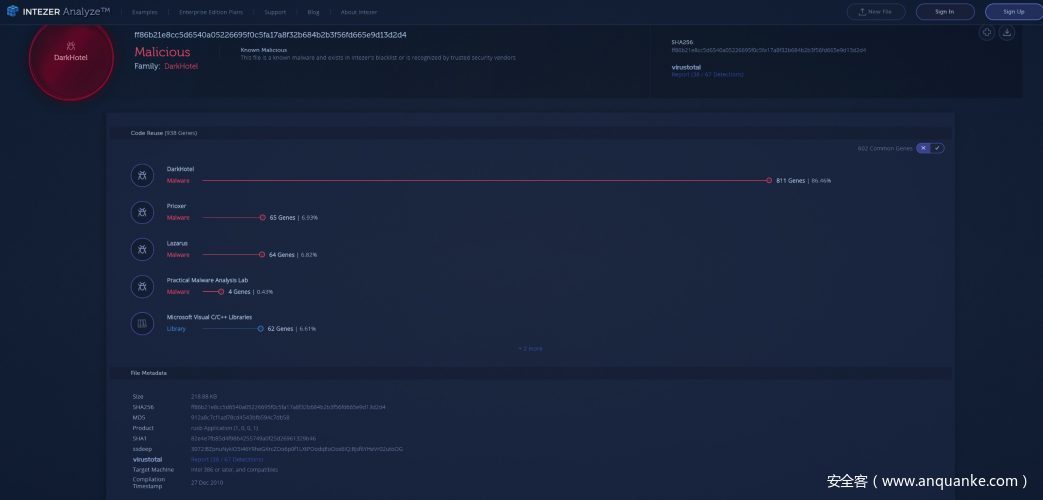

在研究过程中,我们发现许多恶意软件家族与朝鲜的网络行为有关。为了更好理解攻击者以及攻击活动之间的相似性,我们使用了Intezer的代码相似度检测引擎来绘制这些恶意软件家族的联系。

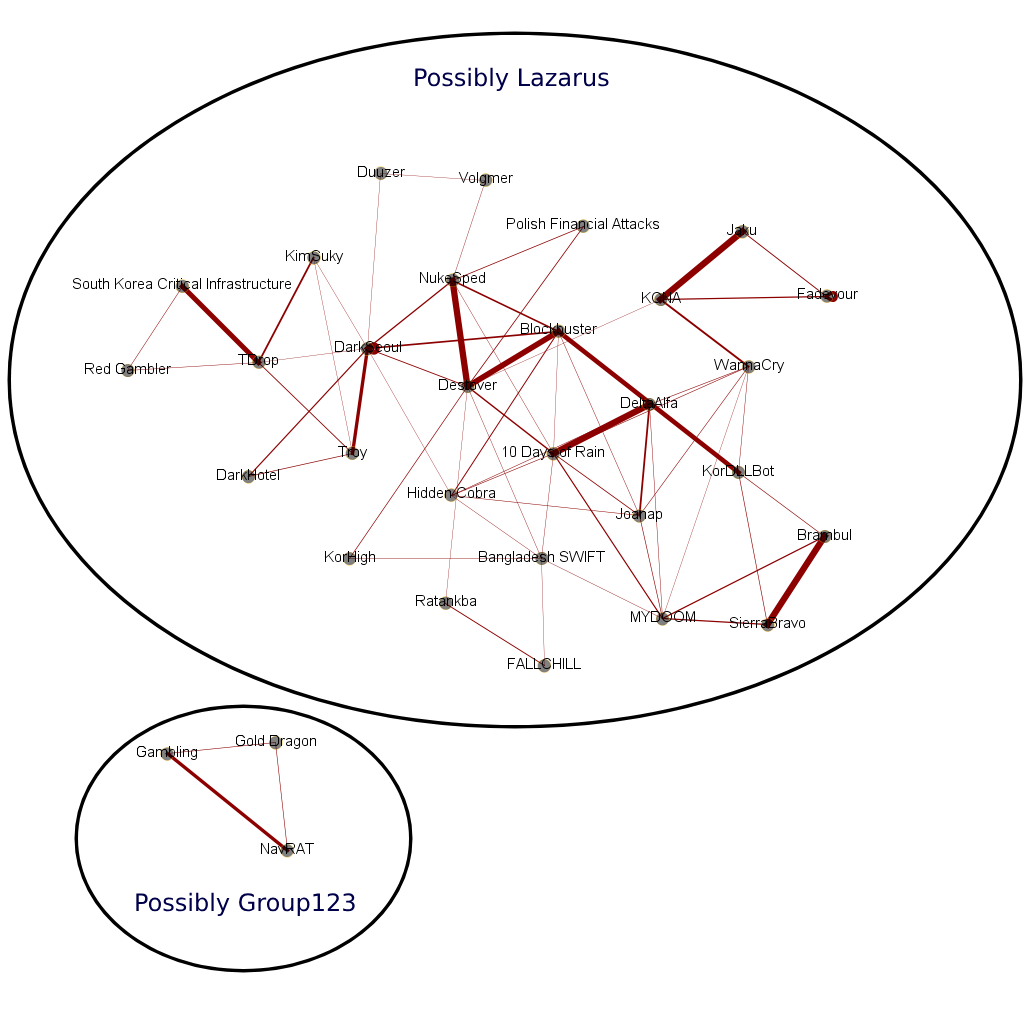

这些关联路径大致如下图所示。每个节点代表一个恶意家族或者攻击工具(Brambul、Fallchill等),每条线段代表两个家族之间存在代码相似性。线段越粗则表示相似度越高。定义相似度时,我们只考虑独特的代码连接,忽略掉公共代码或者库。这种定义适用于下图以及我们整个研究过程。

图3. 与朝鲜有关的恶意软件家族的代码相似性

我们很容易就可以发现图中基本上每个节点之间都有线段连接,表明与朝鲜有关的攻击活动之间基本上都存在代码相似性。我们的研究内容包括数千个样本,大多数未经分类或者归类。上图仅用到了数百个样本,因此实际上的连接度可能比我们在上图中看到的更为丰富。

深入分析

在研究过程中,我们发现之前未见过的朝鲜样本文件之间存在许多代码相似性。至少从公开资料中,有些攻击活动以及恶意软件之间并没有相互关联起来。接下来我们将展示四种复用代码,这些复用代码仅存在于与朝鲜有关的恶意软件。

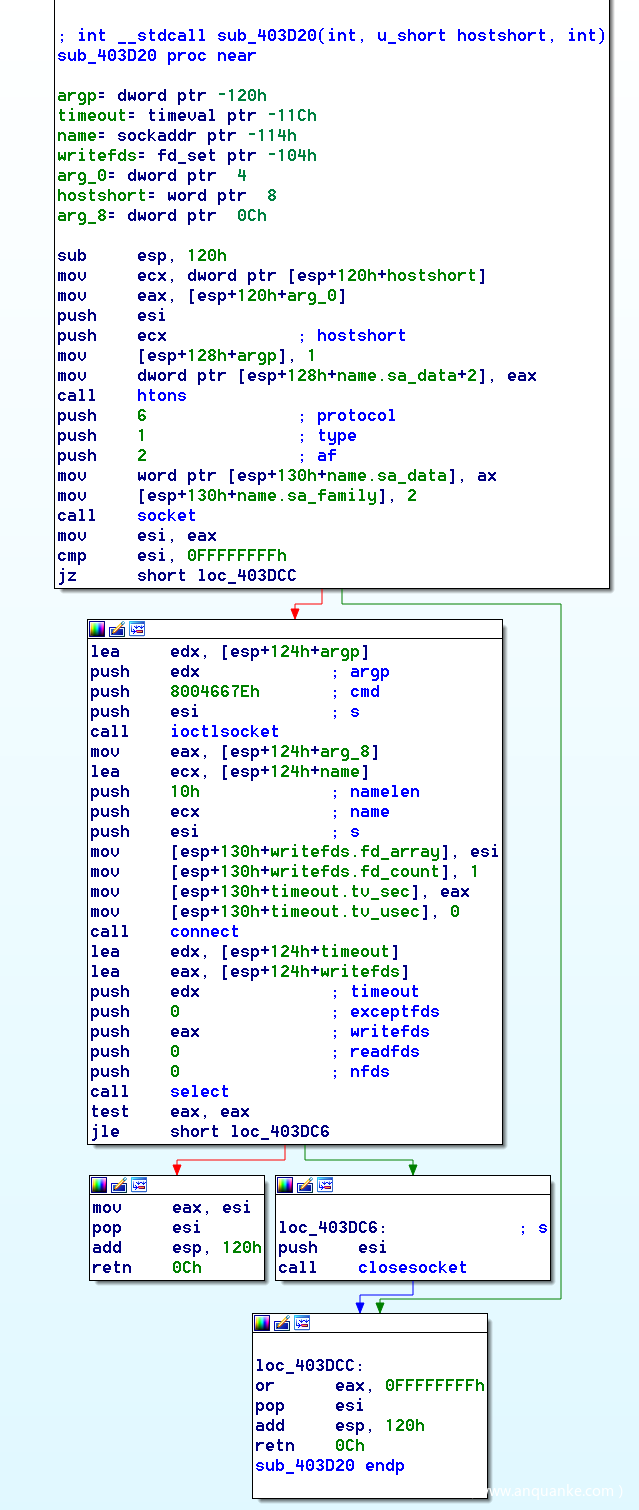

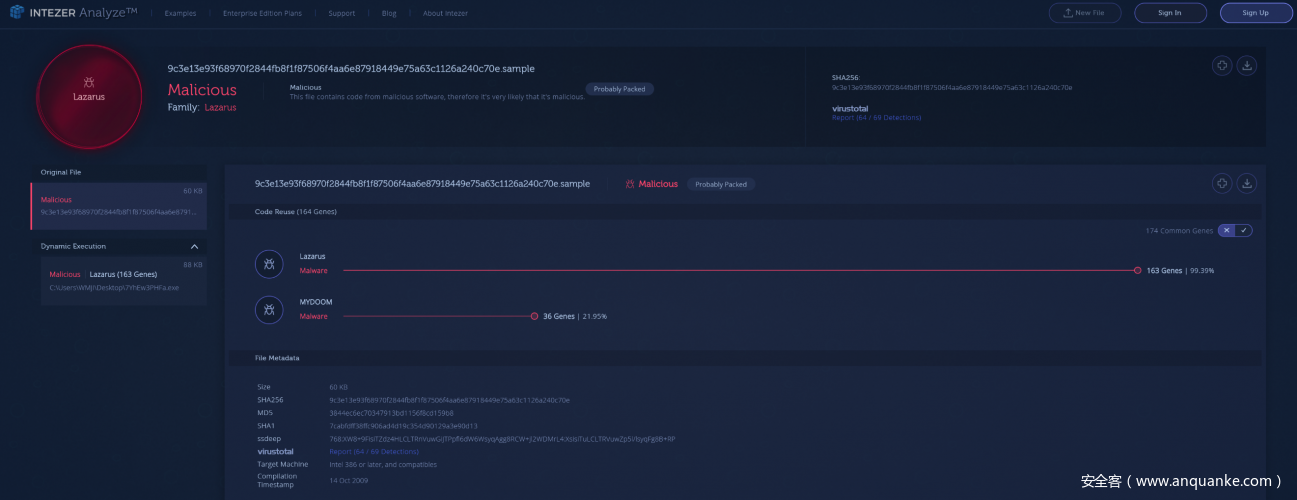

1、通用SMB模块

第一段示例代码存在于2017年的WannaCry样本、2009年的Mydoom样本以及Joanap、DeltaAlfa中的SMB(server message block)模块。研究人员已经将这些攻击活动与Lazarus关联起来,这意味着该组织至少从2009年到2017年之间一直在复用代码。

图4. Mydoom样本的代码重复度

如下图所示,我们给出了与SMB模块有关的一段代码,这段代码可以在除WannaCry以及Mydoom之外的恶意样本中找到。

图5. 多次攻击活动中共用的SMB模块

我们之前已经分析过WannaCry,如果将其代码与数据库进行匹配,我们可以绘制出如下关系图:

图6. WannaCry代码对比情况

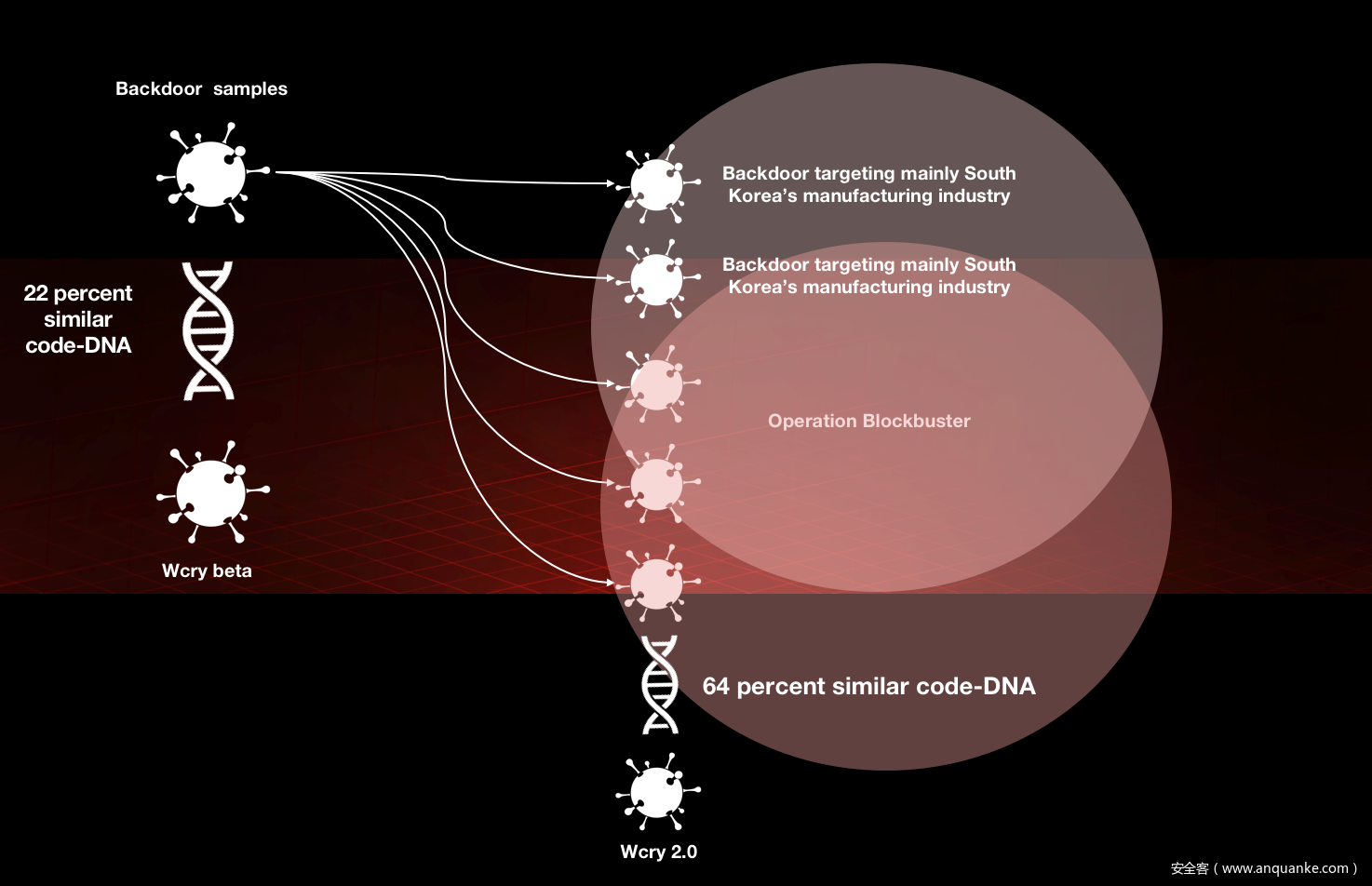

在研究过程中,我们对比了WannaCry的三个主要变种,分别为2017年2月份发布的早期版本(beta版)、4月份发布的版本以及广为人知的5月份发布的版本。

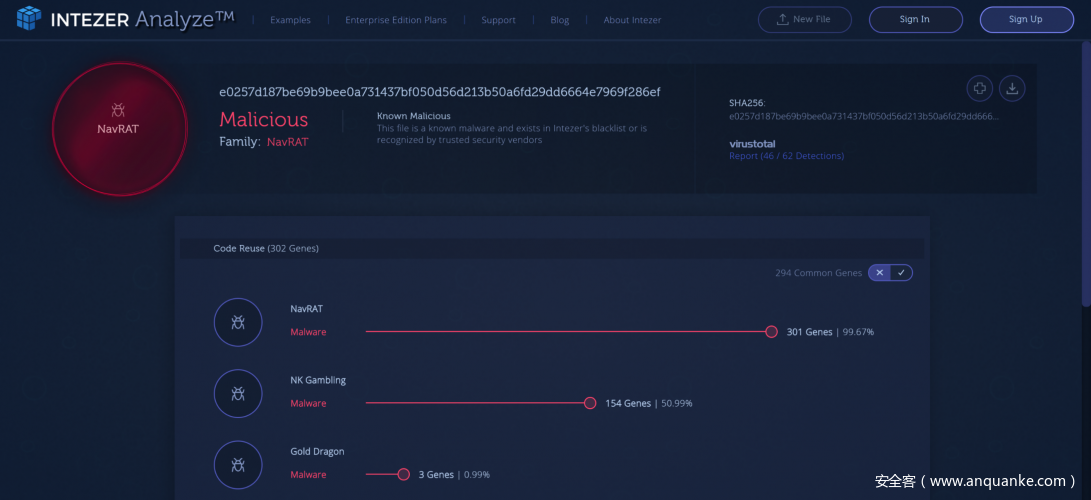

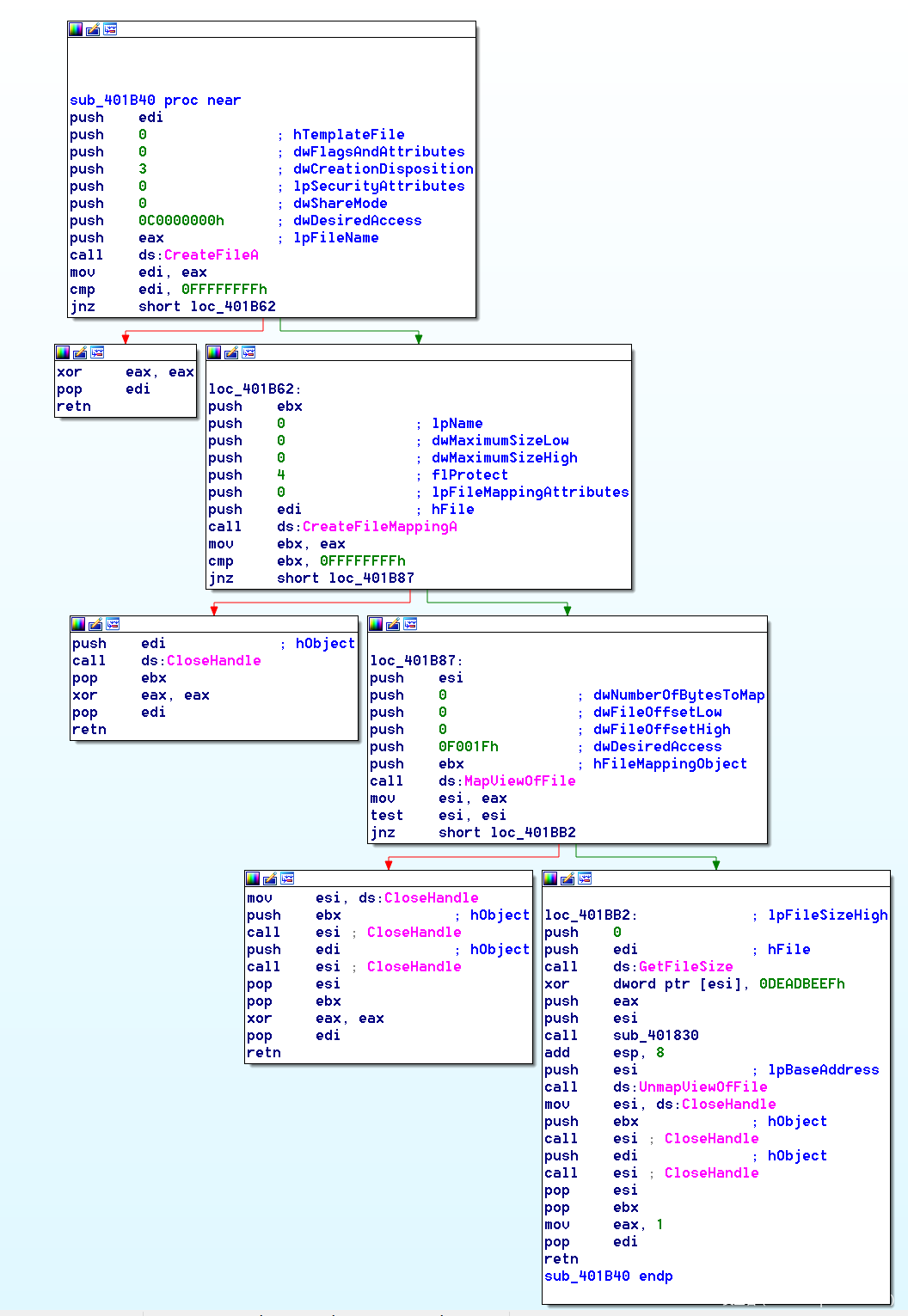

2、通用文件映射

第二段示例代码用来映射文件以及使用XOR密钥0xDEADBEEF来处理文件的前4个字节。这段代码出现在NavRAT、Gold Dragon以及朝鲜博彩业攻击活动的某个DLL中。人们认为这三个RAT与朝鲜的Group 123组织有关。NavRAT以及DLL文件共享更多的代码,表明这两个变种更为接近。

图7. NavRAT样本中的代码重复度

图8. 文件映射代码

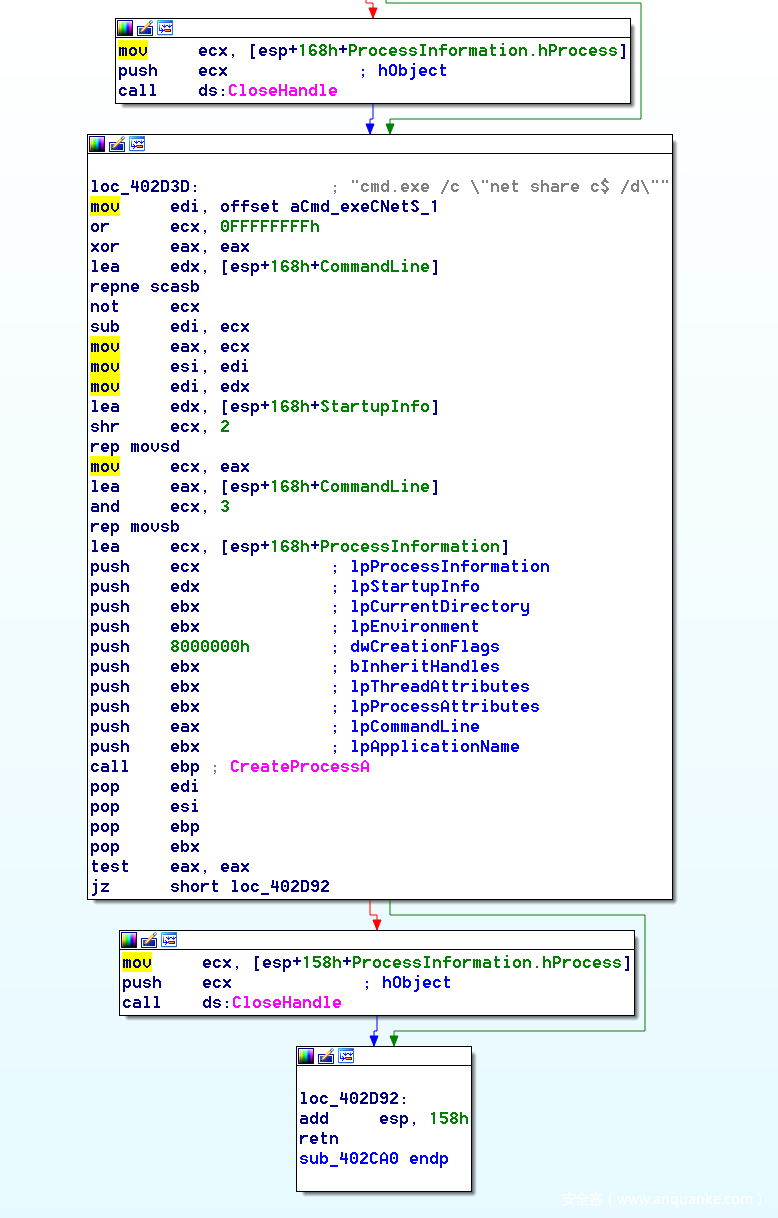

3、独特的net share

第三段代码负责启动cmd.exe执行net share操作,这段代码出现在2009年的Brambul、SierraBravo以及2011年的KorDllBot。这些恶意软件家族同样与Lazarus组织有关。

图9. SierraBravo(Brambul)样本的代码重复度

图10. Brambul/SierraBravo以及KorDllBot恶意软件家族中复用的代码段

4、Dark Hotel行动

2014年,卡巴斯基报告了针对亚洲酒店的持续7年多的攻击活动,其中攻击者使用了一系列工具侵入酒店访客的计算机。根据研究报告,攻击者使用了多款0 Day漏洞、多个控制服务器以及Tapaoux(即DarkHotel)恶意软件家族。

在分析来自朝鲜的样本时,我们注意到了Dark Hotel样本。分析样本代码后,我们注意到该样本有部分代码与Operation Troy样本有所重合。

图11. Dark Hotel样本的代码重复度

利用样本代码对比以及代码块识别,我们发现了恶意软件家族以及幕后使用者之间一些新的关系。

根据我们对不同恶意软件的分析,我们可以梳理出已知与朝鲜有关的攻击组织之间的代码复用情况。

图12. 通过代码复用将多个攻击组织及恶意软件家族关联起来

与Lazarus组织有关的恶意软件在代码上与过去几年的恶意软件家族存在关联。Lazarus是朝鲜许多攻击组织的集合名,我们可以清晰地看到多个攻击活动所使用的恶意软件家族之间有各种联系。

可能与Group 123组织有关的恶意软件(NavRAT、Gambling以及Gold Dragon)之间彼此关联,但与Lazarus使用的其他工具独立开来。虽然这些组织关注的是不同领域,但他们貌似处于一种平行地位,在某些攻击活动中互相合作。

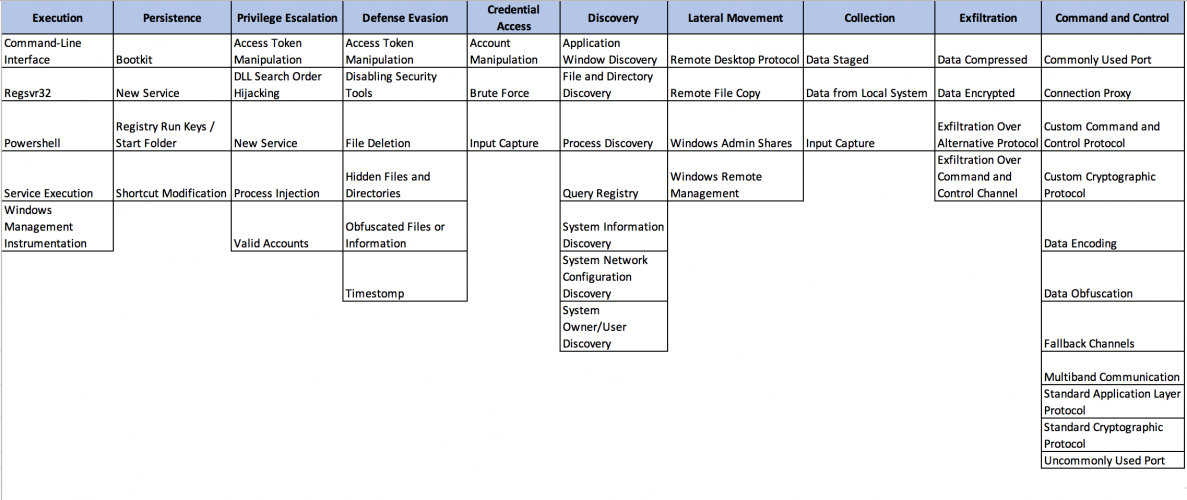

六、MITRE ATT&CK

根据我们对这些恶意样本的分析,我们可以识别出恶意软件家族所使用的技术,如下所示:

当我们仔细观察MITRE模型中的Discovery类别时,我们注意到这些技术通常是第一阶段释放器(dropper)恶意软件所使用的典型技术。攻击者将这些样本释放到受害者主机上,收集当前网络信息以及已获取的用户/访问权限。

2018年,我们发现在某些攻击活动中攻击者会使用PowerShell来下载并执行这些释放器。一旦收集到的信息发送到控制服务器,攻击者会根据这些信息确定下一步操作,通常包括安装远程访问工具,进一步在网络中横向渗透,最终完成攻击目标。

七、总结

安全厂商以及研究人员在讨论同一个恶意软件、组织或者攻击活动时通常会使用不同的名称。这种习惯给恶意软件以及攻击活动的分组归类带来不小挑战。采用类似寻找代码复用特征等科学方法后,我们可以对这些信息进行分类。我们认为我们的研究成果可以帮助安全社区来梳理目前关于朝鲜恶意软件及攻击活动方面较为“混乱”的格局。

在多年的分析过程中,我们可以清晰地看到大量代码复用情况。这表明朝鲜不同组织具备不同的技能,在网络活动中使用不同的工具,当大型攻击活动中需要各种技能和工具时,他们也会并行开展工作。

我们对这几个月的研究、数据收集以及分析结果非常满意。将我们的技能、数据以及技术结合起来后,我们可以绘制出之前尚未发现的关系链。如果加强协作及信息共享,网络安全行业也会收获颇丰,我们希望McAfee及Intezer的这次努力能够激励整个社区加强相互之间的协作。

八、参考资料

[1] Glenn Simpson, Gordon Fairclough, and Jay Solomon, “U.S. Probes Banks’ North Korea Ties.” Wall Street Journal, last updated September 8, 2005.

[2] Christiaan Beek, “Attacks on SWIFT Banking system benefit from insider knowledge.” https://securingtomorrow.mcafee.com/mcafee-labs/attacks-swift-banking-system-benefit-insider-knowledge/

[3] Atif Mushtaq, “DDOS Madness Continued…” https://www.fireeye.com/blog/threat-research/2009/07/ddos-madness-climax.html

[4] Ryan Sherstobitoff and Jessica Saavedra-Morales, “Gold Dragon Widens Olympics Malware Attacks, Gains Permanent Presence on Victims’ Systems.” https://securingtomorrow.mcafee.com/mcafee-labs/gold-dragon-widens-olympics-malware-attacks-gains-permanent-presence-on-victims-systems/

[5] Alex Drozhzhin, “Darkhotel: a spy campaign in luxury Asian hotels.” https://www.kaspersky.com/blog/darkhotel-apt/6613/

[6] Warren Mercer, Paul Rascagneres, and Jungsoo An, “NavRAT Uses US-North Korea Summit As Decoy For Attacks In South Korea.” https://blog.talosintelligence.com/2018/05/navrat.html

[7] Sergei Shevchenko and Adrian Nish, “Cyber Heist Attribution.” https://baesystemsai.blogspot.com/2016/05/cyber-heist-attribution.html

[8] Mydoom code reuse report. https://analyze.intezer.com/#/analyses/113ba80f-1680-43d7-b287-cc62f3740fad

[9] NavRAT code reuse report. https://analyze.intezer.com/#/analyses/4f19fd5a-a898-4fdf-96c9-d3a4aad817cb

[10] SierraBravo code reuse report. https://analyze.intezer.com/#/analyses/8da8104e-56e4-49fd-ba24-82978bc1610c

[11] Dark Hotel code reuse report. https://analyze.intezer.com/#/analyses/c034e0fe-7825-4f6d-b092-7c5ee693aff4

[12] Kang Jang-ho, “A foreign currency earned with a virtual currency … What is the life of a North Korean hacker?” http://m.mtn.co.kr/news/news_view.php?mmn_idx=2018062517065863930#_enliple

[13] Awesome work by the team responsible for the “Operation Blockbuster” report. https://www.operationblockbuster.com/resources/

发表评论

您还未登录,请先登录。

登录