随着勒索病毒的广泛传播,给企业和个人的数据带来严重的威胁,360互联网安全中心针对勒索病毒进行了多方位的监控与防御。从本月的反馈数据来看,勒索病毒的传播量总体呈下降趋势,而由于系统存在漏洞导致被感染的用户占比,则在本月有所上涨。

感染数据分析

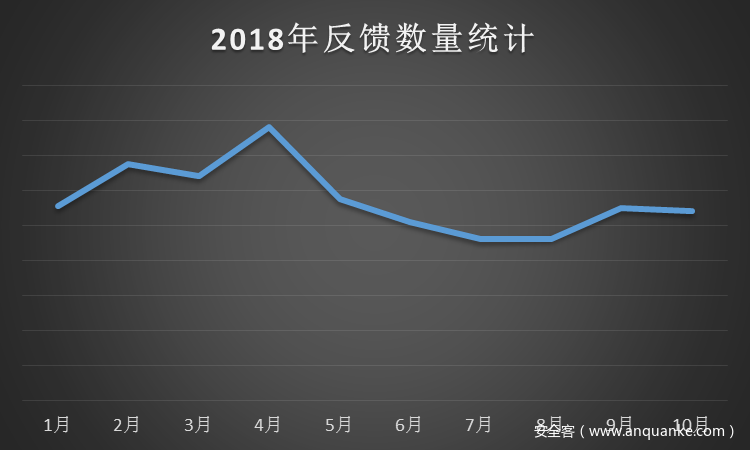

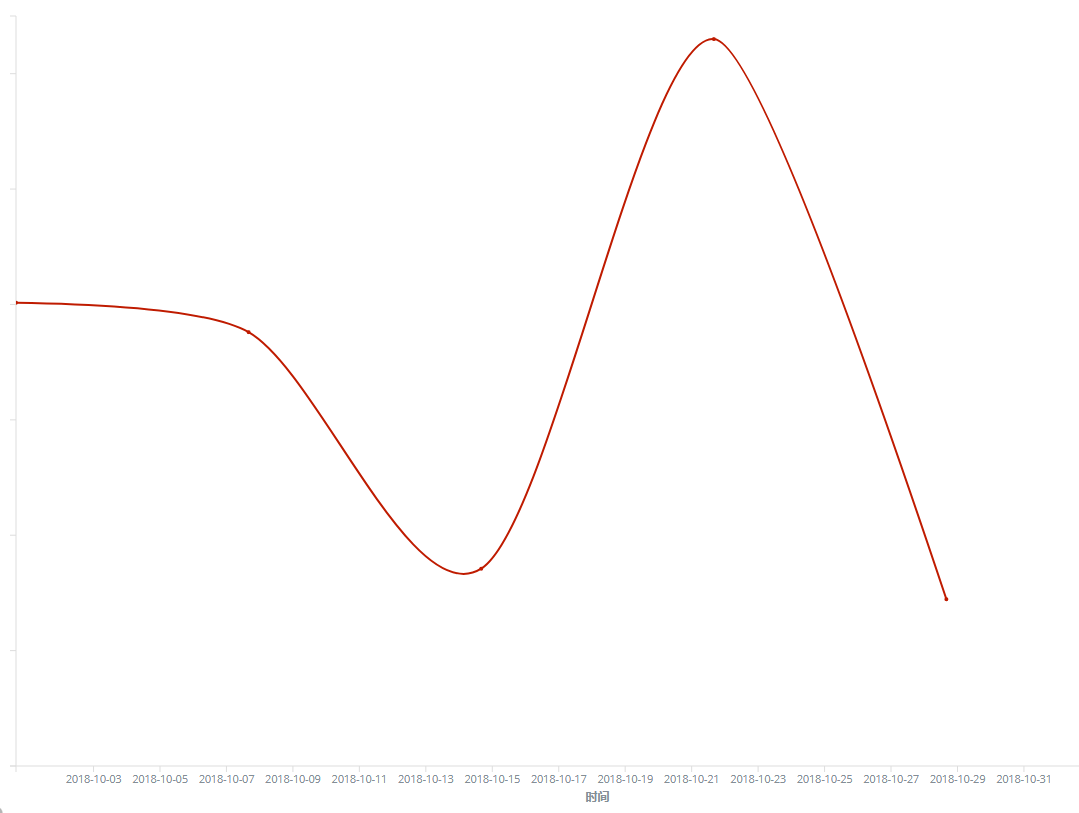

通过对本月勒索病毒的感染数据进行统计分析,10月相对于9月反馈数量有小幅度下降。10月份整体反馈下降的主要原因是受弱口令爆破影响被感染的系统数量减少,但针对存在此类风险的环境(例如开启远程桌面功能,使用共享文件夹,mssql数据库服务,Tomcat等),仍应重视弱口令攻击问题。

图1. 2018年反馈数量统计

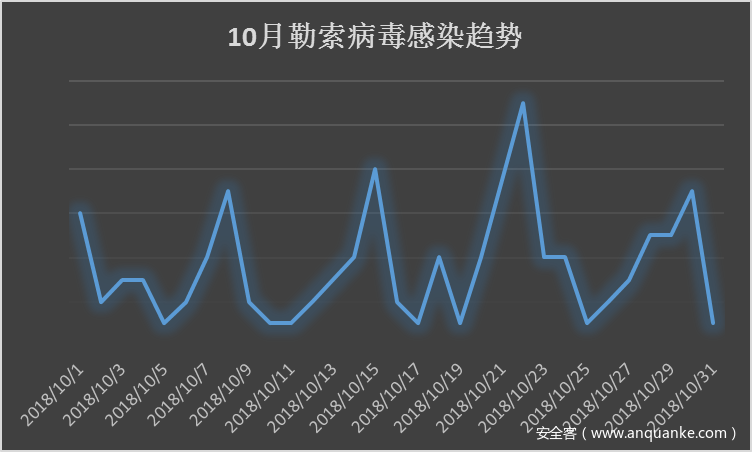

通过对360防护数据中心监控的数据分析进行,在10月22号有一次小规模的勒索病毒爆发。此次小规模的爆发的主要是由GandCrab勒索病毒传播引起,最主要传播途径是口令爆破。

图2. 10月份勒索病毒感染趋势

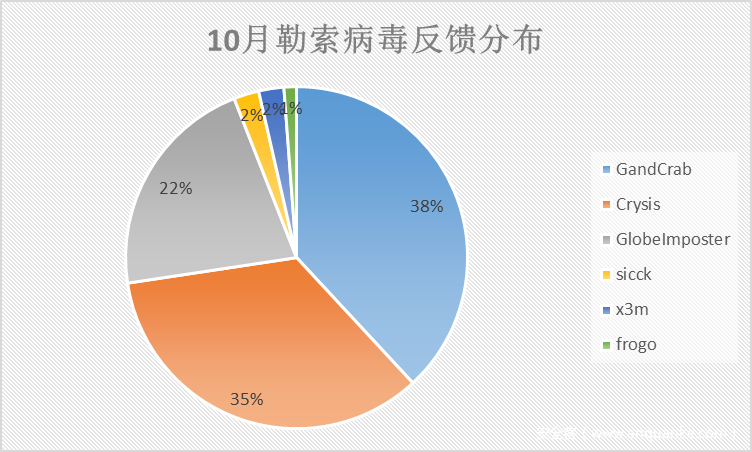

分析10月份勒索病毒家族分布情况,GandCrab家族超越了之前占据榜首的Crysis家族和GlobeImposter家族,成为传播量最大的一个家族。分析了其部分原因:

- GandCrab病毒在暗网中进行售卖,使用分成模式,购买该勒索病毒的群体比较多。

- 该勒索病毒制造者,还创建维护了一个GandCrab病毒传播者社区,招募病毒传播者,并提供技术支持。使用门槛上要比另外几大勒索病毒低。

- GandCrab勒索病毒引发的新闻事件最近较多,影响范围扩大(例如本月被广泛播报的新闻——叙利亚一位父亲在twitter上发布帮助请求,自己已逝儿子留下的照片被GandCrab勒索病毒加密事件),这也在一定范围内提升了其 “知名度”,而其中不乏有所图谋的不法分子。

图3. 10月勒索病毒反馈分布

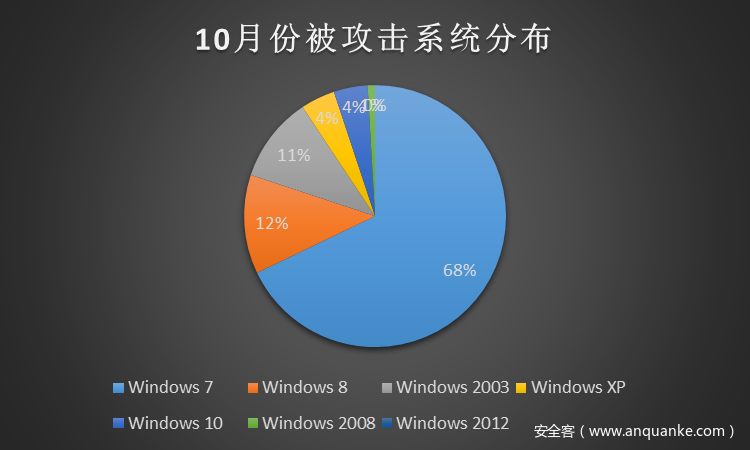

被感染系统中,Windows7系统仍是占比最大。

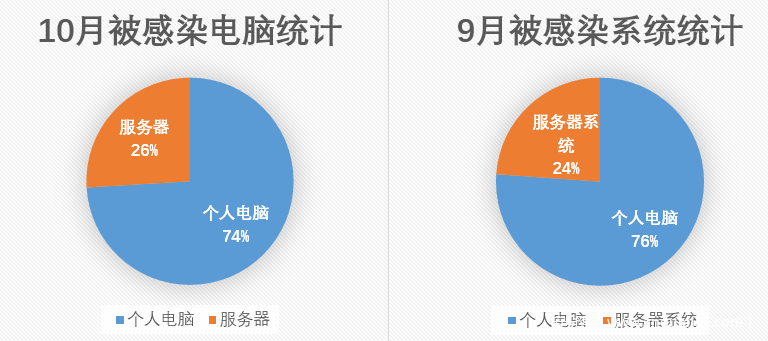

图4. 10月被感染系统统计

通过对9月份和10月份被感染系统进行对比分析:发现在10月份中,被感染的服务器占比继续上升。近几个月,服务器的感染量占比逐月上升,不仅是因为服务器被攻击的价值更大,还因为服务器上部署的服务更多,暴露面更大,对服务器的攻击一直居高不下。

图5. 9月与10月被感染系统对比图

勒索病毒最新情报

如前文所述,本月Crysis家族和GlobeImposter家族的传播量在本月都有下降,但从使用的版本来看,两个家族都还在对病毒进行不断的更新,因此对于弱口令的防护仍旧需要提高重视。本月Crysis新增后缀XXXX和BETTA;GlobeImposter家族新增后缀Help4444和Crypted_bizarrio@pay4me_in。

| 家族 | Crysis家族 | GlobeImposter家族 |

| 后缀 | COMBO | Dragon4444 |

| GAMMA | Snake4444 | |

| BIP | Horse4444 | |

| BGTX | Rooster4444 | |

| XXXX | Help4444 | |

| BETTA | ALCO | |

| – | ROCK | |

| – | crypted_bizarrio@pay4me_in | |

| – | ZYX | |

|

– |

表1. Crysis家族,GlobeImposter家族本月使用后缀

在本月,通过RDP传播的GandCrab勒索病毒在10月22号达到了高峰,而利用漏洞进行传播的GandCrab勒索病毒则是在10月25号达到的最高峰。

图6. GandCrab勒索病毒家族本月传播趋势

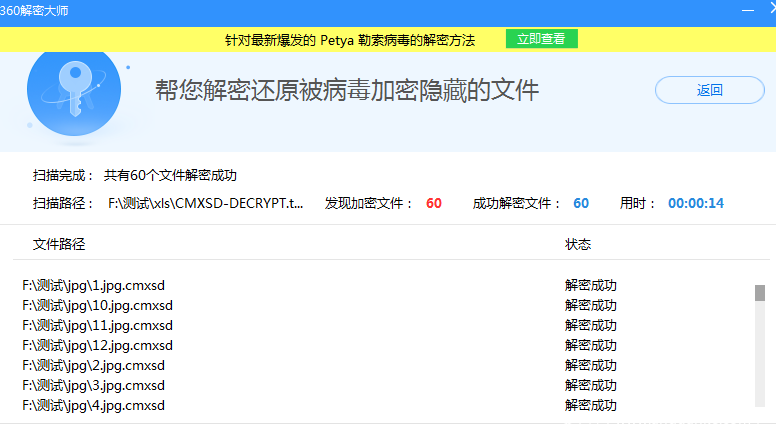

在10月25日达到传播量顶峰的主要原因是该勒索病毒之前的版本已被成功破解,勒索病毒制造者也在这天发布了新版本的勒索病毒。感染之前版本GandCrab的用户可以通过“360解密大师”进行解密,支持包括GandCrab V5.0.3在内的之前的所有版本。

图7. 解密被GandCrab加密的文件

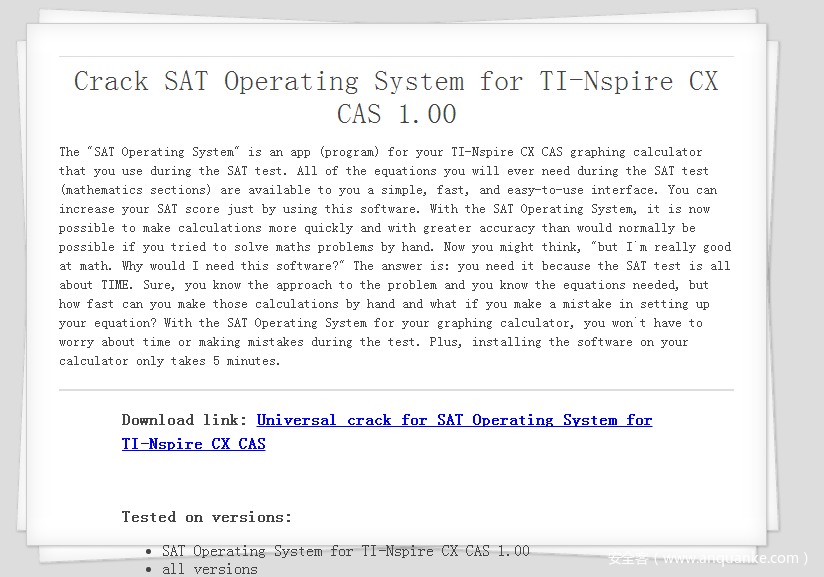

在处理用户求助中,发现仍旧有用户是因为下载破解软件导致机器被勒索。在此再次提醒广大用户,如果下载的破解软件被杀毒软件提示病毒并查杀,一定不要冒险运行,其中很有可能含有病毒木马。下图就是GandCrab勒索病毒的下载页面,下载回来的程序会加密你的文件,且最新版本的GandCrab勒索病毒目前无法破解。

图8. GandCrab勒索病毒常见诱导下载页面

此外,根据360防护中心监控到的数据发现:Satan勒索病毒已更新到V4.2版本,在最新版本中新增加了利用CVE-2018-2894(WebLogic任意文件上传漏洞)进行传播。

图9. CVE-2018-2894漏洞利用

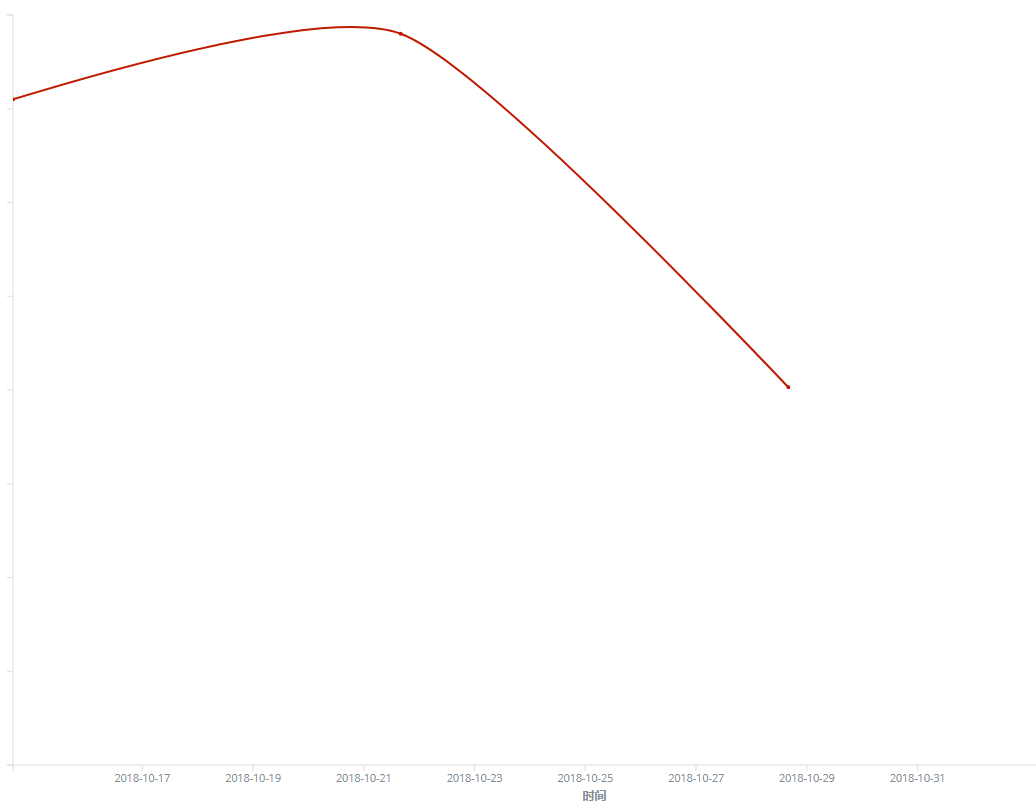

从数据上看,Satan是从本月10月15日开始爆发,并在10月27号当天传播量达到最高峰的。360安全研究人员对最新版本的Satan样本进行分析发现——该勒索病毒的加密手段可以被破解,并在10月22号发布了Satan V4.2版本的解密工具。

图10. Satan勒索病毒传播趋势

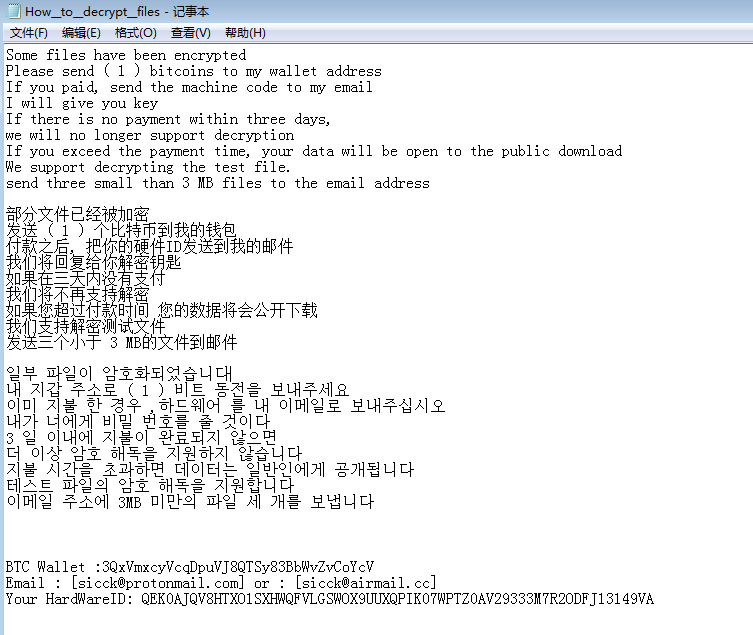

本月我们还监控到了一款新的勒索病毒——sicck。该勒索病毒会向用户索要1个比特来解密文件,但它的勒索提示信息在生成上存在一定问题——只有在管理员权限下运行,才能成功生成勒索提示信息。

图11. sicck勒索病毒提示信息

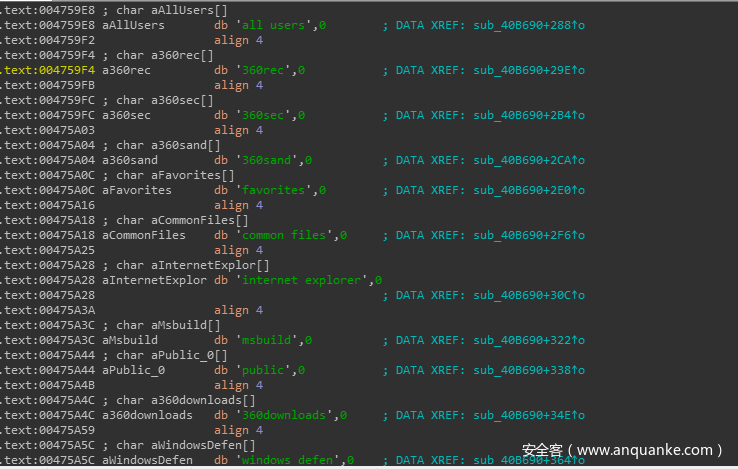

在对sicck勒索病毒分析时发现,在加密用户系统内文件时需要跳过一些文件夹不进行加密,这其中包含360相关的文件夹,该勒索病毒很有可能是一个国产的勒索病毒。

图12. sicck勒索病毒分析

黑客信息

以下是10月份以来黑客在使用的勒索病毒联系邮箱

|

crypted_bizarrio@pay4me_in |

MOLLYGREENS@PROTONMAIL1.COM |

onionhelp@memeware.net |

|

sicck@protonmail.com |

crypted_marztoneb@tutanota_de |

uncrypte@india.com |

|

Help_Files@aol.com |

makaylabz10owilson@aol.com |

GoldenYogi@protonmail.com |

|

supportfiless24@protonmail2.ch |

eight1.hundred |

johnstang@zoho.eu |

|

MOLLYGREENS@PROTONMAIL4.COM |

supplng@protonmail.com |

johnsmith987654@tutanota.com |

|

fyffe.c@aol.com |

bhurda@aol.com |

kts2018@protonmail.com |

|

bitsupportx@protonmail.com |

judnickrengasami@aol.com |

Darknes@420blaze.it |

|

stopencrypt@qq.com |

jumanji07@cock.li |

helpersmasters@xmpp.jp |

|

supports@cock.li |

WriteToUs@firemail.cc |

yourhope@airmail.cc |

|

buydecrypt@qq.com |

lybot@keemail.me |

kurosaki_ichigo@tutanota.com |

|

lebron@nuke.africa |

nobad@tutamail.com |

Suzumiya_Haruhi@tutanota.com |

|

backtonormal@foxmail.com |

paydecryption@qq.com |

decoder-help@protonmail.com |

|

decrypt@fros.cc |

techn@airmail1.cc |

helpersmasters@airmail.cc |

|

helponlinesupport@airmail1.cc |

vsokaitis@aol.com |

minotaur0428blaze.it |

|

broodmother@cock.li |

heinonenfornoff@aol.com |

garrantydecrypt@airmail.cc |

|

bitpandacom@qq.com |

bitencrypt@cock.li |

cyrill.fedor0v@yandex.com |

|

claymore@airmail.cc |

raclawtravier@aol.com |

altdelete@cock.li.district |

|

unlock@cock.li |

travolta_john@aol4.com |

bakfiles@protonmail.com |

|

travolta_john@aol2.com |

fastsupport@airmail1.cc |

decriptscrabber@mail.ru |

|

Helip@protonmail.com |

crypted_okumura@firemail |

trinskert@bk.ru |

|

travolta_john@aol1.com |

heinonenfornoff@aol.com |

ctrlalt@cock.li |

|

catherwood.judd@aol.com |

files.recovery@foxmail.com |

nikolatesla@cock.li |

|

SabinaSciubba@protonmail.com |

deasonpennapati@aol.com |

zero@hook.work |

|

eadmundcoutts@aol.com |

brbrcodes@gmail.com |

syndicateXXX@aol.com |

|

footballprom@tuta.io |

badbusiness@tutanota.de |

GetDataBack@fros.cc |

|

yourway@cock.li |

garrantydecrypt@airmail.cc |

old@nuke.africa |

|

asdqwezxc@cock.li |

BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch |

rsupp@protonmail.ch |

表2. 黑客邮箱

防护数据

从被攻击系统分布图看,被攻击的服务器系统版本中Windows server 2003占比最高,其次是Windows 2008,再是Windows server 2012。建议用户不要在使用停止支持的操作系统,更新到新版操作系统,能够提供更好的安全保护。

图13. 10月被攻击系统分布

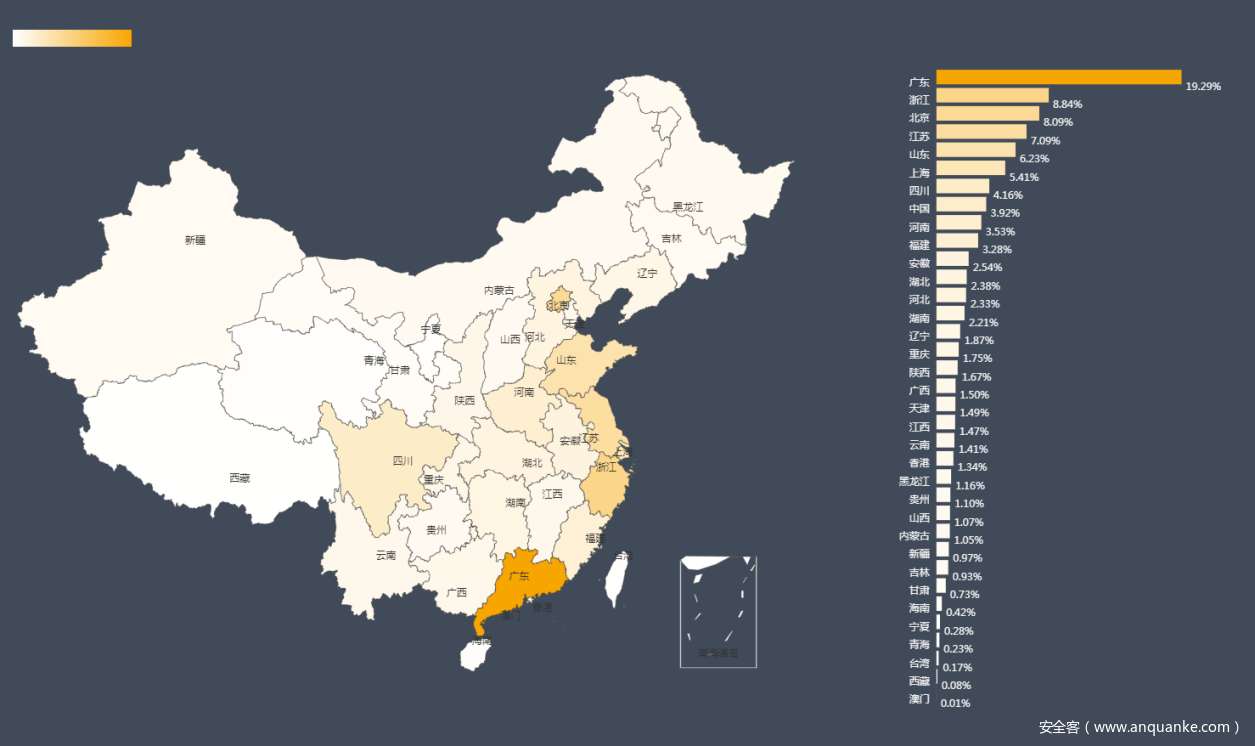

以下是根据10月份被攻击IP采样制作的被攻击地域分布图,和之前几个月采集到的进行对比,地区的排名和占比差别都不大。信息产业发达的地区仍是被攻击的主要对象。

图14. 10月被攻击地区分布图

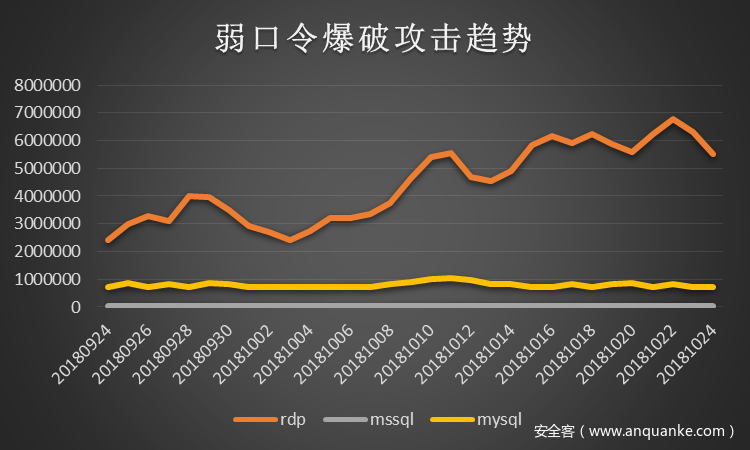

通过10月份和9月份的弱口令攻击趋势对比可以发现,针对RDP进行攻击的量在上升:在9月份最高一天攻击次数为400多万次,在10月份最高一天为600多万近700万次。而针对mysql进行攻击量有明显降低:在9月份最高一天有近2000万次,在10月份最高的一天只有100多万次。

图15. 攻击类型趋势图

总结

针对服务器的勒索病毒攻击已经成为当下勒索病毒的一个主要方向,企业也需要将强自身的信息安全管理能力,尤其是弱口令,漏洞,文件共享和远程桌面的管理,以应对勒索病毒的威胁,再次我们给各位管理员一些建议:

- 多台机器,不要使用相同的账号和口令,口令要有足够的长度和复杂性,并定期更换登录口令;

- 重要资料应设置访问权限控制,并做好备份工作;

- 关闭非必要的服务与端口,定期检测系统和软件中的安全更新,及时打上补丁;

- 服务器应安装专业安全防护软件,定期检查服务器安全运行情况(包括账户情况,windows日志,安全软件日志),在发现异常后第一时间进行处理。

发表评论

您还未登录,请先登录。

登录