距离CVE-2019-0708补丁发布已经过去一周,该漏洞的关注程度仍然有增无减。下表是直到目前一些关键的时间节点。

| 时间 | 事件 | 链接 |

| 2019年5月14日 | 微软官方发布安全补丁 | https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/ |

| 2019年5月15日 | 360在第一时间发布了预警通告 | https://cert.360.cn/warning/detail?id=73c70eef5c23ee70f6ca64d1a0592fd6 |

| 2019年5月19日 | github出现能到达漏洞点的POC | https://github.com/digital-missiles/CVE-2019-0708-PoC-Hitting-Path |

| 2019年5月20日 | 360全球独家推出RDP远程漏洞无损扫描 | https://cert.360.cn/warning/detail?id=623270f794de5f4de0dde70bac3b01fd |

| 2019年5月21日 | mcafee发布博客对这个漏洞进行了简单的分析 | https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/rdp-stands-for-really-do-patch-understanding-the-wormable-rdp-vulnerability-cve-2019-0708/ |

| 2019年5月22日 | zerosum0x0开源了一个扫描远程主机探测该漏洞是否存在的工具 | https://github.com/zerosum0x0/CVE-2019-0708 |

| 2019年5月22日 | 360开放了Windows RDP远程漏洞无损检测工具下载 | https://cert.360.cn/warning/detail?id=1caed77a5620fc7da993fea91c237ed5 |

2019年5月14日微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。微软为XP等不受支持的系统也发布了补丁,可见该漏洞的严重程度。360在第一时间发布了预警通告:https://cert.360.cn/warning/detail?id=73c70eef5c23ee70f6ca64d1a0592fd6。

虽然微软官方并没有公布漏洞的细节,但是安全研究人员立刻采取补丁比对等手段试图逆推出POC。由于漏洞危害非常严重,原理较为复杂,最开始几天并没有人发布真正的POC,github上发布的POC多为恶作剧,有些甚至还带有病毒。

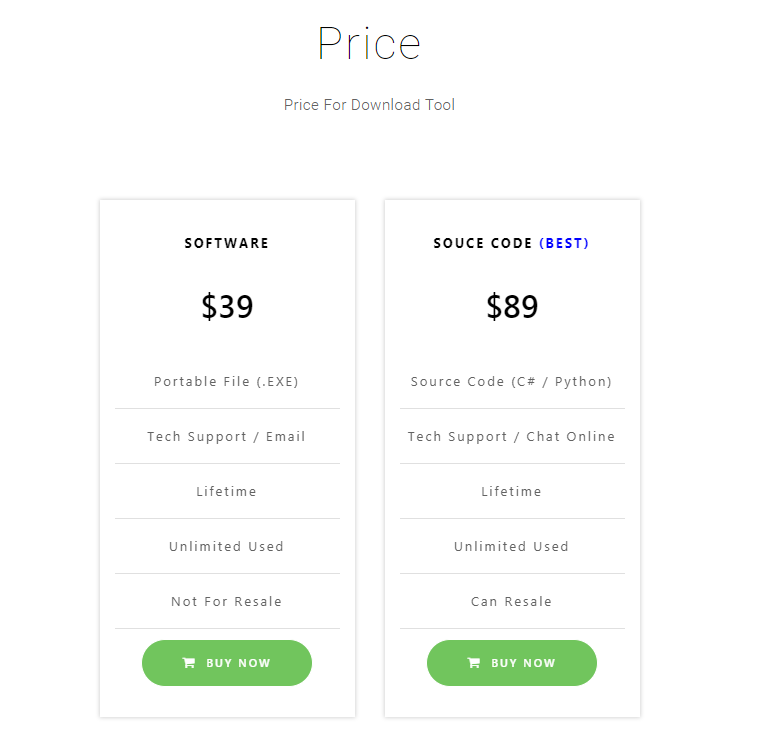

恶搞在https://cve-2019-0708.com/这个网站出现之后达到了高潮。这个网站看起来有模有样,39美元就能买到EXP的二进制文件,89美元就能买到EXP的源代码文件。

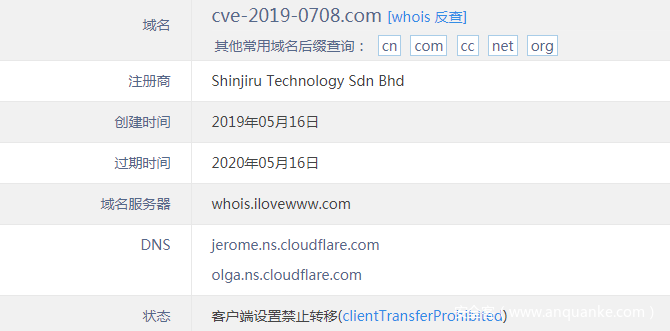

该网站是在2019年5月16日注册的,看来为了捞一笔,骗子也连夜加班加点了。

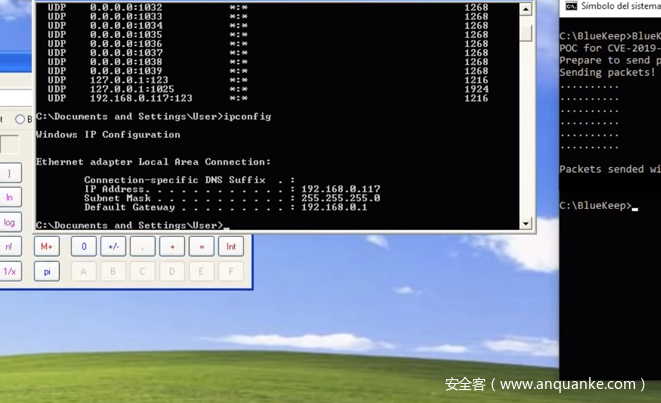

2019年5月19日github上出现了一份POC:https://github.com/digital-missiles/CVE-2019-0708-PoC-Hitting-Path。作者称该POC只在Windows XP SP3 x86上测试过,并且只能到达漏洞点,并不会真正触发漏洞。经360分析验证,该POC在调整其中一些硬编码的问题后确实能够到达漏洞点。随后github上又出现了一份宣称在win7上测试过的POC,但是也不能真正触发漏洞: https://github.com/n1xbyte/CVE-2019-0708。

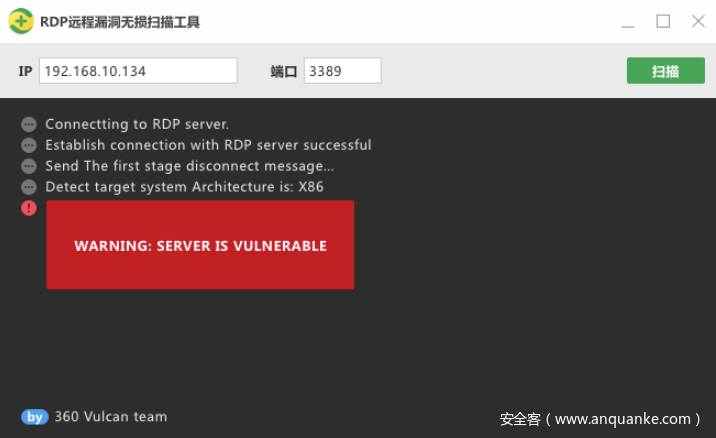

2019年5月20日360全球独家推出RDP远程漏洞无损扫描,可在不影响用户电脑或服务器正常使用的情况下,全网范围内检测扫描、精准验证该漏洞,第一时间守护广大企事业单位、个人的电脑安全:https://cert.360.cn/warning/detail?id=623270f794de5f4de0dde70bac3b01fd。

2019年5月21日mcafee发布博客,对这个漏洞进行了简单的分析,并且演示了远程执行代码弹出计算器的EXP:https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/rdp-stands-for-really-do-patch-understanding-the-wormable-rdp-vulnerability-cve-2019-0708/。

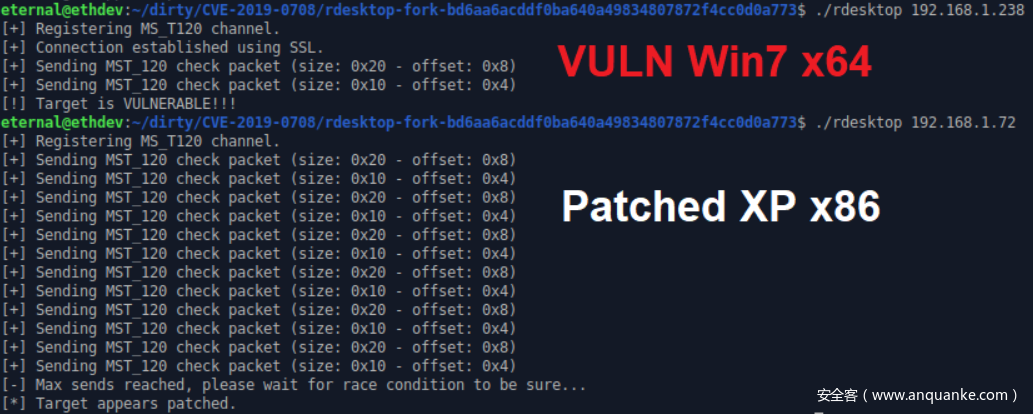

2019年5月22日zerosum0x0开源了一个扫描远程主机探测该漏洞是否存在的工具:https://github.com/zerosum0x0/CVE-2019-0708。

2019年5月22日360开放了Windows RDP远程漏洞无损检测工具下载:https://cert.360.cn/warning/detail?id=1caed77a5620fc7da993fea91c237ed5,github上也有人发布了使用该工具进行批量检测的脚本:https://github.com/biggerwing/CVE-2019-0708-poc。

目前该漏洞的细节似乎正被一点一点披露,真正的POC或者EXP公开可能只是一个时间问题。360会继续持续关注该漏洞的相关进展,确保广大用户的安全。

发表评论

您还未登录,请先登录。

登录