0x00 情况说明

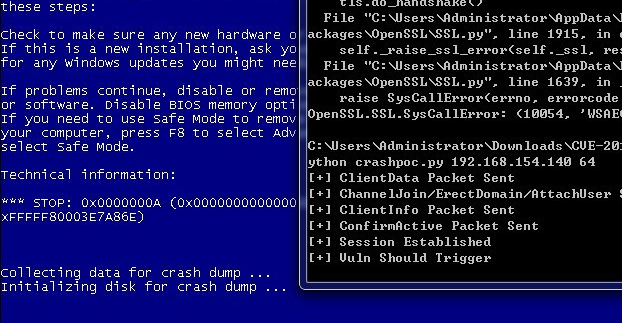

2019年5月31日360检测到github上有人发布了可导致远程拒绝服务的POC代码(https://github.com/n1xbyte/CVE-2019-0708)和针对windows server 2008 R2 x64的演示视频,经验证POC代码真实有效。攻击者可能会使用传播该代码对系统进行远程拒绝服务攻击或者修改该代码使其达到远程代码执行的效果。

0x01 安全建议

1.安装360安全卫士进行一键更新。

2.避免将远程桌面服务(RDP,默认端口为3389)暴露在公网上(如为了远程运维方便确有必要开启,则可通过VPN登录后才能访问),并关闭445、139、135等不必要的端口。

3.使用360提供的RDP远程漏洞无损检测工具(https://free.360totalsecurity.com/CVE-2019-0708/detector_release.zip)对内外网的机器进行扫描检测,修复存在漏洞的机器。对于暂时不能联网的机器使用360提供的离线免疫工具(http://dl.360safe.com/leakfixer/360SysVulTerminator_CVE-2019-0708.exe)进行检测修复。

0x02 时间线

2019-05-31 360检测到POC公布后再次发布预警

发表评论

您还未登录,请先登录。

登录