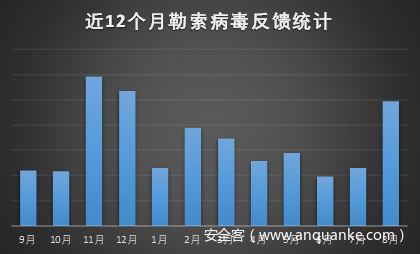

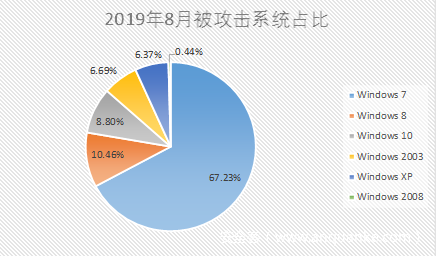

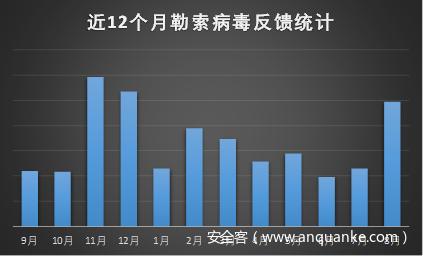

夏秋交替,冷暖多变,给了各类病毒“可乘之机”,一不注意就患上猝不及防的“换季病”;适逢此时,计算机用户也面临着危机四伏的“换季魔咒”——360安全大脑监测数据显示,在刚刚过去的8月,勒索病毒“威势逼人”,在新增了情报渠道与反馈来源后,8月接收到的反勒索服务反馈量同比7月明显上涨。其中,Stop、phobos,GlobeImposter三大勒索病毒家族最为凶猛而放肆,整体勒索攻击占比超过七成。

近12个月勒索病毒反馈统计

总体来说,伴随勒索病毒众多变种的频繁出现与新型品类的陆续登台,企业和个人的电脑安全正面临新一轮威胁。因此,基于360安全大脑对于勒索病毒的持续监控和追踪能力,最新发布的《2019年8月勒索病毒疫情分析》报告,多维度、全方位地关联分析勒索病毒的攻击态势。

Stop勒索家族占比领跑榜单,“跨境”下载成主要感染方式

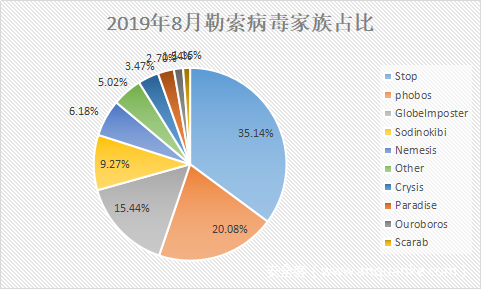

本月勒索病毒家族占比分析中,Stop家族以35.14%的高占比坐定首位,而phobos家族与GlobeImposter家族则分别以20.08%与15.44%的占比紧随其后,分居二、三座次。

2019年8月勒索病毒家族占比

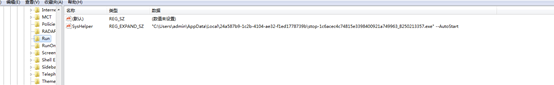

其中,360安全大脑监测数据显示:仅8月,360解密大师针对中招Stop勒索病毒的解密设备超1400台,而境外下载破解软件或激活工具,是导致文件被加密的“病祸主因”。如此看来,喜欢“跨境”下载的用户已被盯上,很可能“引祸上身”。值得一提的是,Stop勒索病毒在8月进行了一次加密算法的强化更新,由以往的同类型文件一个密钥,改变为每个文件一个密钥;并且新版的Stop病毒不再是一旦运行就直接加密,而是潜伏至下次开机时才进行加密操作,毫无疑问,“毒性”与解密难度大幅提升。

开机自启动

被加密文件

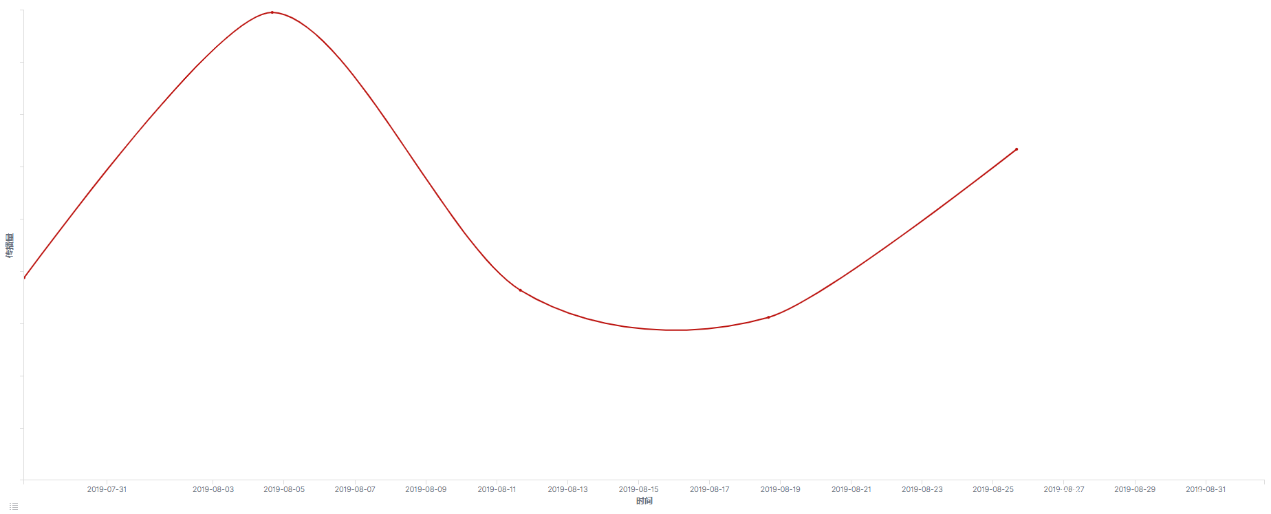

除此以外,在当月勒索病毒家族占比位列第四的Sodinokibi勒索病毒(“锁蓝”勒索病毒)在8月9日前后出现一次较大规模的钓鱼邮件传播,本次传播者下发的邮件附件开始使用简体中文命名。由此推测,“锁蓝”病毒将展开新一轮针对中国大陆地区的攻击侵袭。同样,“锁蓝”的攻击蔓延至大洋彼岸,德克萨斯22个地方政府深受其害,总计被要求支付赎金高达250万美元。

Sodinokibi勒索病毒8月通过邮件传播趋势图

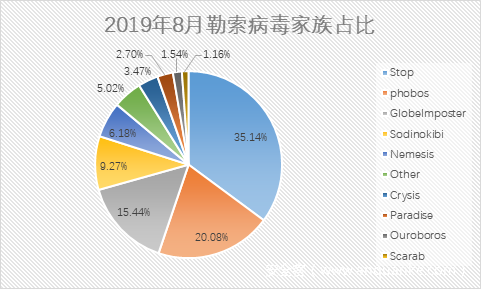

系统安全态势平稳

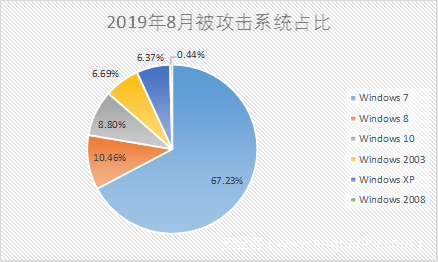

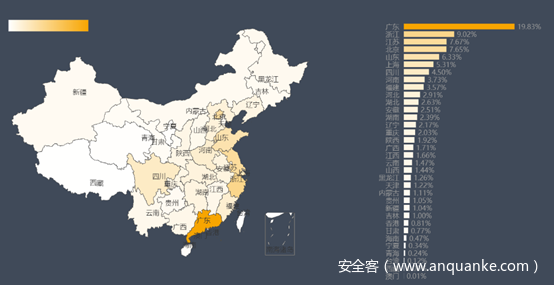

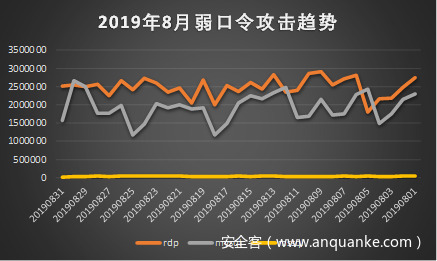

在系统安全防护数据分析方面,本月的操作系统占比同比上月无较大波动,Windows 7依旧以过半占比成为“攻击靶心”;而被攻击地区排名和占比相较平稳,广东、浙江、江苏等数字经济发达地区仍是被攻击的主要对象。同样,弱口令攻击趋势也呈现出稳定趋势,近两月数据无明显变化。

2019年8月被攻击系统占比

值得关注的是,360解密大师在8月新增了对五大勒索病毒家族的解密支持,包括JsWorm 4.0.3、Nemsis(修改后缀为Wecanhelp)、Planetary(修改后缀为haka)、ECh0raix和Spades,如果不幸中招,使用360解密大师即可恢复被加密文件。而目前为止,360解密大师支持百余种勒索病毒的解密,是全球最大最有效的勒索病毒恢复工具,“硬核实力”保护企业及个人网络安全。

安全建议:

纵观整体8月勒索病毒疫情分析不难看出,勒索病毒依然是全球性的灾难,给企业和个人都带来了严重的安全威胁,在此360安全大脑建议:

1.及时前往weishi.360.cn下载安装360安全卫士,全面拦截各类勒索病毒攻击;

2.企业服务器管理员避免多台机器使用相同的账号和口令,确保登录口令长度与复杂性,并做到定期更换;

3.重要资料的共享文件夹应设置访问权限控制,并进行定期备份;

4.定期检测系统和软件中的安全漏洞,及时打上补丁;

5.个人用户应从正规渠道下载安装软件,慎用各种激活工具;对于陌生软件,如果已经被杀毒软件拦截查杀,切勿添加信任继续运行。

报告完整内容:

勒索病毒的蔓延,给企业和个人都带来了严重的安全威胁。360安全大脑针对勒索病毒进行了全方位的监控与防御。从本月数据来看,反勒索服务反馈量有较大幅度的上升,其中Stop勒索病毒为反馈上升最高的一个家族。

360解密大师在8月新增对JsWorm 4.0.3、Nemsis(修改后缀为Wecanhelp)、Planetary(修改后缀为haka)、ECh0raix、Spades五个勒索病毒家族的解密支持。

感染数据分析

相较于7月数据,本月的反勒索服务反馈有大幅度的上升,其主要原因是Stop反馈量明显上升,而此次Stop传播的增加并非利用服务器攻击,而是依靠激活工具诱导用户下载导致。GlobeImposter在本月发布了带简体中文的新变种。Sodinokibi攻击团伙,也开始有针对性的对大陆用户发送钓鱼邮件攻击。模仿Sodinokibi的Nemty新型勒索病毒国内开始出现传播。

图1. 近12个月勒索病毒反馈统计

对本月勒索病毒家族占比分析看:Stop家族以占比35.14%居首位,其次是占比为20.08%的phobos家族,GlobeImposter家族以占比15.44%位居第三。

图2. 2019年8月勒索病毒家族占比

勒索病毒疫情分析

Sodinokibi勒索病毒

360安全大脑监控到,Sodinokibi勒索病毒在8月9日前后出现一次较大规模的钓鱼邮件传播。本次勒索病毒传播者下发的邮件附件开始使用简体中文命名 (此前下发的邮件附件文件名均为繁体字,由此推测该勒索病毒可能开始了一轮针对中国大陆地区的传播)。

图3. Sodinokibi勒索病毒8月通过邮件传播趋势图

该勒索病毒本月被爆出攻击了德克萨斯22个地方政府,总计要求支付高达250万美元的赎金。同时该勒索病毒在本月还被曝出通过入侵国外的一些WordPress网站,注入JavaScript代码进行钓鱼传播。该攻击方式类似于之前GandCrab伪装字体更新的传播方式,从传播渠道上看,Sodinokibi与GandCrab有着千丝万缕的联系。

Stop

根据360解密大师数据,单针对Stop勒索病毒一种,本月就解密设备超1400台。中招该勒索病毒的机器,大部分是由于从境外下载破解软件或者激活工具导致文件被加密。该勒索病毒传播途径单一,但由于渠道特点,即使被杀毒软件查杀的状态下,仍有大量用户中招。

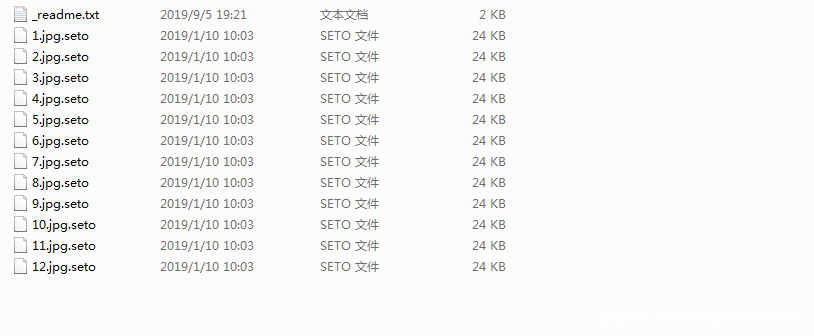

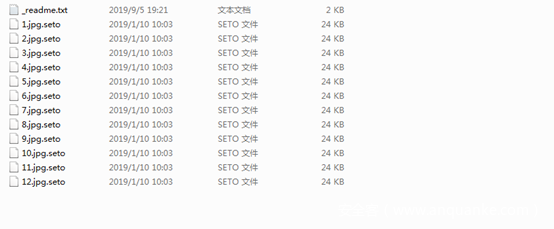

该勒索病毒在本月进行了一次大的更新,最近更新修改文件后缀为geto、seto、peta等,此次更新主要在加密算法上做了加强。此前是同类型文件一个密钥,现在则是一个文件一个密钥,同时该勒索病毒不再是运行就直接加密文件,而是在下次开机时进行加密。

图4. 开机自启动

图5. 被加密文件

Nemty

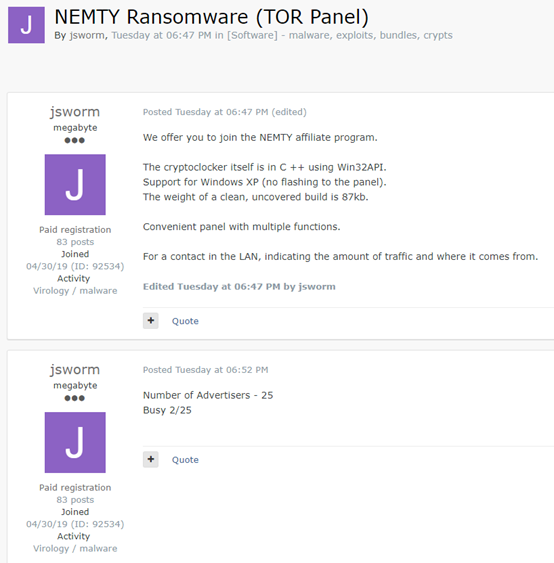

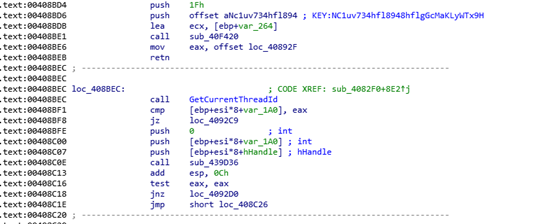

360安全大脑监测到本月新增一款勒索病毒Nemty,该病毒主要通过爆破远程桌面后手动投毒进行传播。Nemty勒索病毒生的勒索提示信息和已知的Sodinokib勒索病毒极其的相似。发布论坛公开信息显示,该勒索病毒的制作者正是之前JsWorm勒索病毒的制作者,也采用RaaS模式(全名“Ransomware-as-a-Service”:勒索病毒即服务)。勒索病毒制作者为网络犯罪组织开发勒索病毒,网络犯罪组织负责传播勒索病毒,双方根据合作协议瓜分赎金。该模式已被多个家族所采用,例如知名的GandCrab、Sodinokibi和FilesLokcer等。

图6. JSWorm作者发文

Ouroboros

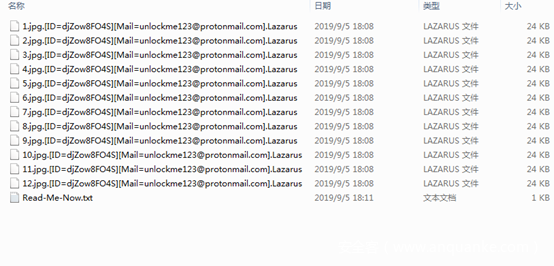

360安全大在7月末,就检测到Ouroboros勒索病毒在国内进行传播,8月开始收到多个受害者求助。从监测数据来看,该勒索病毒目前主要通过投放垃圾邮件进行传播。该勒索病毒家族变种目前大部分均使用Lazarus后缀(前期还有limbo等后缀),联系邮箱有多个。

图7. 被Ouroboros加密的文件

有趣的是该勒索病毒在加密文件前会和www.sfml-dev.org建立连接,如果不能建立连接就会使用硬编码在程序中的密钥来加密文件,如果能建立连接就会向发服务器发送在本地生成的ID,服务器根据该ID生成一个密钥来加密文件。

图8. Ouroboros的内置密钥

GlobeImposter

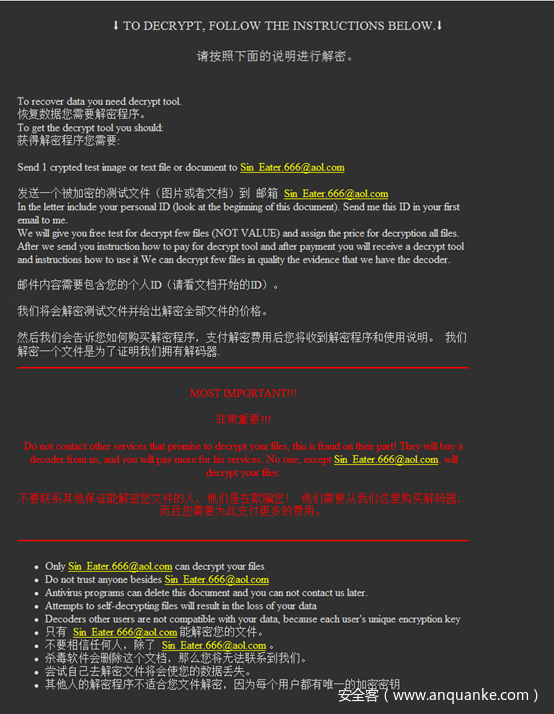

GlobeImposter勒索病毒在本月进行了一次更新。此次更新主要在勒索提示信息上做了一些改动,针对中国用户新增简体中文提示,同时在每个文件夹下生成的勒索提示信息均改为可执行程序不再是txt文档。后缀由之前“十二主神”+666变为“十二主神”+865.例如最新后缀:Aphrodite865、Hermes865、artemis865、Hades865、Apollon865等。(国外有安全研究机构将近期的GlobeImposter变种称为Maoloa家族,二者使用了相同的勒索信息,解密手段上也比较接近,国内统一称为GlobeImposter家族)。

图9.GlobeImposter勒索提示信息

黑客邮箱披露

以下是2019年8月被360勒索病毒搜索引擎收录的黑客邮箱:

|

1285666422@qq.com |

mr.hacker@tutanota.com |

dewitt.foxcroft@aol.com |

|

3442516480@qq.com |

Mr.Help888@protonmail.com |

diller13@cock.li |

|

666@ao1.com |

mr.yoba@aol.com |

directreserve@airmail.cc |

|

Admin@decryption.biz |

mstr.hacker@protonmail.com |

doctorSune@protonmail.com |

|

alphonsepercy@aol.com |

offtitan@protonmail.com |

donovantudor@dol.com |

|

Altairs35@cock.li |

onecrypt@aol.com |

support@pm.me |

|

altairs35@tutanota.com |

panda831@protonmail.com |

estellstva@aol.com |

|

back_ins@protonmail.ch |

panindogliker@protonmail.com |

fastrecovery@xmpp.jp.txt |

|

back_me@foxmail.com |

panindogliker@xmpp.com |

flowerboard@torguard.tg |

|

backdatacompany@aol.com |

panindogliker@xmpp.jp |

getbtc@aol.com |

|

ban.out@foxmail.com |

pardon1@bigmir.net |

gorentos2@firemail.cc |

|

basecrypt@aol.com |

paybitcoin@qq.com |

grekel@tfwno.gf |

|

batecaddric@aol.com |

paydra@cock.li |

grethen@protonmail.ch |

|

bd.recovery@aol.com |

phobos_helper@xmpp.jp |

grethen@tuta.io |

|

bd.recovery@india.com |

pitakuc@cock.li |

gustafkeach@johnpino.com |

|

beauregard.newman@aol.com |

qbix@qq.com |

hamester.new@protonmail.com |

|

beautydonkey@protonmail.com |

quincy.wetherald@aol.com |

Help557@gmx.de |

|

beautydonkey@xmpp.jp |

raynorzlol@tutanota.com |

horsesecret@protonmail.com |

|

bitebi1@foxmail.com |

RDP700@protonmail.com |

icanhelp@xmpp.jp |

|

Bitmine8@india.com |

recoverysupp@aol.com |

imatprophav1982@protonmail.com |

|

Bitmine8@tutanota.com |

restdoc@protonmail.com |

info_newcore@protonmail.com |

|

Bitmine8@yandex.com |

rigby.gene@aol.com |

info_newcore@p-security.li |

|

bitrecovery@cock.li |

rocosmon@cock.li |

inigo.worsika@aol.com |

|

blacklabel@cock.li |

sanio.marino@qol.com |

issiahgirl@aol.com |

|

bowen.bord@aol.co |

sklopadirect@mail2tor.com |

johnadams@420blaze.it |

|

bowen.bord@aol.com |

spyhunter5s@aol.com |

kalle.tomlin@aol.com |

|

brush@airmail.cc.elder |

Steven77xx@protonmail.com |

kingdata@cock.li |

|

btccrypthelp@cock.li |

supdec@8chan.co |

kusachi@cock.li |

|

btcdecoding@foxmail.com |

support@qbmail.biz |

lachi@aol.com |

|

btcdecoding@qq.com |

supportdoctor@protomail.com |

larabita@cock.li |

|

btchelp@xmpp.jp |

tanoss@protonmail.ch |

laurent.sewell@aol.com |

|

bucheck@protonmail.com |

tidwell.thibaud@aol.com |

lewismccown@yahoo.com |

|

bullockcraig@aol.com |

truedecrypt@xmpp.jp |

lockhelp@xpp.jp |

|

caspers@scryptmail.com |

unlockcn@pm.unlockcn |

lovellmclain@aol.com |

|

cedecrotsupp@keemail.me |

valakas@cock.li |

mail@rapid2019.com |

|

chanelcrypt@aol.com |

Valhallas@protonmail.com |

Mail=dadacrc@protonmail.ch |

|

ciaprepoulep1977@aol.com |

veracrypt@foxmail.com |

Mail=RDP700@protonmail.com |

|

cleverhorse@airmail.cc |

vombombom@cock.li |

mail=recoveryrdp@protonmail.com |

|

clossoml@aol.com |

w3canh3lpy0u@cock.li |

mail=steven77xx@protonmail.com |

|

cristian_dinsdale@aol.com |

wahabigreen@tutanota.com |

MailPayment@decoding.biz |

|

dadacrc@protonmail.ch |

washapen@cock.li |

mailsupp@protonmail.com |

|

dalanso@aol.com |

washapen@xmpp.jp |

Maixmus911@cock.li |

|

datareturn@protonmail.com |

weberkristofer@aol.com |

Maximus911@cock.li |

|

decrptsupp@firemail.cc |

webmafia@asia.com |

mk.noobsaibot@aol.com |

|

decrptsupp@keemail.me |

wecanh3lpyou2@cock.li |

mr.goro@keemail.me |

|

decrypt@files.mn |

wecanhelpyou@elude.in |

worldofdonkeys@protonmail.com |

|

decryptfiles0@protonmail.ch |

decryptxxx@protonmail.com |

xijintao@tutanota.com |

|

decryptiomega@protonmail.com |

decryptoperator@qq.com |

xxxnxxx@cock.li |

|

zanzibar65@mail.fr |

|

|

表格1. 2019年8月被收录的黑客邮箱

系统安全防护数据分析

通过与上月数据对比分析,本月的操作系统占比无较大波动。

图10. 2019年8月被攻击系统占比

以下是对2019年8月被攻击系统所属IP采样制作的地域分部图,与之前几个月采集到的数据进行对比,地区排名和占比变化都不大。数字经济发达地区仍是被攻击的主要对象。

图11. 被攻击地域分布图

通过与上月数据对比,最近两月数据相对稳定,口令爆破攻击趋势平稳。

图12. 2019年8月弱口令攻击趋势图

勒索病毒关键词

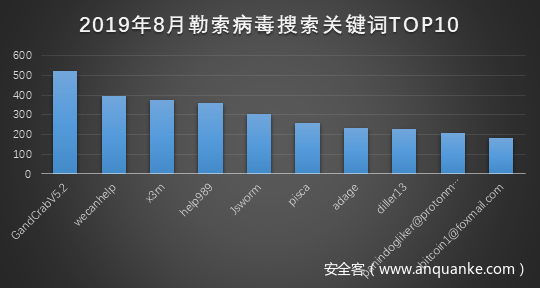

该数据源自lesuobingdu.360.cn的搜索统计。(不包括WannaCry、AllCry、TeslaCrypt、Satan以及kraken几个家族)

对本月用户搜索勒索病毒关键词进行统计,共计检索2.5万次。以下是本月TOP10搜索关键词:

- GandCrabV5.2:属于GandCrab勒索病毒家族的一个版本,该勒索病毒于2019年6月1号宣布停止更新,360解密大师在当月发布解密工具。由于感染量众多,一直属于热门搜索,目前在“最新可解密勒索病毒”列表中。

- Wecanhelp:属于Nemesis(同属X3m)勒索病毒家族的一个变种,由于被加密文件后缀会被修改为wecanhelp而成为关键词。该勒索病毒家族主要通过爆破远程桌面,成功后手动投毒传播。中毒用户可参考自救指南(https://bbs.360.cn/thread-15780698-1-1.html)查找存有密钥的temp000000.txt文档尝试解密文件。

- x3m:属于X3m勒索病毒,该勒索病毒在6月份开始出现,最新流行变种被称为Nemesis。目前上榜“最新可解密勒索病毒”列表。

- help989:属于GlobeImposter家族,由于被加密文件后缀会被修改为help989而成为关键词。该勒索病毒家族主要通过爆破远程桌面,成功后手动投毒传播。GlobeImposter变种频繁,版本众多,但是该后缀变种在最近两月都处于一个较高流行度。

- JsWorm:属于JsWorm勒索病毒,360解密大师在本月已支持该家族最新版本4.0.3的解密。目前上榜“最新可解密勒索病毒”列表。

- Pisca:属于phobos家族,由于被加密文件后缀会被修改为pisca而成为关键词。该勒索病毒家族主要通过爆破远程桌面,成功后手动投毒传播。

- Adage:属于phobos家族,同Pisca。

- diller13:属于GlobeImposter家族,同help989

- panindogliker@protonmail.com: 属于phobos家族,由于被加密文件中含有该邮箱而成为关键词。该勒索病毒家族主要通过爆破远程桌面,成功后手动投毒传播。

- bitcoin1@foxmail.com:同panindogliker@protonmail.com

图13. 2019年8月勒索病毒搜索关键词TOP10

360解密大师

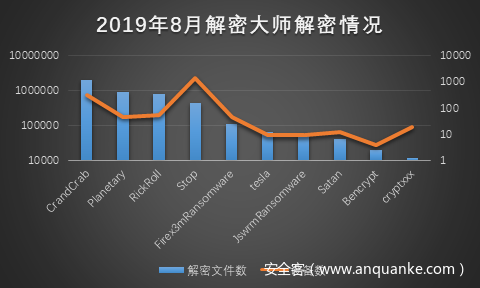

从解密大师本月的解密统计数据看,本月解密量最大的仍是GandCrab勒索病毒,其次是Planetary家族;其中使用解密大师解密文件的用户数最高的仍是Stop家族。其次是GandCrab家族,由于在国内有过长期传播,解密量一直居高不下。

图14. 2019年8月解密大师解密情况

总结

针对服务器的勒索病毒攻击依然是当下勒索病毒的一个主要方向,企业需要加强自身的信息安全管理能力——尤其是弱口令、漏洞、文件共享和远程桌面的管理,以应对勒索病毒的威胁,在此我们给各位管理员一些建议:

- 多台机器,不要使用相同的账号和口令

- 登录口令要有足够的长度和复杂性,并定期更换登录口令

- 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

- 定期检测系统和软件中的安全漏洞,及时打上补丁。

- 定期到服务器检查是否存在异常。查看范围包括:

- 是否有新增账户

- Guest是否被启用

- Windows系统日志是否存在异常

- 杀毒软件是否存在异常拦截情况

而对于本月又重新崛起的这对个人电脑发起攻击的勒索病毒,建议广大用户:

- 安装安全防护软件,并确保其正常运行。

- 从正规渠道下载安装软件。

- 慎用各种激活工具。

- 对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加信任继续运行。

- 遇到陌生人发送的邮件,要谨慎查看,尽量避免下载附件。如需要下载,也要先用安全软件对附件进行检查。

发表评论

您还未登录,请先登录。

登录