关于漏洞扫描器的使用流程,大家几乎都是遵守以下模型:

资产输入源->启动漏洞扫描引擎->识别风险->输出报告

是不是能得出这样的结论:同一款工具,扫描结果应该相同?

但是,其实,现实中是不是常出现:对于同一款扫描器,A说效果非常好,发现了真实可利用的SQL注入漏洞,B却说奇差,全是一些无关紧要的低危漏洞。

【耸肩】

甚至,可能,还有这样的两极体验:

看别人用的时候:这个满足,那个满足……几乎关注的需求都满足

实际使用自己操作时:这个不满足,那个不匹配……好像不符合需求

难道买了个“别人家的孩子”?

解释以上问题之前,先来看看大家选择一款漏洞扫描器时的考虑因素:

• 只用于内网的主机资产扫描

• 只对外网的网站进行扫描

• 网站需要登录,且认证时需要填写验证码、企业名称等验证信息

• 企业资产很多,可能有几百个C段,能否快速扫描完

• 针对突然爆发的漏洞,需要快速对所有资产进行普查

• 对于存在风险的资产,需要快速定位到相关资产,并可以对资产的归属或负责人进行溯源

• 需要知道所有上报漏洞的修复状态,并可以对其进行验证

• 有自己的资产管理平台,想将其作为漏洞扫描工具的输入,直接无缝对接

• 有自己的漏洞管理平台,想将漏洞扫描工具的输出作为漏洞管理平台的输入源,无缝对接

• ……

随便列举,就有如此多千差万别的需求,遑论实际使用时,各企业的网络环境、资产量级以及管理权限模式等客观因素更是相差甚远,同时,执行操作人员水平也并不一致,从而导致同一个扫描器,在用对的情况下,扫描效果可以一鸣惊人,但是用错的时候,却是大失所望。

不同场景下,漏洞扫描器的使用技巧

评估安全性能,仅仅为了检测资产是否存在风险

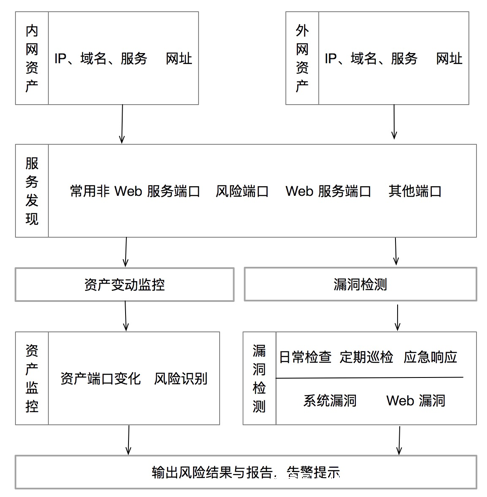

场景一:主动识别资产并进行风险检测

该场景适用于只想对资产进行风险识别的企业,通常用于资产的日常检测、定期安全巡检、首发漏洞的应急检测等,在有助于保障企业资产安全的同时,还可以降低监管检查风险,提升对突发漏洞进行排查的效率。

此处从内网和外网两个不同的环境,分别将企业资产作为输入源,输入源可以是IP、域名、服务或网址,不同输入源最终都经过扫描引擎一系列自动处理,识别出系统漏洞和 Web 通用漏洞。

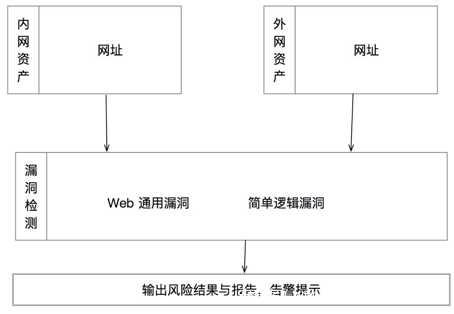

场景二:借助人工爬虫被动识别资产,进而进行风险检测

该场景更多的适用于软件开发中心的安全检测,这些需求企业的共同特性是有专门进行软件功能测试的人员。实时借助这些功能测试人员的测试流量,以人工爬虫代替机器爬虫,既可以弥补机器爬虫可能爬取链接不全的缺点,又可以节省企业人力成本、降低企业风险成本。

此处的关键点在于如何实时获取到测试人员的测试流量并对其进行解密,需要视企业环境而定,一般采用在客户端配置代理的模式、在服务器端配置代理的模式或VPN模式等。流量获取后,输入进扫描引擎,经过一系列自动识别检测,可以检测出存在的 Web 通用漏洞或简单的逻辑漏洞。

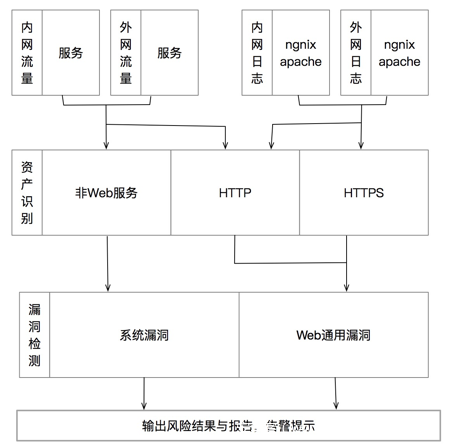

场景三:借助其他方式被动识别资产,进而进行风险检测

该场景企业特点是资产量庞大,安全建设部门摸清企业资产比较困难。通过实时镜像交换机等设备上的流量,来对掌握的企业资产信息进行查漏补缺。如果涉及到无法识别的 HTTPS 加密流量,集成日志分析服务,可对Nginx/Apache等服务器产生的日志进行分析,自动发现扫描入口。

此处的关键点在流量或日志文件的解析上,需要匹配的解析规则来保证镜像流量或日志被扫描引擎可识别,而后进行一系列的风险识别操作,与上述一致。

作为管理平台,依据安全评估能力对输入或输出的资源进行管理

场景四:资产梳理与闭环管理,统一资产风险检测输入源

这种场景主要适用于有一定规模资产、但同时安全建设部门又没有资产管理平台的企业。这类资产管理平台一般都可以与安全评估工具进行联动,从而使得静态资产动态化,保证安全检测时资产的有效性,同时还方便对企业资产的变更进行实时监控。

漏洞扫描器主要为企业安全建设管理者解决以下问题:

• 明晰企业有哪些资产、资产各种指纹信息以及资产之间的关联关系,便于识别风险关联

• 追踪资产所属部门以及负责人,便于解决风险问题

• 定位关注的资产类别,便于突发漏洞的及时检测响应

• 联动企业已有的其他扫描工具,便于企业资产集中统一管理

资产管理平台的输入源可以是与 CMDB 的联动、与各种开源扫描工具的对接、与各种商业扫描产品的联动等,为企业安全建设管理者提供一个统一可视化的资产管理平台。

场景五:漏洞状态闭环管理,跟踪漏洞生命周期情况

这种场景主要用于企业业务比较复杂,但是没有漏洞管理平台的企业。

漏洞扫描器主要为企业安全建设管理者解决的问题是:

• 查看漏洞的修复状态,对生命周期轨迹的追踪

• 复测漏洞,对已修复漏洞的验证与验收

理想的漏洞管理平台,应该可以与各种开源或商业化的漏扫产品进行联动,统一管理企业存在的所有漏洞。

超大资产规模下,高性能扫描器成为首选

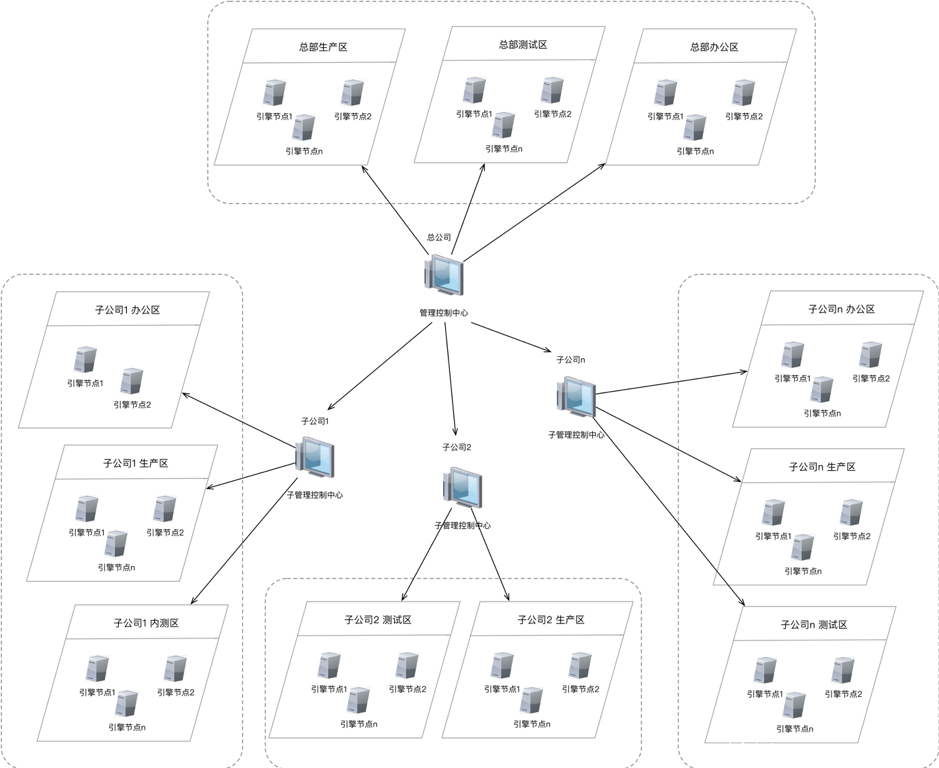

场景六:大量资产无法快速扫描完成的问题-扫描引擎分布式部署

此种场景主要是为了提升扫描效率而设定,一般用于资产量比较大、且需要短时间内完成扫描的企业。按资产量评估,在不同的网络区域分别部署一个或多个引擎扫描节点,满足在扫描大量资产时可以以线性的扫描效率进行提升。

场景七:需多级管理的繁杂业务模式-级联部署

此种场景主要适用于有子公司的企业。为了做好权限管理,总部和分部、分部与分部之间需要级联或独立管理,所以在这种场景下,必须采用级联部署模式。

扫描引擎分布式与级联部署拓扑图如下图所示:

长亭洞鉴(X-Ray)安全评估系统,经过长期打磨优化,已逐渐成长为一款适用于以上企业不同场景的安全评估产品,基于不同场景的实例环境中持续优化迭代,并根据漏洞扫描器本身具备的特性,寻求更多与其他安全产品或工具联动机会,为广大支持者提供更多的企业场景解决方案。

发表评论

您还未登录,请先登录。

登录