当网络攻防对抗牵扯到国家级军队级黑客组织时,不言而喻,它的性质就已是国与国网络战的行列。

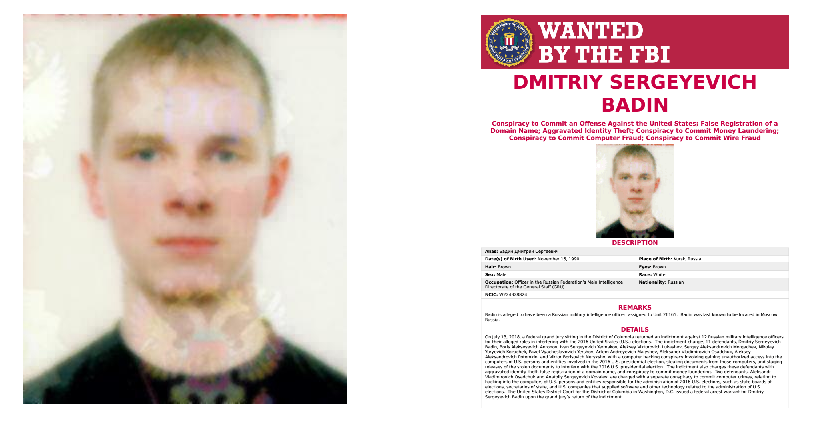

【导读】5月5日,据德国媒体报道称,德国联邦检查院以2015年春季入侵德国议会为由,对一名在俄罗斯军队工作的黑客——德米特里·谢尔盖耶维奇·巴丁(Dmitriy Sergeyevich Badin)发布逮捕令。德当局称,巴丁为俄罗斯军事情报局(GRU)隶属的俄罗斯军事单位26165的成员(也就是著名的APT28“奇幻熊Fancy Bear”组织成员),曾代表俄罗斯国家进行了针对德联邦议院网络间谍活动。而且联邦检察官深信,巴丁不仅亲自参与了联邦议院(Bundestag)黑客活动,还确切知道在哪个时间段。如何攻击以及攻击了什么。此通缉令一出,再一次轰动安全情报界。五年前那场黑客行动到底如何?为什么联邦检察官如此确定就是巴丁?透过层层报道,智库今天将解决这一纸通缉令背后故事。

近日,德国联邦检查院一纸国际逮捕令轰动整个情报界。德当局指控有着俄罗斯军方背景的黑客德米特里·谢尔盖耶维奇·巴丁(Dmitriy Sergeyevich Badin),一直从事“秘密服务活动”和“监视数据”活动,而且他正是2015年针对德联邦议院发动网络攻击的幕后真凶之一。

照片来源于:FBI

当网络攻防对抗牵扯到国家级军队级黑客组织时,不言而喻它的性质就已是国与国网络战的行列。然而,一系列问题也随之而来:

- 德米特里·谢尔盖耶维奇·巴丁是何须人也?

- 他是如何精准重磅袭击到德国联邦议院的?

- 为什么联邦检察官就如此确定就是巴丁所为?

德米特里·谢尔盖耶维奇·巴丁是何须人也?

德米特里·谢尔盖耶维奇·巴丁(Dmitriy Sergeyevich Badin,以下简称巴丁):1990年11月出生于俄罗斯库尔斯克,现年29岁,相关资料显示还巴丁是俄罗斯联邦总参谋部主要情报局(GRU)官员,德国当局更是将其归属于著名的APT28“奇幻熊Fancy Bear”组织成员之一。

APT28(奇幻熊Fancy Bear):是一个长期从事网络间谍活动并与俄罗斯军方情报机构相关的APT组织,从该组织的历史攻击活动可以看出,获取国家利益一直是该组织的主要攻击目的。据国外安全公司报道,该组织最早的攻击活动可以追溯到2004年至2007年期间。2018年,美国提出起诉特别顾问将奇幻熊确定为两个GRU单位单元26165和单元74455。

此外,巴丁也是美联邦调查局最想要的网络犯罪分子之一。2018年,美国当局曾指控巴丁和其他六名APT28成员在2016年至2018年期间袭击了民主党全国委员会(DNC)和世界反兴奋剂机构(WADA)。

有媒体这样报道巴丁:他不开坦克,不开战机,甚至可能不携带武器。上阵时,他只用键盘操作。他是公务员黑客,是弗拉基米尔·普京(Vladimir Putin)的网络士兵,更是连环网络攻击犯。

巴丁如何重磅袭击德国联邦议院?

这里,我们就要回到五年前,那场史无前例的德国联邦议院网络攻击战……

2015年4月30日,黑客组织向德联邦议院为目标投下了诱饵。几名议员几乎同时收到了一封电子邮件,发件人地址以“ @ un.org”结尾。它看起来像是一封来自联合国的真实电子邮件,主题是:“乌克兰与俄罗斯的冲突使经济陷入一片废墟”。然而,该电子邮件却包含一个伪造的联合国网站链接。实际上,该站点已经准备好安装恶意软件,一旦目标用户单击该恶意软件,该恶意软件就会立即被安装在计算机上。

通过恶意软件,攻击者进入联邦议院网络上,该网络拥有5600多台计算机,注册用户多达12,000个。黑客使用多个恶意软件程序(包括“ Mimikatz”)逐步通过联邦议院网络横向移动渗透。很快,黑客不仅掌握了大量密码,还控制了管理员帐户,从而为他们提供了额外的访问权限。

凭借这一系列操作,他们不仅成功窃取超16 GB数据,包括德国会议员大量完整电子邮件信息;而且,德国总理安格拉·默克尔(Angela Merkel)的办公室成员及重要信息也包括在内……

可以说,这次国家级网络攻击事件是德国有史以来从未经历过的数字攻坚战。德国整个联邦IT系统不仅被迫进行了关闭操作。而且,整个网络攻防战历时一个多月才得到有效抑制。

其对德国联邦议院的重创不言而喻。

为什么就如此确定是巴丁所为?

上述攻击发生后,美国协助德国进行调查。今天,德国检察院的一纸国际逮捕令,将所有矛头指向德米特里·谢尔盖耶维奇·巴丁,为何?根据外国媒体披露显示,他们所谓的实锤证据如下:

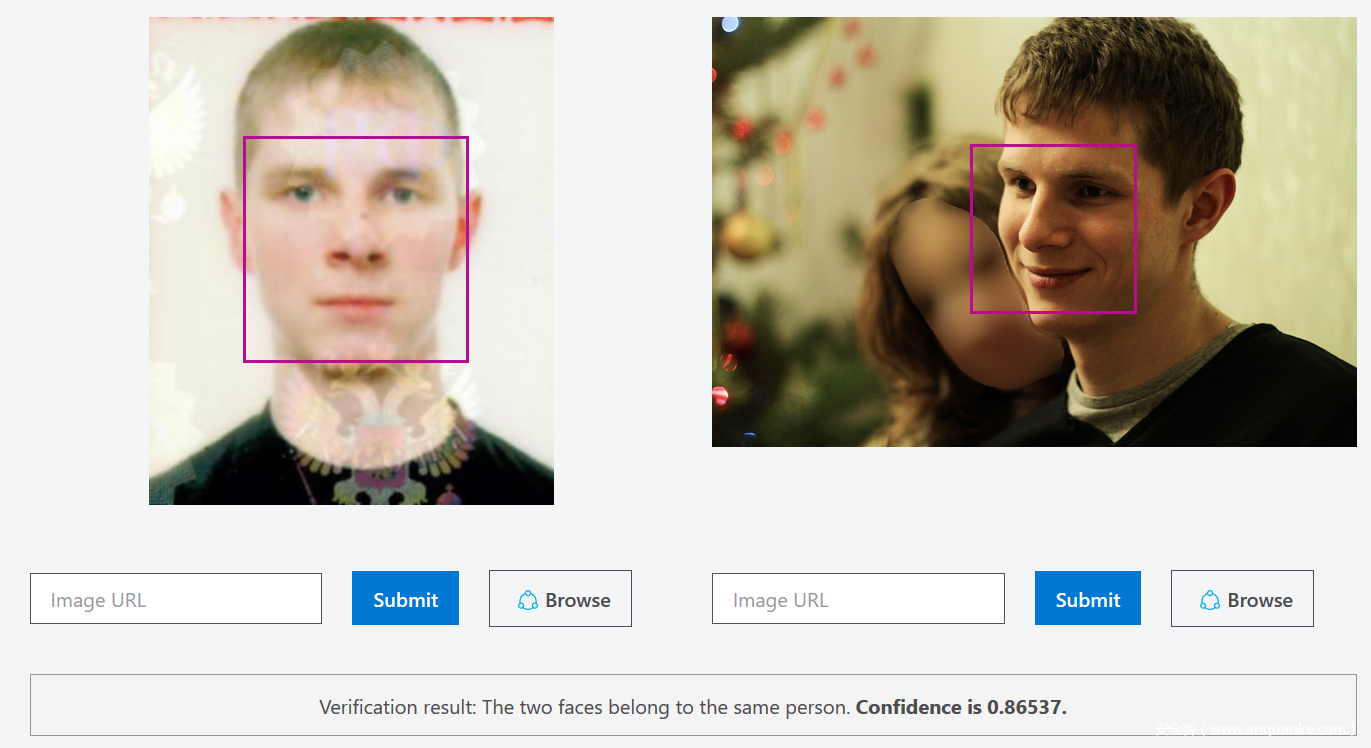

证据一:人脸验证锁定目标

调查人员用俄罗斯社交媒体,反向图像搜索应用程序FindClone,在德米特里·巴丁妻子的VKontakte (VK)社交账户中,找到德米特里·巴丁的照片。然后,通过在微软Azure的人脸验证工具中比较两张照片来重新验证后,他们认为这是同一人。

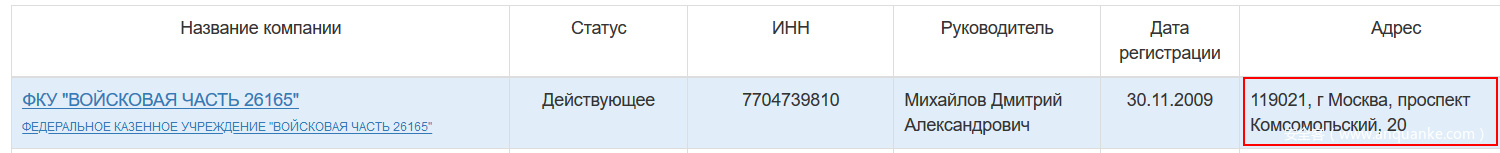

证据二:汽车注册数据为GRU地址

调查人员在莫斯科汽车登记数据库中,找到了德米特里·巴丁的购买记录,其中注册地址一栏中正是GRU军事单位26165的地址。

(26165单元的地址登记)

2017年俄罗斯军事情报部门的一名官员无意中泄露了一份机密文件资料,该资料包括了巴丁个人数据信息在内的305名官员信息,而他们的汽车竟都是用这个注册地址。

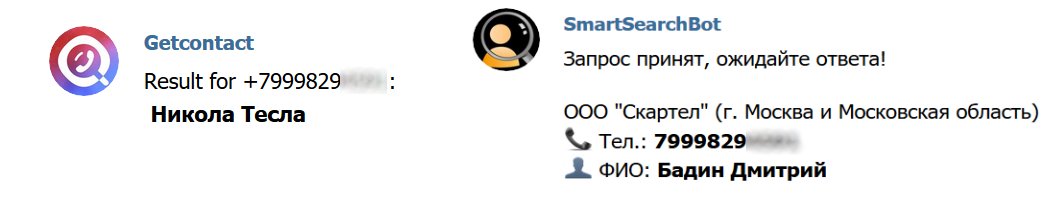

证据三:社交平台暴露黑客求学背景

调查员从巴丁停车所支付停车费用的两个手机号中,锁定其个人社交平台VKontakte (VK)的信息。信息显示:巴丁在彼得堡时期的社交信息很多与圣彼得堡计算机科学大学有关。

而对以往GRU黑客团队成员的调查表明,大量黑客就毕业于这所学校。

证据四:GRU编码直接用为账户ID

如果前两个案例还不足以证明马丁身份的话,这次的用户ID就堪比实锤。

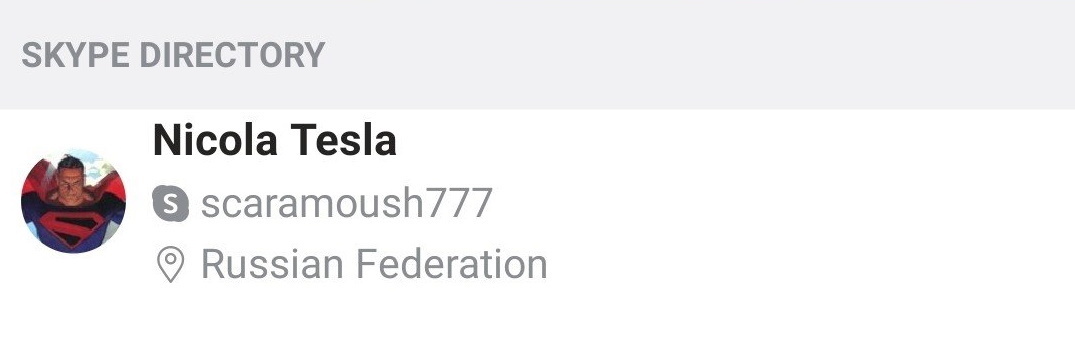

据调查,马丁VK和Skype两个社交账户的用户名都曾用“scaramouche77”这个名称。而再度“巧合”的是APT28用来执行屏幕捕获和窃取目标凭证的端点工具包就被称为Scaramouche。个人账户ID与“职业痕迹”可谓是高度相关联。

智库时评

纵观上述内容,我们看到:

一、从德联邦检察官“花式”实锤俄军事情报机构GRU黑客巴丁,我们可以看出:如此一个技术精湛的黑客,却如此忽视自身的“身份痕迹”,进而令他人轻而易举容地精准锁定到一系列网络攻击战中,足见这名黑客对于掩盖自己行迹是多么的“不在乎”。细节决定成败,一个小小的个人ID疏漏对可能让国家级军事机构泄密从而造成巨大威胁,更不要说作为国家级重要军事黑客。所以在关键人员的保密工作上,所有人都更应该加强重视。

二、无独有偶,除上文所提及的德国发布俄罗斯黑客逮捕令外,近年来,美国、英国和澳大利亚均指控俄罗斯军方从事的一系列国家级网络攻击,并要求俄方对其行径负责。可见,俄罗斯的国际黑客行动已暴露在国际视野之下,这也说明俄罗斯军事情报机构GRU早已充当起先锋军的重要角色,以国家级网络攻击手段来牵制对手。而纵观国际时局,网络战仍在继续,如何更好的发挥网络战作用,提升自身网军实力值得所有人深思。

发表评论

您还未登录,请先登录。

登录