一款针对酒店行业的新型高级网络间谍攻击活动已悄然展开,将日常的预订管理工作变成了一场安全噩梦。赛博尼克斯(Securonix)威胁研究团队发现了一个名为 PHALT#BLYX 的隐秘攻击组织,该组织将社会工程学手段与 “就地取材” 攻击技术相结合,投放一款与俄罗斯相关联的远程控制木马(RAT)。

此次攻击活动的一大显著特征,是使用了 **“点击修复” 诱骗战术 **—— 通过欺诈手段让陷入操作困境的用户,主动复制粘贴恶意代码,以此 “解决” 伪造的电脑故障。

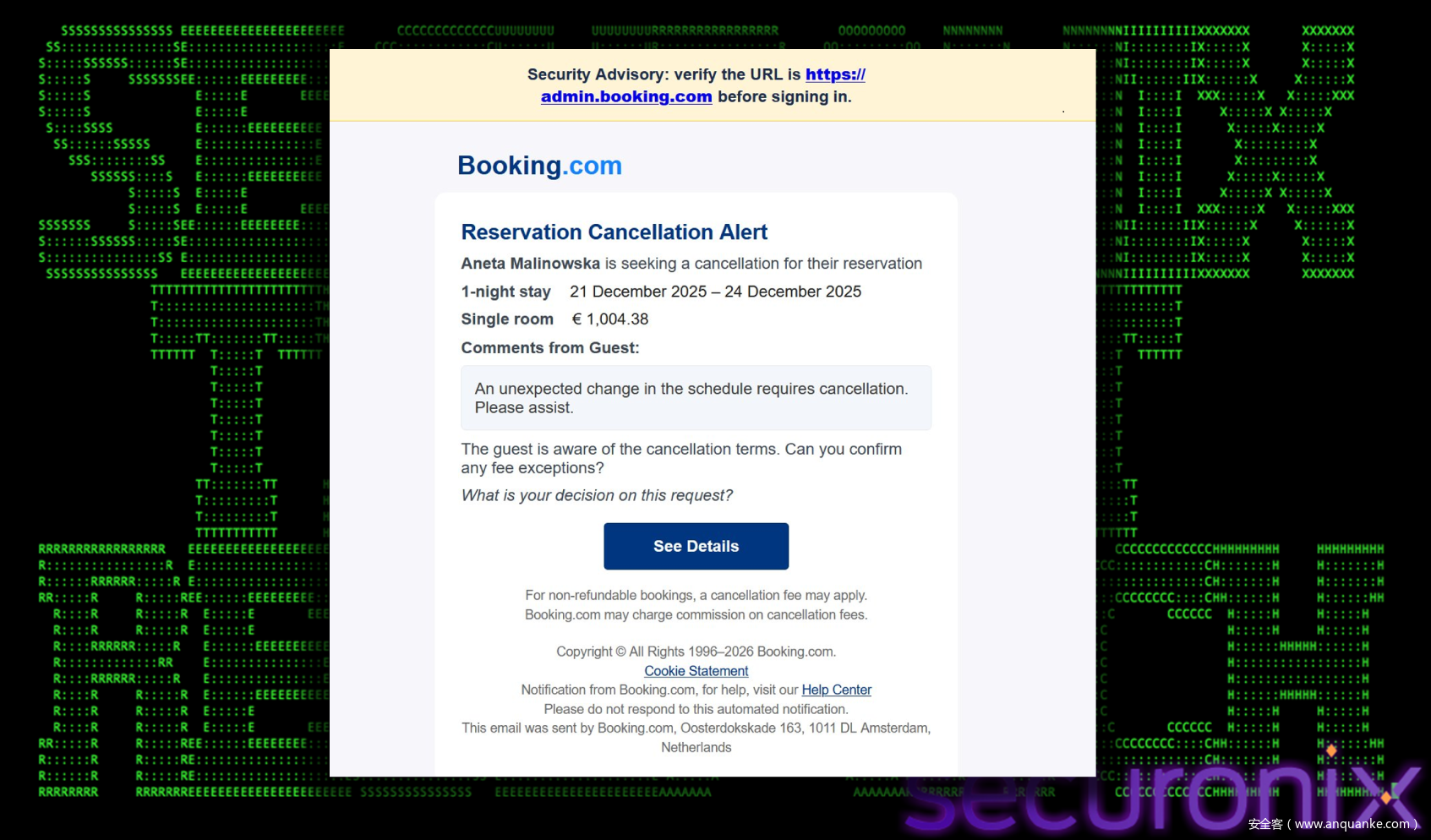

攻击的初始环节极具迷惑性:攻击者会向酒店工作人员发送钓鱼邮件,内容伪装成缤客(Booking.com)平台的预订取消通知或咨询请求。一旦受害者点击邮件中的链接,跳转到的并非旅游网站,而是一个恶意陷阱页面。

该钓鱼页面会弹出伪造的人机验证(CAPTCHA),且验证必定失败,随即触发一个让所有员工都心生恐慌的画面 ——伪造的蓝屏死机(BSOD)界面。

报告中指出:“该网站内置虚假人机验证,验证失败后会跳转至伪造的蓝屏死机页面,这是一种‘点击修复’诱骗手段,目的是执行 PowerShell 命令来下载一个 proj 项目文件。”

受害者会被诱导,要求通过在终端中粘贴一段特定的 PowerShell 脚本 来 “修复” 系统崩溃问题。但实际上,这相当于受害者亲手将恶意软件植入了自己的系统。

一旦 PowerShell 代码被执行,攻击者就会借助 Windows 系统的合法工具绕过安全扫描。该攻击活动高度依赖

MSBuild.exe 这个工具 —— 这是一款受信任的开发者工具,常用于软件编译构建,而攻击者则利用它来编译并运行恶意程序。赛博尼克斯研究人员指出:“整个攻击链的技术复杂度表明,攻击者的意图十分明确,就是为了规避检测并实现长期驻留。”

通过 “定制化 MSBuild 项目文件作为执行代理”,攻击者能够将恶意载荷悄悄绕过终端防护系统。攻击的最后一步,是将恶意软件注入

aspnet_compiler.exe 等合法进程中,从而将恶意行为完全隐藏在正常系统操作的表象之下。此次攻击活动的核心恶意载荷是 DCRat(暗晶远程控制木马),这款功能强大的工具能让攻击者完全远程操控受感染的设备。研究人员还发现,在攻击的后续阶段,攻击者还会投放 AsyncRAT 木马,进一步为攻击添加多重保障。

分析报告中提到:“从技术层面来看,投放的 AsyncRAT 恶意载荷具备极强的抗检测能力与操作安全性。”

报告特别强调,“部署脚本中存在的原生俄语特征代码,为攻击溯源提供了强有力的线索”,这表明该攻击活动与俄语区威胁攻击者存在关联。

PHALT#BLYX 攻击活动的出现,再次为所有机构敲响警钟:攻击者的社会工程学诱骗手段正不断迭代升级。他们将 “系统崩溃” 带来的心理压迫,与合法系统工具的技术隐蔽性相结合,打造出了极具威胁的攻击武器。

赛博尼克斯建议各组织机构,安全检测不能只停留在简单的文件扫描层面。“随着这类攻击手段持续演变,企业必须跳出基于文件的检测模式,重点关注行为异常监测与进程溯源分析,以此识别并阻断这类多阶段攻击。”

发表评论

您还未登录,请先登录。

登录