Turla黑客组织与Crutch恶意软件

根据安全研究人员的最新报道,俄罗斯黑客组织Turla在此前有针对性地网络间谍活动各种,使用了大量未被记录的恶意软件工具套件来部署恶意后门并窃取敏感数据,而这些网络间谍活动主要针对的是诸如欧盟国家外交部等备受关注的目标。

在2015年至2020年初的一系列网络间谍活动中,俄罗斯黑客组织Turla还使用了以前从未被发现的恶意软件框架,这款恶意软件框架的开发人员也将其命名为了Crutch。

俄罗斯黑客组织Turla所使用的Crutch恶意软件可以帮助网络攻击者收集和提取泄露的敏感文件,并将这些收集到的文件存储至Dropbox账号中以备后续使用。

ESET的安全研究专家马蒂厄·法乌(Matthieu Faou)在昨日发表的一份研究报告中提到:“我们对俄罗斯黑客组织Turla以及他们所使用的Crutch恶意软件框架进行了深入分析,而Turla的攻击复杂程度以及相关的技术细节也足以证明,俄罗斯黑客组织Turla绝对拥有大量的资源来运营和维护如此庞大而多样化的网络攻击武器库。”目前,这份报告也已经正式发布了出来,感兴趣的同学可以点击下列链接阅读了解:

https://www.welivesecurity.com/2020/12/02/turla-crutch-keeping-back-door-open/

马蒂厄·法乌(Matthieu Faou)还表示:“除此之外,Crutch恶意软件框架可以利用合法的基础设施架构来绕过某些安全防护层,这里它选择使用的是Dropbox,以便能够将恶意行为隐藏到正常的网络通信流量之中,与此同时也不影响窃取敏感文档并从其攻击者那里接收控制命令。”

众所周知,Dropbox是一款免费网络文件同步工具,是Dropbox公司运行的在线存储服务,通过云计算实现因特网上的文件同步,用户可以存储并共享文件和文件夹。Dropbox提供免费和收费服务,Dropbox的收费服务包括Dropbox Pro 和 Dropbox for Business。在不同操作系统下有客户端软件,并且有网页客户端。Dropbox能够将存储在本地的文件自动同步到云端服务器保存。因为云端服务的特性,Dropbox的存储成本将被无限摊薄。

ESET的安全研究专家之所以能够将Crutch恶意软件与俄罗斯黑客组织Turla(APT组织)联系起来,主要是根据该黑客组织在2016年至2017年之间所使用的后门特性才下的结论。当时,该黑客组织当时使用的第二阶段后门为Gazer,这款后门程序也被称为WhiteBear,而它跟Crutch恶意软件在某些方面有着高度的相似性。

首先,它们使用了相同的RC4密钥来对恶意Payload进行解密。其次,在2017年9月份的网络攻击活动中,在同一台受感染主机中感染的恶意组件所使用的文件名也是相同的。第三,它们所使用的PDB路径也是一样的。ESET的安全研究专家通过分析之后,根据这些相似性便将Crutch恶意软件与Gazer后门联系了起来。

Gazer的成功之处,在于其使用了非常先进的技术和方法来监控目标设备,并且能够实现在目标设备上的持久化感染,以便长期窃取数据。ESET的研究人员发现,Gazer的大多数感染设备都位于欧洲地区,但Gazer的主要目标似乎是欧洲的东南方向地区以及前苏联国家。

马蒂厄·法乌(Matthieu Faou)表示:“鉴于这些因素以及两者之间的相似性,而且此前也没有发现Turla恶意软件家族有跟其他的网络犯罪组织共享过代码,因此我们有理由认为Crutch恶意软件就是属于Turla网络攻击武器库的一部分。”

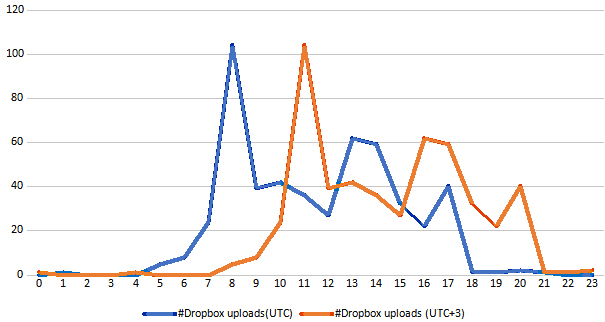

除此之外,根据研究人员对2018年10月至2019年7月之间500多个被上传到Turla的Dropbox帐户中的包含被盗文档ZIP文件时间戳,Crutch背后的网络攻击者他们的工作时间与俄罗斯UTC + 3时区一致。

俄罗斯黑客组织Turla的工作时间数据图标如下图所示:

攻击者竟然使用Dropbox来存储被盗数据

早在2017年,俄罗斯黑客组织Turla在攻击的第一个阶段会选择使用Skipper来对目标主机进行感染攻击,然后在第二个阶段,他们才会使用Crutch恶意软件来作为第二阶段后门程序。但是在某些情况下,俄罗斯黑客组织Turla还会使用开源的PowerShell Empire后渗透框架来进行攻击。

在2015年至2019年年中这段时间里的Crutch还是早期的版本,当时版本的Crutch使用了后门通信信道并通过Dropbox的官方HTTP API接口来跟硬编码的Dropbox账号进行通信,并使用了不具备网络通信功能的驱动器监控工具来存储、搜索、提取和加密敏感文件。

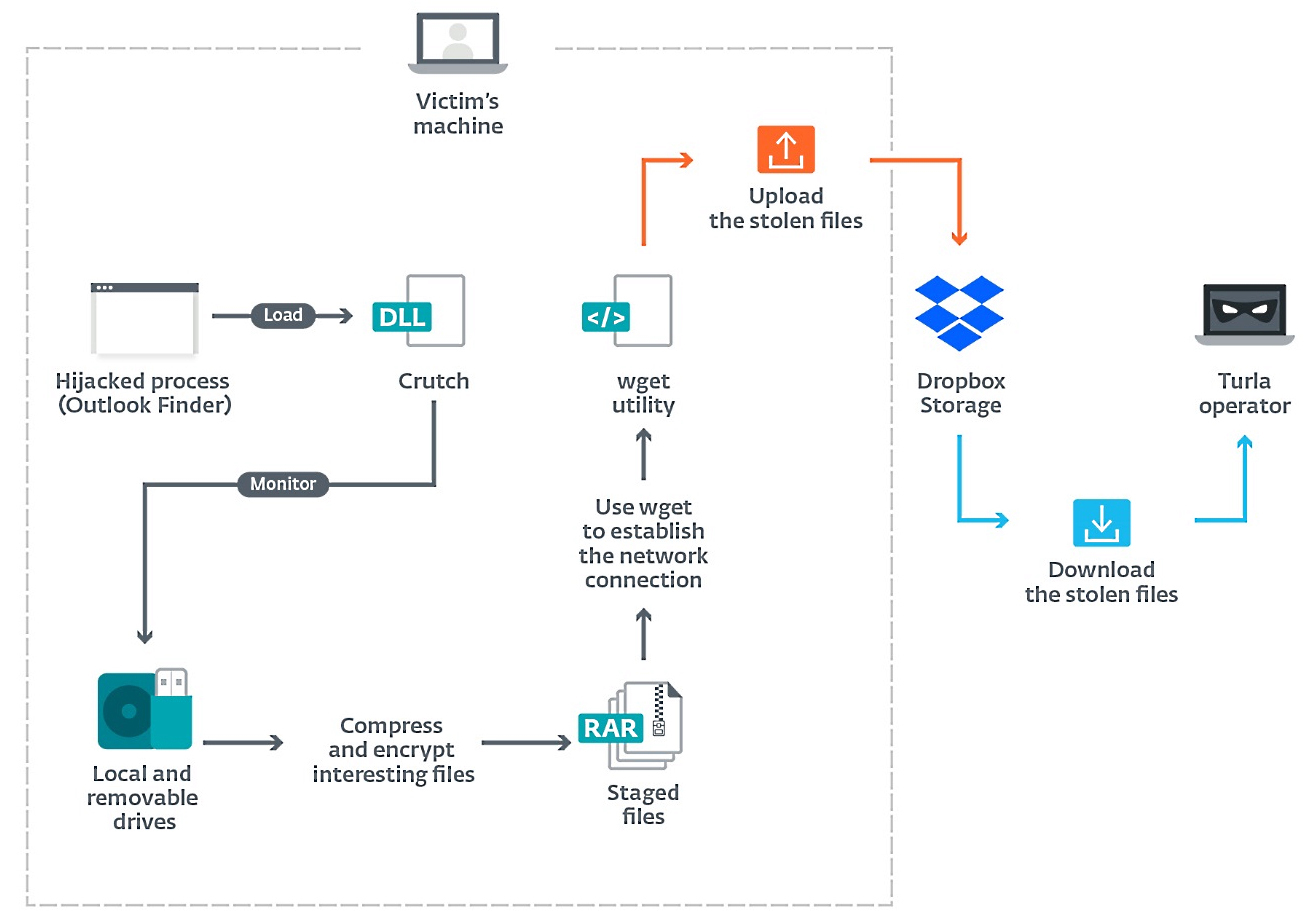

在此之后,Crutch的开发者又使用了一个更新版本(ESET将其标记为“version 4”)。在这个版本中,Crutch新增了一个网络通信功能的可移动驱动器监视器,并移除了后门功能。

但是,由于这个新版本的Crutch能够使用使用Windows版本的Wget实用程序自动将在本地驱动器和可移动驱动器上收集到的敏感文件上传到Dropbox网络存储之中,也就是说,这个版本的Crutch实现的是一种更加简单的敏感文件收集方法。

下面给出的是Crutch恶意软件的实现架构:

研究人员通过分析后发现,这两个版本的Cruch都使用了DLL劫持技术,以便在安装了Chrome、Firefox或OneDrive的受感染设备上实现持久化感染,此时的Cruch version 4会以“一个旧的Microsoft Outlook组件”的身份来感染目标主机。

马蒂厄·法乌(Matthieu Faou)说到:“Crutch的版本更新表示俄罗斯黑客组织Turla手中肯定不缺未被发现的新后门程序,而这一发现也进一步证明了Turla绝对拥有大量的资源来运营和维护如此庞大而多样化的网络攻击武器库。”

俄罗斯黑客组织Turla是一个非正统的间谍组织

总体而言,在Turla的整个网络间谍活动中,Turla总共攻击了一百多个国家和地区的政府机构、大使馆、教育以及研究机构的数千个信息系统。

据了解,俄罗斯黑客组织Turla,也被称为Waterbug和VENOMOUS BEAR,这个APT组织早在1996年就一直在从事信息盗窃和网络间谍活动。

现在,该组织也已经成为了美国五角大楼、美国国家航空和航天局、美国中央司令部以及芬兰外交部遭受网络攻击的主要嫌疑犯。

根据Accenture网络威胁情报(ACTI)在今年十月发布的报告,这个黑客组织还使用最近更新的远程管理木马(RAT)和基于远程过程调用(RPC)的后门组合程序入侵了一个未公开的欧洲政府实体。

这些受国家支持的黑客还因其在网络间谍活动中所使用的非正统方法而闻名于世,比如说,他们会使用自己的API接口来创建后门木马程序,使用Britney Spears Instagram照片的评论来控制恶意软件,他们甚至还会劫持伊朗APT OilRig的基础设施和恶意软件并将其用于Turla自己的网络攻击活动中。

而伊朗APT组织OilRig,又名Helix Kitten或NewsBeef ,是一个主要活动于中东地区的APT组织。据信该组织成立于2015年,并得到了伊朗政府的支持。该组织曾建立了一个虚假的VPN 门户网站,用于并传播具有合法数字签名的恶意软件,其攻击目标涵盖了沙特阿拉伯、以色列、阿联酋、黎巴嫩、科威特、卡塔尔、美国和土耳其等多个国家的政府机构、金融机构以及科技公司。

发表评论

您还未登录,请先登录。

登录