前言

在测试某app时发现无法常规抓包,于是用端口转发解决了该问题。做一个记录帮助大佬们拓展思路。经过研究发现该app是在本地监听起了一个服务,用来处理业务逻辑,之后把数据进行加密发送到服务端。

抓包分析

- 常规抓包分析

小弟先是尝试常规的抓包方案,在WiFi里面设置代理,然后burp+xp模块justTrustMe。疯狂操作之后发现根本没包过来,于是猜测是用tcp传输的。

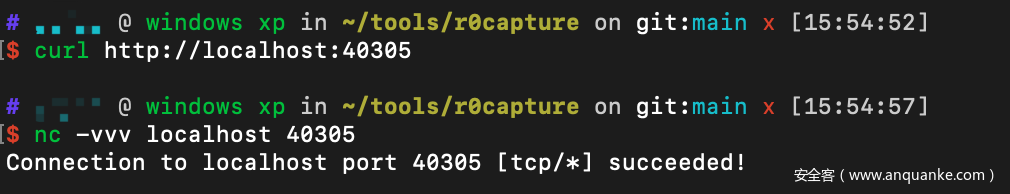

- 肉丝大佬的r0capture也没成功,这里不多bb

- tcpdump抓包尝试

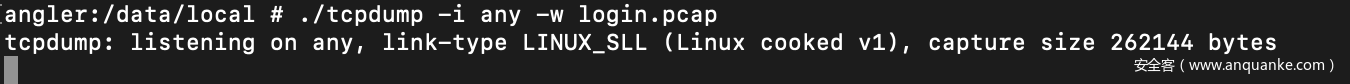

直接抓全部网卡流量,保存到login.pcap

./tcpdump -i any -w login.pcap

然后在app上疯狂操作,此处无图自行脑补。

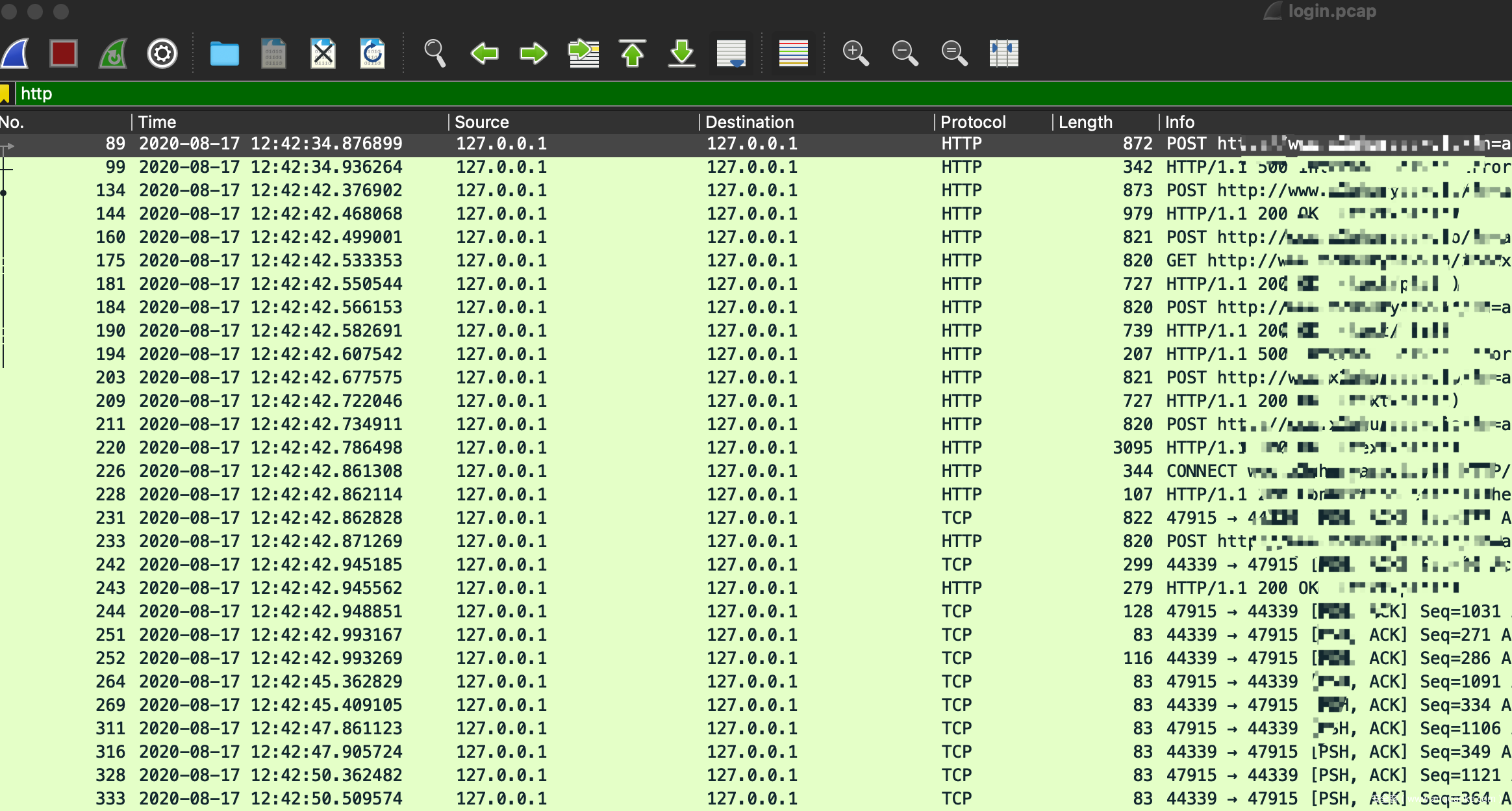

把包拖回本地wireshark分析。此处直接过滤http请求

经过分析后发现http是在本地通信的,还有一些加密数据用了tcp。既然实在本地通信的,那么它本地肯定起了一个服务,我们就从这里入手。

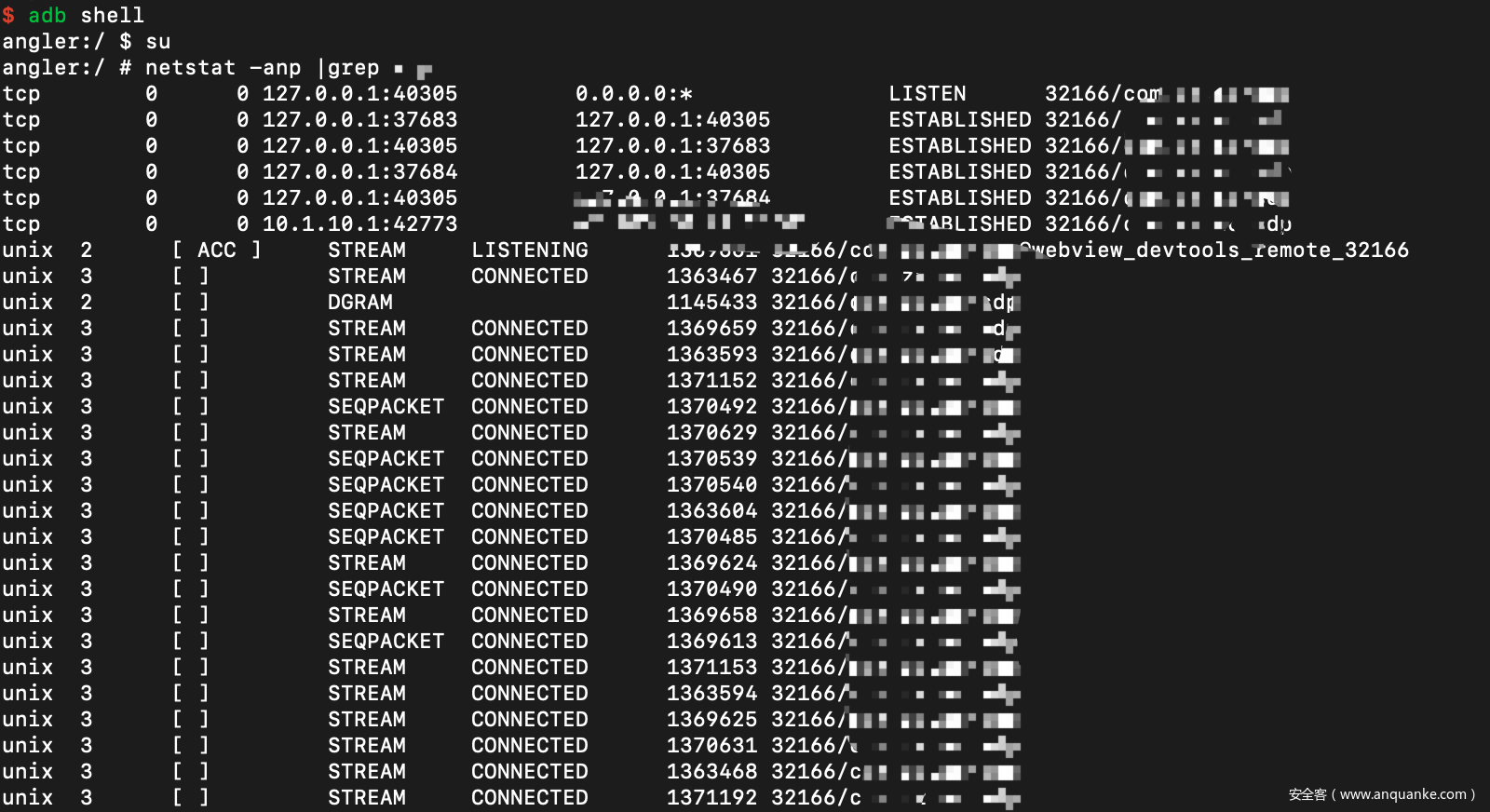

看一下该app监听的端口

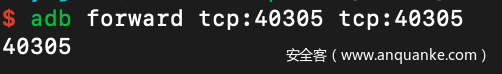

发现的确监听了一个端口,然后尝试把端口转发出来进行测试。

直接访问发现没任何反应。

猜测是不是服务端对ua有判断,接着尝试用浏览器访问发现也不行。

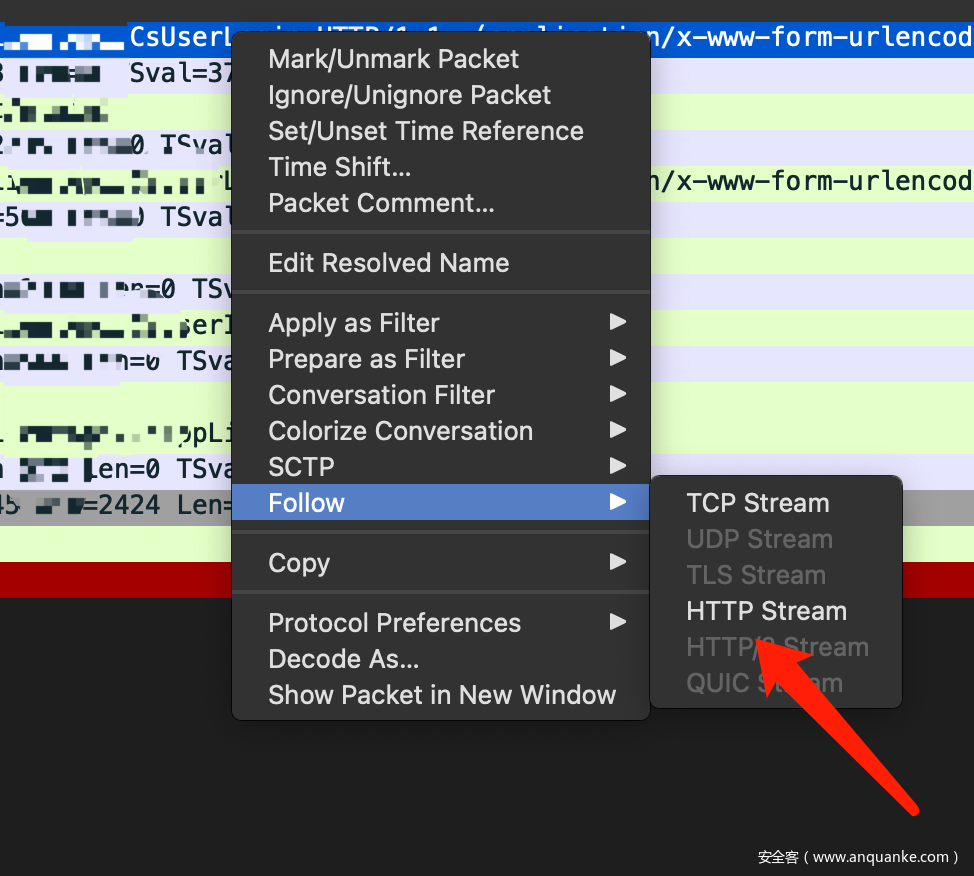

于是回过头来仔细分析抓到的包。

先跟着http流,能更直观的看到干了什么。

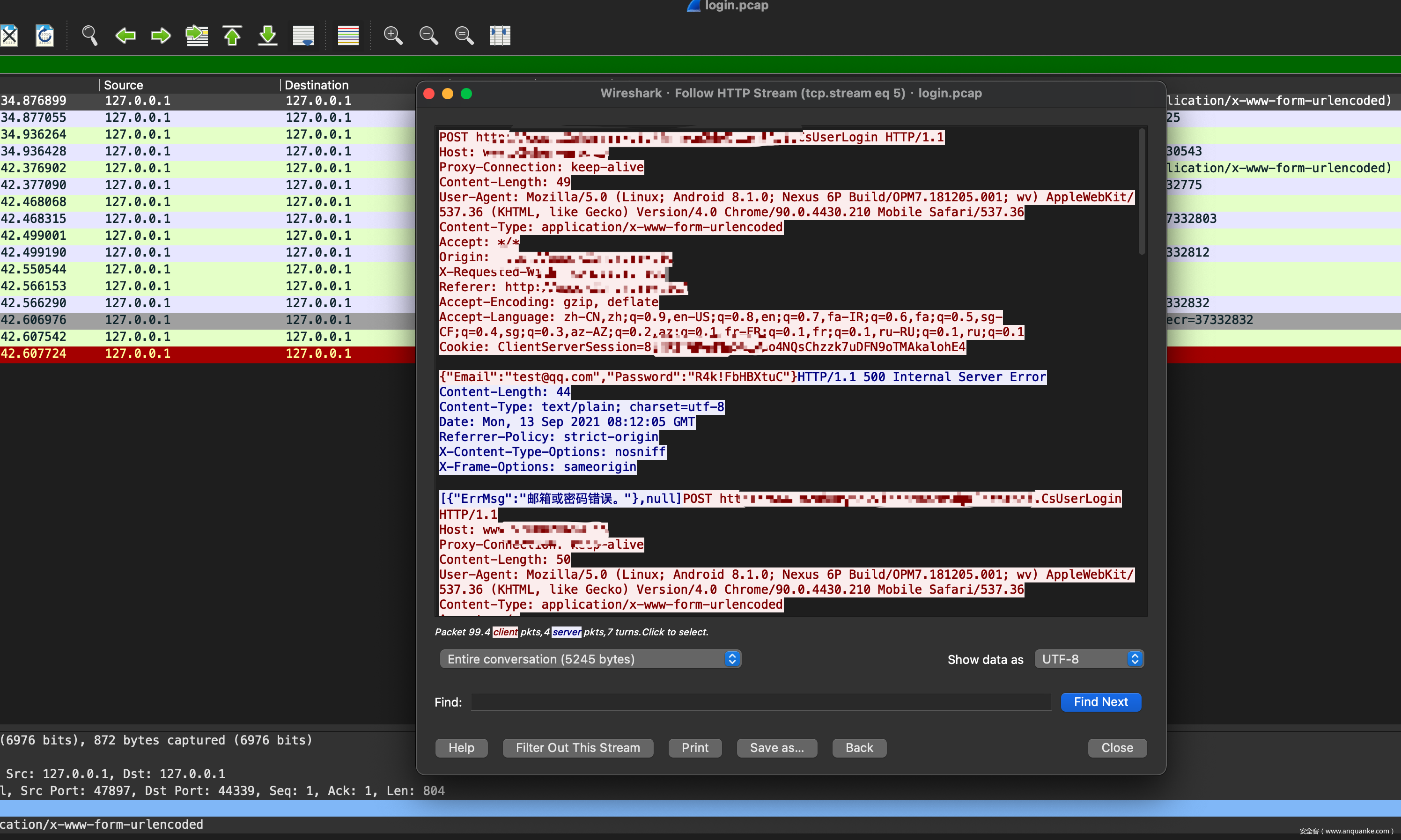

一目了然

发现请求的域名是自定义的,于是我构造一个一样的包发过去。

直接起飞!

接下来就可以愉快的测试了。

最后

这算是一个小小的思路,对于大佬来说骚操作肯定还有很多,可惜我是菜狗啊。如有不足之处欢迎大佬指点和纠正,小弟感激不尽。

发表评论

您还未登录,请先登录。

登录